小编的文章仅学习使用,同时记录小编的学习笔记;如有错漏恳请大神指点,如遇问题可在评论区交流;切勿用于非法行为。

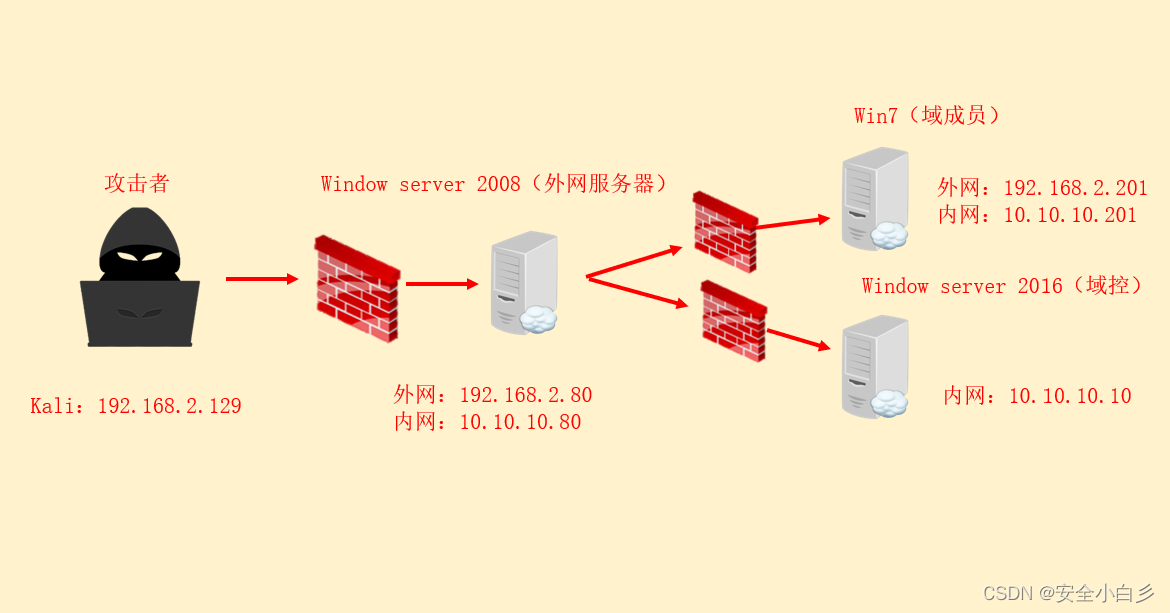

一、环境搭建

1. 网络搭建

2. 启动配置

登录密码

三台机均为 1qaz@WSX,除了外网 web 机登录时提示密码过期需更改。

启用 web 机环境

根据路径 C:\Oracle\Middleware\user_projects\domains\base_domain\bin

以管理员身份运行strartWebLogic.cmd。

注:该环境无需通网络,防止360自动更新。

如果你想体验最新版本的360免杀可以尝试更新去绕过360查杀。

二、信息收集

在渗透测试中多元化的信息收集对内网渗透有很大的帮助。

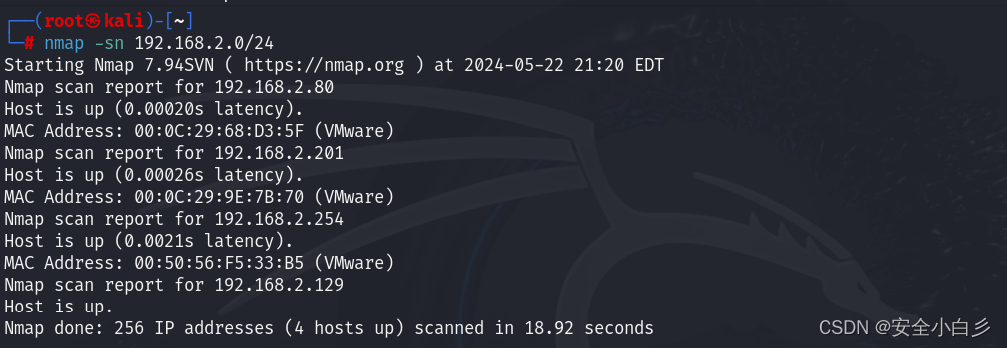

1. 扫描 IP

nmap -sn 192.168.2.0/24 // 探测存活的 IP地址

发现存活 IP 地址有:192.168.2.80 和 192.168.2.201

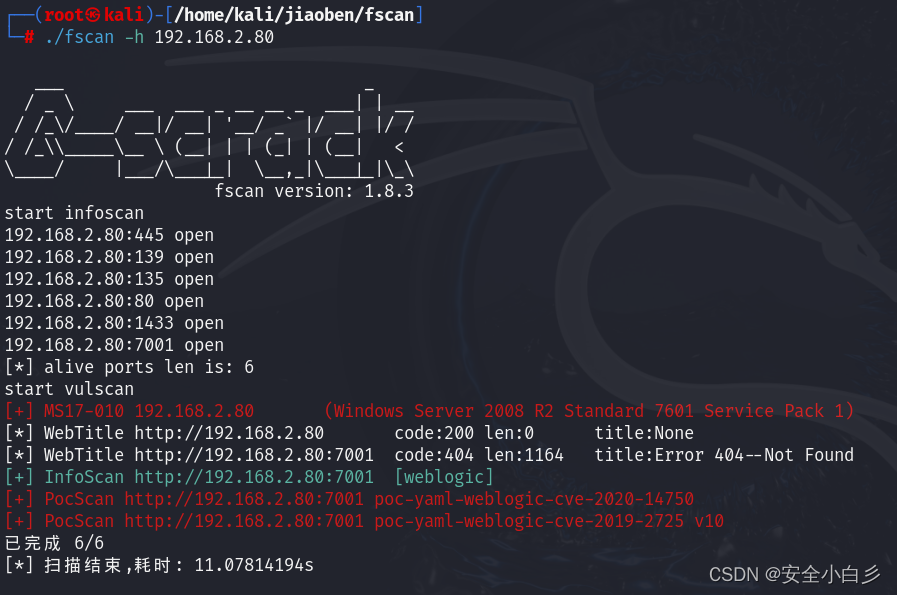

2. 扫描 端口

fscan:是一款内网综合扫描工具,它里面包含了 扫描IP、扫描端口、扫描目录、漏洞检测等等。支持一键自动化运行。

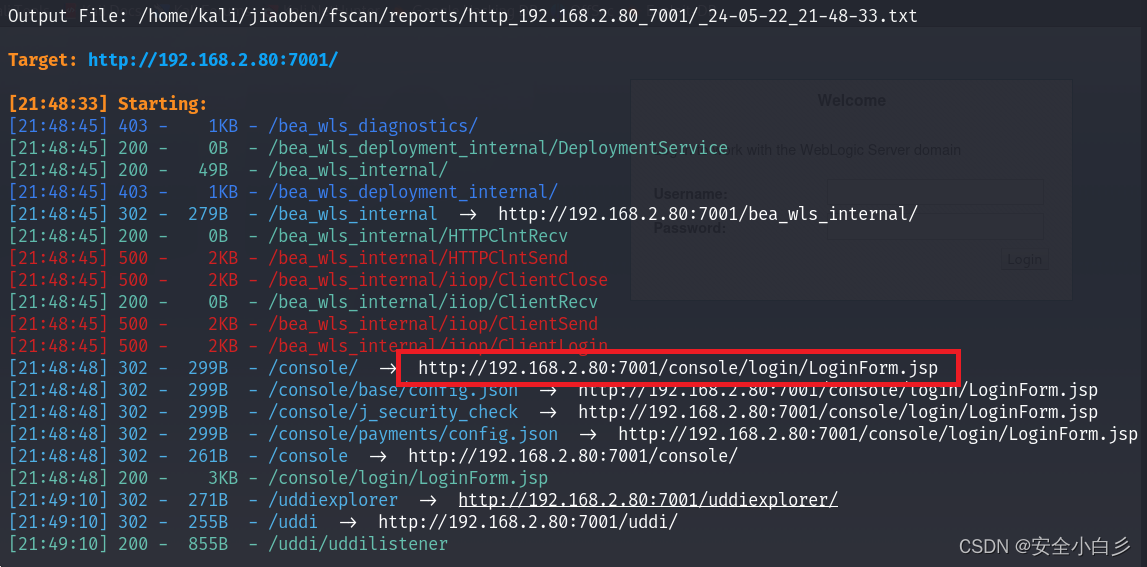

a)./fscan -h 192.168.2.80 // 探测地址的 脆弱性

漏洞:ms17-010(永恒之蓝 445 )

weblogic(中间件漏洞 7001 ):cve-202-14750、cve-2019-2725

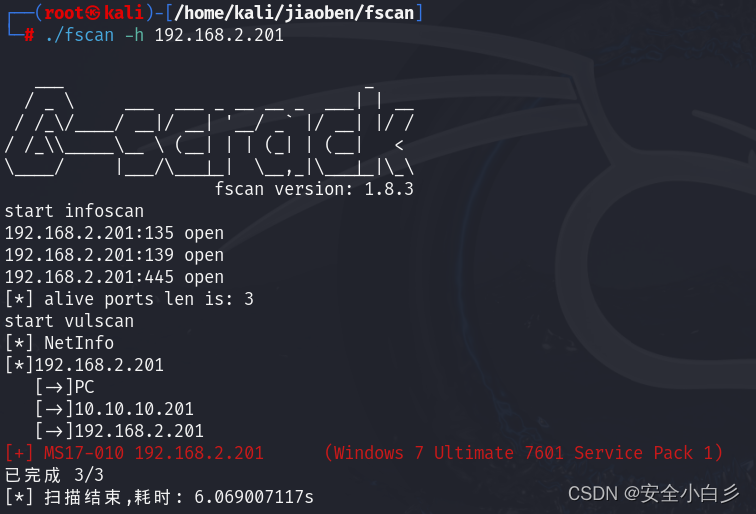

b)./fscan -h 192.168.2.201 // 同理

3.扫描目录

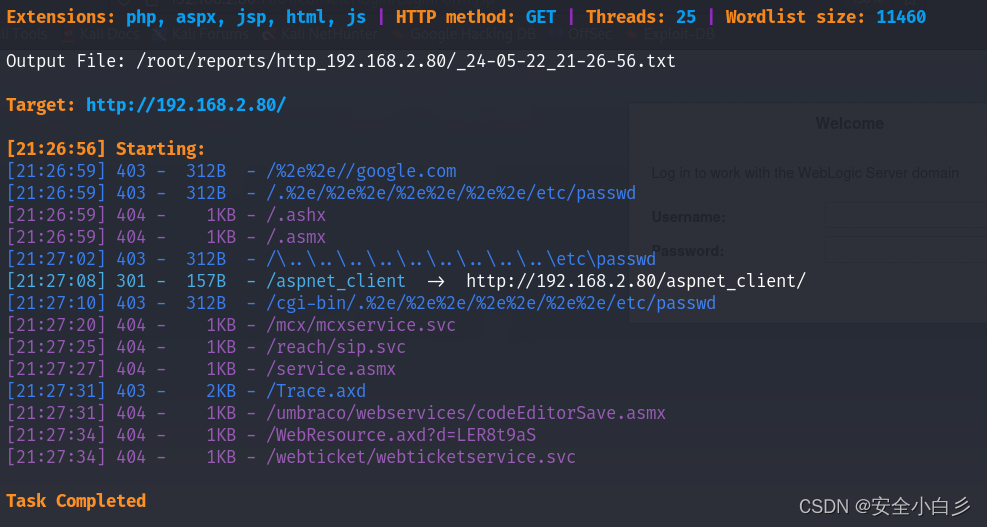

dirsearch:它是一款基于 python 语言的脚本工具,多用于爆破 web 目录。

a)dirsearch -u http://192.168.2.80:7001 // 爆破目录

爆破出一个登录页面

b)dirsearch -u http://192.168.2.201 // 爆破目录

没什么可靠信息

4. 科普 weblogic 漏洞扫描

a)python3 WeblogicScan.py -u 192.168.2.80 -p 7001 // Weblogic 检测

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5136

5136

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?