本文是企业级 Windows 域控服务器(DC) 的专项配置,核心围绕skills.cn域的搭建、用户组管理及四类核心策略(登录横幅、密码安全、访问控制、审计监控)展开。适用于 Windows Server 2022 环境,可直接作为标准域控配置模板,兼顾安全性与可操作性,助力快速构建合规的域环境。

环境说明

| 检查项 | 要求 |

| 操作系统版本 | Windows Server 2022 |

| 复现平台持: | |

| 静态 IP 配置 | 已固定(示例:10.0.8.1) |

| 主机名 | 已修改为dc(避免默认随机名) |

| 网络连通性 | 内网互通,无防火墙拦截 AD 端口 |

| 管理员权限 | 拥有本地管理员账户 |

接上篇:

四、核心策略组配置

4.1 Issuer 策略组(登录横幅配置)

(1)配置目标:

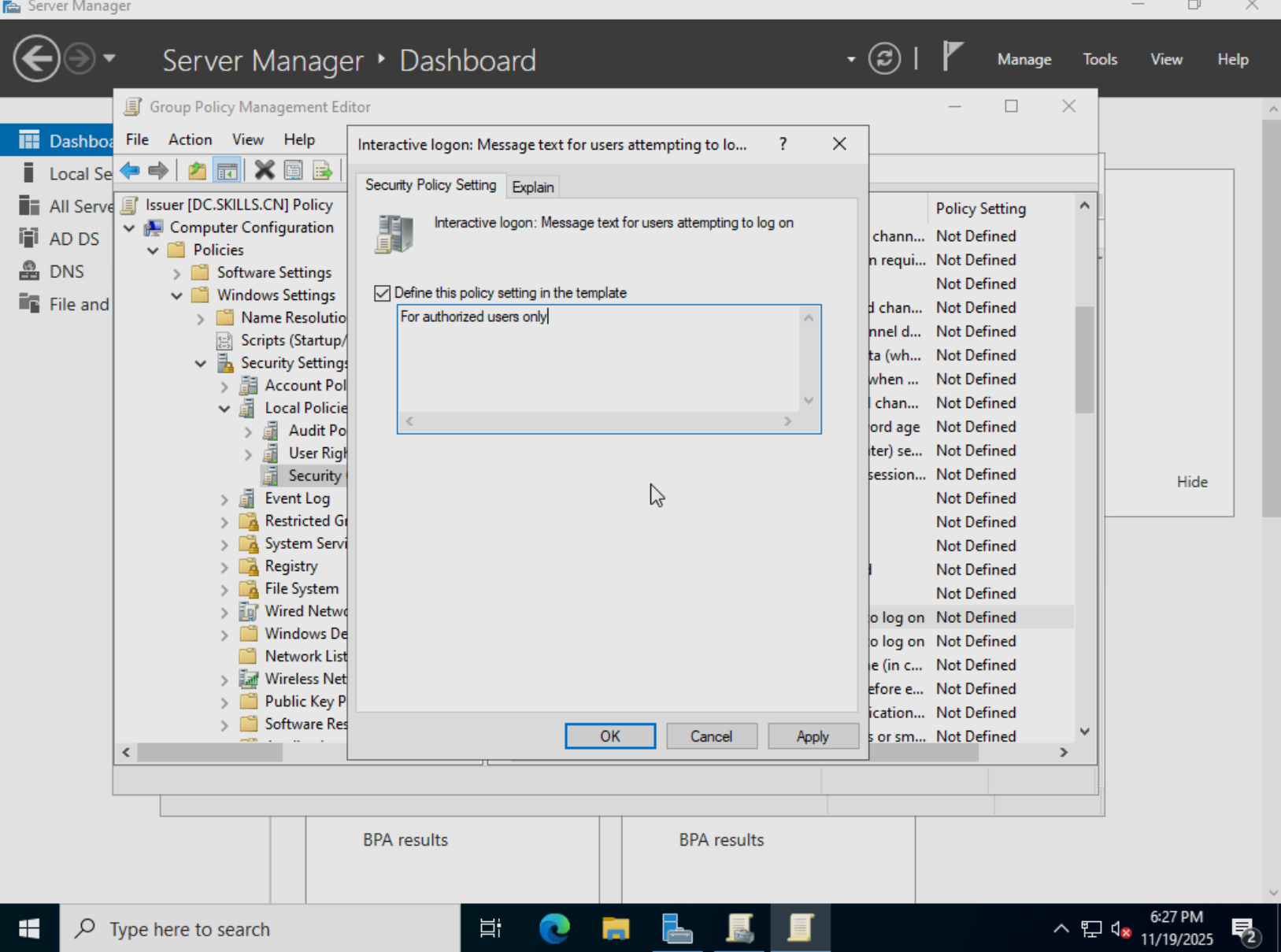

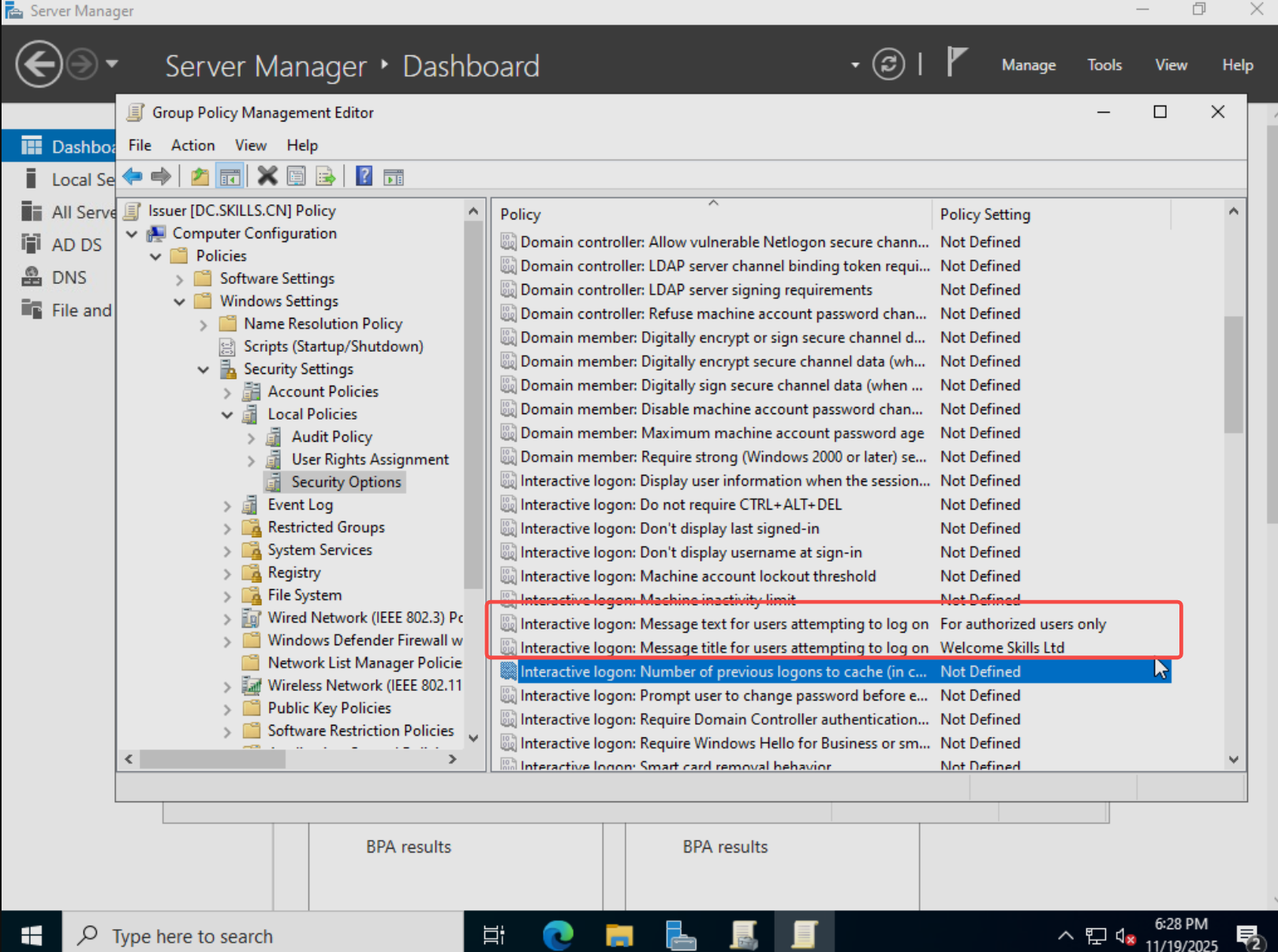

- 登录时显示横幅标题:Welcome Skills Ltd.

- 登录时显示警示信息:For authorized users only(提示未授权访问违法)

(2)操作步骤:

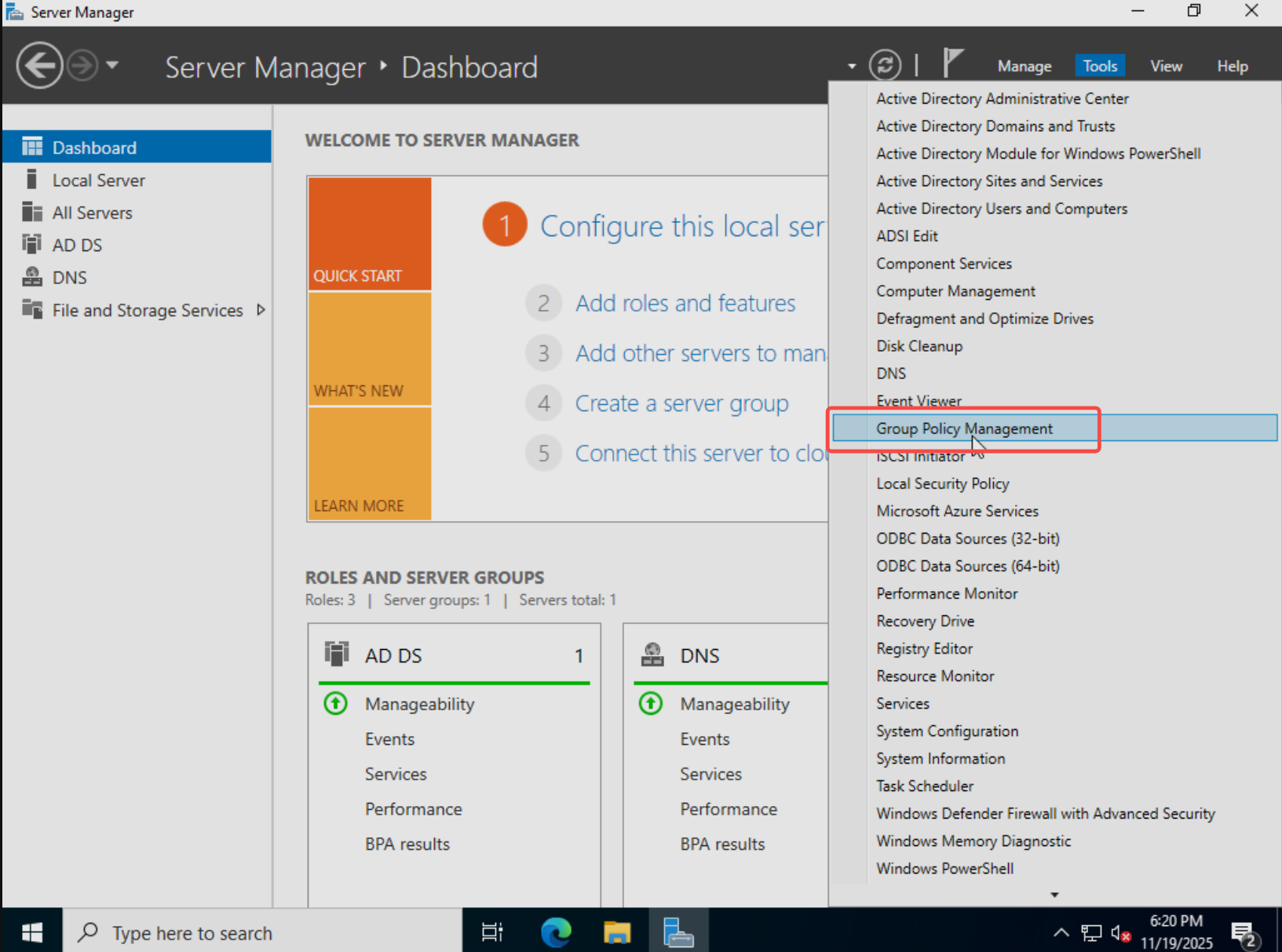

【Server Manager】→ 【Tools】→ 打开【Group Policy Management】

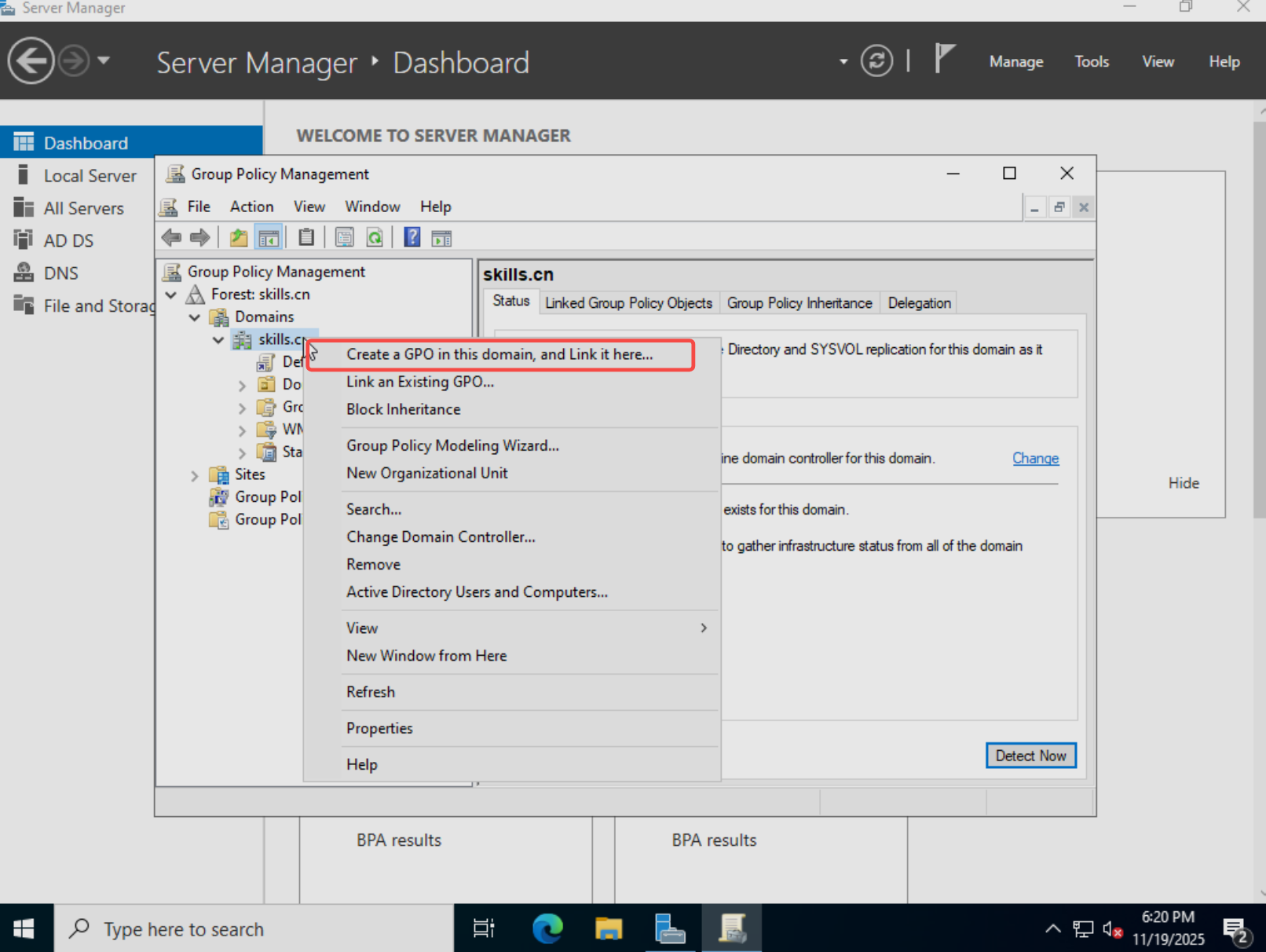

展开【林: skills.cn】→ 【域】→ 右键skills.cn→ 【Create a GPO in this domain, and Link it here...】

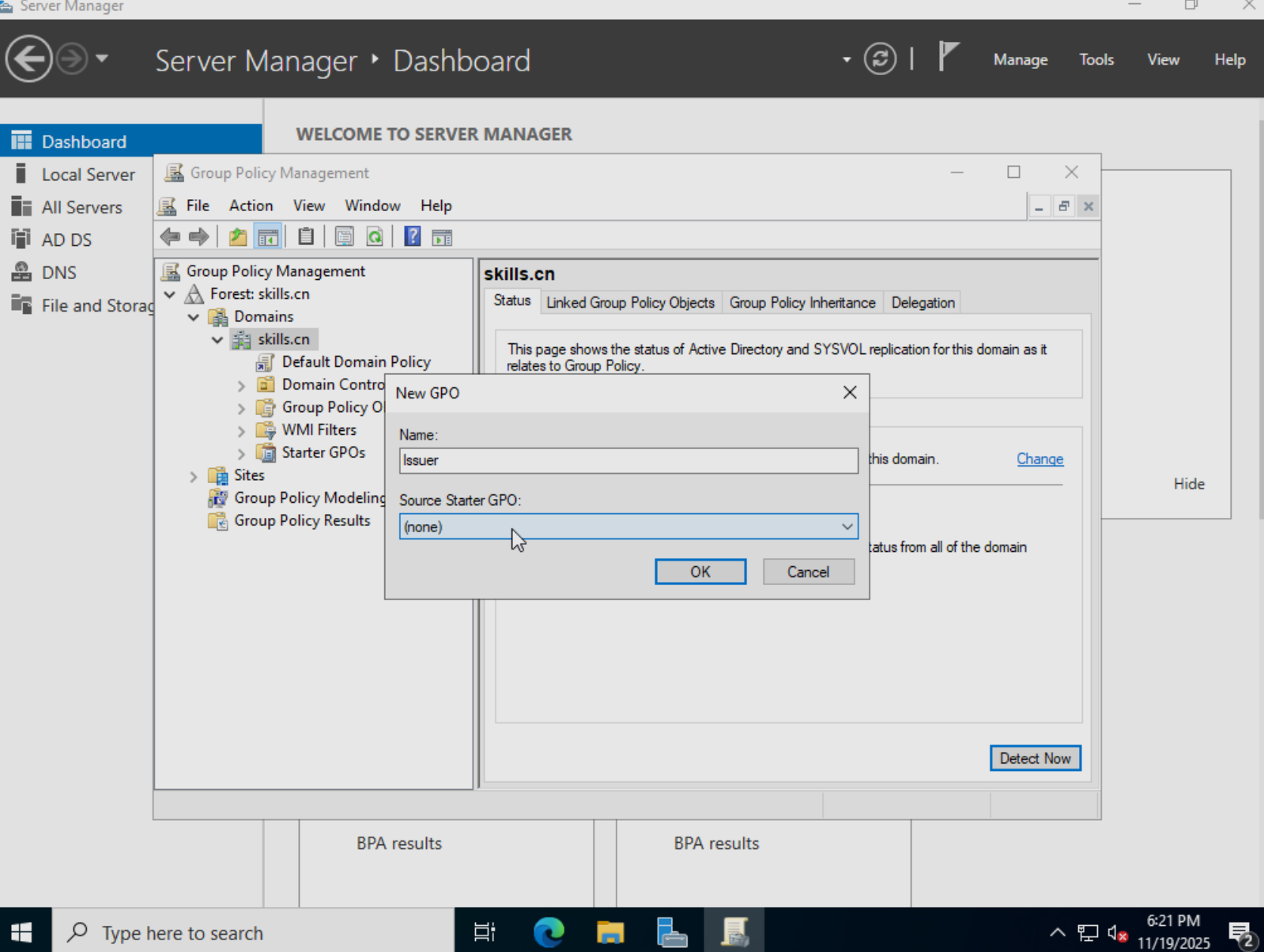

GPO 名称输入【Issuer】→ 点击【确定】(创建 GPO 并自动链接到skills.cn域)

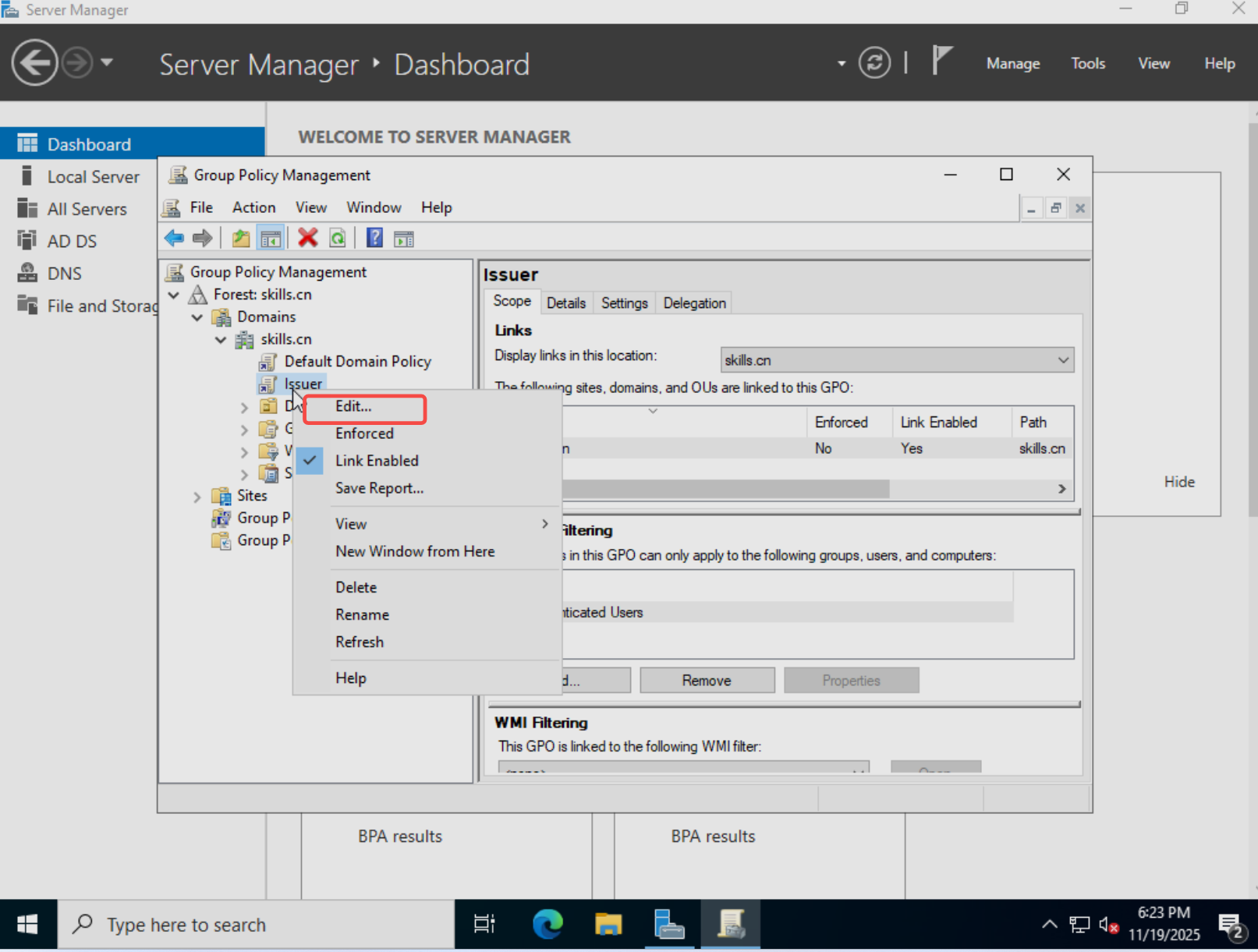

右键【Issuer】GPO→ 【Edit】,打开【 Group Policy Management Editor】

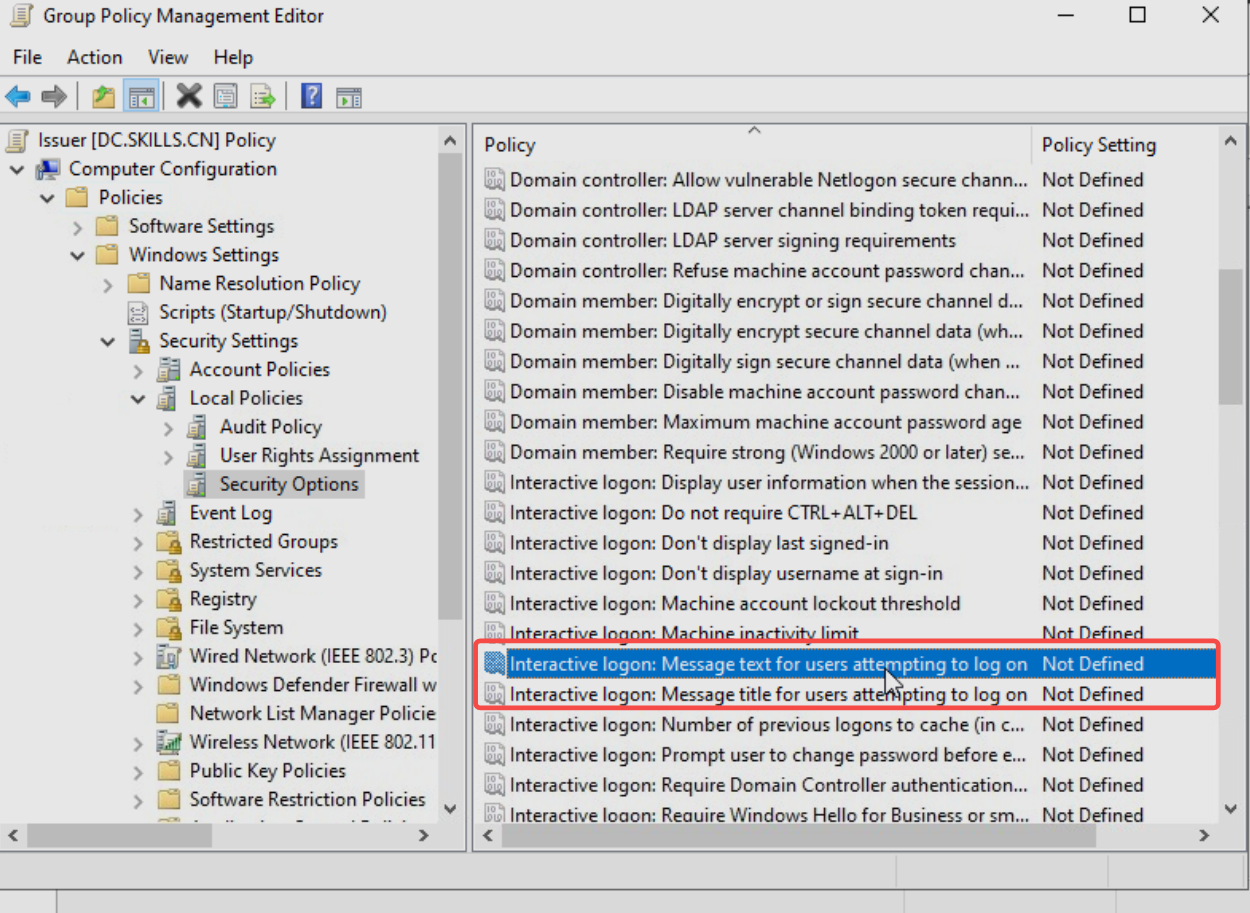

(3) 配置路径:

Computer Configuration

→ 【Policies】→ 【Windows Settings】→【 Security Settings】→【Local Policies】

→ 【Security Options】→ 【Interactive logon: Message title for users attempting to log on】

→【Interactive logon: Message text for users attempting to log on】

生效与验证:

- 在域控或域内客户端执行命令:gpupdate /force(强制刷新组策略,无需重启)

- 注销当前用户→ 重新登录时,会先显示配置的横幅标题和警示信息→ 验证成功。

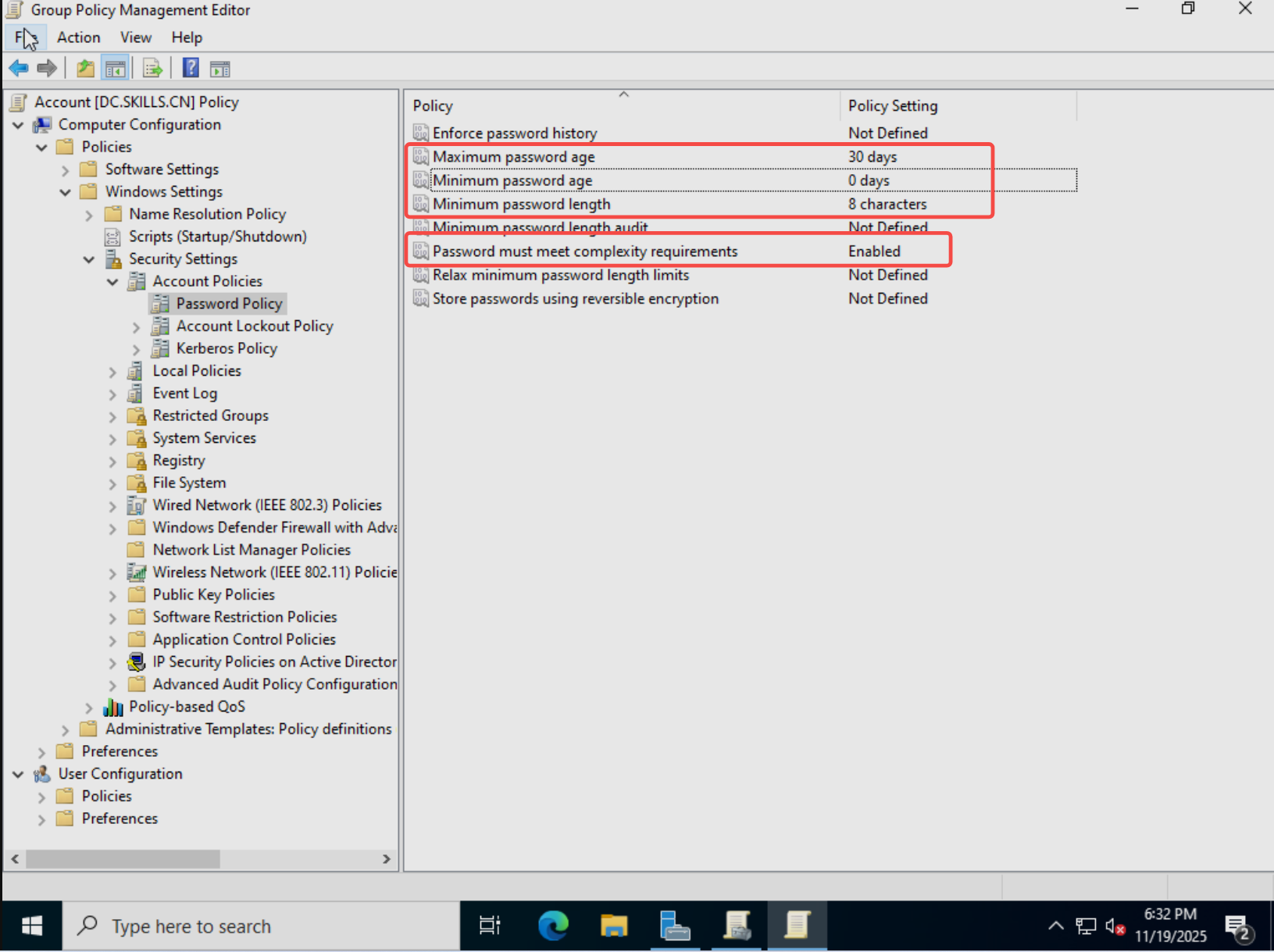

4.2 创建Account 策略组和配置

编辑策略组完成以下配置:

- 设置用户密码必须符合复杂性要求。

- 设置用户密码最小长度为8位。

- 设置用户可以立即修改密码,密码最长使用期限为30天。

以下路径配置密码策略:

Computer Configuration

→ Policies

→ Windows Settings

→ Security Settings

→ Account Policies

→ Password Policy

配置如图所示:

4.3 ACL 策略组(访问控制配置)

(1)配置目标:

针对【Client】用户组(普通用户)限制敏感操作,防止误改系统配置:

- 拒绝访问控制面板

- 拒绝访问注册表

- 拒绝访问命令提示符

注意不同的winserver版本可能最后的配置项名称不同,这里以世赛提供的winserver版本为例。

(2)前置操作:创建 Client OU 并移动相关对象

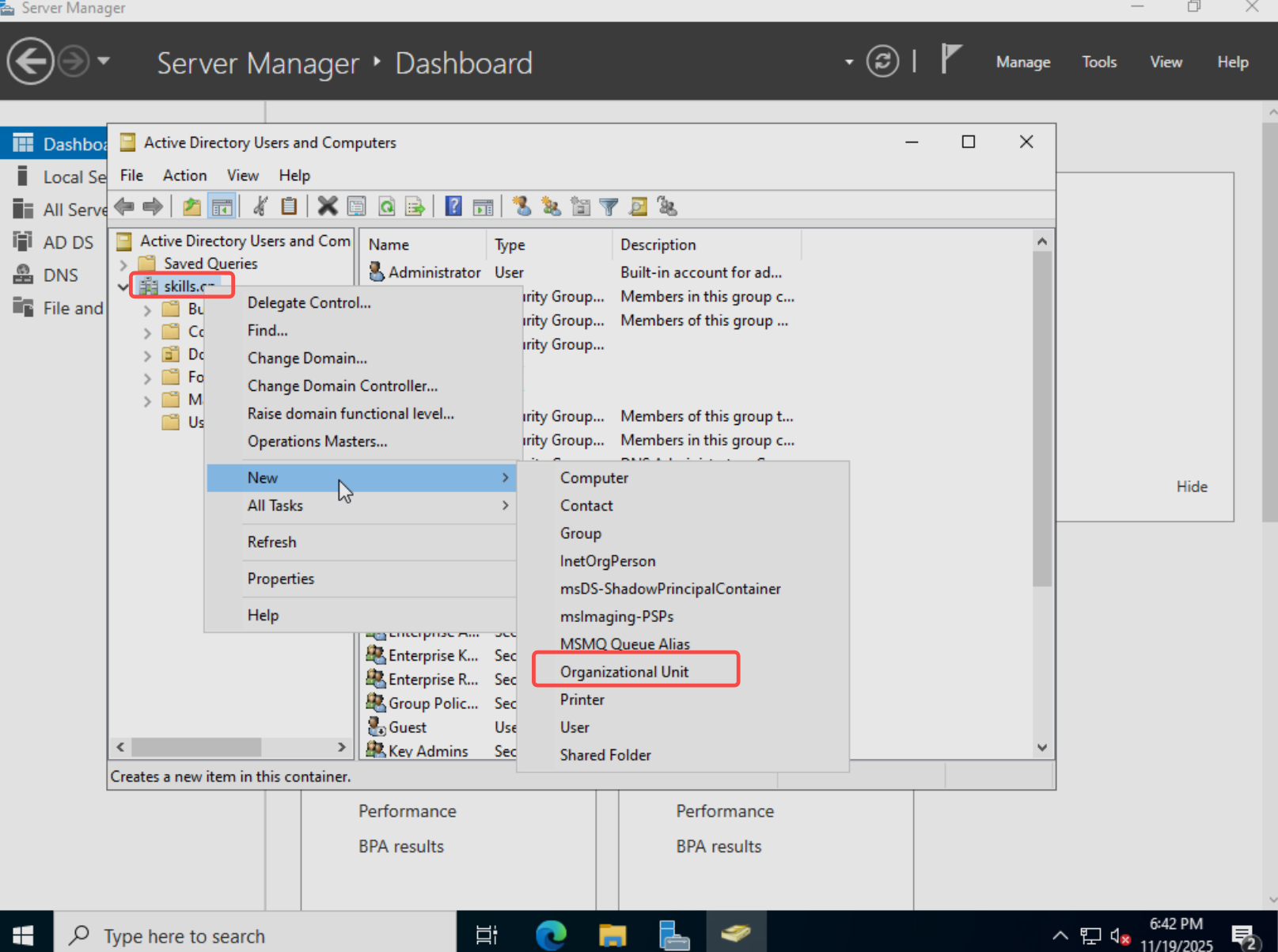

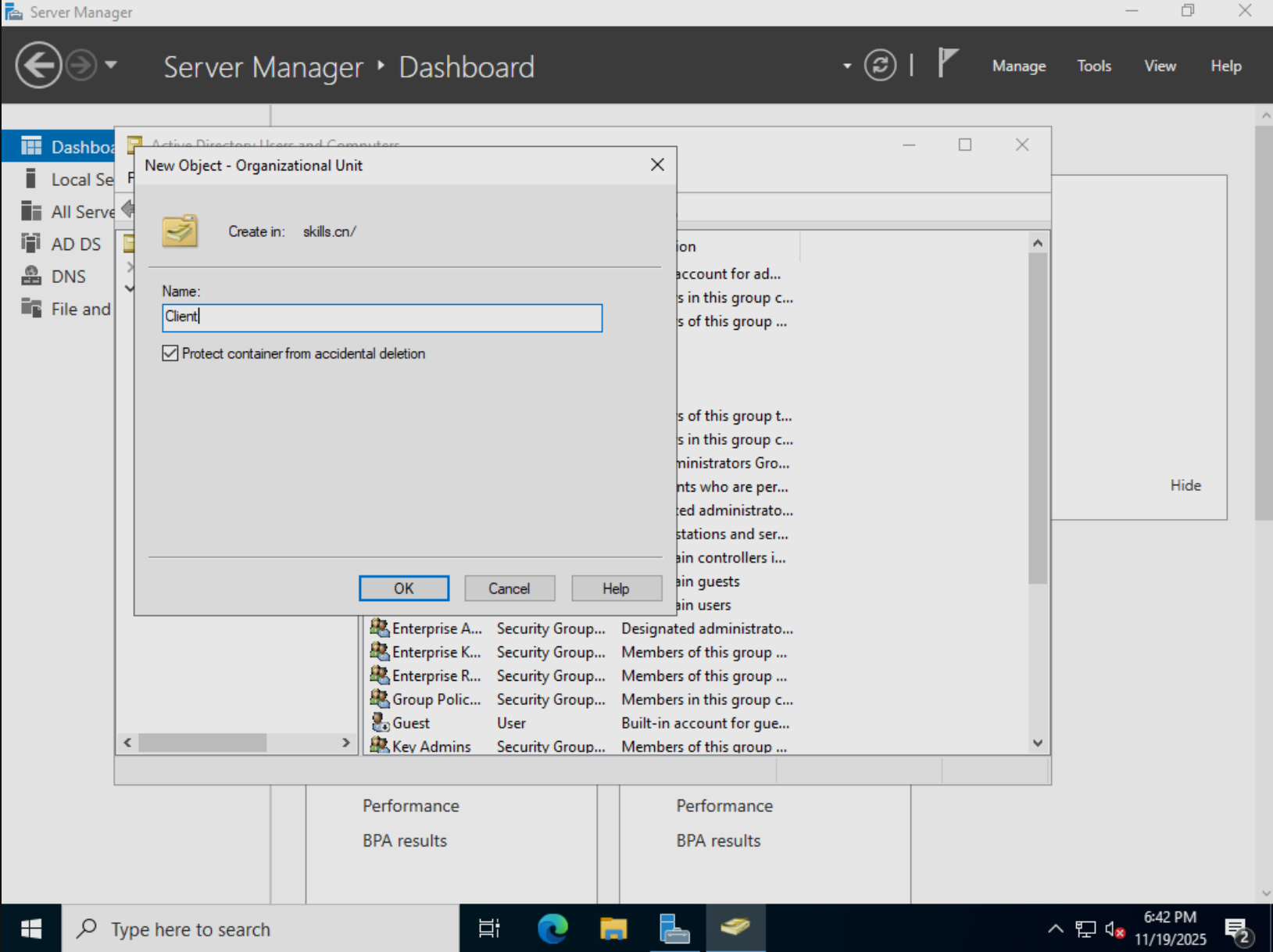

- ADUC→ 右键skills.cn→ 【News】→ 【Organizationl Unit】→ 名称输入【Client】→ 取消勾选【防止意外删除】→ 确定

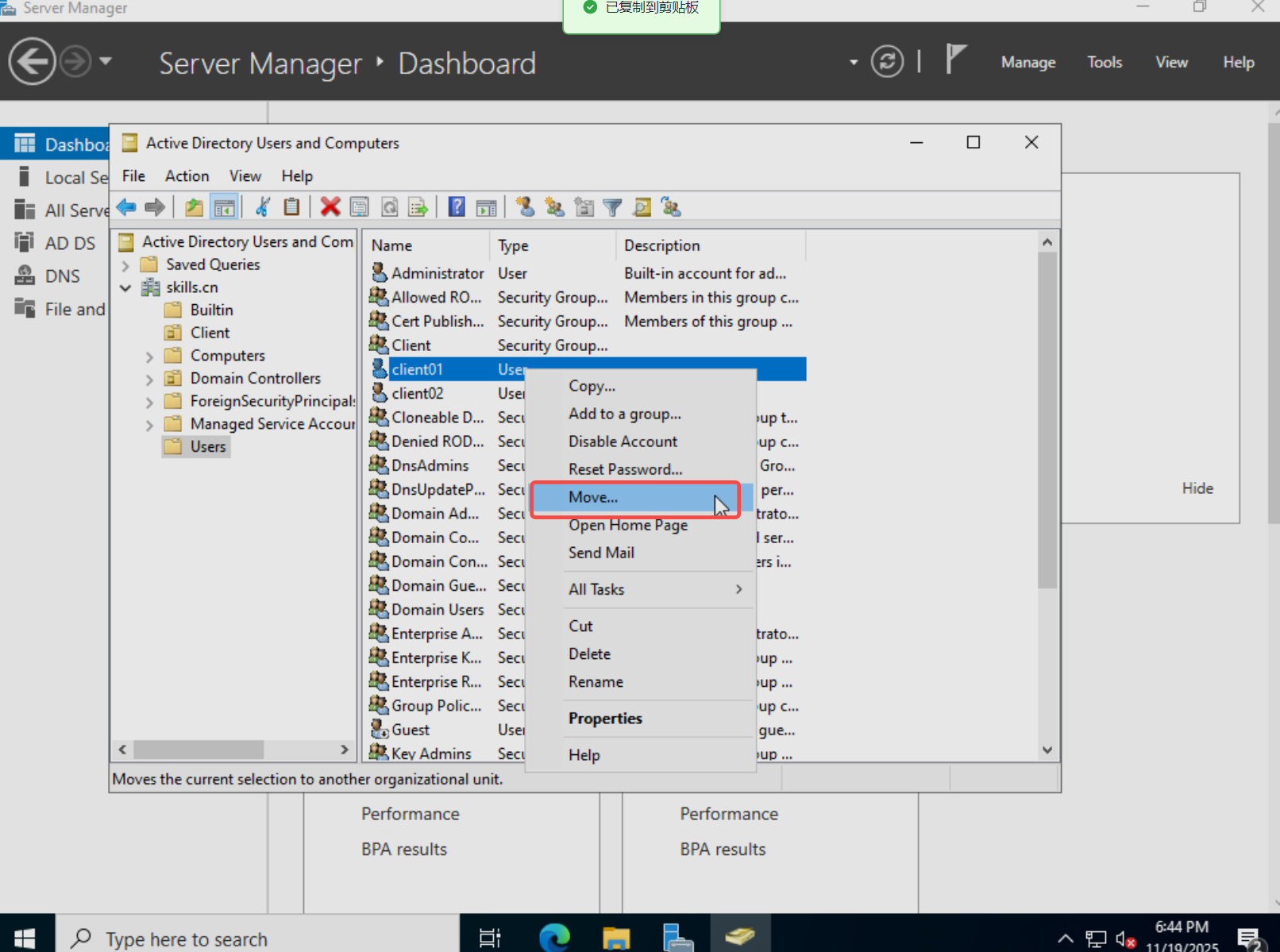

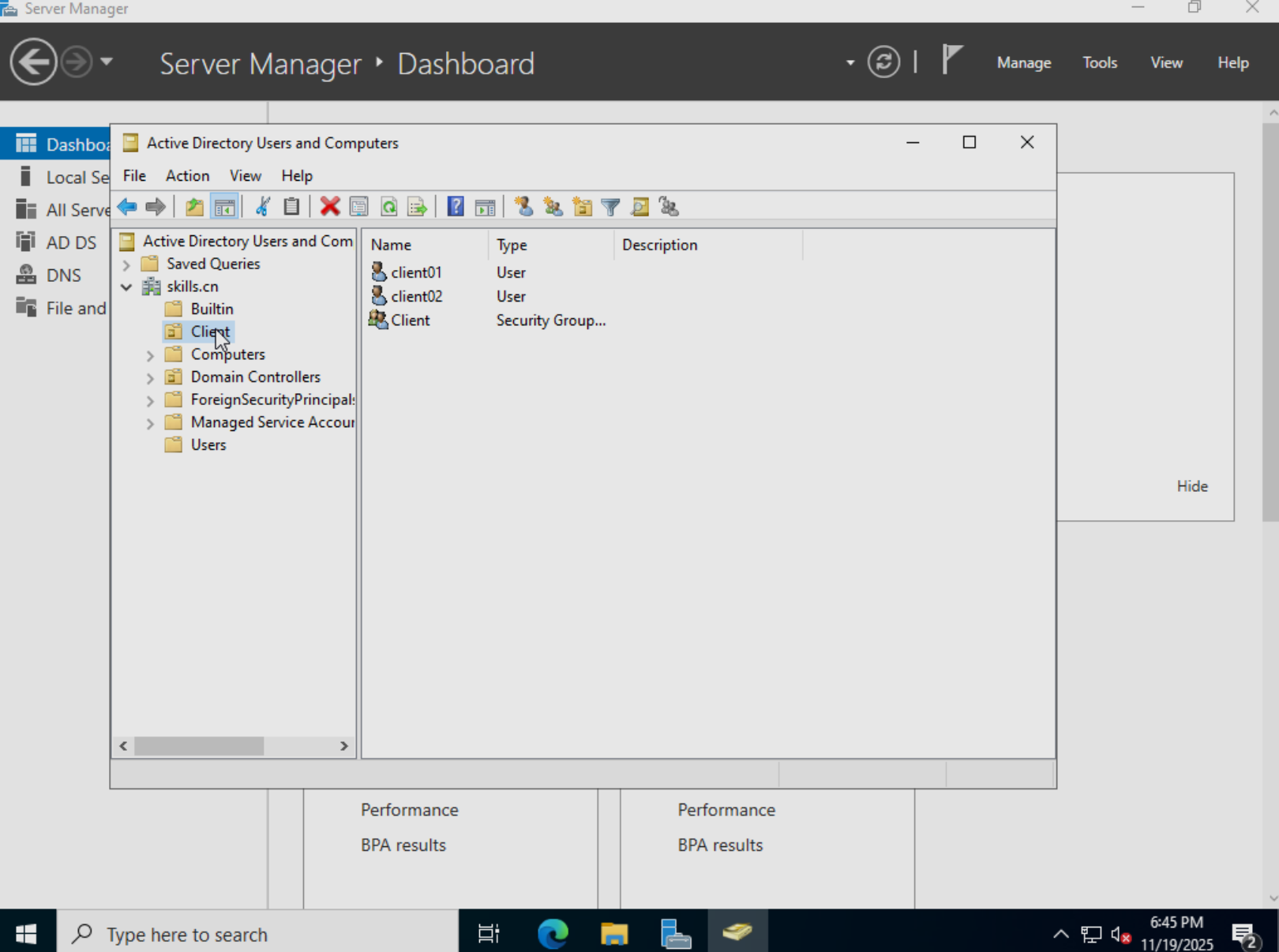

- 选中【Users】下的【Client】组、【client01】【client02】用户→ 右键【移动】→ 选择【skills.cn/Client】→ 确定(将相关对象移动到 Client OU)

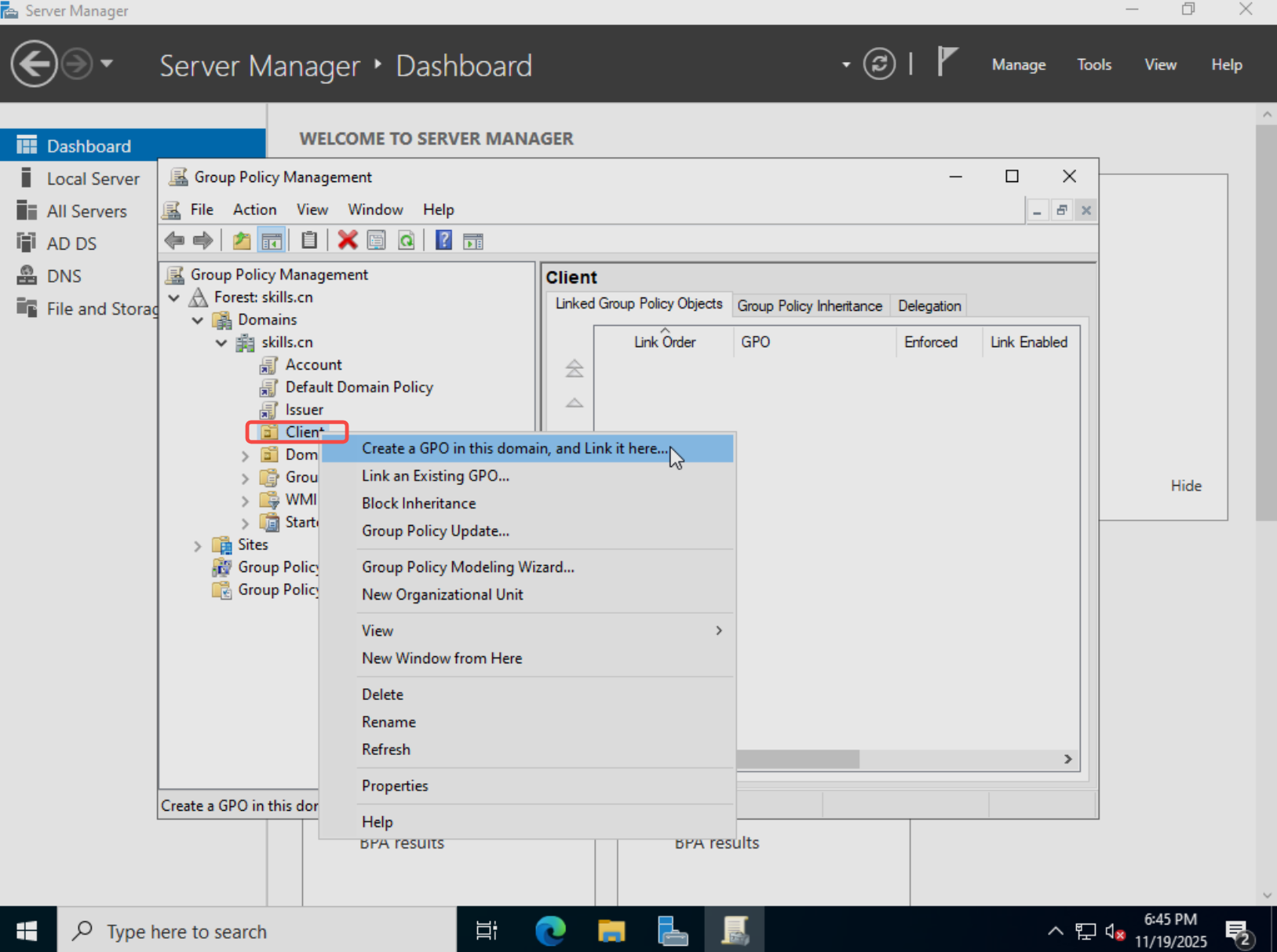

(3) 单独对该OU创建策略组

(4)配置策略组:

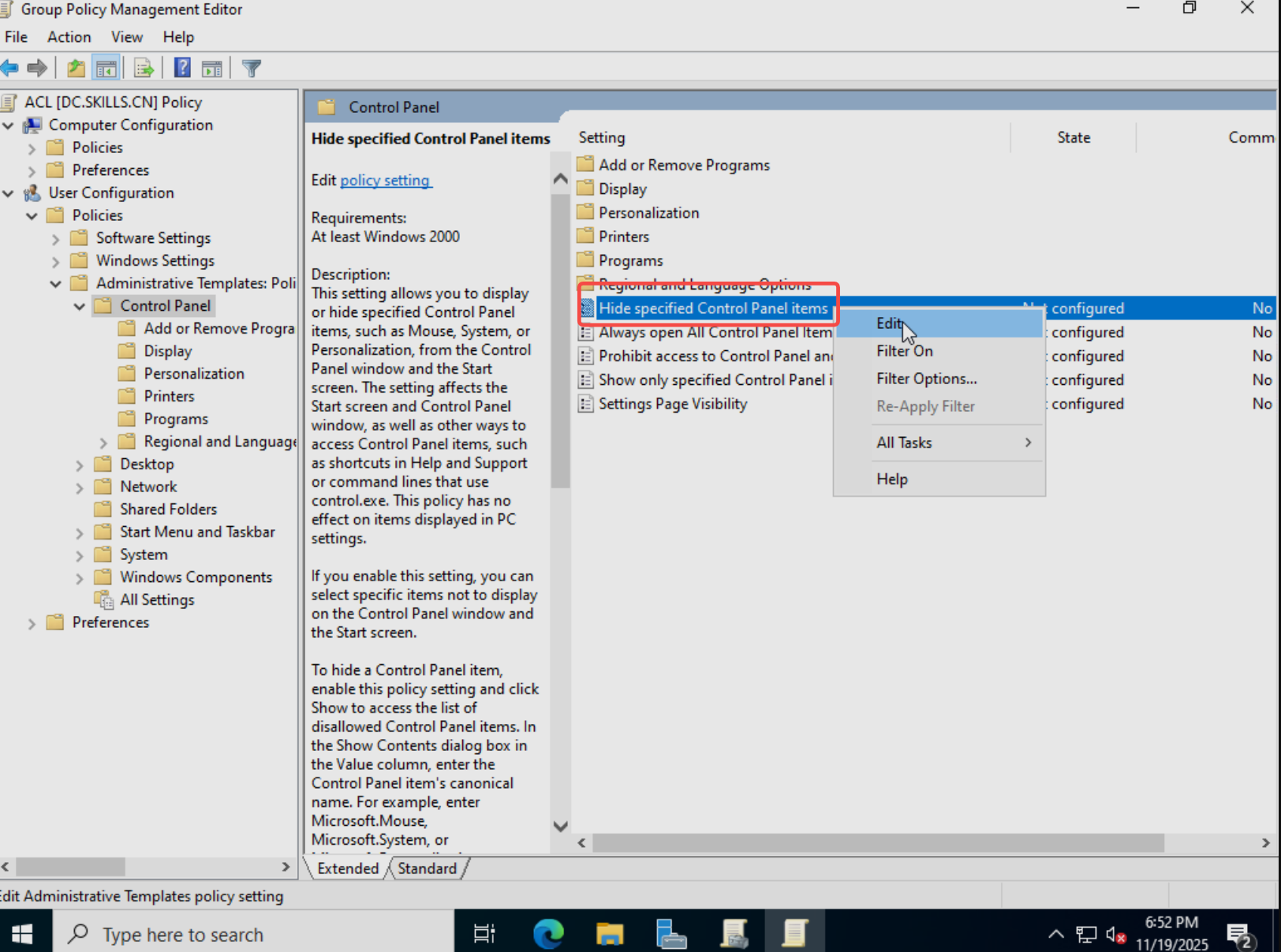

① 设置拒绝Client用户组访问控制面板。

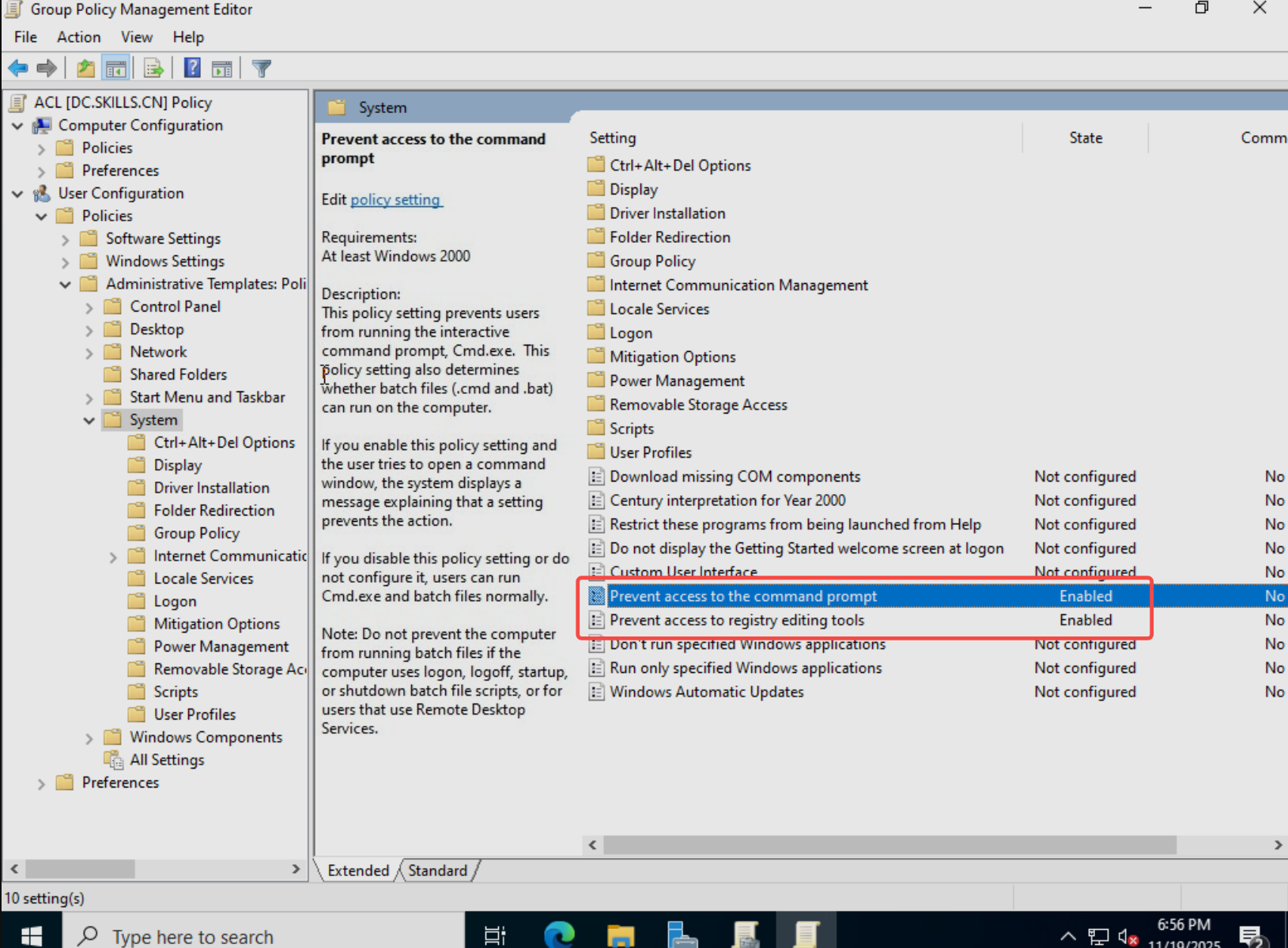

② 设置拒绝Client用户组访问注册表。

③ 设置拒绝Client用户组访问命令提示符。

拒绝用户访问控制面板的路径如下

User Configuration

→ Policies

→ Administrative Templates

→ Control Panel

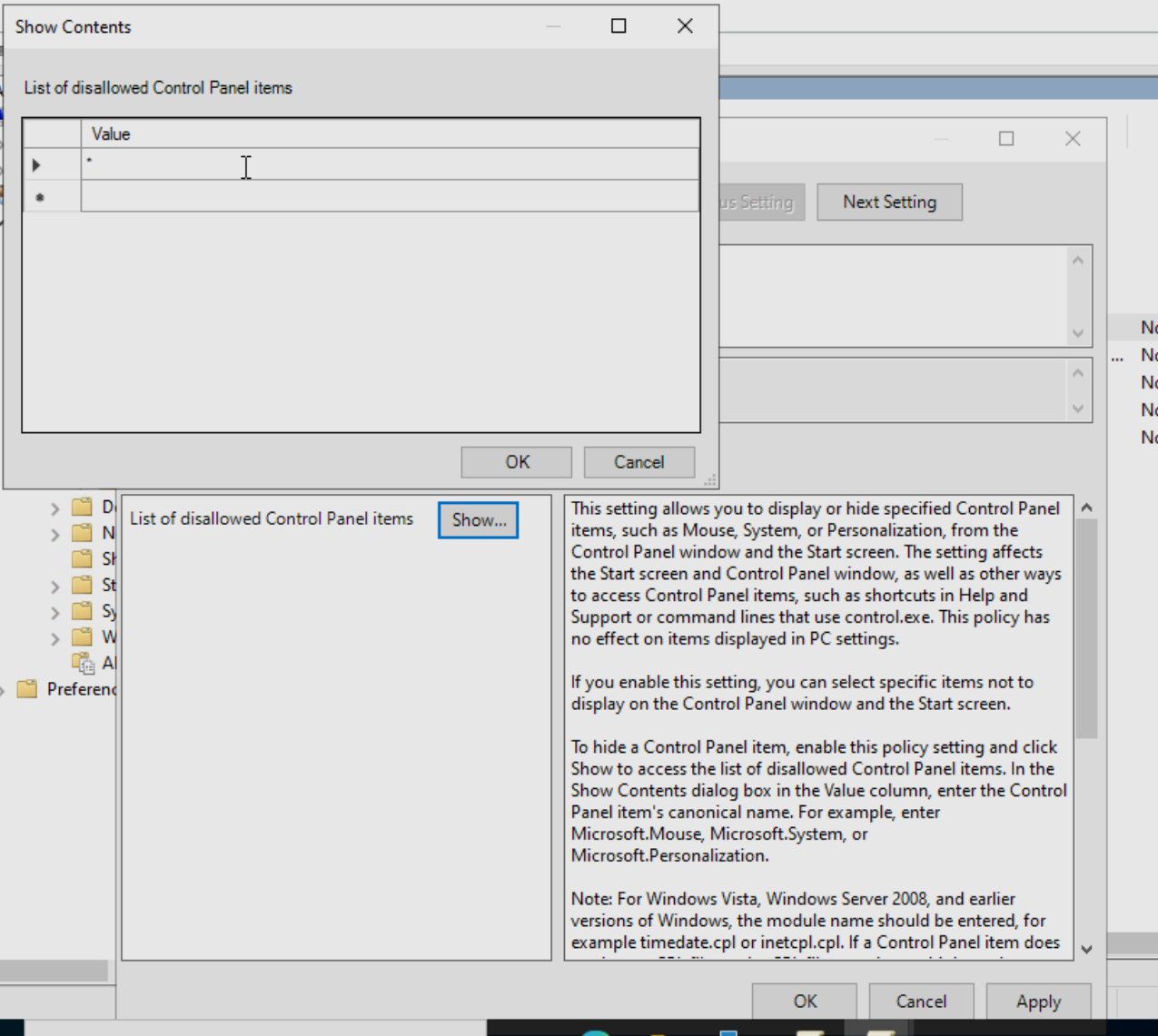

选择开启然后点击Show..之后输入* 隐藏所有选项

接下来的两个路径都在

User Configuration

→ Policies

→ Administrative Templates

→ System

配置为图中所示

4.4 Audit 策略组(审计监控配置)

(1)配置目标

实现域内关键操作的日志审计,便于安全追溯:

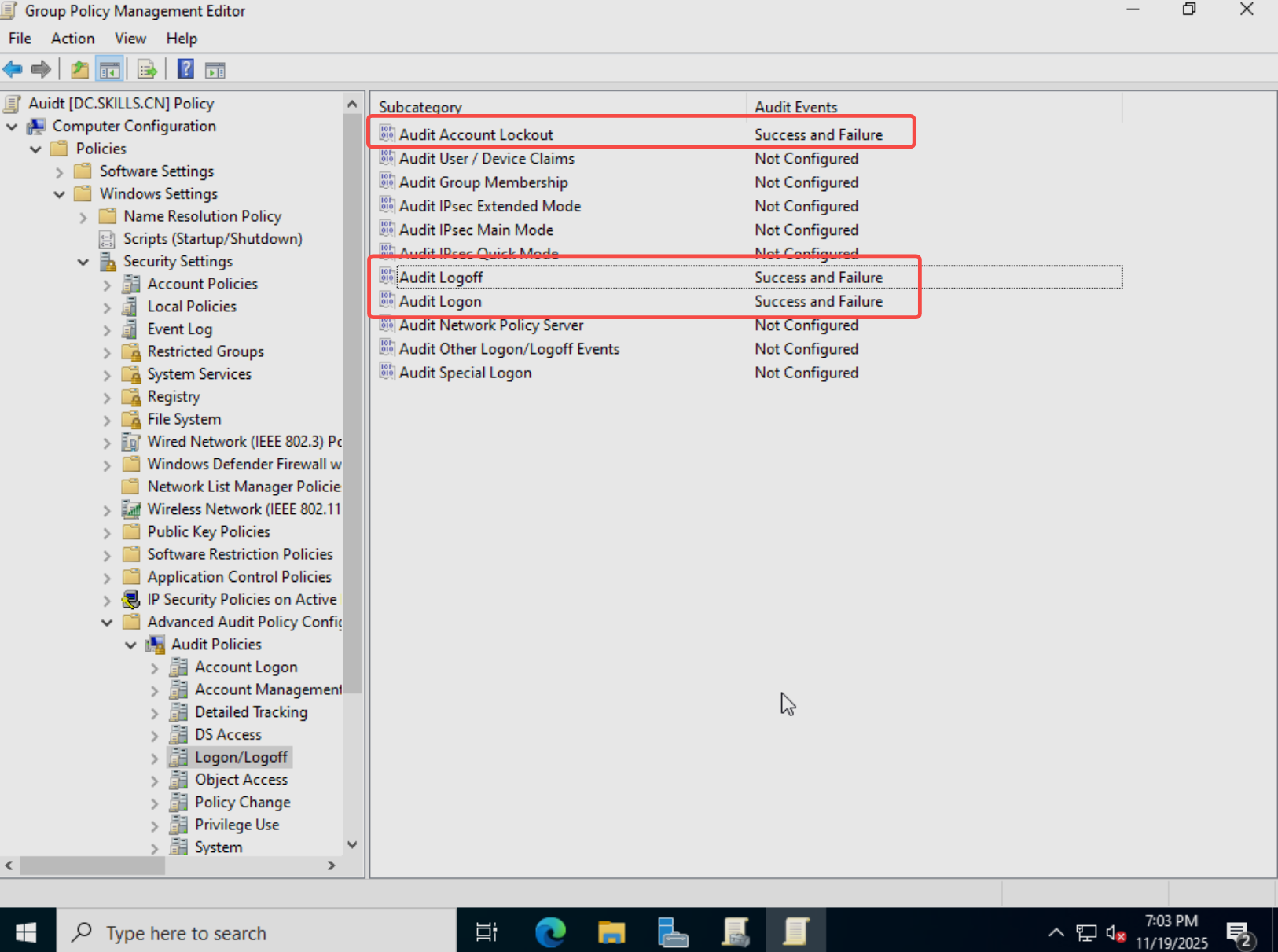

① 对"登录"、"注销""、""账户锁定""审核策略开启成功和失败事件审核。

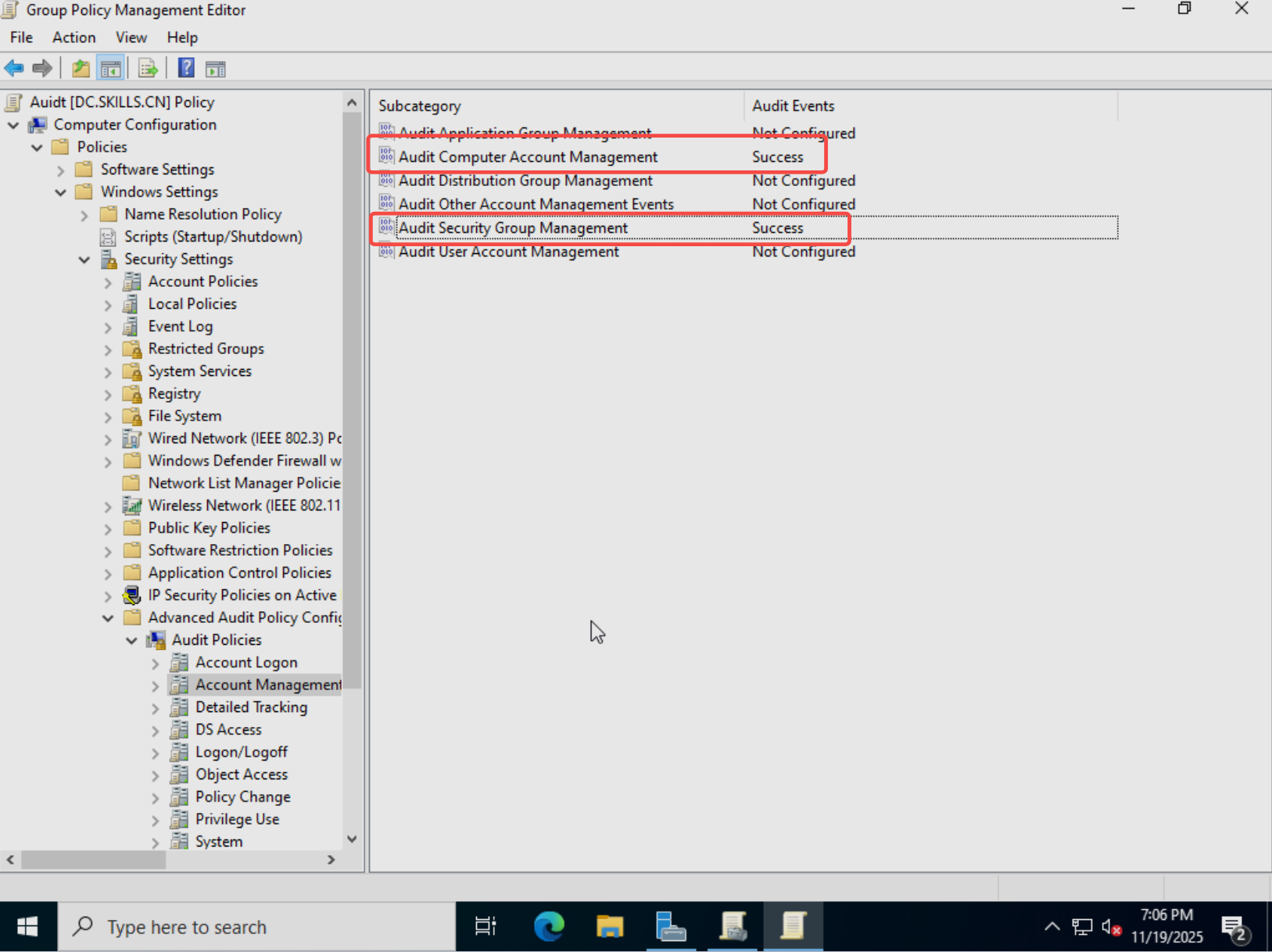

② 对"凭据验证"、"计算机账户管理"、"安全组管理"审核策略开启成功事件审核。

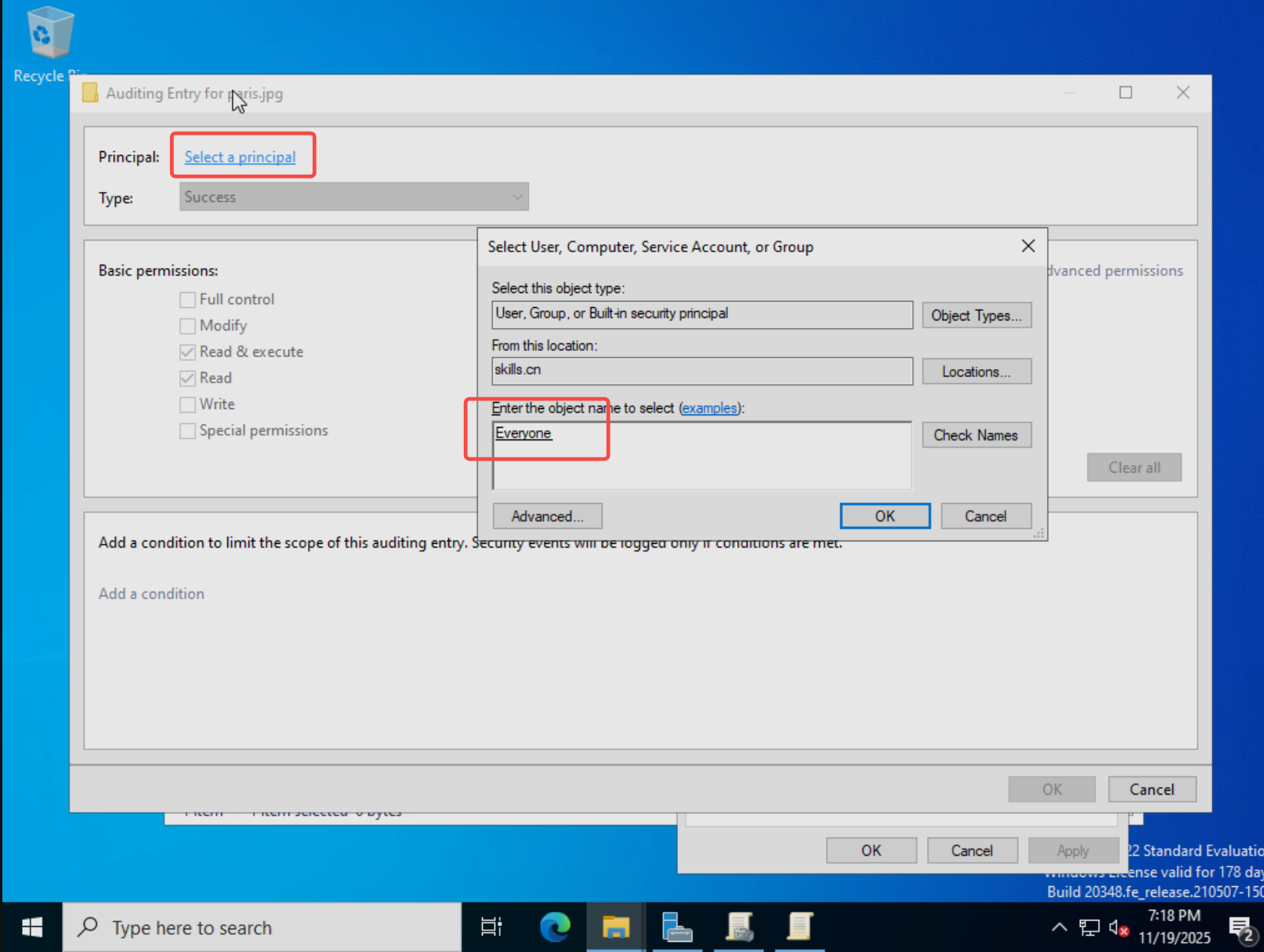

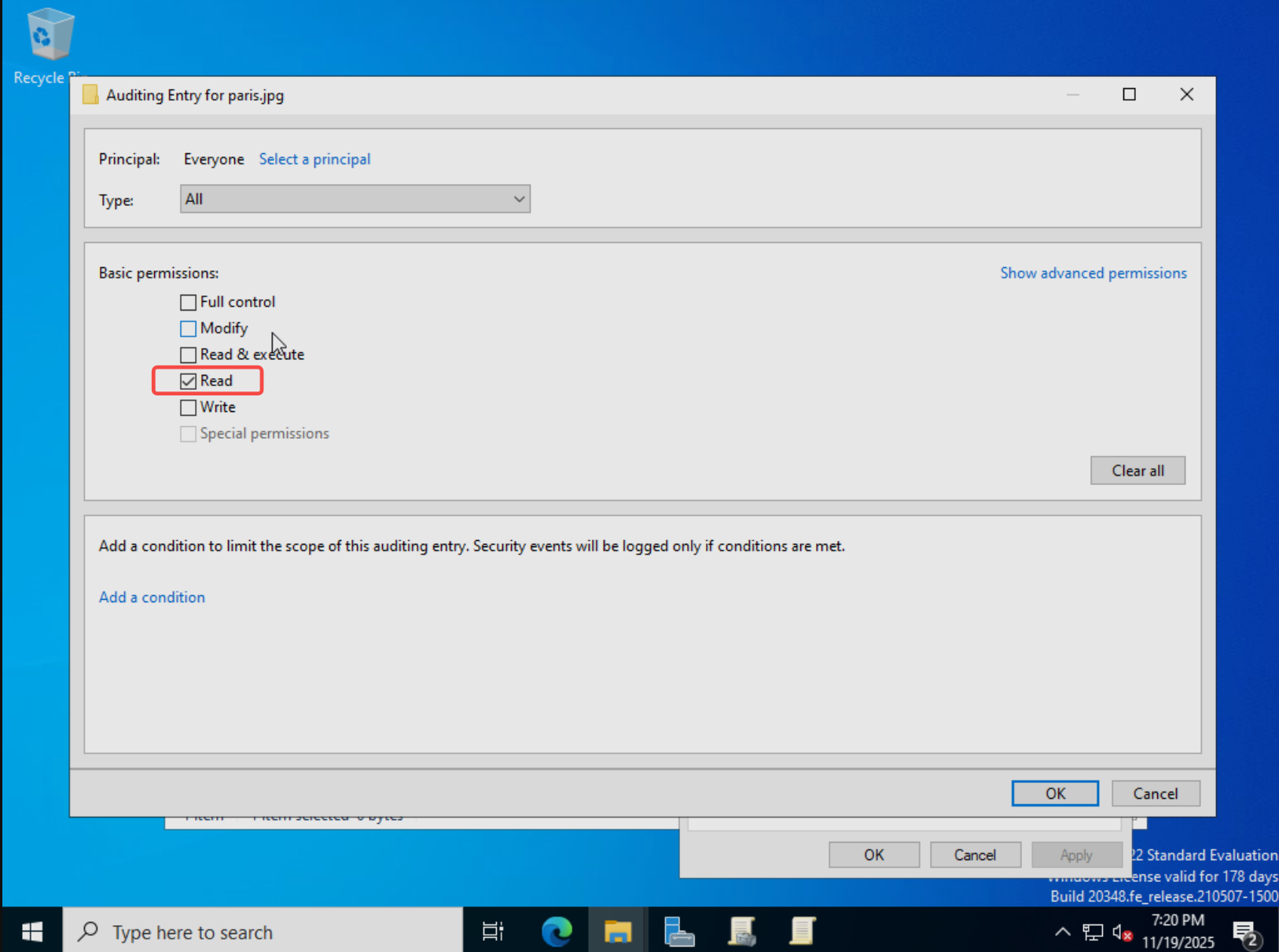

③ 对C:\share文件夹中的paris.jpg文件设置审计,使域内任何用户访问该文件时都会被记录事件日志。

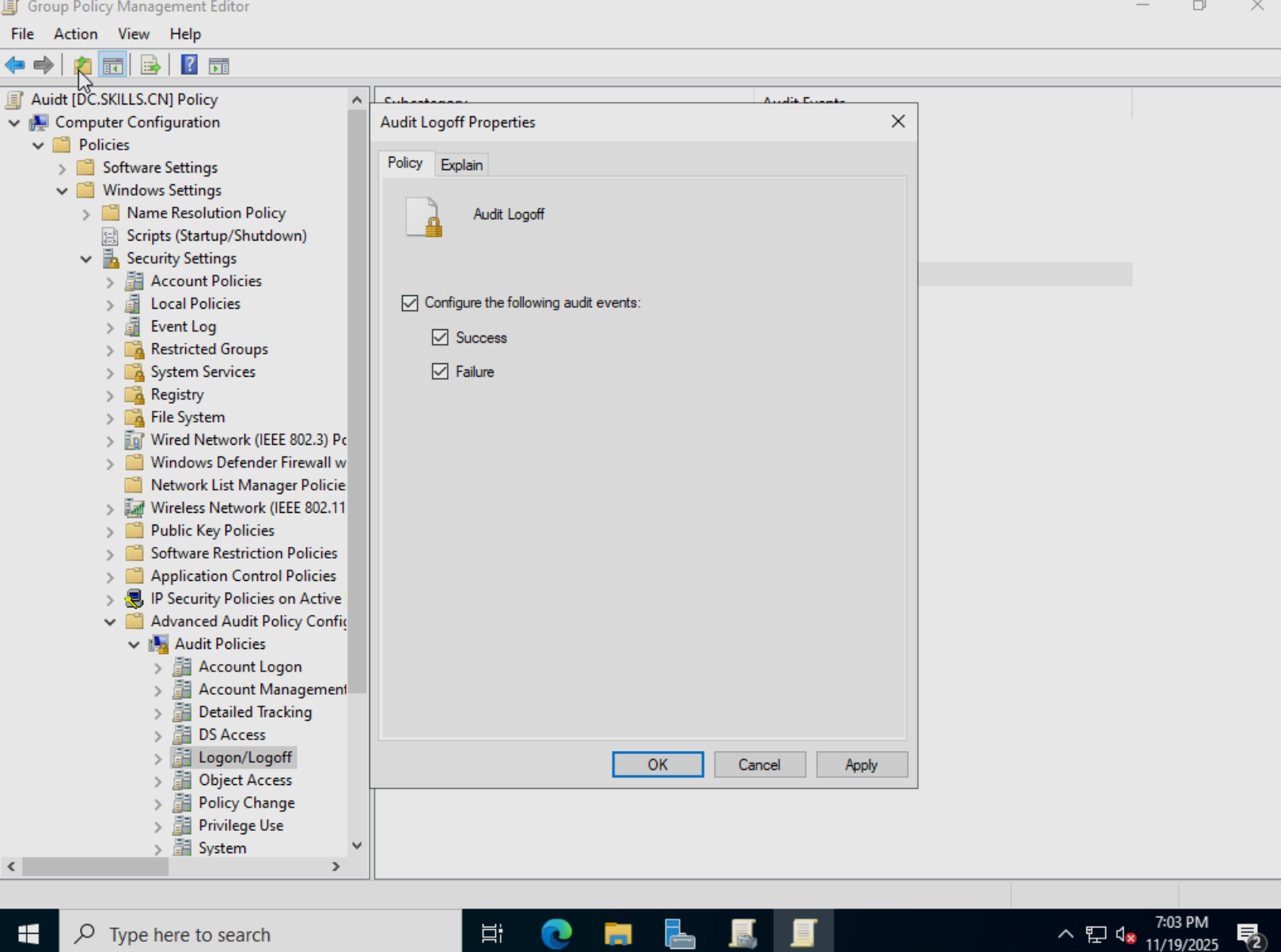

(2)配置 1:登录 / 注销 / 账户锁定审核

Computer Configuration

→ Policies

→ Windows Settings

→ Security Settings

→ Advanced Audit Policy Configuration

→ Audit Policies

→ Logon/Logoff

配置为如图所示:

(3)配置 2:配置凭据验证、计算机账户管理、安全组管理的审核(注意此处只对成功做审核

)

Computer Configuration

→ Policies

→ Windows Settings

→ Security Settings

→ Advanced Audit Policy Configuration

→ Audit Policies

→ Account Management

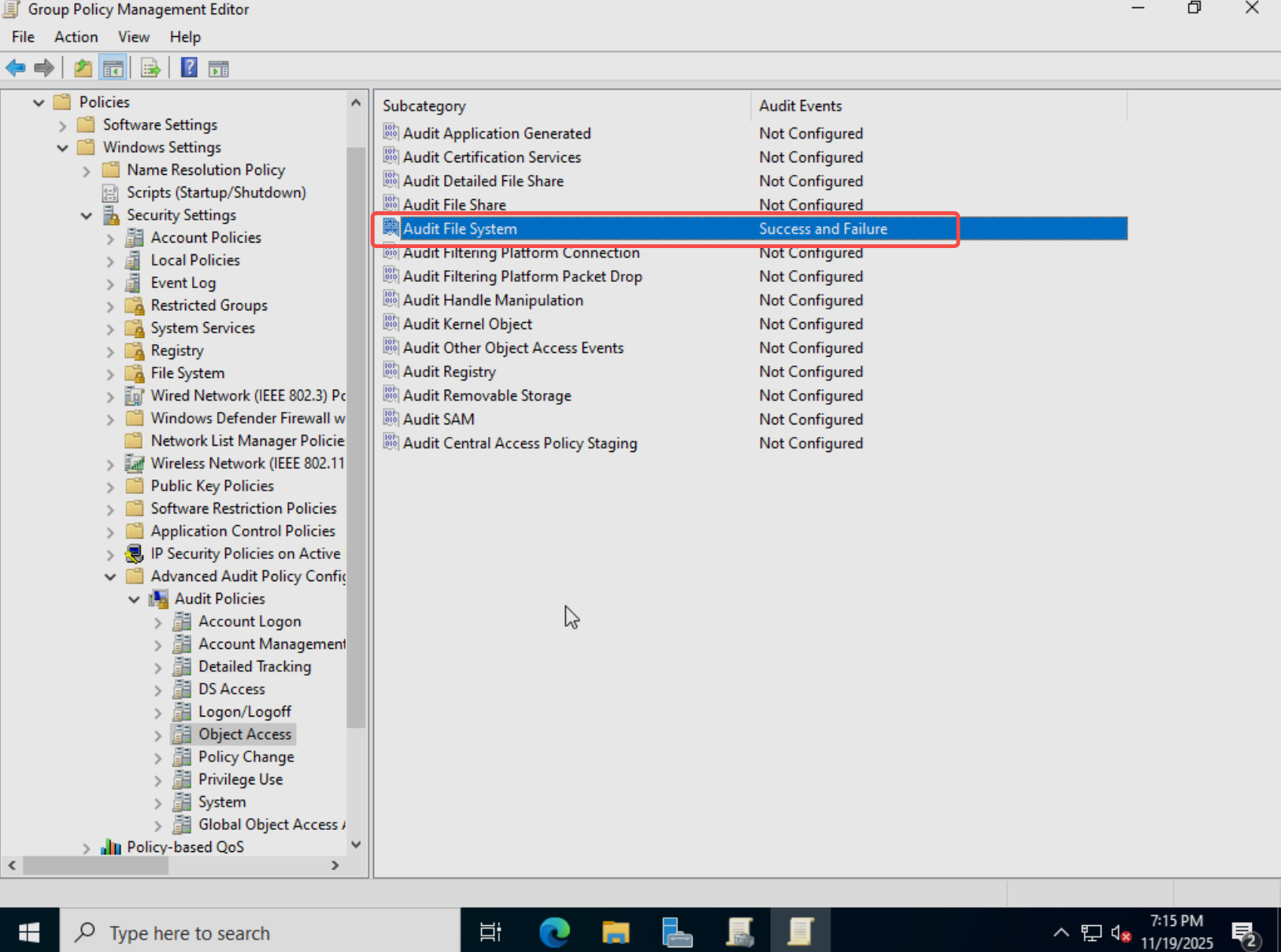

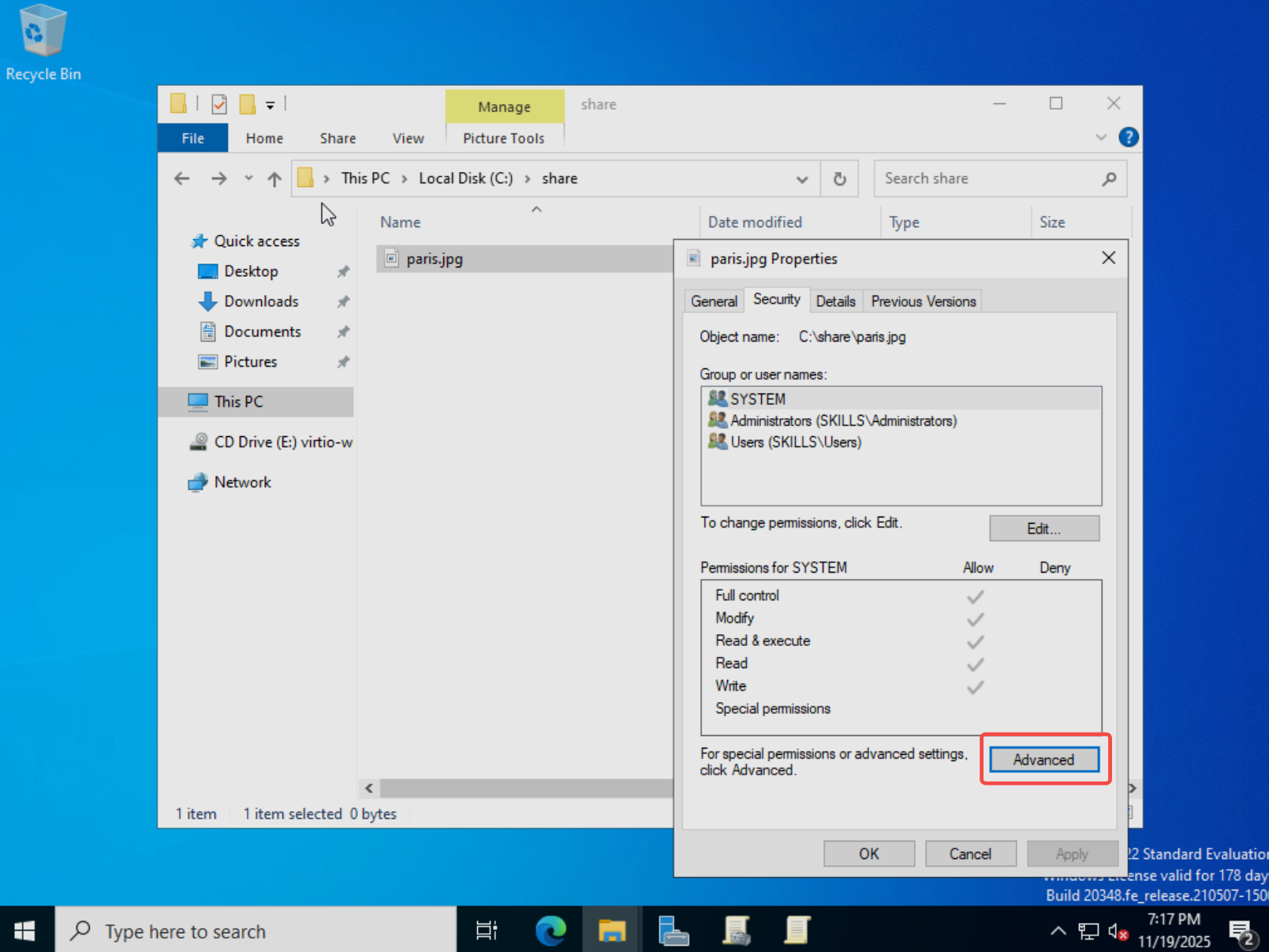

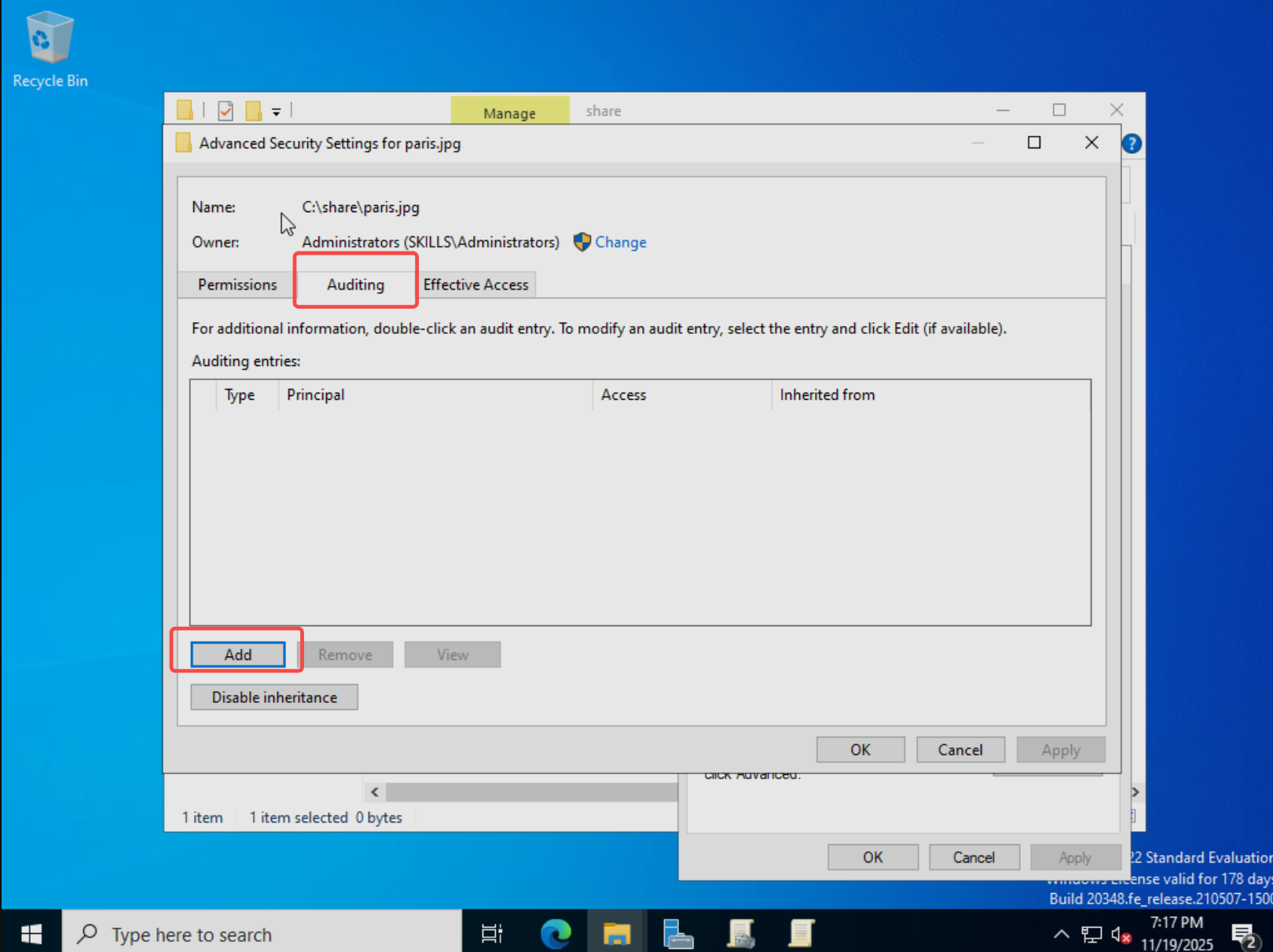

(4)配置 3:文件访问做日志审计

Computer Configuration

→ Policies

→ Windows Settings

→ Security Settings

→ Advanced Audit Policy Configuration

→ Audit Policies

→ Object Access

然后对C:\share\paris.jpg做设置

6695

6695

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?