为让 pfSense 二阶段配置(网络隔离)更完整,我将从基础信息配置细化、端口转发全规则落地、防火墙规则精准配置等完成对 pfSense 配置。

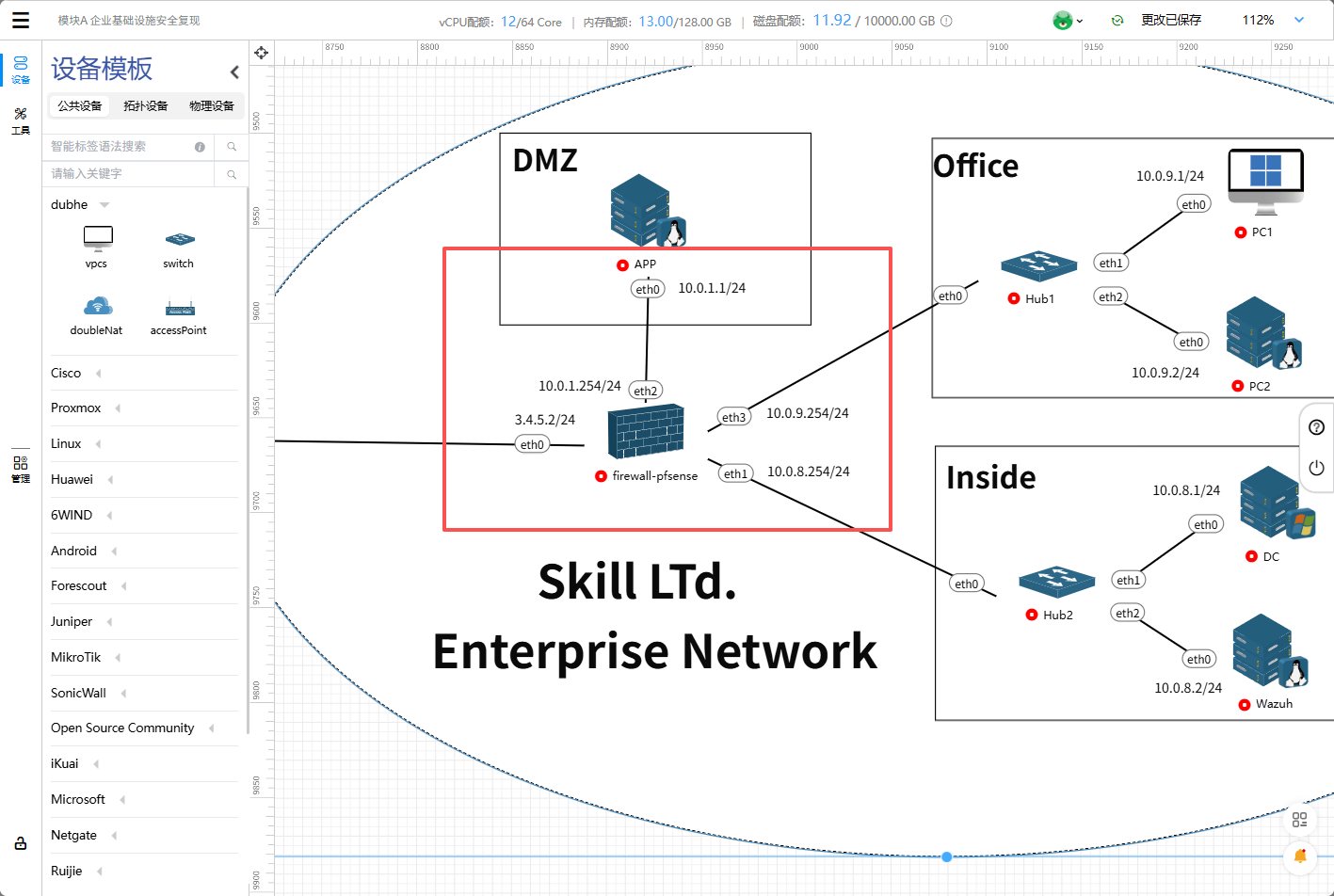

一、 基础环境

| 设备 / 区域 | 核心配置 |

| pfSense 防火墙 | pfSense |

| 复现平台支持 | |

| 内网服务器 | APP 服务器(DMZ):10.0.1.1 Office 区域: DC服务器:10.0.8.1 Wazuh 服务器:10.0.8.2 |

| 终端设备 | Office 区域: PC1:10.0.9.1 PC2:10.0.9.2 |

二、基础信息配置(接口重命名)

2.1 配置目标

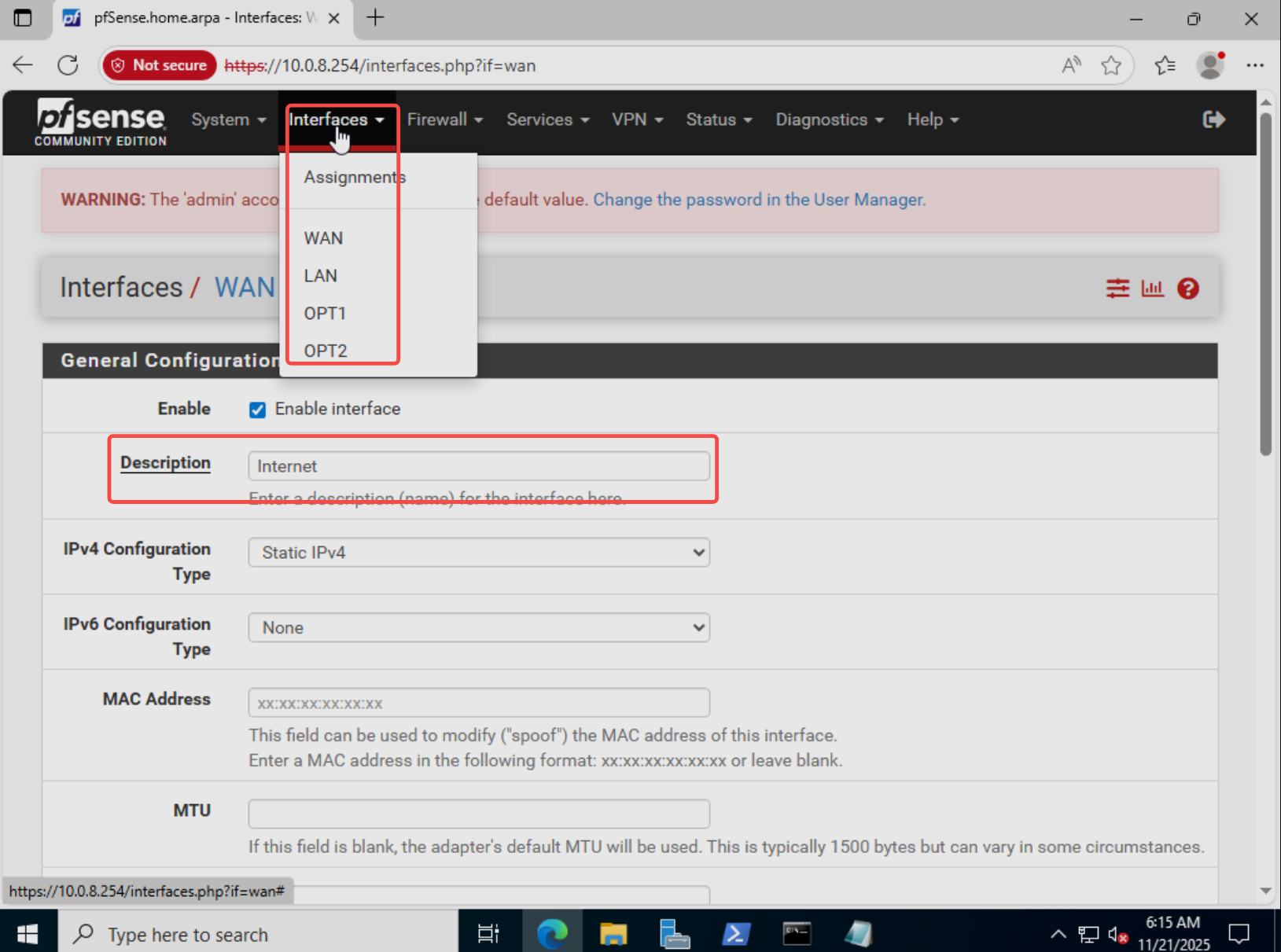

将 pfSense 的 FW 接口 0-3 分别重命名为Internet(WAN)、Inside(LAN)、DMZ(OPT1)、Office(OPT2),实现接口标识与业务区域一一对应,简化后续配置管理。

2.2 详细配置步骤

- 登录 pfSense Web 控制台(https://10.0.8.254),使用管理员账户登录;

- 进入Interfaces → Assignments,确认接口与物理网卡的绑定关系(FW0=WAN、FW1=LAN、FW2=OPT1、FW3=OPT2);

- 依次编辑每个接口:

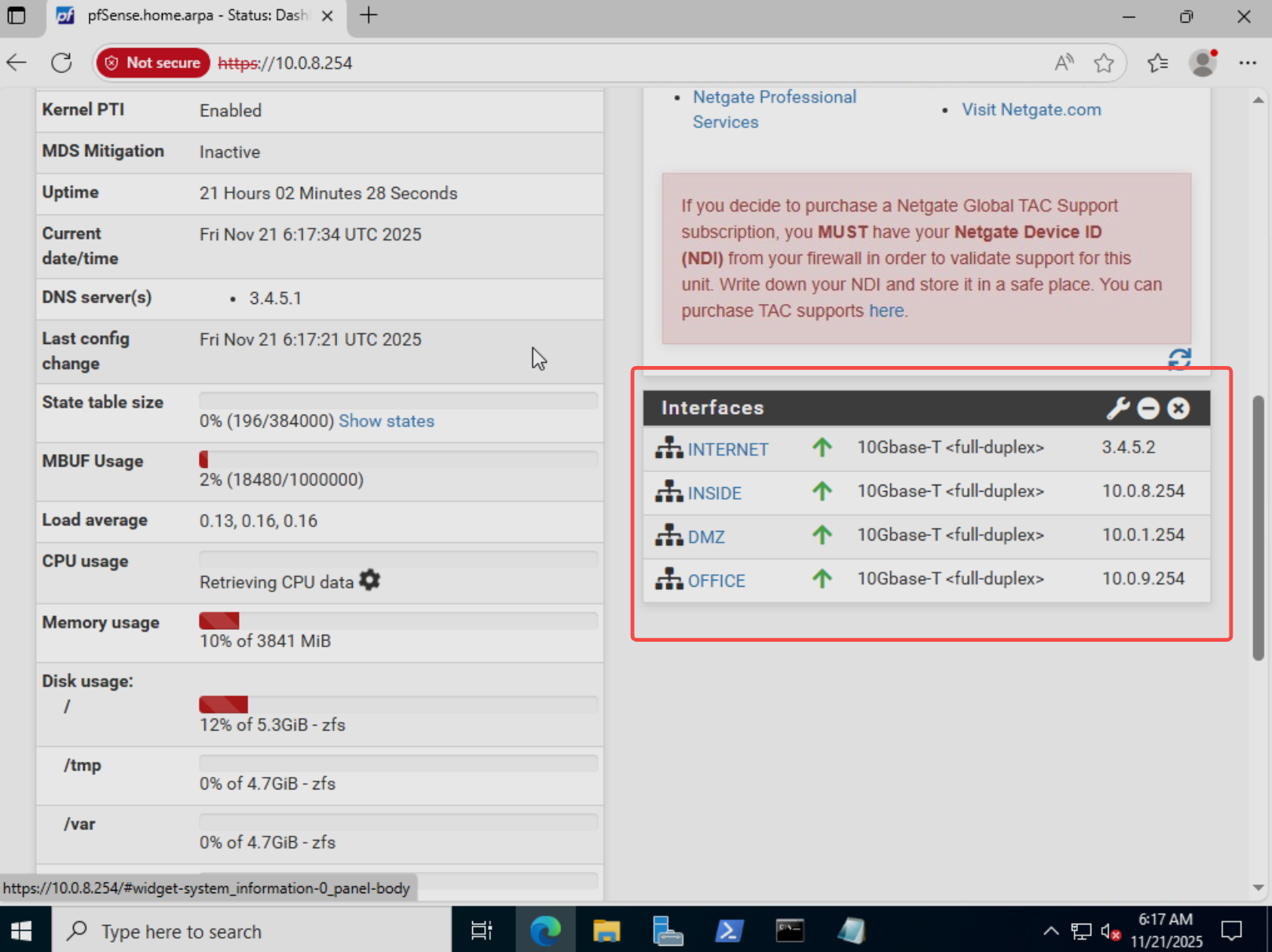

2.3 验证配置结果

修改好全部后可以在面板看到对应接口名称和ip。

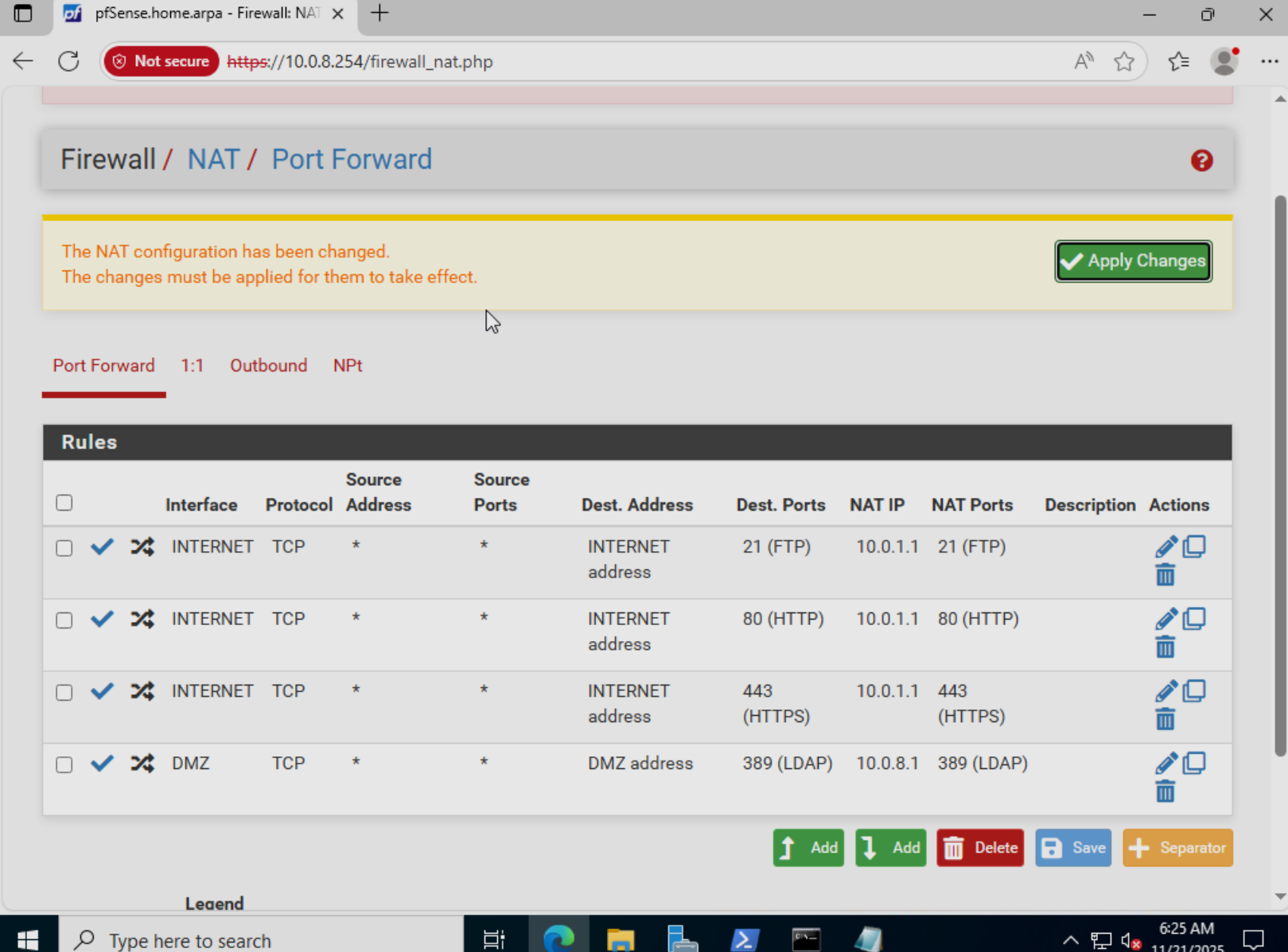

三、端口转发配置(NAT 规则)

3.1 配置目标

通过端口转发实现外网访问内网业务服务及DMZ 与 Inside 区域的服务映射,共需配置 4 条转发规则,具体如下:

①将APP的21端口转发到Internet address接口的21端口。

②将APP的80端口转发到Internet address接口的80端口。

③将APP的443端口转发到Internet address接口的443端口。

④将ADCS的389端口绑定到DMZ address的389端口。

3.2 通用配置步骤

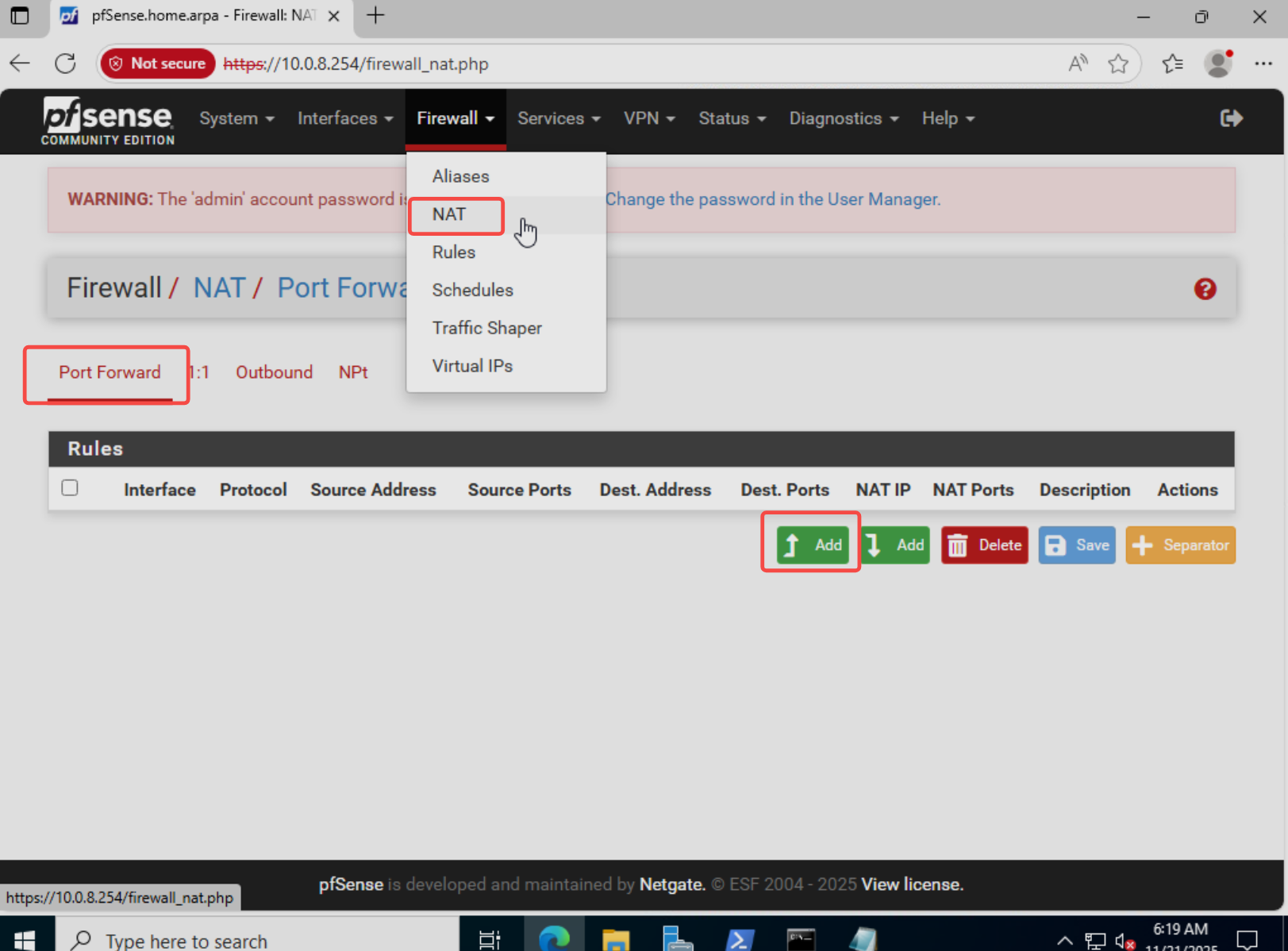

进入 pfSenseFirewall → NAT → Port Forward,点击Add新建转发规则;

3.3 具体规则配置

| 配置项 | 设置示例 | 说明 |

| Interface | WAN(Internet) | 接收外网请求的接口 |

| Protocol | TCP | FTP 控制端口使用 TCP 协议 |

| Destination | WAN Address(3.4.5.1) | 外网访问的公网 IP |

| Destination Port Range | From:21 / To:21 | 外网访问的端口 |

| Redirect Target IP | 10.0.1.1 | DMZ 区 APP 服务器内网 IP |

| Redirect Target Port | 21 | 内网 FTP 服务端口 |

| Description | FTP Port Forward(Internet→APP) | 规则备注,便于识别 |

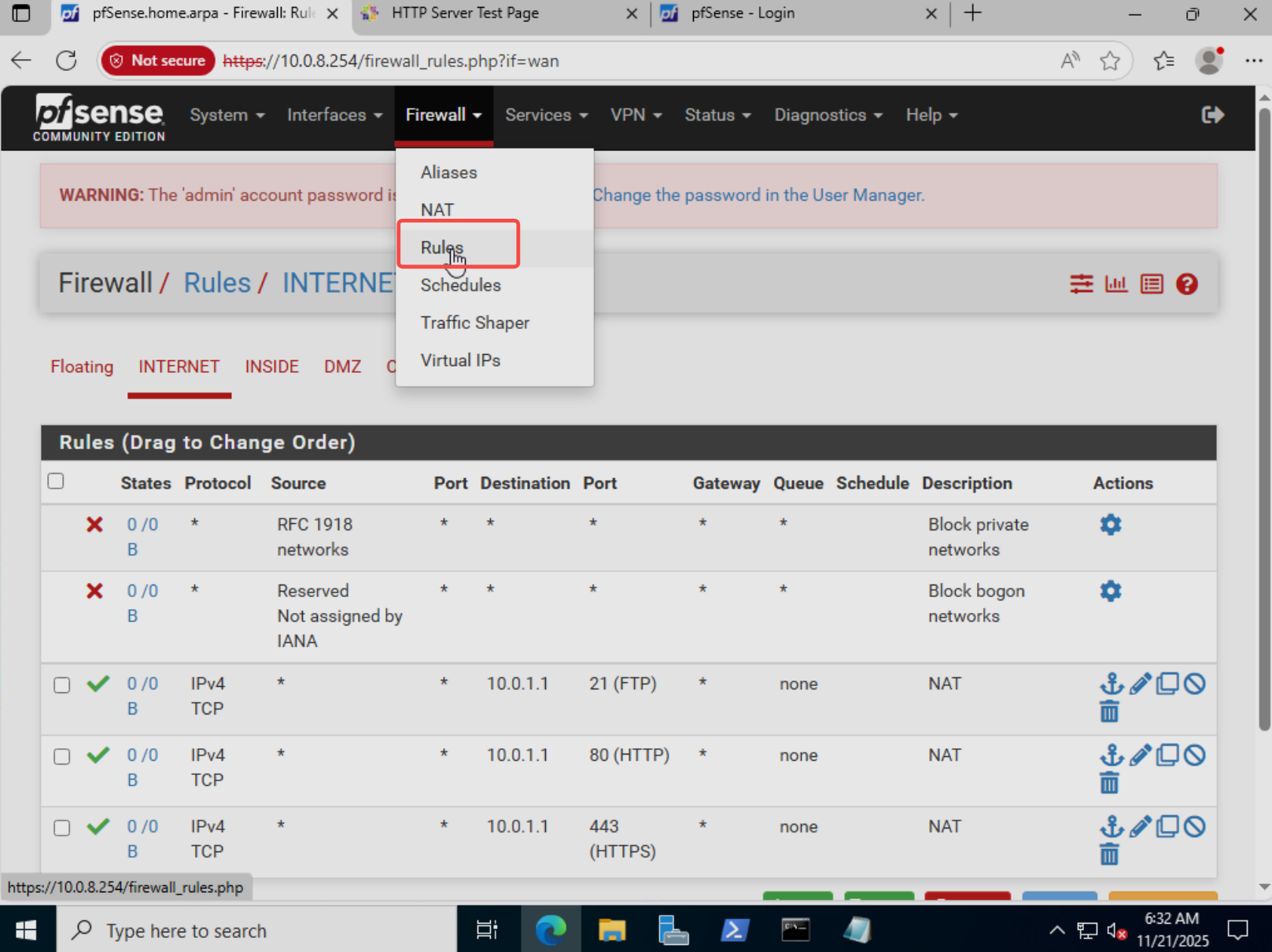

自动生成防火墙规则结果如下所示:

四、防火墙规则配置(网络隔离)

4.1 配置原则

pfSense 防火墙规则遵循从上到下匹配原则,需按「安全优先级」排序规则(先精确规则,后通用规则);同时通过规则实现区域隔离,仅允许授权流量跨区域访问。

4.2 具体规则配置

共需配置 6 条核心防火墙规则,分别对应不同的访问控制需求,以下为详细配置步骤与参数:

- 规则 1:允许 Internet 区域访问防火墙 Internet 接口的 21/80/443 端口

- 规则 2:允许 Internet 区域 ping 检测防火墙 Internet 接口

- 规则 3:允许 Office/Inside 区域通过 NAT 访问 Internet 任意主机

- 规则 4:允许 Office 与 Inside 区域相互访问

- 规则 5:允许 DMZ 区 APP 主机访问 Inside 区 Wazuh 主机

- 规则 6:仅允许 Office 区 PC1 访问 Office 接口 4598 端口

① 允许 Internet 区域访问防火墙 Internet address 的 21、80、443 端口

| Interface | Source | Destination | Port | Action | Notes |

| WAN | Any | WAN address | TCP 21,80,443 | Allow | FTP/HTTP/HTTPS |

② 允许 Internet 区域用 ping 检测防火墙 Internet 接口状态

| Interface | Source | Destination | Protocol | Action | Notes |

| WAN | Any | WAN address | ICMP (Echo Request) | Allow | ping 可达 |

③ 允许 Office 区域和 Inside 区域通过 NAT 访问 Internet 区域任意主机

| Interface | Source | Destination | Protocol | Action | Notes |

| LAN1 / LAN2 | Office / Inside network | Any | Any | Allow | NAT 出口(源 NAT 或 MASQUERADE) |

④ 允许 Office 区域和 Inside 区域相互访问

| Interface | Source | Destination | Protocol | Action | Notes |

| LAN1 | Office network | Inside network | Any | Allow | 双向规则 |

| LAN2 | Inside network | Office network | Any | Allow | 双向规则 |

⑤ 允许 DMZ 区域 APP 主机访问 Inside 区域的 Wazuh 主机

| Interface | Source | Destination | Protocol | Port | Action | Notes |

| DMZ | APP host IP | Inside / Wazuh host IP | TCP/UDP | 根据 Wazuh 端口(默认 1514/1515) | Allow | 仅允许访问 Wazuh 主机端口 |

⑥ 仅允许 Office 区域的 PC1 访问 Office address 的 4598 端口

| Interface | Source | Destination | Protocol | Port | Action | Notes |

| LAN1 | PC1 IP | Office network / 防火墙地址 | TCP | 4598 | Allow | 精确限制单机访问 |

307

307

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?