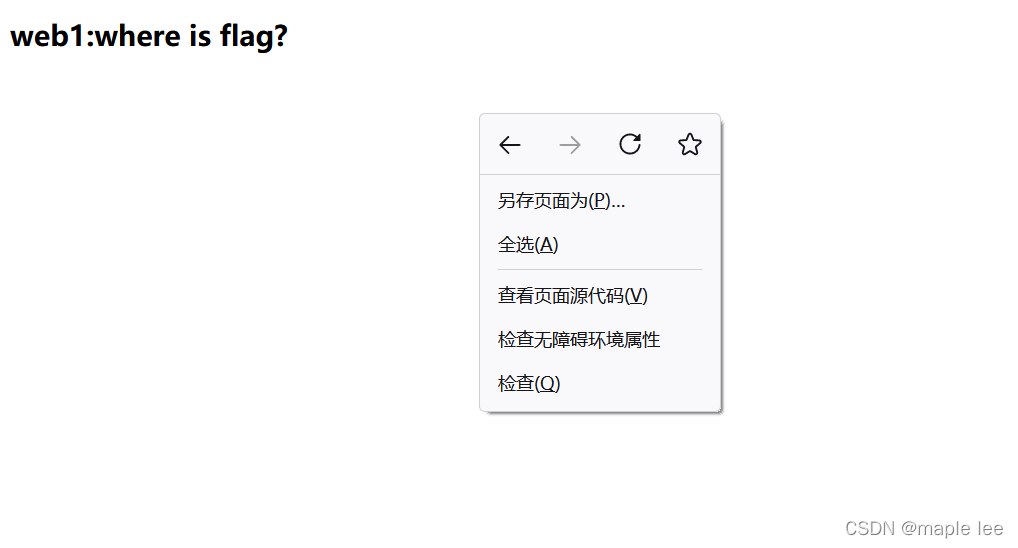

Web1

鼠标右键查看源码,即可看到flag

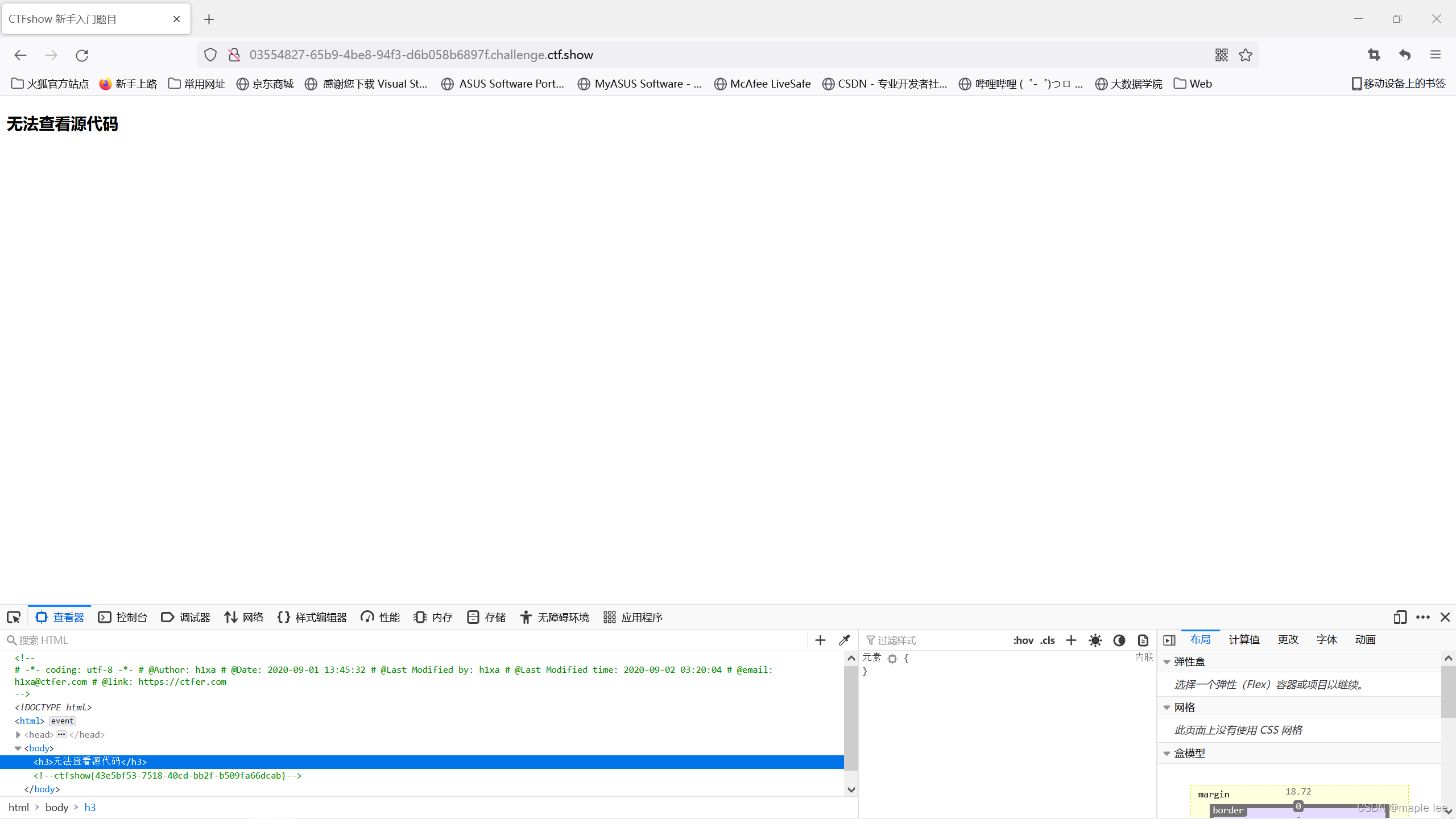

Web2

找到开发者选项,看网页源码,即可获得flag

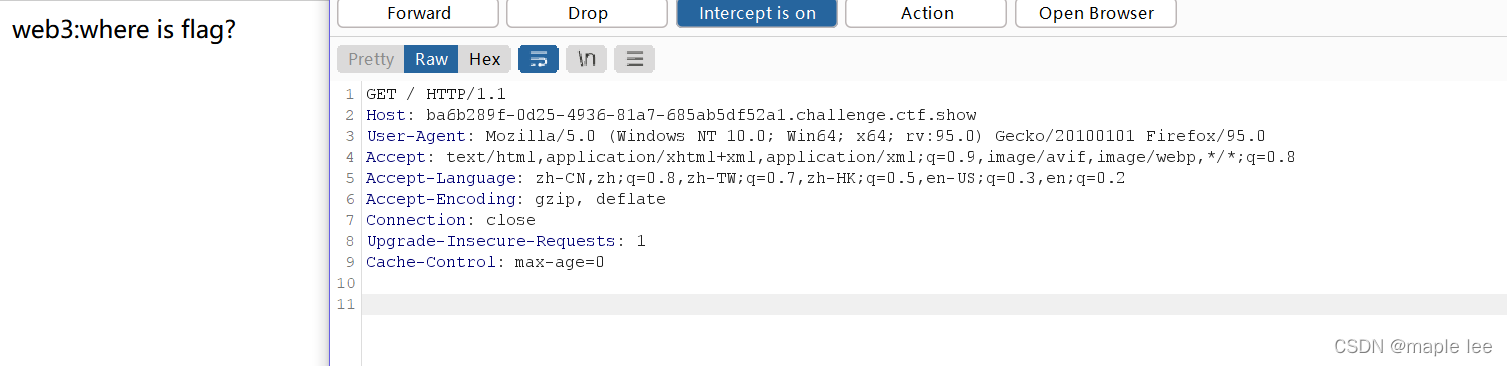

Web3

使用burp对该页面抓包,即可获得flag

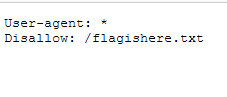

Web4

首先了解robots协议:

robots协议: robots.txt文件是一个文本文件,使用任何一个常见的文本编辑器,比如Windows系统自带的Notepad,就可以创建和编辑它 。robots.txt是一个协议,而不是一个命令。robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。robots.txt文件告诉蜘蛛程序在服务器上什么文件是可以被查看的。

所以我们先在URL后加上robots.txt

可以发现flagishere.txt显示禁止爬取

本文介绍了一种通过多种Web漏洞获取Flag的方法,包括查看源码、使用Burp抓包、利用robots协议、源码泄露、版本控制文件泄露、Vim缓存及Cookie查看等手段。

本文介绍了一种通过多种Web漏洞获取Flag的方法,包括查看源码、使用Burp抓包、利用robots协议、源码泄露、版本控制文件泄露、Vim缓存及Cookie查看等手段。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1200

1200