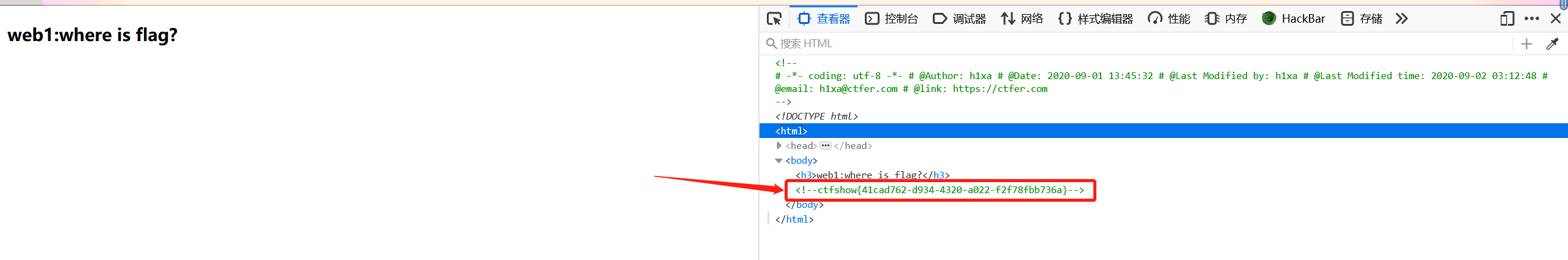

web1

开发注释未及时删除

f12获得flag

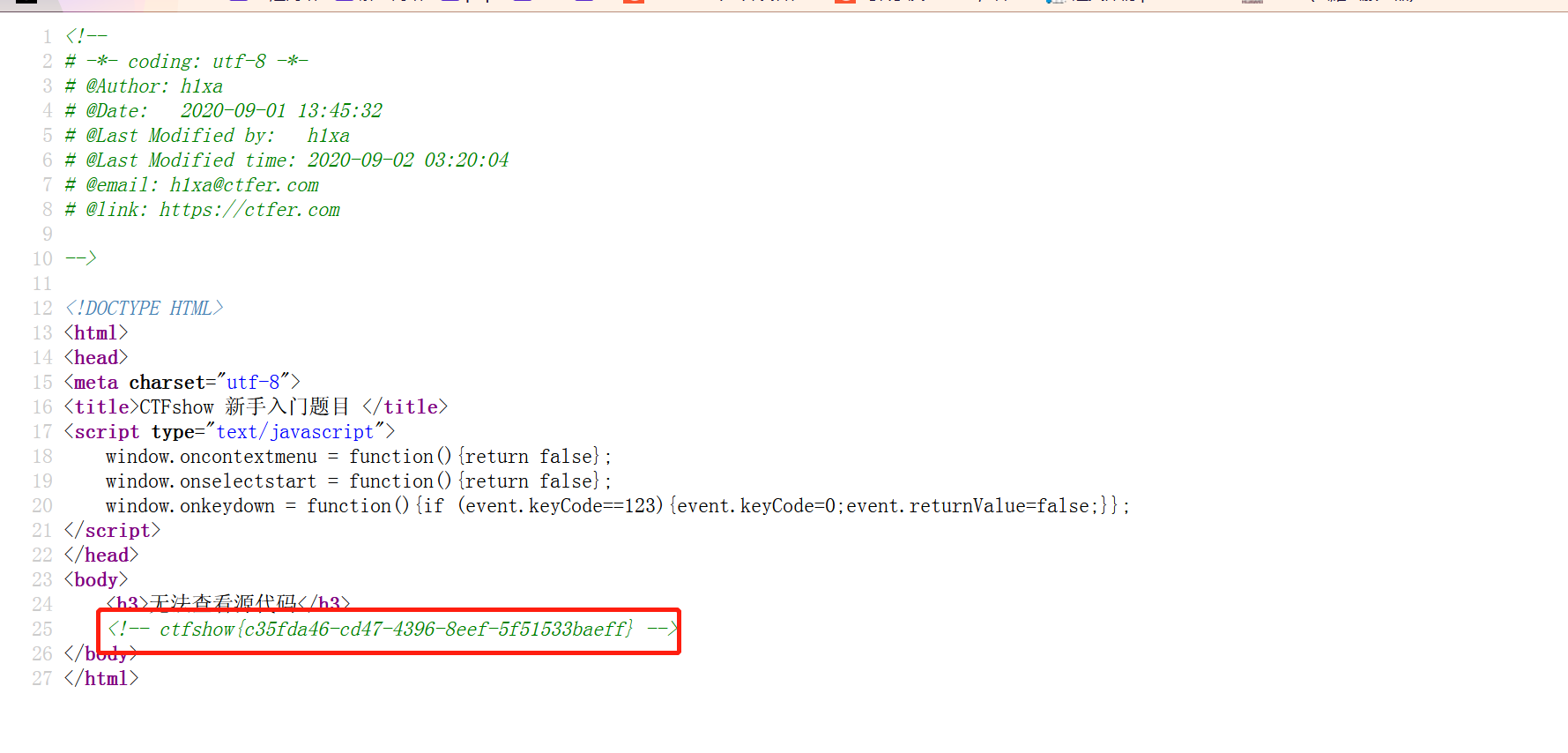

web2

js前台拦截 === 无效操作

显示无法查看源代码,f12和鼠标右键都不行,这里可以选择burp抓包,也可以选择ctrl+u直接看

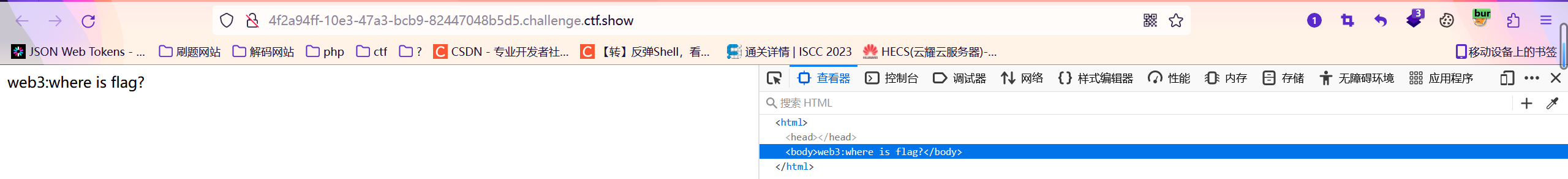

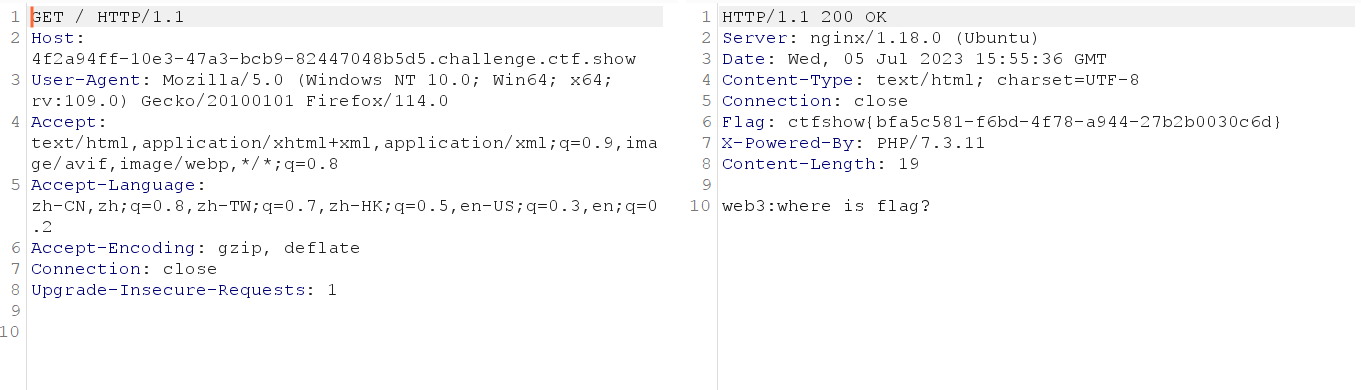

web3

没思路的时候抓个包看看,可能会有意外收获

这一次f12什么都没有了,利用burp抓个包试试

得到flag,flag在响应头里

web4

总有人把后台地址写入robots,帮黑阔大佬们引路。

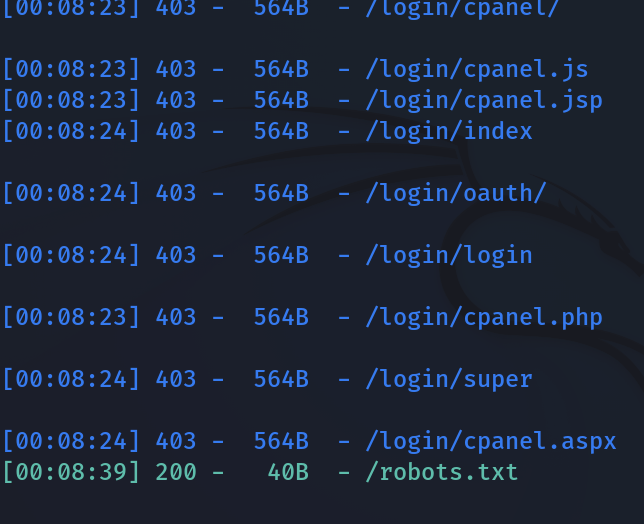

题目开始界面和上一题一样,虽然题目有hint是robots但是有时候题目往往不会给提示,所以先用dirsearch扫一下

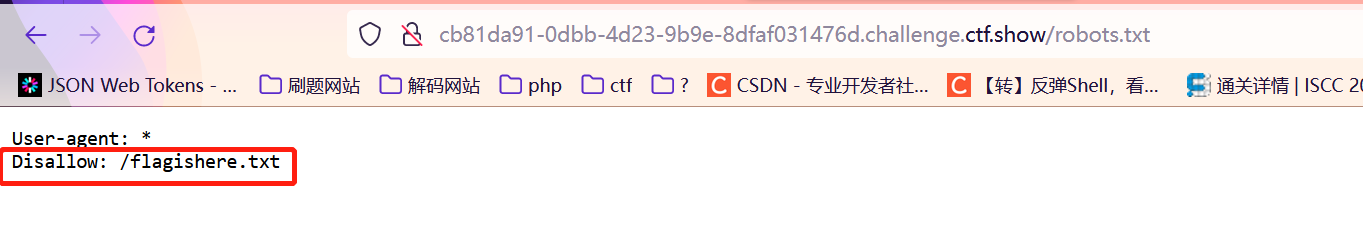

扫描出来有/robots.txt文件,接下来去访问,显示有/flagishere.txt文件

访问/flagishere.txt文件,得到flag

web5

phps源码泄露有时候能帮上忙

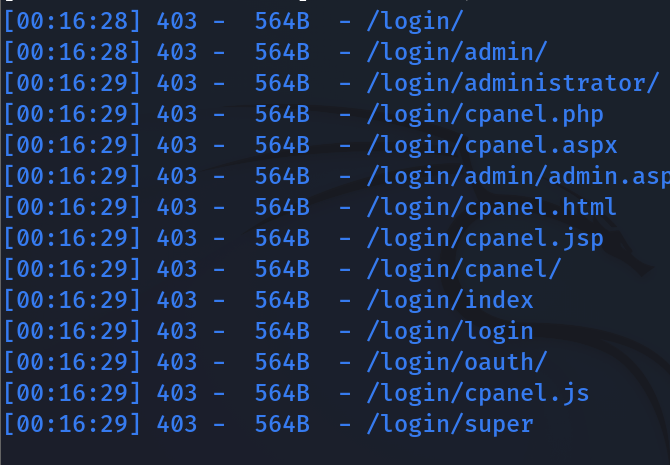

f12还是什么都没有,dirsearch扫也扫不出来什么东西

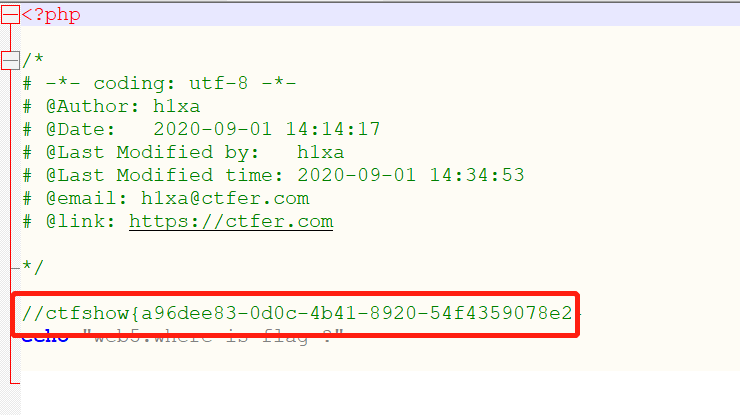

根据题目hint,phps源码泄露,访问/index.phps会下载一个文件,查看内容后得到flag

web6

解压源码到当前目录,测试正常,收工

一系列关于Web安全的挑战,包括通过F12检查、使用BurpSuite抓包、dirsearch扫描来寻找隐藏的flag。涉及源码泄露、PHP源码、版本控制系统、cookie、域名解析记录、公开信息利用等不同层面的安全问题。

一系列关于Web安全的挑战,包括通过F12检查、使用BurpSuite抓包、dirsearch扫描来寻找隐藏的flag。涉及源码泄露、PHP源码、版本控制系统、cookie、域名解析记录、公开信息利用等不同层面的安全问题。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

929

929

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?