抓包工具使用实战

测试人员通过抓包工具拦截获取客户端发送的报文,服务器返回的报文,验证其是否正确

浏览器,Fiddler,Charles,Postman

一、需要准备的测试工具

【抓包工具】

1.浏览器自带的开发者工具

打开谷歌浏览器–>F12–>Network

可抓取https请求,能调试接口

不能直接设置断点,不能抓取移动端数据报文

2.Fiddler

手机代理方法:https://blog.youkuaiyun.com/weixin_62332711/article/details/128161612

可抓取http,https请求

能设置断点,能抓取移动端数据报文

Windows系统使用

3.Charles(最好用)

可抓取http,https请求

能设置断点,能抓取移动端数据报文

Mac系统使用

4.Postman(最好用)

Postman安装教程

Postman有录制功能可以自动抓取浏览器的内容

【java环境配置】java环境变量

配置原文章:https://blog.youkuaiyun.com/qq_41436122/article/details/82620080

【接口测试】Jmeter对抓到的接口进行测试

下载,环境配置以及安装:https://blog.youkuaiyun.com/qq_41436122/article/details/82620080

jmeter进行APP接口测试经验总结:https://blog.youkuaiyun.com/lichao330530/article/details/51840518

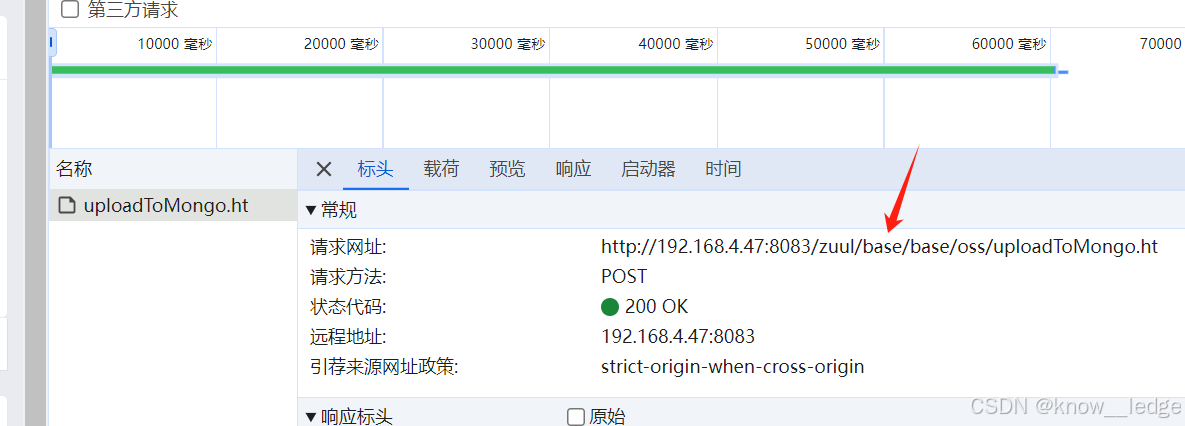

1、浏览器自带的开发者工具进行抓包

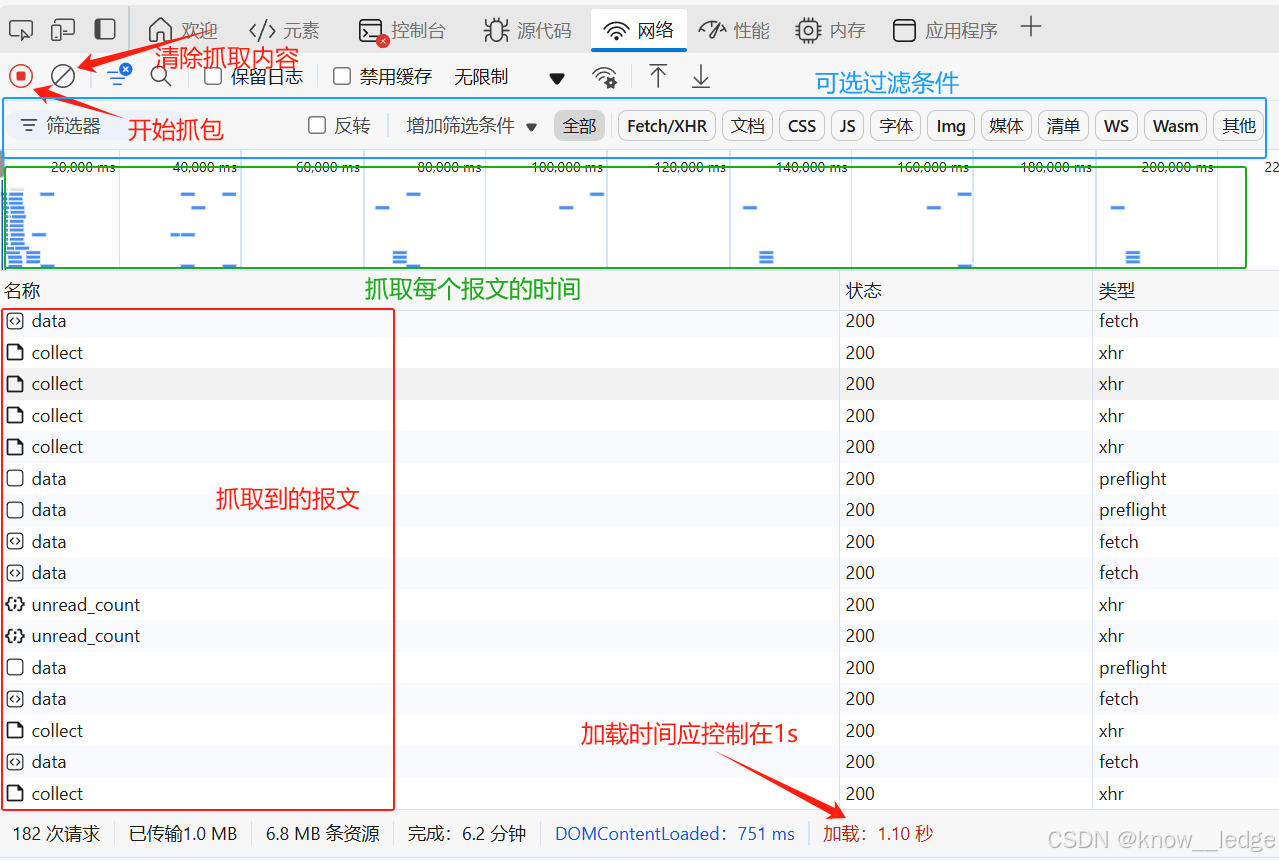

1)打开谷歌浏览器–>F12–>Network–>刷新

以下为整体功能展示:

- 加载时间应控制在1s左右

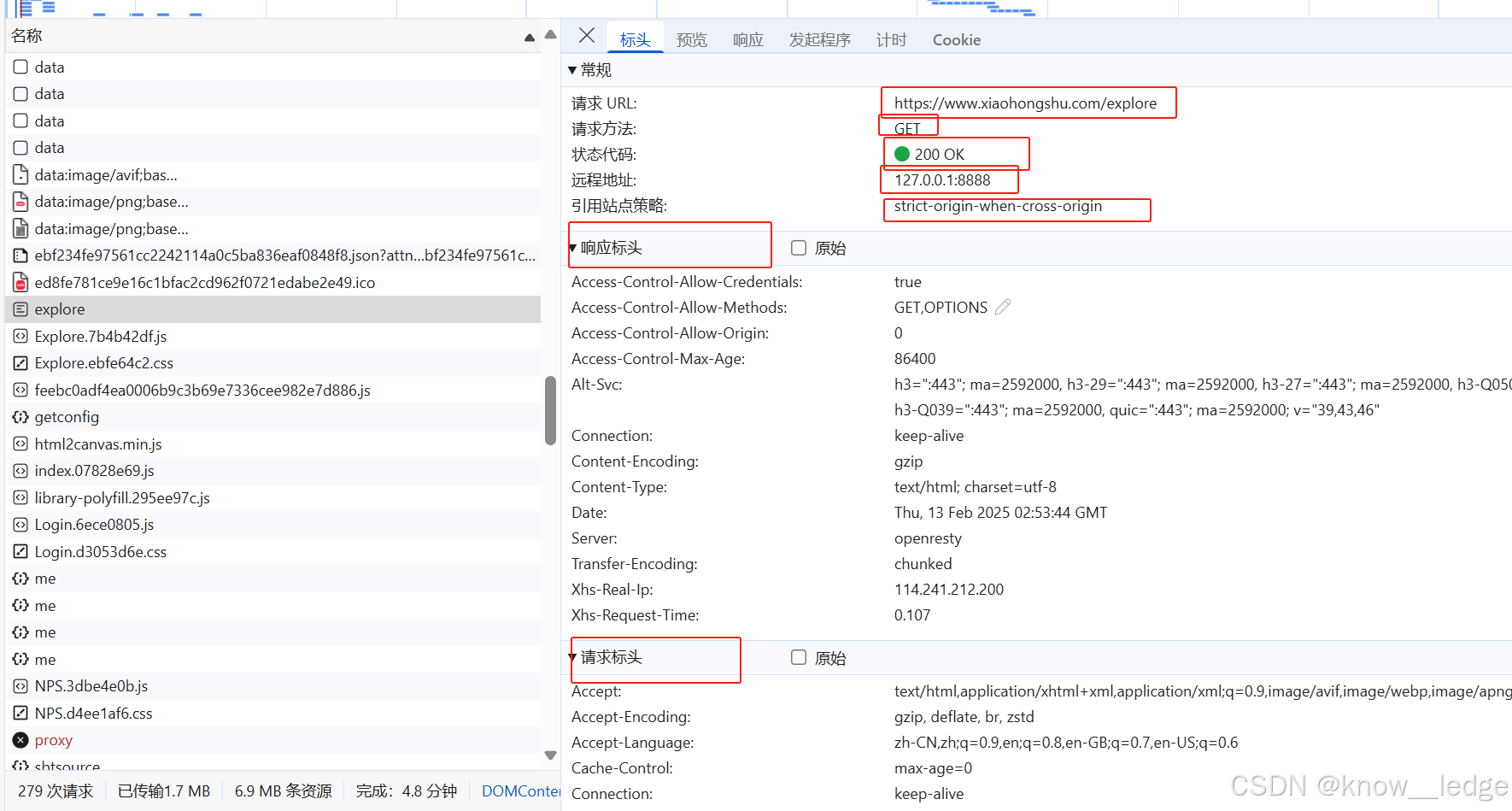

2)点击报文

文件类型:document为文档类型,展示前端代码

- 测试内容:

- url需对比接口文档与需求是否一致

- 响应页面与需求规定是否一致

Payload 内容

一般通过页面进行测试,想测试代码要使用自动化工具

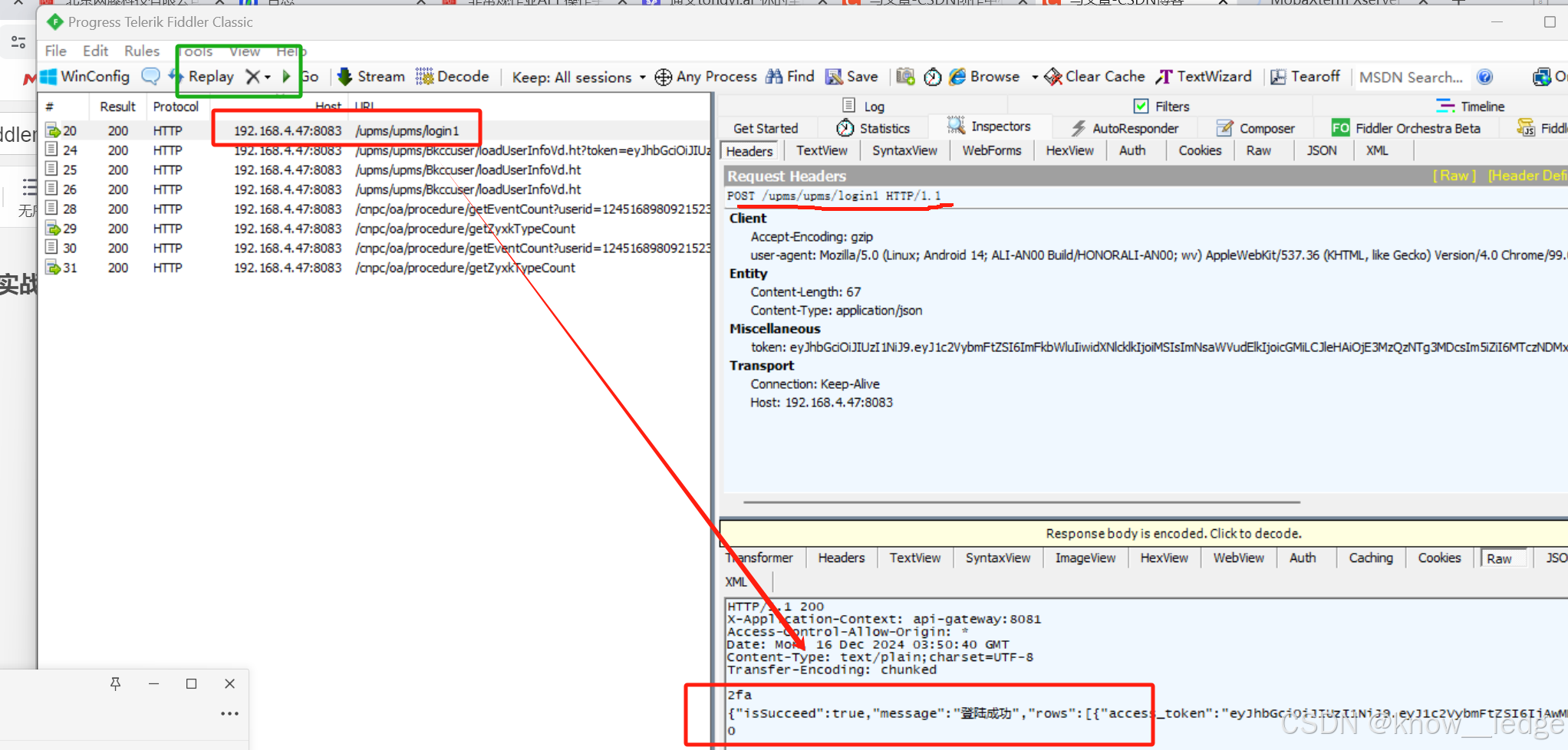

2、Fiddler抓包

1)打开代理:Tools --> Options --> Connection --> 开启代理

2)查看抓取报文:Inspectors --> Raw

3)过滤器:Filters --> 配置过滤条件 --> run…

show only the following hosts:只显示下面多行文本框的域名(经常使用)

4)清空所有报文(Edit --> Remove --> All…),在客户端操作,点击抓取到的第一个请求

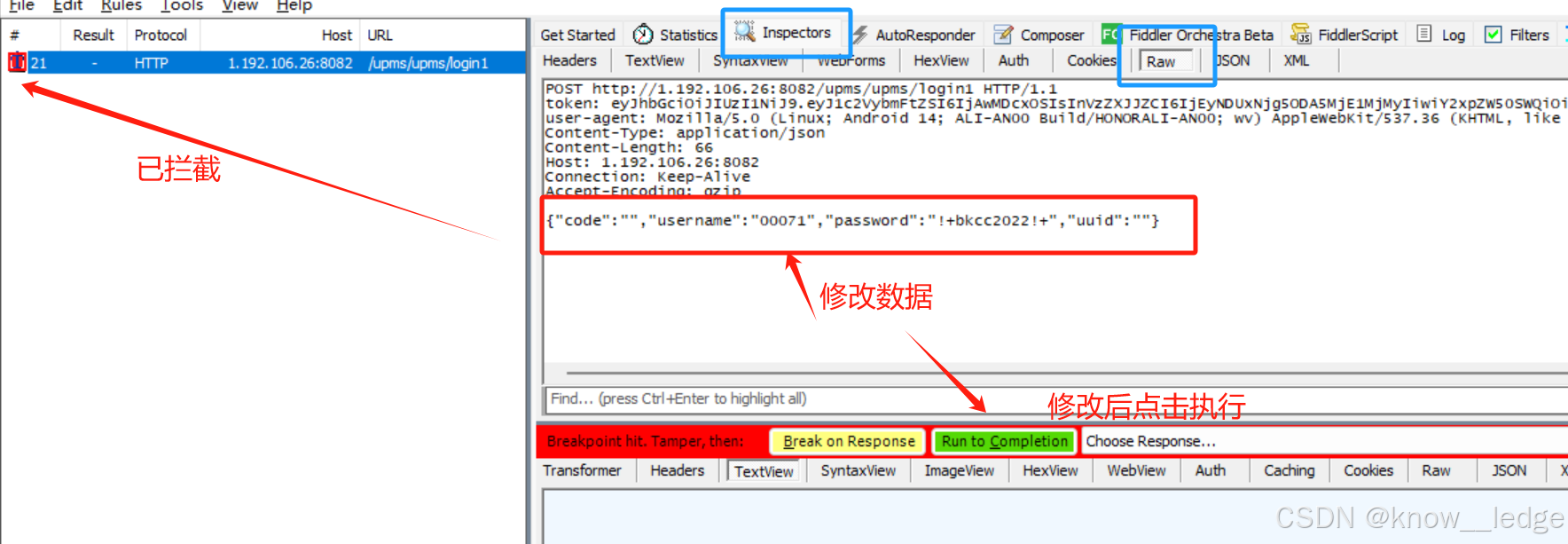

5)设置断点(Rules --> Auto… -->Before…)拦截请求数据,篡改数据

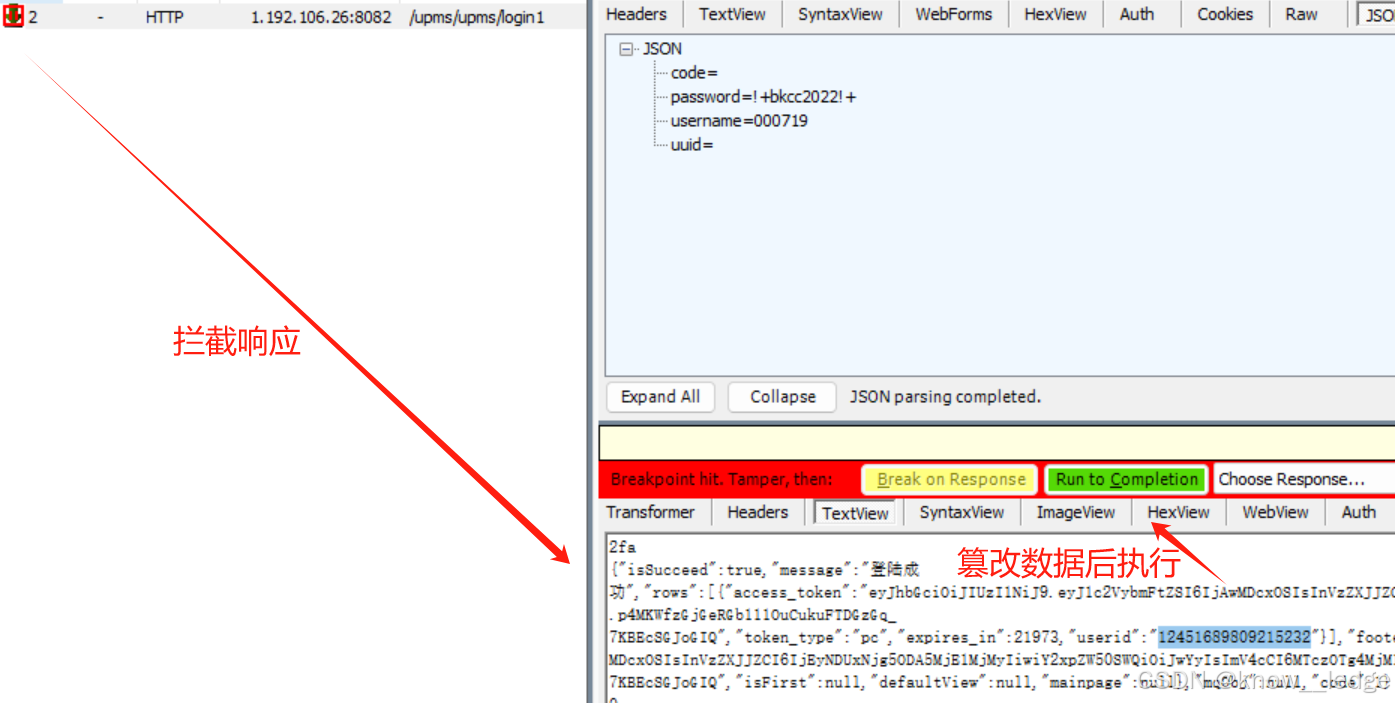

5)设置断点(Rules --> Auto… -->After…)拦截响应数据,篡改数据

6)弱网测试(Rules -->Perfor… -->Simulate…)

配置弱网条件(Rules --> Customize–>搜索SimulateModem,修改数值,数值越大网络越不好)

if (m_SimulateModem) {

// Delay sends by 300ms per KB uploaded.

oSession["request-trickle-delay"] = "1000";

// Delay receives by 150ms per KB downloaded.

oSession["response-trickle-delay"] = "1000";

}

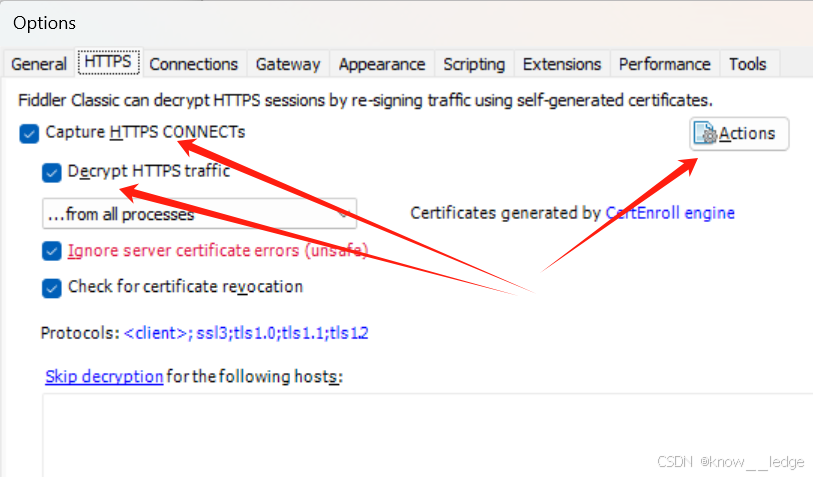

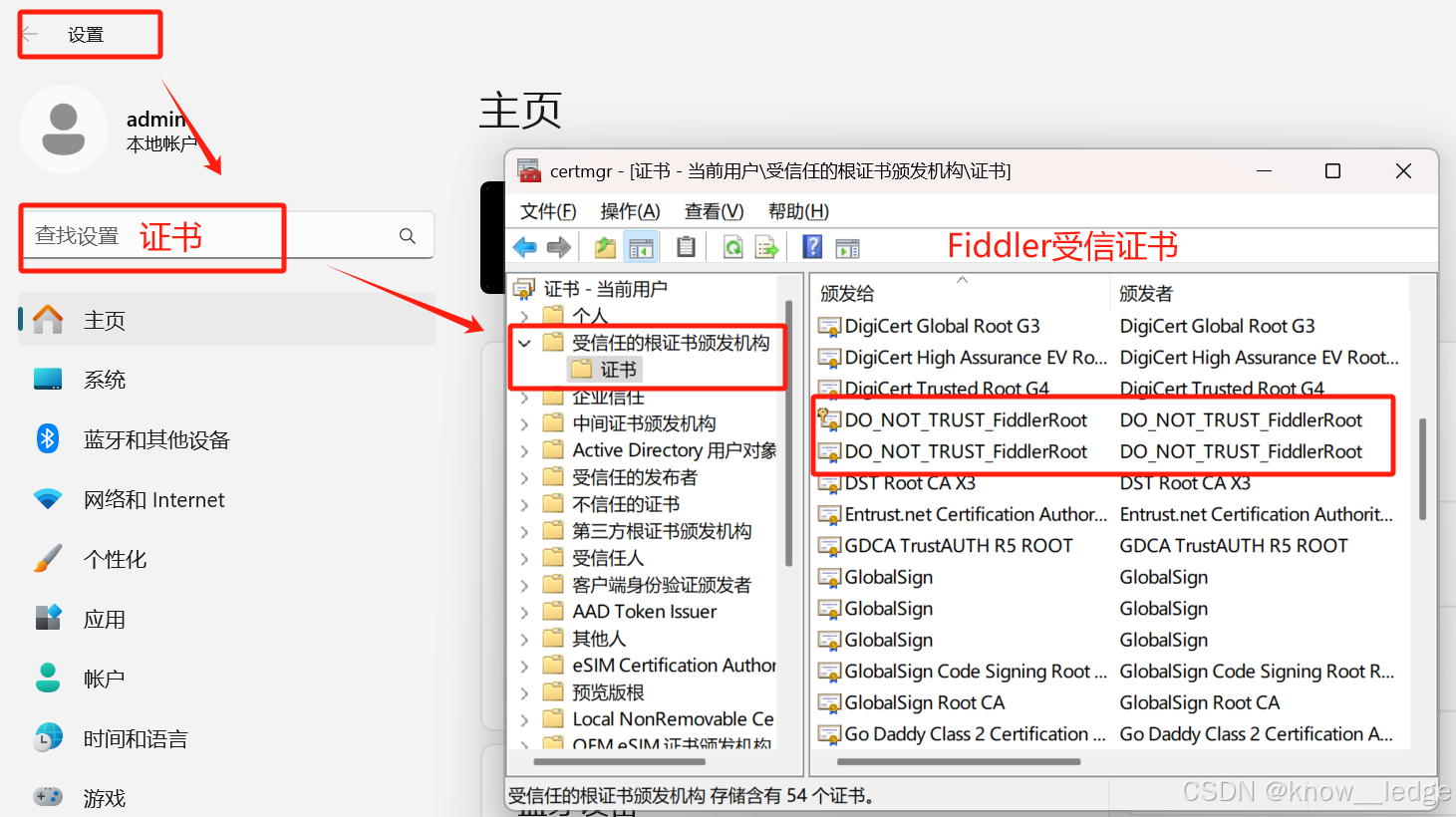

7)抓取HTTPS请求(Tools --> Options --> HTTPS勾选 -->Actions --> Trust…)

查看证书的位置

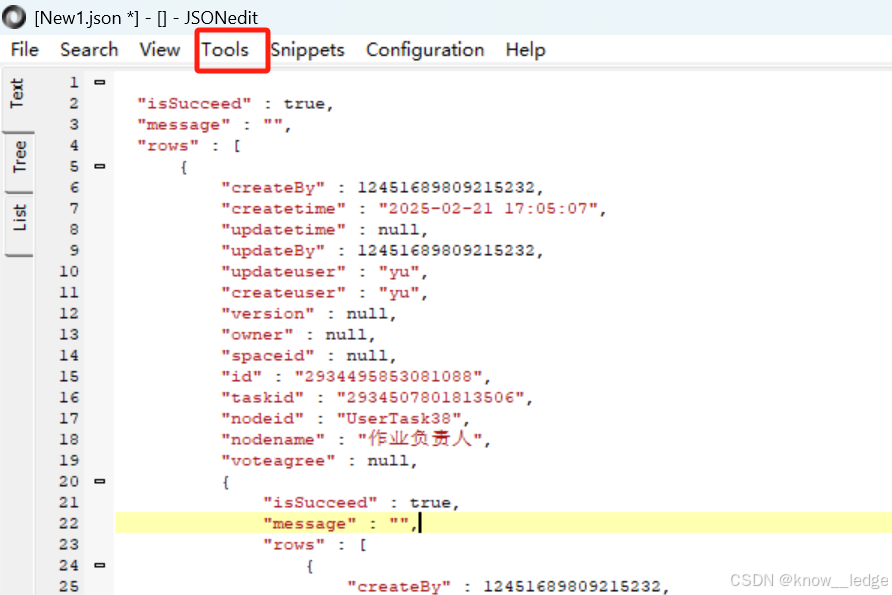

8)Fiddler导出的json数据很杂乱无章

使用JSONedit编辑器,可修改

- 修改方法:粘贴json格式文本–>Tools–>Reformat…

3、Charles(最好用)抓包

后续补充。。。。。

4、Postman(最好用)抓包

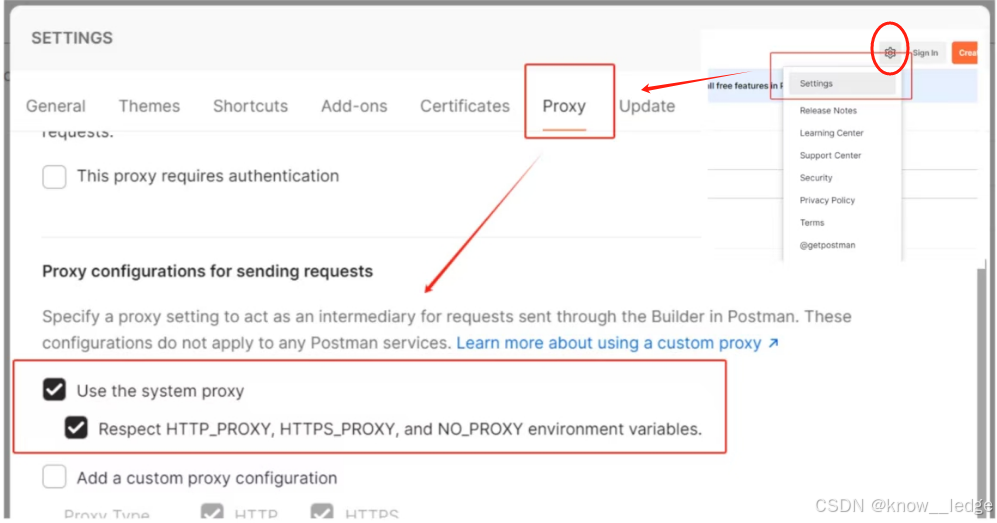

Postman可以使用录制功能,自动抓取浏览器产生的接口并录入Postman中,此方法需设置代理

- 抓包工具不能同一时间使用

-

设置Postman代理

-

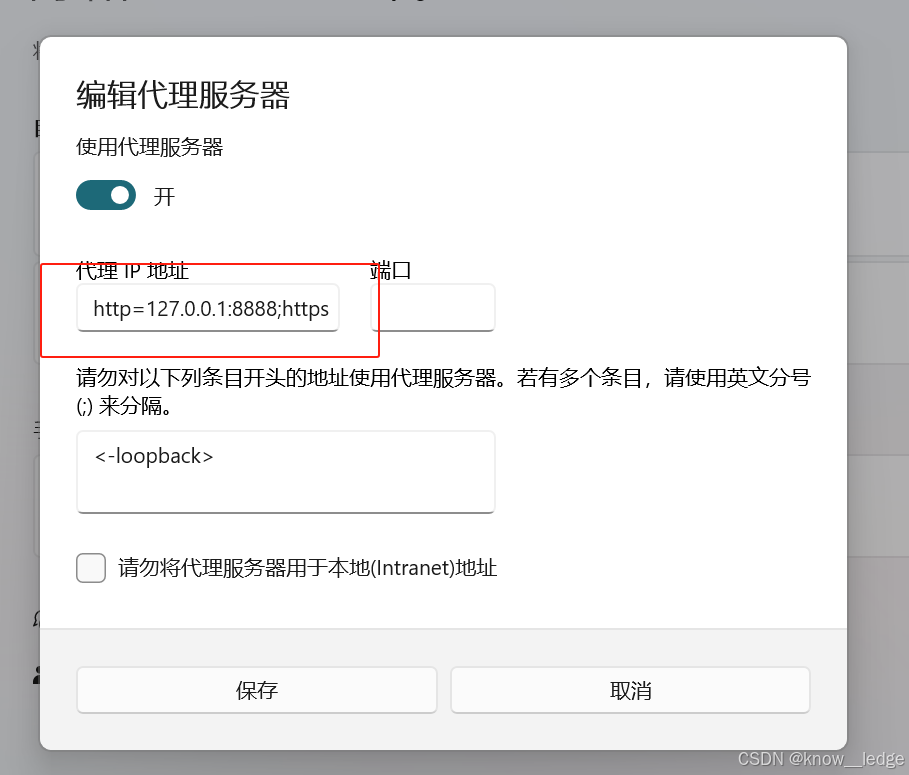

设置浏览器代理

-

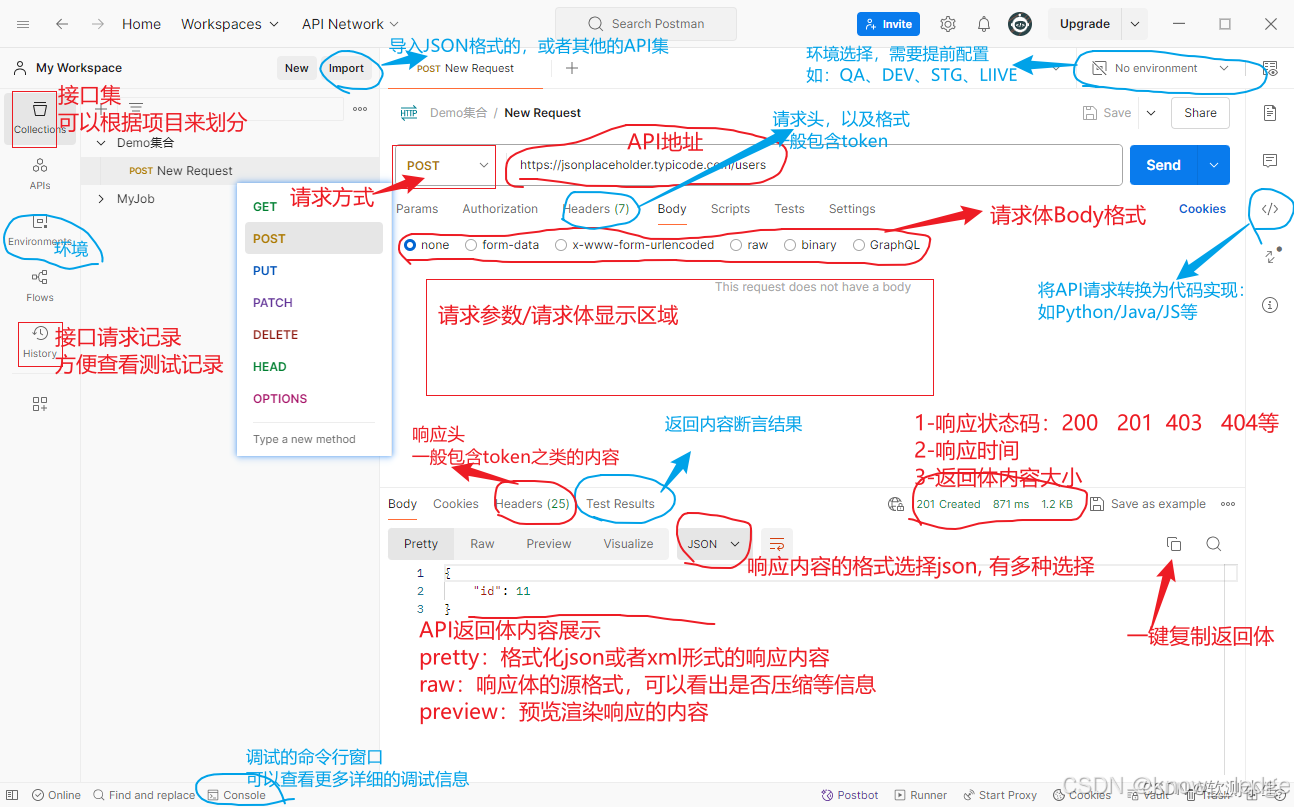

Postman功能指引

二、实际操作遇到的问题

【服务器日志的地址和目录】朝后端要ip地址和账号密码

docker 部署的,日志在docker容器内

docker ps -a 都是

1.容器查找

2.查看接口

1.清除所有内容,在app上进行你想测试的操作

2.点击第一条出现的抓包内容,接口在输入处的headers中

3.查看输入数据Raw,返回数据Raw

4.异常情况:message":"未知异常,请联系管理员","code":500,这种一般联系后端

token失效,一般找后端

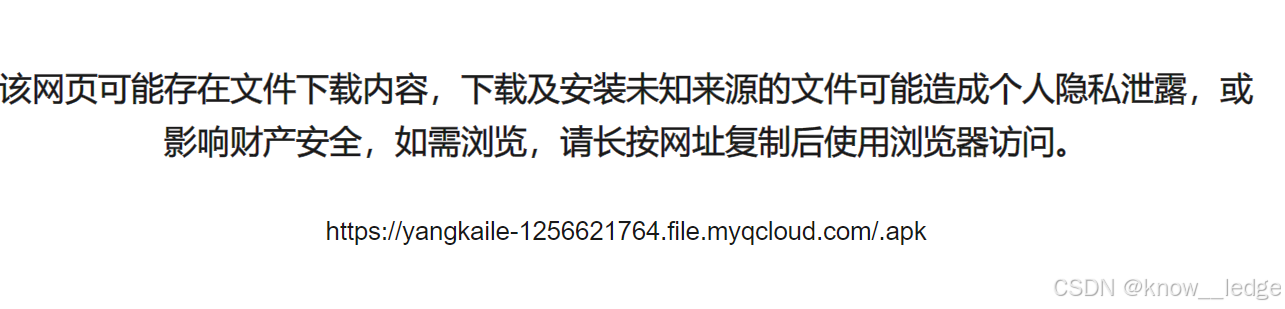

3.微信扫描二维码下载安装包,安装包名字不能有中文(微信扫描不支持)

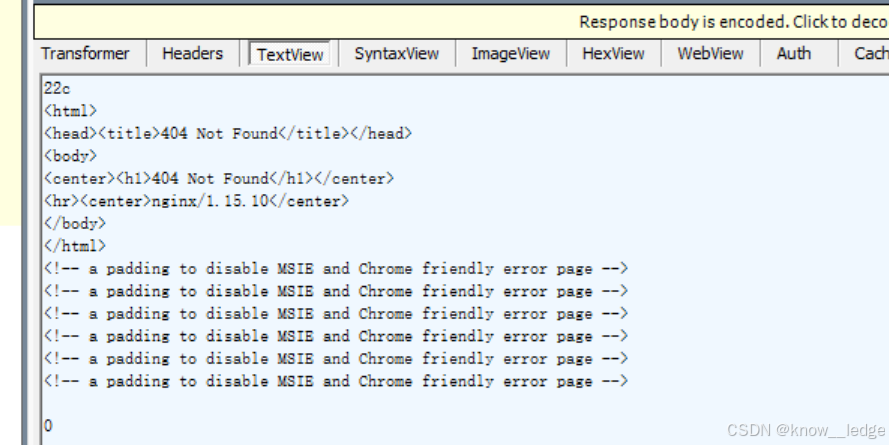

4.Fiddler抓包报404错误

此为开发人员自定义的404错误友好界面,给客户更清晰的指导

9607

9607

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?