用于物联网无线传感器网络的基于机器学习的信任聚合认证协议

关键词

认证 信任值 物联网 安全 机器学习 不可否认性

摘要

在基于物联网的无线传感器网络(WSN)中,安全是一个重大问题。在高度安全和可靠通信的环境中,认证变得至关重要,特别是可信性方面。在安全领域,不可否认性是指提供数据来源证明以及数据完整性的服务。因此,这一因素在物联网环境中必须予以考虑。本研究提出了一种基于机器学习技术的信任聚合认证协议(TAAPML)。每个设备的行为信任值和数据信任值由互联网网关进行综合,从而得出其总信任值。在认证阶段,如果信任值低于标准阈值或认证令牌无效,则网关将忽略该节点。信任阈值通过一种称为支持向量机(SVM)的技术,对采集的交通数据进行自适应计算得出。TAAPML 技术的性能从分组投递率、延迟、剩余能量和计算开销等方面进行了评估。

1. 引言

一种利用大量智能通信节点连接互联网来控制生态系统的现代技术。这些节点是传感器或设备,能够从其他设备中采集和获取数据,且无需人为干预。物联网(IoT)的发展对多个领域产生了重大影响,包括智慧城市、智能医疗和智能交通等。这种高度的异质性预计将加剧现有互联网面临的安全威胁,而现有互联网原本用于实现人机交互。传统的保密解决方案和安全需求由于其有限的处理能力,难以满足运营商需求[1]。物联网目前已在多个领域得到应用,包括医用植入物和可穿戴健康设备的监测、远程安全控制、运输监控以及生态监测等[2]。

物联网网络中的数据安全性和机密性可能以多种方式受到破坏。安全性和机密性问题影响着物联网体系。在此背景下,异常设备可能会基于信任滥用实施歧视性攻击。为了最大程度地提升系统安全性,评估物联网环境中服务提供者的可靠性至关重要。恶意服务来源可能提供恶意服务和数据,从而破坏系统。关于信任滥用及其对策的问题是研究人员正在探讨的一个突出问题[3]。在智能物联网中,安全性指的是防范潜在威胁对组织的防护。

物联网环境的安全性问题包括数据防护、访问控制和设备验证[15]。

物联网中的验证是识别操作员、策略、用途并限制对合法操作员以及非运行设备或设施访问的过程。一些认证服务包括:(i)用户安全通信;(ii)基于物联网的新服务设计;(iii)避免尴尬的数据泄露;(iv)强大的防伪和防篡改能力;以及(v)最小化第三方服务涉及的风险。由于公钥加密操作[5]开销较大,基于公钥的认证在物联网等受限环境中难以实现。在某些物联网环境(如智能住院系统)中,传感器节点需要在短时间内定期向入口传输大量检测到的数据。因此,网关需要定期验证每次集合中的协作设备。为了确保合法集合中设备的快速验证,持续验证至关重要[6]。

然而,测量直接交互的影响需要时间和计算复杂性,因为它可能涉及大量操作,如数据包转发、确认、控制数据包交换、MAC层响应等。[8]。在物联网中的对象之间可能发生攻击,尤其是与信任相关的攻击。针对虚假信任评分的攻击类型包括[21,22]:

- 吹捧攻击:它给出一个对象的虚假信任值,即夸大的值。

- 贬损攻击:通过提供对象的虚假信任值来诽谤该对象。

- 刷票攻击:它为对象提供群体虚假信任值。

本文其余部分组织如下: 第2节 介绍相关工作与问题识别。 第3节 讨论系统模型与方法。 第4节 给出结果与讨论。最后, 第5节 对本文进行总结。

2. 相关工作与问题识别

2.1. 相关工作

帕蒂尔·阿比吉特等人[7]提出了一种在请求级别提供安全性的信任模型。借助文献综述中先前设计的仿制品和解释,他们建议一种可作为雾计算和物联网基础请求的基于信任的安全雾生态系统的信任模型。赫拉马达尔等人[9]提出了一种用于无线传感器网络的新型入侵检测系统。该方案依赖于节点的拓扑局部性验证,以确保每次通信时与正确节点互连。因此,他们提出了识别突发行为的准则。穆夫提·马哈茂德等人[10]引入了一种基于神经模糊的类脑信任管理模型(TMM),以保护物联网设备和分发节点,并保证数据可靠性。所提出的TMM分别利用节点行为可信度和统计可信度的不同方法来评估节点可靠性。然而,测量直接交互的影响涉及时间和计算复杂性,因为它可能包含大量操作,如数据包转发、确认、控制数据包交换、MAC层响应等。

陈等人[11]提出并研究了面向大规模移动云计算物联网系统的物联网高信任度系统,该系统对基于信任的设施组织规范进行了分类。他们的移动云计算设施组织机制允许物联网客户端在可扩展的报告与查询策略基础上,报告其设施参与情况,并向物联网设施受益者查询自身的设施信任等级。由于该信任模型基于物联网设备所有者之间的社会关系,因此难以进行评估。佩什韦等人[12]提出客户端与服务器之间的距离以及客户端保留符号的出现情况作为信任要素的组成部分。在此,他们提出了一种混合方法,根据相关单元之间的接近性/距离以及客户端是否保留符号的情况,动态选择实际应用的方法。

汗等人[13]提出了一种基于信任的方法论,用于处理物联网网络中每个节点的声誉。该方法基于低功耗有损网络路由(RPL)的构建。所提出的解决方案因其路由灵活性而被复制,并与另外两种RPL替代方案进行了关联。行为信任值是根据与设备的直接交互来确定的。节点将其邻居的信任值发送给一个中心实体。然而,该中心实体必须是诚实且无故障的。一种基于机器学习的智能信任计算模型[14]已被开发。在此原型中,采用多类SVM方法对可靠通信和恶意通信进行分类。为了聚类通信,使用了K‐均值聚类。另一方面,由于该方法同时包含了无监督与有监督学习方法来识别可靠交易,因此具有巨大的计算复杂度。尽管这项工作与我们的 TAAPML技术非常相似,但它在信任计算模型中未考虑数据信任。

一种改进的哈希链验证机制[17]已被提出。它通过表述性状态转移(REST)Web服务来验证设备之间的通信。该机制使用一次性密码(OTP)实现Web应用程序内的访问控制。然而,当应用程序被攻破时,这些OTP可能遭受多种攻击。一种基于物联网的入侵检测系统(IDS)已利用被动红外传感器(PIR)[18],开发出来,因为被动红外传感器(PIR)不易被追踪。当检测到入侵时,IDS会向后续用户发送警告。针对DDoS攻击的机器学习框架[20]也已被开发。然而,这两种方法均未为IDS或DDoS攻击异常检测建立任何信任模型。文献中已对对称加密[19]在多种安全设施、重要实际阶段和操作系统中的应用进行了全面评估,并对物联网和无线传感器网络的特征进行了分析。作者指出,此前一些研究成果仅在单一平台或单一操作系统上讨论了(相对)传统应用。

2.2. 问题识别

信任管理模型(TMM)由节点的行为信任(BT)和数据信任(DT)构建而成[10,11]。行为信任值(BT)通常基于以下因素得出:(i)直接交互频率,(ii)每次直接交互的时间段,(iii)正向交互次数,(iv)负向交互次数,以及(v)不确定交互次数。数据信任通过评估节点当前统计与其历史统计之间的偏差来评定’s[10]。然而,衡量直接交互的影响涉及时间和计算复杂性,因为它可能涉及大量操作,如数据包转发、确认、控制数据包交换、MAC层响应等。

三种主要的基于信任的攻击是自我提升、诋毁和刷票[13]。大多数研究仅考虑了直接信任。每个簇头根据攻击规则计算信任值[9],以检测攻击。行为信任值和数据信任值[10]基于直接和间接观察确定。该信任模型[11]基于物联网设备所有者之间的社会关系,这将难以评估。信任值[12]根据服务器与客户端之间的距离以及客户端是否持有令牌来计算。行为信任值[13]基于与设备的直接交互确定。节点将其邻居的信任值发送给一个中心实体。然而,该中心实体应是诚实且无故障的。

由于大量物联网设备由电池供电,物联网设备必须采用一种轻量级的验证协议以减少能量消耗[6]。此外,结合TMM的认证技术比传统认证技术具有更高的准确性。然而,现有的基于TMM的研究主要集中在攻击检测和路由上。

基于上述已识别的问题,可以将目标表述为:

- 设计用于降低能耗的轻量级认证协议

- 设计一种分布式检测技术

- 为了降低计算开销

为了实现这些目标,提出了一种TAAPML。

3. 基于机器学习的信任聚合认证协议(TAAPML)

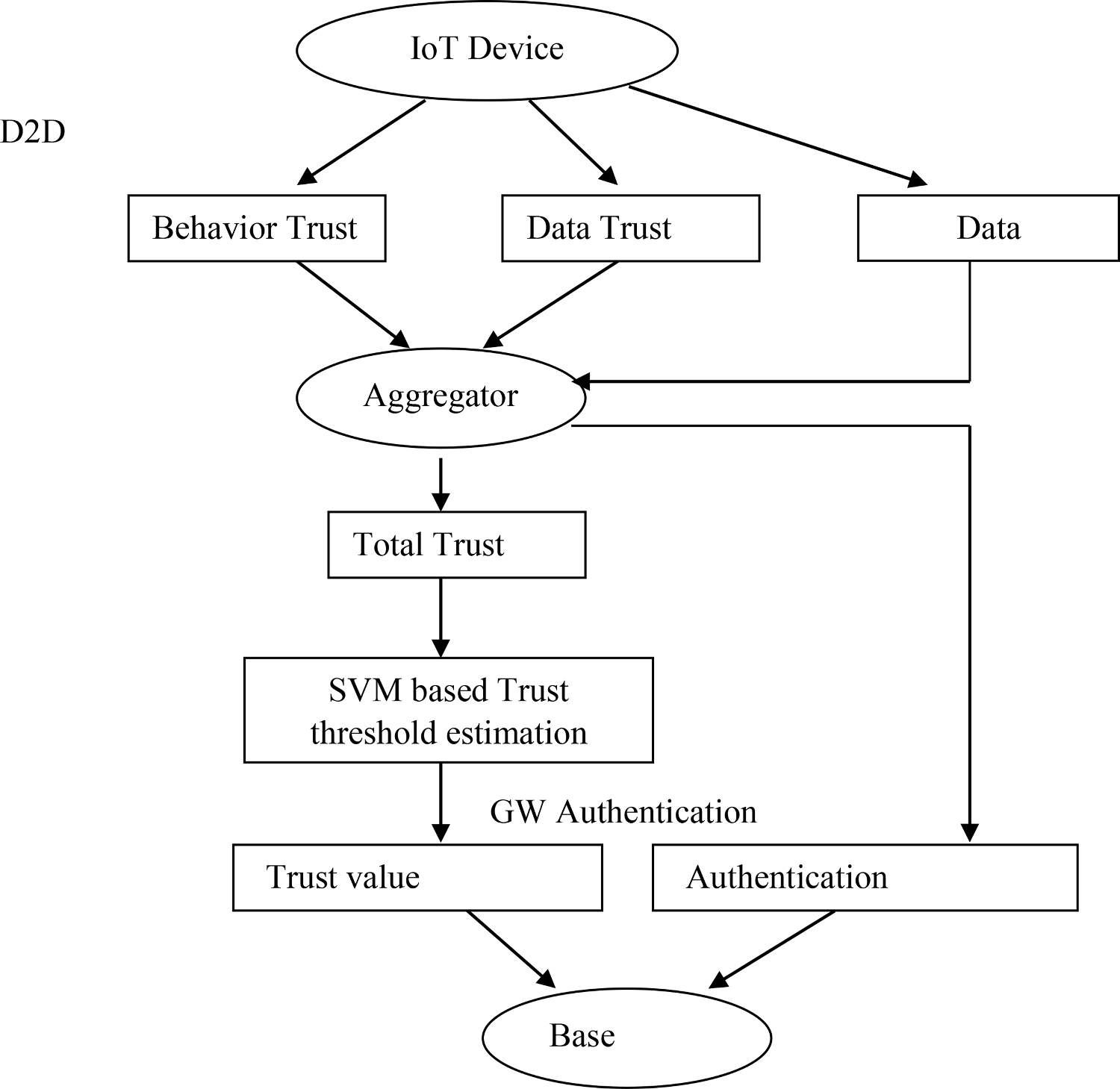

本节讨论所提出的TAAPML技术的模型。每个节点的直接值和间接值被传输到互联网网关(GW)。GW对接收到的值进行聚合,然后估算每个节点的累积行为信任(BT)值。它基于绝对差分值(定义为当前与先前获得的测量值之间的相对差异)和预期的剩余电池容量来估算数据信任(DT)值。最后,GW根据BT值和DT值为每个设备计算出总的信任值。

在认证阶段,可信权威机构(TA)首先向节点分发密钥分片,节点利用这些密钥分片构造认证票据。当网关(GW)接收到数据时,会检查其信任值以及认证票据。如果信任值低于标准阈值,或认证令牌无效,则网关将忽略该节点。信任

利用SVM技术对采集的交通数据进行分析,自适应地确定阈值。图1展示了TAAPML的框架。

3.1. 系统模型

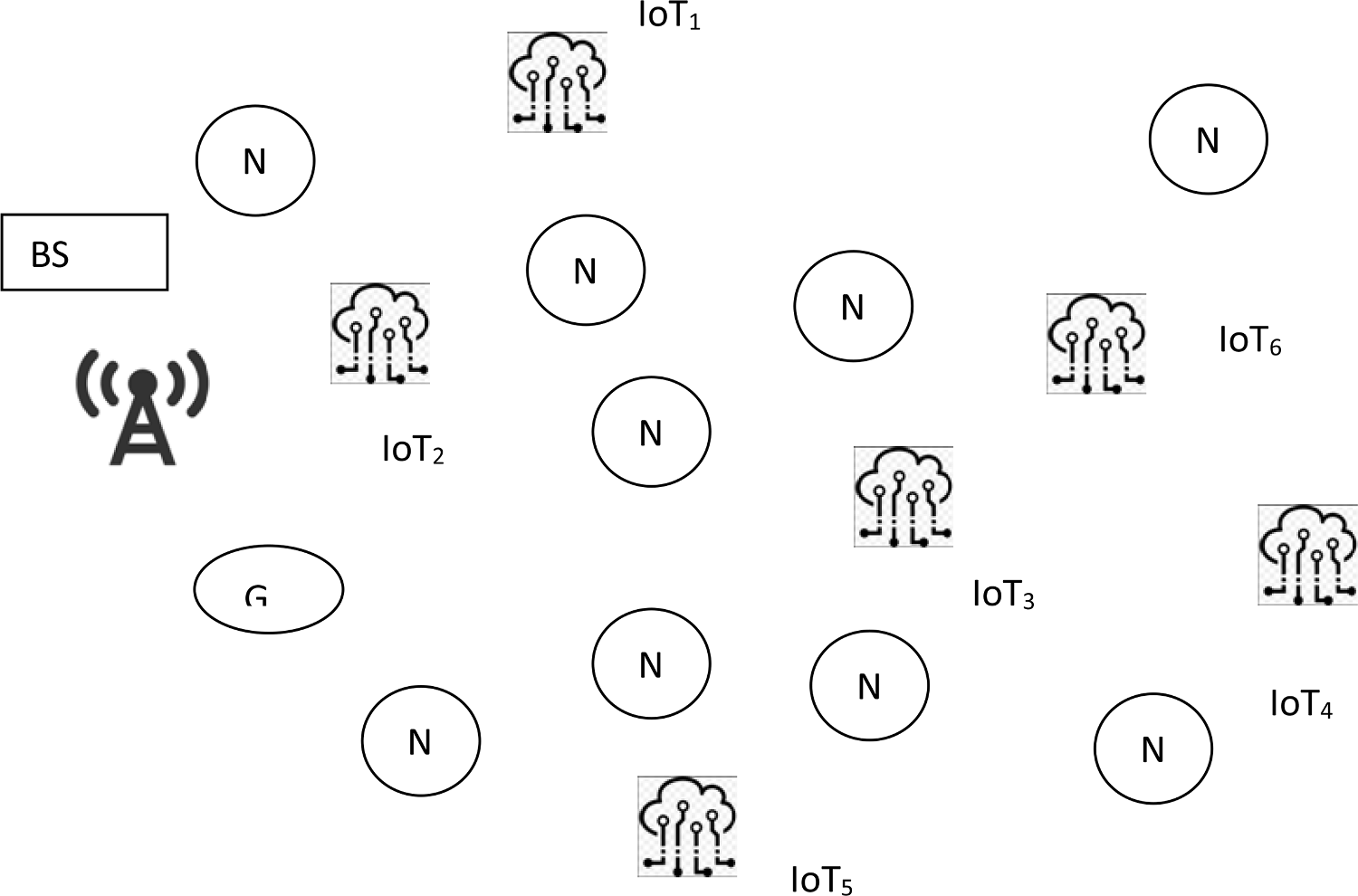

我们考虑一种物联网传感器网络,该网络由无线传感器节点、互联网网关(GW)以及基站或服务器组成。该网络提供双向认证(设备对设备)以及设备到网关认证。

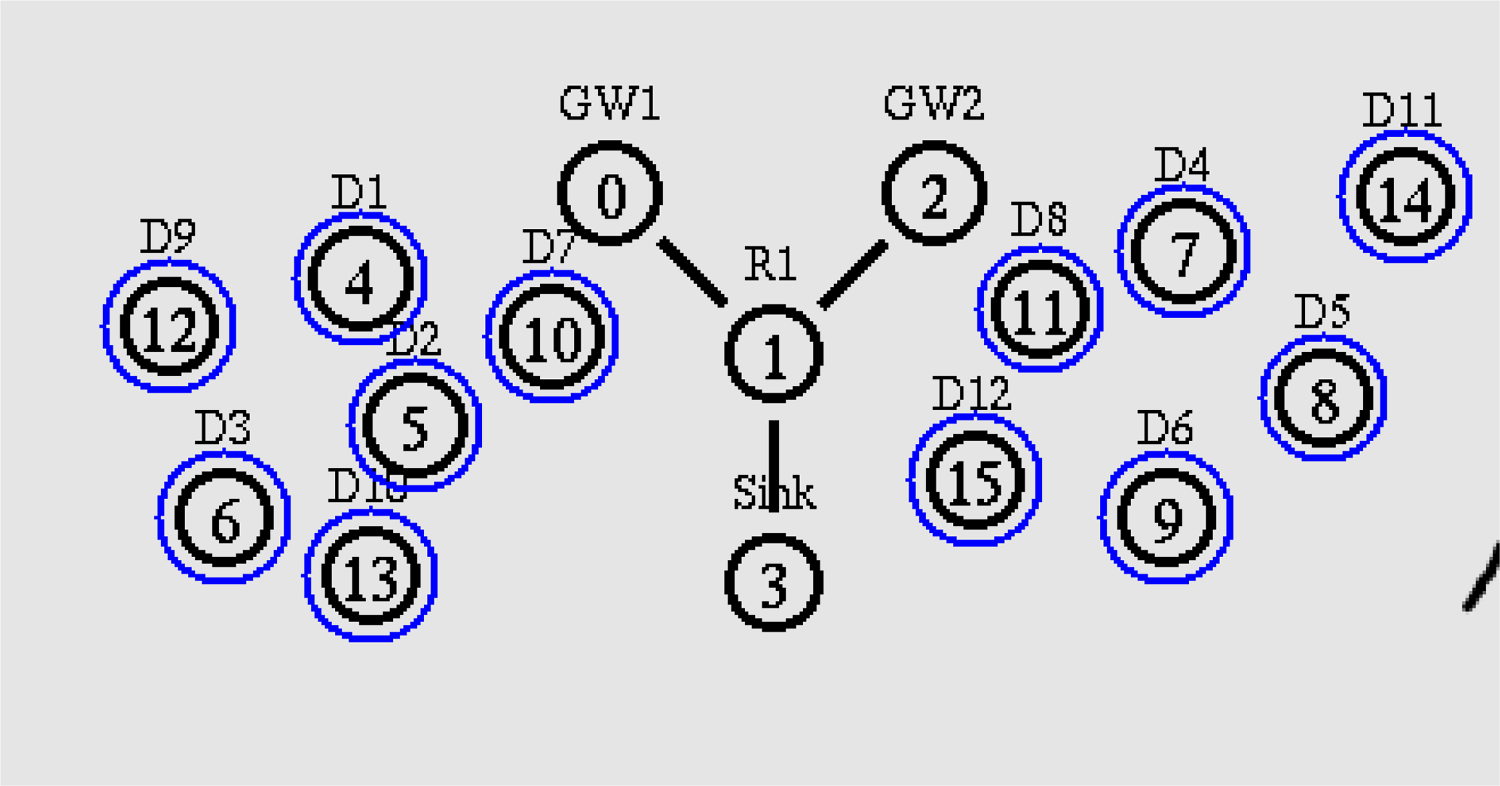

图2 展示了物联网传感器网络的系统结构。在设备对设备认证中,每个节点根据成功接收到的RREQ包成功率(RQSR)、RREP包成功率(RPSR)、数据转发率(DFR)、数据包丢弃率(PDR)等计算其他节点的行为信任值(BT值)。

3.2. 信任值的估计

使用以下指标来估计信任值。

3.2.1. 行为信任(BT)

然后,节点N的行为信任(BT)值j被计算为:

$$

BT_j = RQSR + RPSR + DFR_j + PDR_j \quad (1)

$$

其中RQSR、RPSR、DFR和PDR在以下章节中定义:

路由请求(RREQ)包成功率(RQSR)

:它定义为RREQ包成功率,基于从基站成功接收到并确认RREQ包的相邻节点数量。

公式(2) 给出了RQSR的计算。

$$

RQSR = \frac{\sum_{j=1}^{m} (No_RREQ_SU)_j}{Tot_RREQ} \quad (2)

$$

其中,No_RREQ_SUj 是节点 j 接收到的 RREQ 分组数量,Tot_RREQ 是源发送的 RREQ 分组总数。

路由回复(RREP)数据包成功率(RPSR)

:它定义为RREP数据包成功率,基于从基站成功确认收到RREP数据包的相邻节点数量。

然后通过公式(3)计算RPSR

$$

RPSR = \frac{\sum_{j=1}^{m} (No_RREP_SU)_j}{Tot_RREP} \quad (3)

$$

其中,No_RREP_SUj 是节点 j 接收到的 RREP 分组数量,Tot_RREP 是源发送的 RREP 分组总数。

数据转发率(DFR)

:节点 Nj 的数据转发率由该节点转发的数据包数量与接收到的数据包数量之比给出。

DFR 通过 公式(4) 计算得出

$$

DFR_j = \frac{No_FWD_j}{No_REC_j} \quad (4)

$$

丢包率(PDR)

:节点Nj 的丢包率由该节点分组丢弃的数量与总包数的比值给出到接收的数据包数量 由该节点接收。

PDR 由 公式(5) 给出

$$

PDR_j = \frac{No_DRP_j}{No_REC_j} \quad (5)

$$

3.2.2. 数据信任(DT)

节点 N j 的数据信任(DT)由以下公式给出

$$

DT_j = EC_j + AD_j \quad (6)

$$

其中 EC 和 AD 分别是预期剩余电池容量和绝对差分值。

节点N j 的预期剩余电池容量通过该节点的电池寿命(L)与电池容量(C)的比值计算得出。

$$

EC_j = \frac{L}{C} \quad (7)

$$

绝对差分值(定义为当前与先前获得的测量值之间的相对差异)由以下公式给出:

$$

AD_j(t) =

\begin{cases}

TR_{max} & \text{for } ddd_j(t) = dh \

\left| ddd_j(t) - dh \right| & \text{for } ddd_j(t) \neq dh

\end{cases} \quad (8)

$$

其中,ddd j(t) 表示节点 j 在直接交互时的即时数据。dh 为历史数据。

3.3. 设备到设备(D2D)认证

当任何设备希望在物联网网络中与另一设备通信时,需要进行设备到设备(D2D)认证。这包括检查发送方和接收设备的身份及有效性。

此阶段涉及的步骤如下:

-

每个节点i向其相邻节点发送HELLO消息

Ni → Hello Nj

HELLO消息的排列方式在接下来的表1中展示 -

每个节点向HELLO消息发送一条回复,其中包含前表中提到的详细信息。

Nj → REPLYNi -

收到回复消息后,Ni可以获得完整的邻域信息。

-

基于这些细节,利用节点之间的直接和间接交互,根据公式(1)来估算行为信任值。

-

每个节点的直接和间接值被传输到网关。

-

网关聚合接收到的值,然后估计每个节点的累积BT值为:

$$

BTC_i = \sum BT_i(t) \quad (9)

$$

其中,

$$

BT_i(t) = BT_{di}(t) + \sum \frac{1}{HC} BT_{indj}(t) \quad (10)

$$

其中HC是跳数计数。

TR d 是该节点的直接BT值。

TR ind 是该节点的间接BT值。 -

网关使用公式(6)计算数据信任(DT)。

-

最后,网关根据BT值和DT值为每个设备导出总信任值(TT i )。

$$

TT_i = BTC_i + DT_i \quad (11)

$$

3.4. 设备到网关(D2GW)认证

当网关接收到数据时,会检查总信任值(TT)以及认证票据。

| 节点ID | 序列号 | RQSR | RPSR | DFR | PDR |

|---|---|---|---|---|---|

表1 hello消息的帧格式。

如果(TT < 信任阈值), 则网关忽略该节点。结束如果

- 信任阈值(Trust Threshold)的值通过应用SVM技术自适应地确定

如果任何设备想要在物联网网络中与网关通信,则需要进行设备到网关认证。这包括检查网关和设备的身份及有效性。

最初,可信权威机构(TA)向节点分发密钥分片,利用这些密钥分片可为设备Nj构建认证票据(ATj)。

网关生成随机数η1,λ} 网关计算AT为

$$

AT_j = HMAC(ID_j ⊕ [λ ⊕ η_1]) \quad (12)

$$

设备到网关认证涉及的步骤如下所示:传感器节点操作

- 生成随机数 r1,v

- 获取 TT 的值

- 计算 mb = TT ⊕ H(ATj ⊕ r1)

- 计算 X = v ⊕ H(TT)

- 计算 M1 = H((TT ‖ IDj) ⊕ H(ATj))

- 计算 M2 = HMACAT j (IDj,X,M1, r1,mb)

网关操作

- 使用IDSN从数据库中检索相应的ATj

- 计算M2 = HMACAT j (IDj,X,M1,r1, mb)

-

如果M2 == M2 继续 否则终止会话

-

计算 TT = mb ⊕ H(AT j ⊕ r 1)

- 计算 v = X ⊕ H(TT,)

- 计算 M1 = H((v ,‖ ID j) ⊕ H(AT j))

-

如果 M1 == M 1 继续 否则终止会话

这保证了消息在数据传输过程中不会被修改。

3.5. 基于支持向量机(SVM)的机器学习

尽管存在各种类型的监督学习机器学习算法,但它们涉及大量的计算并且需要大量内存空间。由于我们只需要估计信任阈值,因此可以使用支持向量机分类器,与其他监督学习机器学习算法(如人工神经网络、深度神经网络等)相比,支持向量机更为轻量。

算法1. 支持向量机是一种

一种二元分类器,其类别标签只能取两个值:+1 或 − 1。然而,在我们的实例中,存在多种需要分类的策略[16]。从16个设备收集的完整流量跟踪数据用于支持向量机的训练阶段。

在支持向量机中,训练集由

$$

(x_1 ,y_1) ,(x_2 , y_2) ,....(x_n , y_n) ,x_j ∈ R^n , y_j ∈{+ 1, − 1}.

$$

这里,x j 是jth 模型的输入方面轨迹,而 y j 是吞吐量指数,其为 +1 or − 1. 支持向量+机将 +ve 和 – 通过超平面来划分样本

$$

w.x + b = 0, w ∈ R^n, b ∈ R \quad (13)

$$

这里 w.x 表示 w 和 x 的内积。

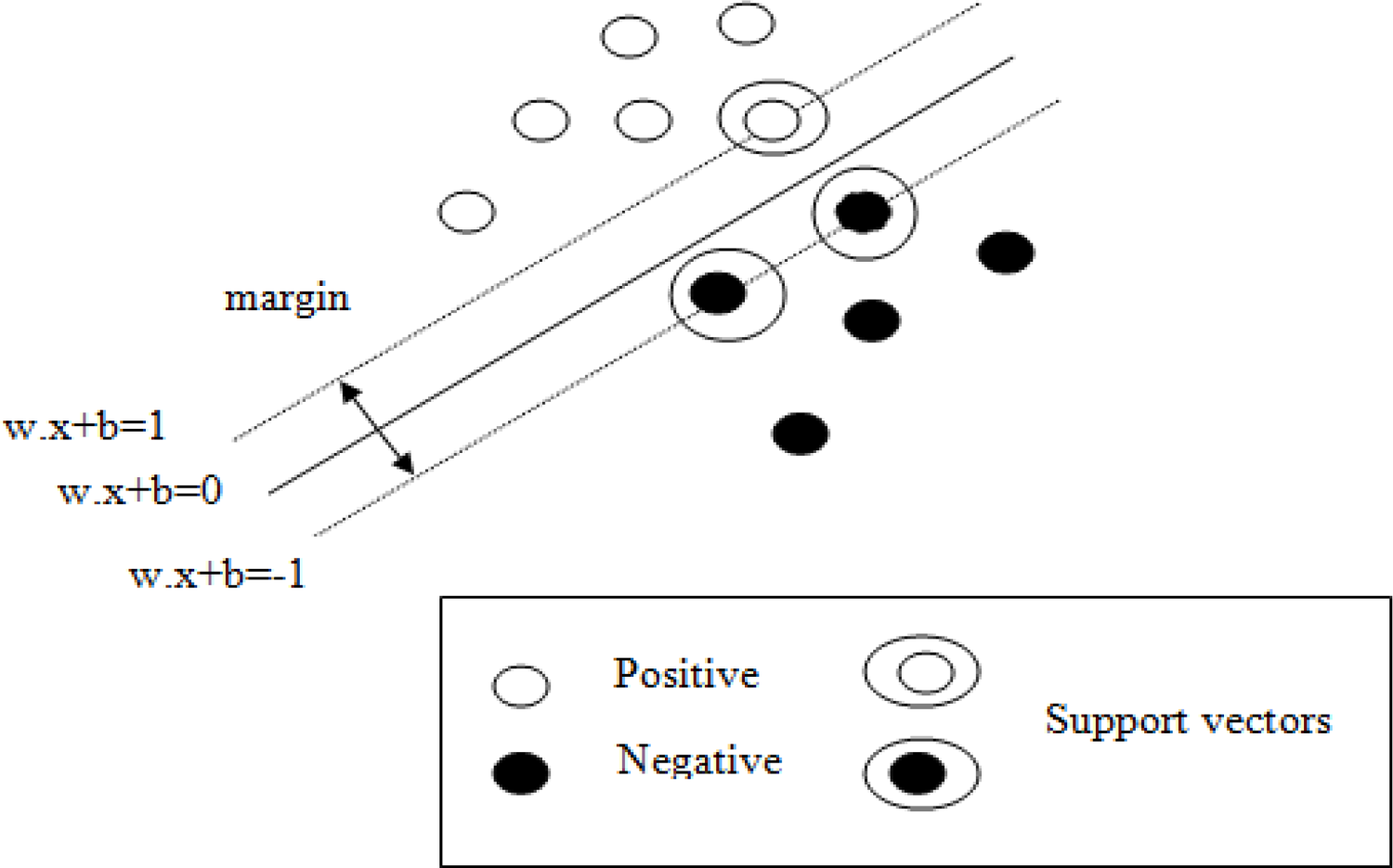

边界将+正类和–负类样本分开。支持向量机通过利用边界来计算最优超平面。图3 给出了支持向量机概念的图示。

由于训练数据不一定是线性可分的,因此为所有 xj引入了松弛变量ξj,这些松弛变量应满足以下约束条件:

$$

w.x_j + b ≥ 1 − ξ_j \quad w.x_j + b ≤ − 1 + ξ_j \quad (14)

$$

根据(14)的约束条件,需要最小化在(15)中定义的目标函数

$$

\frac{1}{2} | w |^2 + C \sum_{j=1}^{u} ξ_j \quad (15)

$$

公式(15) 的第一项表示间隔大小,第二项表示误分类。其中C是一个可调正数,代表未满足约束条件的代价。

线性可分情况下的决策函数 f(x) = sgn(g(x)) 给出如下:

$$

g(x) = \left( \sum_{i=1}^{l} λ_i y_i x_i . . x + b \right) \quad (16)

$$

其中λ i 是支持向量x i 的标量参数 它涉及以下阶段:

3.5.1. 训练阶段

在训练阶段,为每个节点创建了独特的训练数据组。

它构建了n个二分类规则,其中第m个函数qT m δ(x) +v将类别i的训练向量与其他向量分离开来。

3.5.2. 学习阶段

在学习阶段,会生成一个理想的解缠超平面,以显著区分两类训练样本。

4. 仿真参数与结果

TAAPML技术的仿真在NS2中进行,并与信任管理模型(TMM)进行了比较[10]。从16个设备收集的完整流量跟踪数据用于支持向量机的训练阶段。

显示了仿真拓扑,其中包括两个网关、12个设备和1个汇聚节点。

显示了仿真拓扑,其中包括两个网关、12个设备和1个汇聚节点。

由于所提出的TAAPML模型与TMM非常相似,因此已将两者进行了比较。与TAAPML类似,TMM由基于直接和间接观察确定的行为信任值和数据信任值组成。然而,行为信任值主要包含交互、诚实度和亲密程度的相对频率,而将分组丢弃等具体恶意行为排除在外。与TMM不同,TAAPML考虑了所有恶意行为指标以及电池容量,以涵盖各种类型的攻击。性能评估基于分组投递率 (PDR)、延迟、剩余能量和计算开销。相关参数如表2所示。

4.1. 基于监控间隔

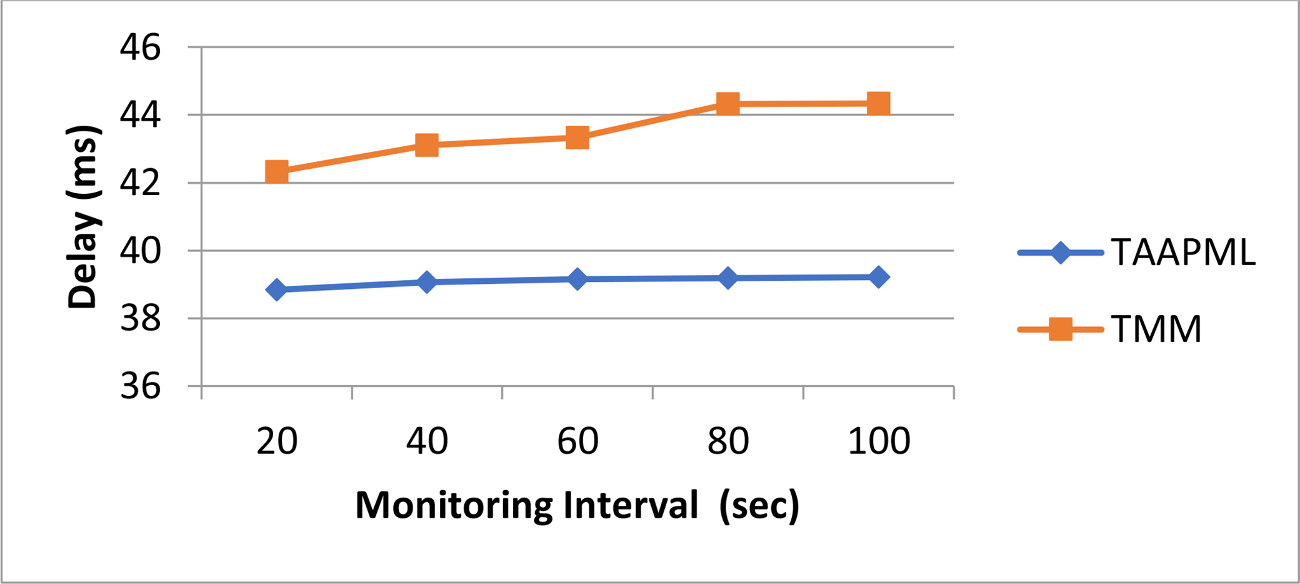

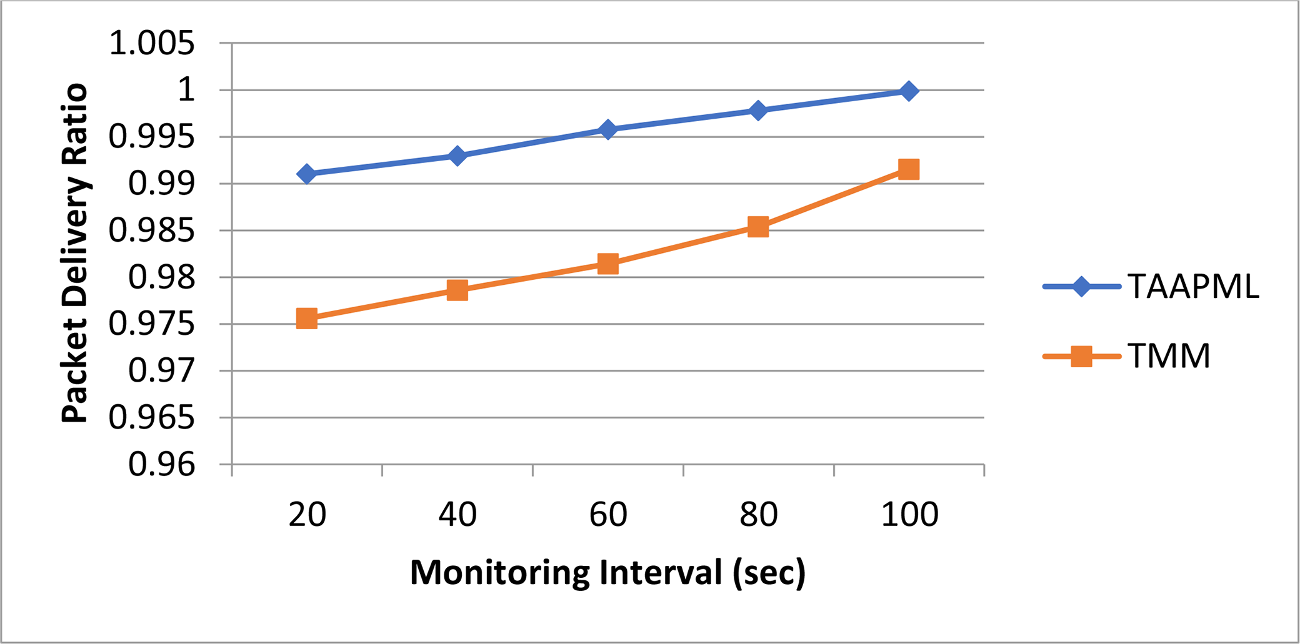

在我们的第一个实验中,我们将仿真时间分别设置为20、40、60、80和100秒。

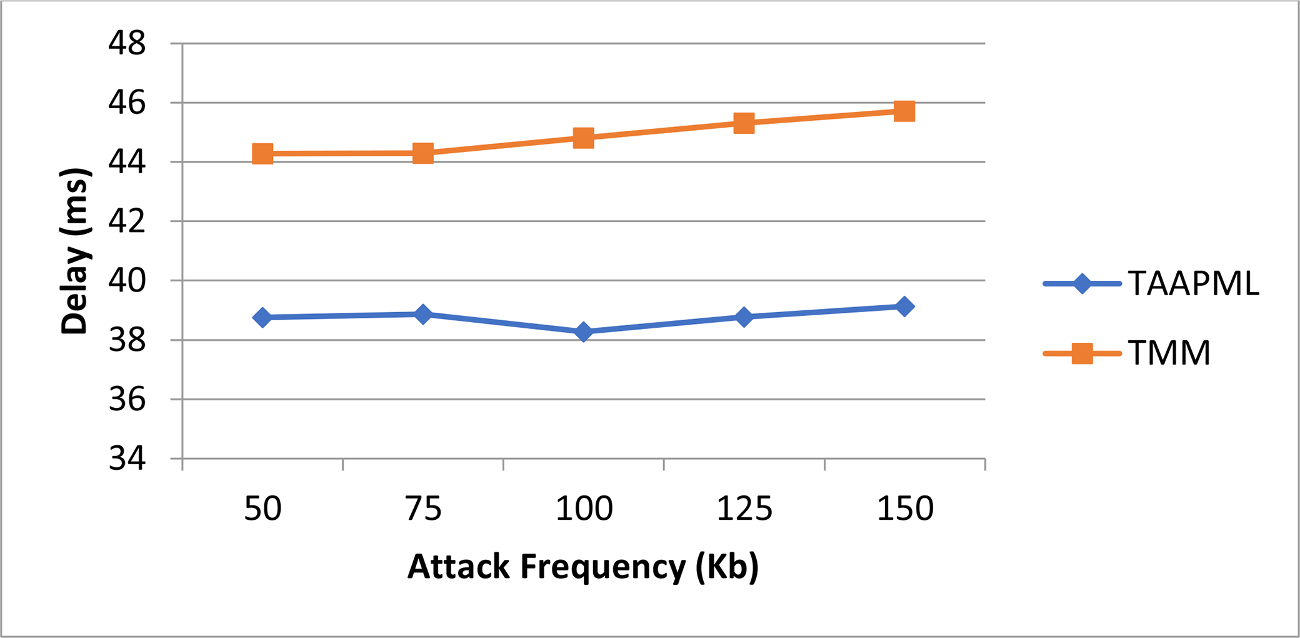

显示了在不同监测间隔下认证过程中发生的延迟。由于TAAPML采用轻量级认证过程,与TMM相比,TAAPML的延迟减少了10%。

显示了在不同监测间隔下认证过程中发生的延迟。由于TAAPML采用轻量级认证过程,与TMM相比,TAAPML的延迟减少了10%。

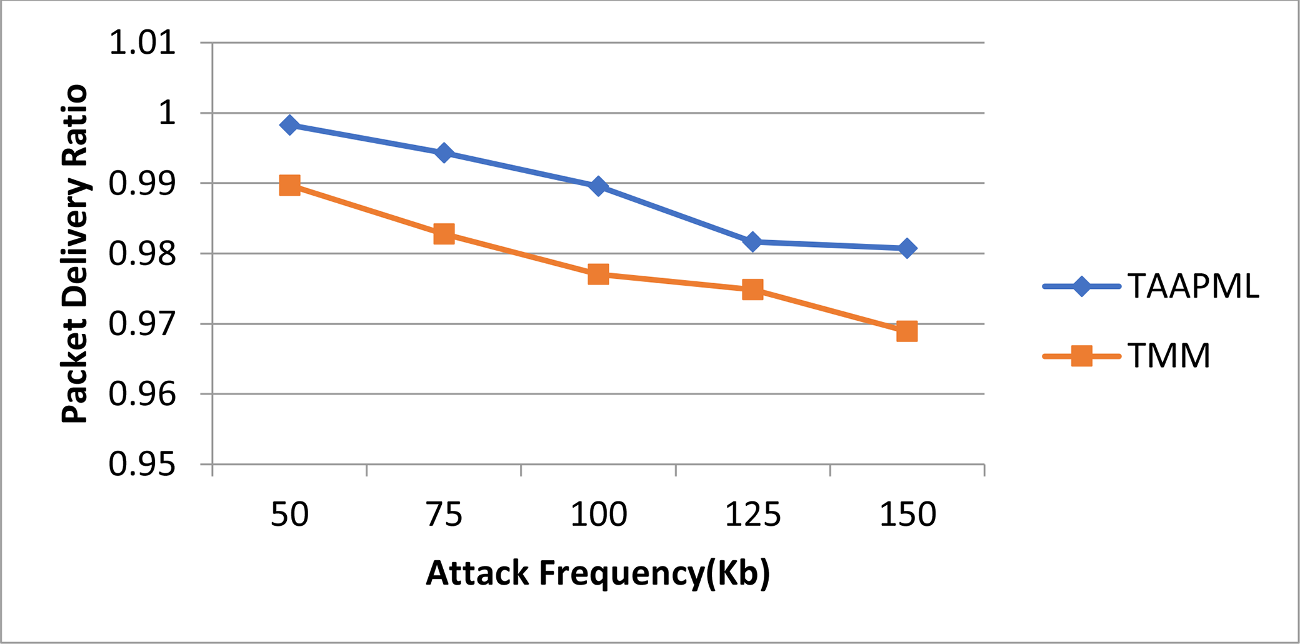

显示了针对不同监测间隔测得的分组投递率。由于TAAPML考虑了分组丢弃和其他恶意攻击,其分组投递率比TMM高1.3%。

显示了针对不同监测间隔测得的分组投递率。由于TAAPML考虑了分组丢弃和其他恶意攻击,其分组投递率比TMM高1.3%。

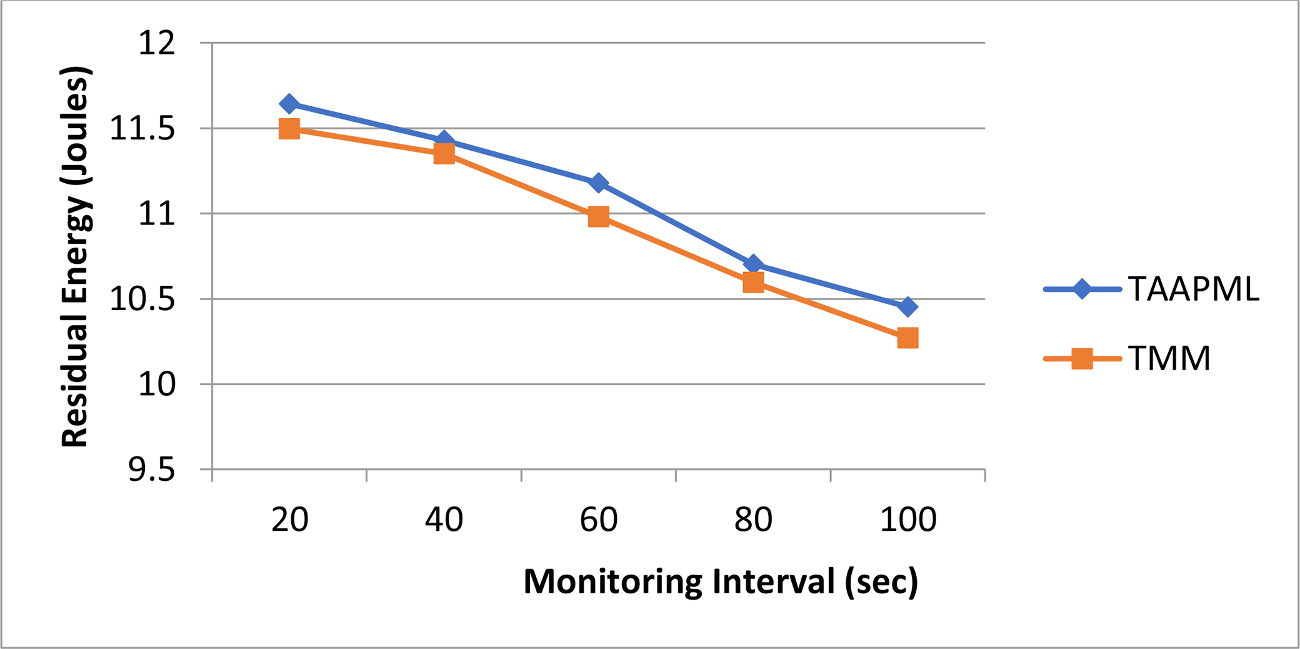

显示了平均在不同监测间隔下测得的剩余能量。由于TAAPML考虑了电池容量 - pacity in DT, its residual energy与TMM相比,y高出1.3%。

显示了平均在不同监测间隔下测得的剩余能量。由于TAAPML考虑了电池容量 - pacity in DT, its residual energy与TMM相比,y高出1.3%。

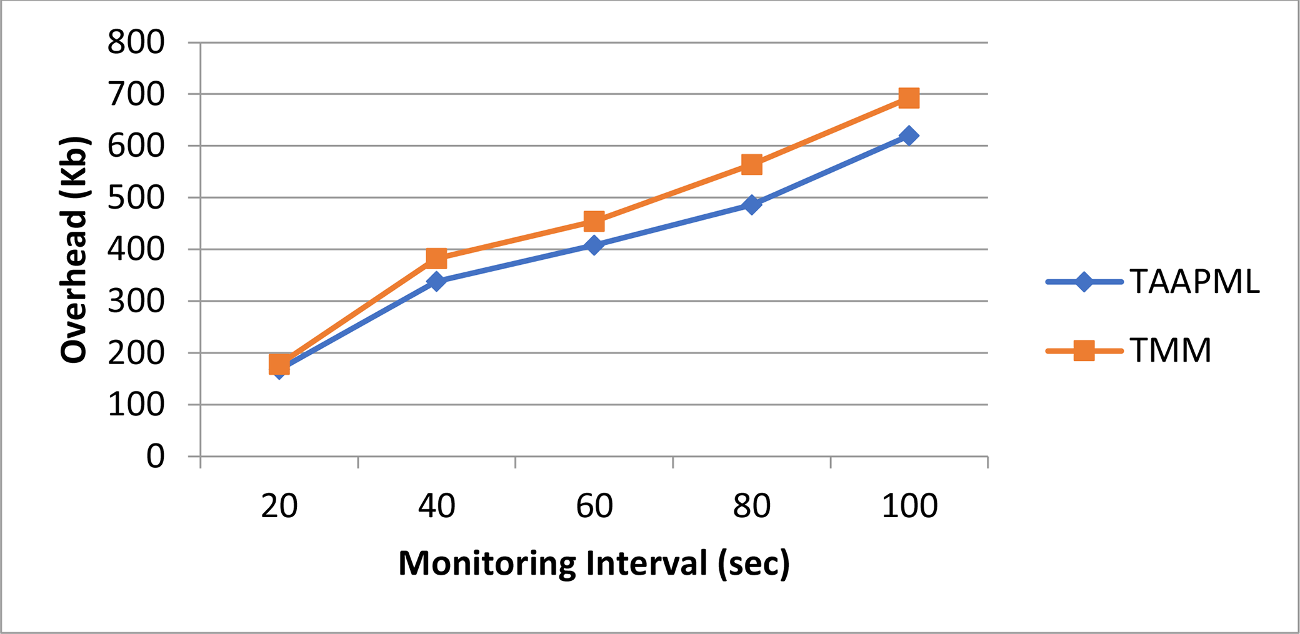

显示了在不同监测间隔下测得的计算开销。由于TAAPML采用了轻量级认证和SVM训练过程,其开销比TMM减少了10%。

显示了在不同监测间隔下测得的计算开销。由于TAAPML采用了轻量级认证和SVM训练过程,其开销比TMM减少了10%。

| 节点数量 | 16 |

|---|---|

| 拓扑大小 | 150 × 150 |

| MAC协议 | IEEE 802.15.4 |

| 监控间隔 | 20,40,60,80 和 100秒 |

| 流量源 | CBR |

| 传播 | 双射线地面 |

| 天线 | 全向天线 |

| 初始能量 | 10焦耳 |

| 发射功率 | 0.8瓦 |

| 接收功率 | 0.5瓦 |

| 攻击频率 | 50,75,100,125 和 150Kb |

表2 仿真参数。

| 监控间隔(秒) | 延迟(毫秒) | 投递率 | 剩余能量(焦耳) | 开销(千字节) |

|---|---|---|---|---|

| TAAPML | TMM | TAAPML | TMM | |

| 20 | 38.84 | 42.32 | 0.9910 | 0.9756 |

| 40 | 39.07 | 43.11 | 0.9929 | 0.9786 |

| 60 | 39.16 | 43.33 | 0.9957 | 0.9814 |

| 80 | 39.19 | 44.32 | 0.9978 | 0.9854 |

| 100 | 39.21 | 44.33 | 0.9998 | 0.9915 |

表3 不同监测间隔的结果。

4.2. 基于攻击频率

在我们的第二个实验中,我们将攻击频率分别设置为50、75、100、125和150Kb。

显示了在不同攻击频率下认证过程中发生的延迟。由于TAAPML使用轻量级认证过程,与TMM相比,TAAPML的延迟减少了14%。

显示了在不同攻击频率下认证过程中发生的延迟。由于TAAPML使用轻量级认证过程,与TMM相比,TAAPML的延迟减少了14%。

显示了在不同攻击频率下测得的分组投递率。由于TAAPML考虑了分组丢弃和其他恶意攻击,其分组投递率比TMM高1%。

显示了在不同攻击频率下测得的分组投递率。由于TAAPML考虑了分组丢弃和其他恶意攻击,其分组投递率比TMM高1%。

显示了在不同攻击频率下的平均剩余能量。由于TAAPML在数据信任值中考虑了电池容量,其剩余能量比TMM高2%。

显示了在不同攻击频率下的平均剩余能量。由于TAAPML在数据信任值中考虑了电池容量,其剩余能量比TMM高2%。

显示了在不同攻击频率下测得的计算开销。由于TAAPML采用了轻量级认证和SVM训练过程,与TMM相比,TAAPML的开销减少了41%。

显示了在不同攻击频率下测得的计算开销。由于TAAPML采用了轻量级认证和SVM训练过程,与TMM相比,TAAPML的开销减少了41%。

| 攻击频率(Kb) | 延迟(毫秒) | 投递率 | 剩余能量(焦耳) | 开销(千字节) |

|---|---|---|---|---|

| TAAPML | TMM | TAAPML | TMM | |

| 50 | 38.76 | 44.28 | 0.9982 | 0.9896 |

| 75 | 38.87 | 44.3 | 0.9943 | 0.9827 |

| 100 | 38.28 | 44.81 | 0.9895 | 0.9770 |

| 125 | 38.77 | 45.32 | 0.9816 | 0.9748 |

| 150 | 39.13 | 45.72 | 0.9807 | 0.9688 |

表4 随攻击频率变化的结果。

5. 结论

在所提出的基于机器学习的信任聚合认证协议(TAAPML)技术中,网关(GW)通过行为和数据信任值计算每个设备的总信任值。信任阈值通过对采集的交通数据应用支持向量机(SVM)自适应确定。TAAPML技术的仿真在NS2中进行,并与TMM进行比较。仿真拓扑包含两个网关(GWs)、12个设备和1个汇聚节点。性能评估指标包括分组投递率(PDR)、延迟、剩余能量和计算开销。仿真结果表明,与TMM相比,TAAPML的分组投递率和剩余能量分别提高了1%和2%,延迟和开销分别降低了13%和40%。

作者声明

桑萨纳克里希南·钦纳萨瓦米:数据管理,撰写‐原始稿件准备,编辑

安娜普拉尼·K:监督,审阅

算法1 确定t 信任阈值

1. 收集来自各种物联网设备的流量跟踪数据

2. 创建特征轨迹 X ij , i= 1..5,j= 1....n

3. 构建训练组 (xij , y ij)

4. 利用这些数据训练支持向量机模型

5. 对于设备 D 的每个输入流 F j

6. 执行

7. 从 F 中移除数据 j

8. 观察平均TT值

9. 使用公式(10)确定符号 Eq.(10)

10. 结束循环

11. 使用公式(17)估计平均输出

12. 确定最优边界

13. 返回 Th i = max(T i )

2449

2449

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?