针对企业文件服务器访问权限及防复制、拷贝、删除的需求,核心是通过构建一个多层次的“技术+管理”防御体系来实现。这依赖于服务器的基础权限控制、网络层面的策略配置,以及严密的安全管理流程。

下面的表格为你梳理了实现这三个防护目标的核心策略概览。

| 防护目标 | 核心策略与关键控制点 | 适用场景/优势 |

|---|---|---|

| 精细化访问控制 | 1. 遵循最小权限原则 2. 使用访问控制列表 (ACL):比基础权限更灵活 3. 启用操作日志与水印:用于审计与溯源 | 建立访问基线,是所有安全措施的基础。 |

| 防止复制与拷贝 | 1. 禁用文件传输与剪贴板:在网络或堡垒机策略中设置 2. 部署DRM/仅预览策略:最严格的防扩散手段 3. 技术限制:如设置文件系统不可变属性 ( chattr +i) | 网络策略和DRM是关键;技术限制可作为补充。 |

| 防止意外或恶意删除 | 1. 设置严格的删除权限:遵循最小权限原则 2. 启用回收站与版本控制:提供“后悔药” 3. 实施定期备份:数据保护的最终底线 | 权限控制是根本;回收站/版本控制用于快速恢复;备份是终极保障。 |

🛡️ 如何构建体系化的防御方案

在实际部署中,可以根据公司的安全等级要求,组合应用以下方案:

-

高安全场景(如研发、财务核心数据)

推荐采用 “堡垒机/零信任网络 + 企业网盘/DRM” 的组合。首先,通过堡垒机策略,禁止相关服务器会话的文件传输和剪贴板功能。然后,将最敏感的文件存储在企业网盘中,对外部分享时严格使用 “仅预览” 模式;对内部分发可使用DRM系统,控制文件的打开、打印、截屏等行为。 -

中等安全场景(如日常办公、市场资料)

可以 “操作系统权限 + 企业网盘” 为主。在服务器上为不同部门创建隔离空间,并使用ACL为不同角色的员工设置精确到“读/写/删”的权限。将需要频繁对外协作的文件放在企业网盘,通过设置 “仅下载” 或带密码、有效期的分享链接进行管控。 -

基础安全场景(如公共知识库)

主要依赖 “操作系统基础权限 + 回收站/备份”。使用Linux的chmod命令设置合理的用户组权限,对关键只读文件使用chattr +i命令防止误删。同时,务必开启文件服务器的回收站功能和制定可靠的备份策略。

💡 重要实施建议

-

审计与调整:权限管理不是一劳永逸的。建议每月检查一次操作日志,并在员工岗位变动或项目结束时,立即调整或回收权限。

-

技术并非万能:所有技术手段都无法百分之百防止通过拍照、截屏等方式的信息泄露。因此,必须结合员工安全意识培训和保密协议等管理手段。

-

选择合适工具:对于大多数企业,采用一款支持精细化权限管理、操作日志审计和企业级分享功能的企业网盘(如坚果云、够快云库等),是性价比最高且易于实施的方案。

-

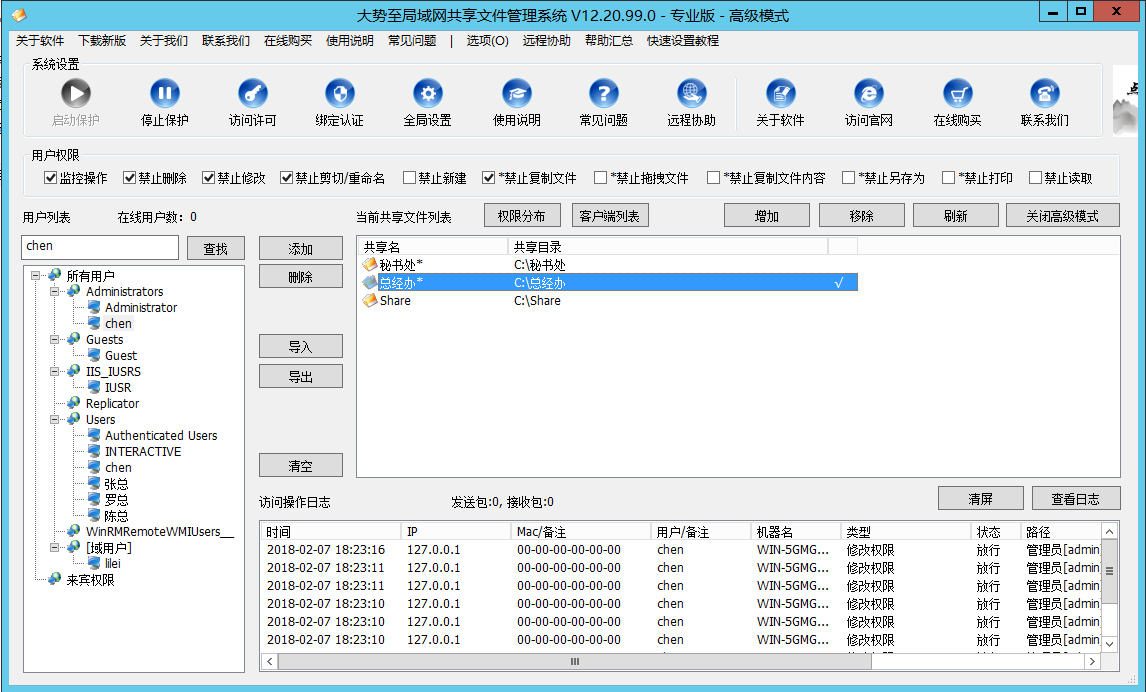

选择专门软件:虽然很多单位用域控制器来加强对共享文件的管理,虽然可以起到一定的功能,但设置较为复杂。对于没有专门网络管理人员的单位,可以通过部署第三方软件来实现。比如专门设置共享文件访问权限软件——大势至局域网共享文件管理系统。通过在共享文件服务器上安装之后,就可以设置共享文件访问权限,可以实现只让读取共享文件而禁止复制共享文件、只让打开共享文件而禁止另存为本地磁盘,同时还可以允许修改共享文件但禁止删除共享文件,并且可以形成详细的共享文件访问日志,从而可以有效保护服务器共享文件的安全。

2425

2425

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?