第1章 抗泄露密码系统:攻击、原理与可用性

1.1 引言

密码(或个人识别码、口令短语、通行码、访问码)是一串用于用户认证的符号。密码已广泛应用于各种电子系统的用户认证中,包括计算机、移动设备、网络服务、访问控制系统和自动取款机。与可用于用户认证的公钥基础设施、生物特征识别和智能卡相比,密码在创建、更新和撤销方面要容易得多,且无需依赖任何额外的硬件或底层基础设施。毫不奇怪,由于其高可用性和低成本的优势,传统密码系统在用户认证中仍然最为普遍。

密码系统面临的最常见安全威胁之一是密码泄露 [21]。在密码泄露攻击中,攻击者可能通过捕获(例如通过肩窥、录像或键盘记录)并分析用户在密码输入过程中的用户输入来窃取密码。这种威胁对于移动设备尤其相关,因为移动设备经常在公共场所使用。传统的密码系统要求用户从其内存中回忆出完整的明文密码,并直接输入。在这种情况下,仅需观察一次认证会话,攻击者即可捕获该密码。

为了防止密码输入过程中的密码泄露,用户不应输入原始密码,而应输入经过变换的密码,但这种密码变换可能会给用户带来额外的负担。抗泄露密码系统(LRP系统)设计中的一个基本问题是,如何在最小化密码泄露的同时,仍保持系统的易用性。

理想的LRP系统允许用户基于原始密码为每次认证会话生成一次性密码(OTP),使得攻击者无法从观察到的OTP中推断出有关原始密码的任何有用信息。在某些情况下,LRP系统允许用户在与系统交互时使用安全通道。

在第1章中,我们研究了在不使用任何安全通道的情况下设计可用且安全的LRP系统的可行性[34]。在第2章和第3章中,我们探讨了某些易于建立的临时安全通道,用于设计可用且安全的LRP系统。同时在第3章中,我们还探讨了某些现有的永久性安全通道,以进一步提高LRP系统的可用性。请注意,本书中不考虑使用额外可信设备(如安全令牌和智能卡)构建的安全通道,因为它们需要额外的硬件,并且容易被盗或丢失。

1.2 模型

在本章中,我们专注于为无辅助人类设计LRP系统的基本问题,该系统在密码输入过程中不使用安全通道。LRP系统本质上是人与计算机之间的挑战‐响应协议。我们将人称为用户,将计算机称为服务器。在注册期间,用户和服务器协商一个根密钥,通常称为密码。之后,用户利用该根密钥生成响应以应对服务器发出的挑战,从而证明其身份。与传统密码系统不同,LRP系统中的响应是从根密钥派生出的混淆消息,而非根密钥本身的明文。考虑到无辅助人类的认知能力有限,可用的混淆函数F通常是将一个较大的候选集映射到较小的答案集的多对一映射。由于答案集规模较小,攻击者通过从答案集中随机选择答案来进行猜测攻击的成功率会提高。因此,为了达到预期认证强度D,LRP系统的认证会话通常需要执行多轮挑战‐响应过程。D可定义为抵抗随机猜测的能力。例如,对于6位PIN码,D = 10⁻⁶。每一轮挑战‐响应过程称为一次认证轮次。我们用d表示每次认证轮次中猜测攻击的平均成功率。给定d和D后,一次认证会话所需的最小轮数m为⌈log_d D⌉。

许多现有的LRP系统采用n选k范式[15]。在此范式中,根密钥由从n个元素的池中随机选取的k个独立元素组成。一个元素可以是一幅图像、一个文本字符或符号体系中的任意符号。这k个秘密元素的集合称为秘密集合,构成用户的根密钥,其余的补集称为诱饵集。服务器知道用户选择的秘密集合,并在每轮认证中使用该集合的一个子集或全部k个元素来生成挑战。我们将用于某次认证轮次的根密钥部分称为轮次密钥。

一个元组 (D; k; n; d; w; s) 用于描述大多数现有LRP系统的公共参数 [2, 4, 15, 20, 26, 30, 31, 35],其中D是认证强度,k是从包含n个候选元素的字母表中选取的秘密元素数量,d是单轮猜测攻击的平均成功率,w是平均窗口大小(即每轮显示给用户的元素数量),而s是用户决策路径的平均长度(即用户在每轮生成正确响应前必须做出的决策次数)。总轮数m可由D和d推导得出。

1.2.1 威胁模型

图 1.1展示了第1章中LRP系统的设置,其中LRP系统是可信的,而LRP系统(即服务器)与无辅助用户之间的信道对被动攻击者是开放的。在以往关于LRP系统的研究中考虑了两种类型的被动攻击者。弱被动攻击者模型(例如认知肩窥[25])假设攻击者无法捕获用户与服务器之间的完整交互[25]。然而,对于部署了隐藏摄像头、键盘记录器或钓鱼网站以捕获整个密码输入过程的准备充分的攻击者而言,这一假设可能不成立。为应对这些现实中的威胁,近期关于LRP系统的研究[2, 4, 20, 26, 30, 31, 35]采用了强被动攻击者模型,允许没有任何先验知识的攻击者记录用户与服务器之间的完整交互。本书将继续采用这种强被动攻击者模型。

在强被动攻击者模型中,如果用户输入可以与随机消息区分开来,则在人机交互过程中可能发生密码泄露。在记录了足够多的认证轮次后,攻击者可能会利用任何合理的计算资源来分析并从用户的输入中恢复底层密码。此情况下的研究问题是,在设计LRP系统时,在保持可接受的可用性水平的同时降低泄露率。

尽管已有许多LRP系统在强被动攻击者模型下被提出 [2, 4, 15, 20, 26, 30, 31, 35],我们将证明,所有具备可接受可用性的方案都容易受到一种或两种通用类型的攻击,即暴力破解攻击和统计攻击。

暴力破解攻击可以被视为对整个候选密码集的剪枝过程。我们将证明,通过少量认证会话的观察,暴力破解攻击可用于恢复某些现有LRP系统的根密钥。而统计攻击则代表了一种根据密钥的统计显著性来提取用户密钥的学习过程。本文研究了两种类型的统计攻击,包括概率决策树和多维计数,以揭示现有LRP系统的脆弱性。

我们注意到,这两种通用类型的攻击与文献中系统研究过的SAT [13] 和高斯消元法 [19]等特定攻击不同。通过要求用户在每个挑战对应多个正确响应时仅选择一个正确响应,可以有效缓解SAT攻击。另一方面,基于高斯消元法的代数攻击可以通过使用非线性响应函数 [20]或引入某些噪声(如故意错误 [15])来防止。与这些特定攻击不同,暴力破解攻击和统计攻击难以防御,除非以显著牺牲系统的可用性为代价,这揭示了LRP系统的内在局限性。

LRP系统的安全强度定义为抵抗这两种通用类型攻击的能力,其度量标准相当于随机猜测的成功率。现有LRP系统的安全强度可以通过以下步骤进行模拟评估: 1. 生成一个随机密码作为根密钥。2. 为一次认证轮次生成一个挑战。3. 根据密码和系统设计生成一个响应。4. 在每次认证轮次后,分析收集到的挑战‐响应对,假设攻击者完全了解系统设计但不知道密码。5. 重复步骤2、3和4,直到准确恢复出密码。本章通过20次模拟运行的平均结果来衡量所测试LRP系统的安全强度。

1.3 暴力破解攻击与防御原则

接下来,我们将介绍针对LRP系统的暴力破解攻击,以及一些用于抵御暴力破解攻击的防御原则。

1.3.1 暴力破解攻击

暴力破解攻击可以被视为一种通用的基于剪枝的学习过程,其中攻击者在获得更多线索时持续剔除无关的候选对象。暴力破解攻击的过程可以描述如下: 1. 列出目标LRP系统中密码的所有可能候选。2. 对每一次独立的挑战‐响应轮次观察,通过运行服务器使用的验证算法来检查当前候选集内每个候选的有效性,并从候选集中移除无效候选。3. 重复上述步骤,直到候选集的大小达到一个较小的阈值。

上述过程表明,暴力破解攻击的效率是设计独立的。以下两个陈述揭示了暴力破解攻击的强大之处。

陈述1。 用于暴力破解攻击中候选验证的验证算法至少与服务器用于响应验证的验证算法一样高效。证明是平凡的,因为候选密码剪枝的验证过程本质上与服务器检查正确响应的验证过程相同。如果攻击者能够利用候选密码之间存在的相关性,则也可能设计出更高效的算法。

陈述2。 有效候选集大小的平均缩减率等于一减去随机猜测攻击的平均成功率。随机猜测攻击的平均成功率定义为从候选集中随机选择一个候选生成正确响应的概率。这等价于一减去有效候选集的平均缩减率。给定X为候选集的大小,d为随机猜测攻击的平均成功率,则恢复确切密钥的平均轮数为 m = ⌈log_{1/d} X⌉,假设每个候选与其他候选相互独立。如果各候选并非相互独立,则恢复确切密钥的平均轮数将小于m。该陈述可用于估算随机猜测攻击的平均成功率,d = X^(-1/m)。此结论解释了为何大多数LRP系统在被攻击者记录一次或两次认证会话后便会泄露整个密钥[25],因为其随机猜测攻击的预期成功率足够低,导致整个候选集迅速坍缩至确切密钥。这一结果表明,降低随机猜测攻击的成功率是以牺牲对暴力破解攻击的泄露弹性为代价的。

1.3.2 大根密钥空间原则

原则1。 具有非零秘密泄露的LRP系统应对根密钥具有较大的候选集。

上述防御原则要求具有较大的密码空间,以作为抵御暴力破解攻击的基础,其中“较大”意味着在实际环境中,攻击者枚举所有候选密码在计算上不可行(下文讨论中“较大”的含义与此相同)。

这一原则看似简单,但在给定的威胁模型下,要确定一个LRP系统是否会导致任何秘密泄露并不总是显而易见的。通常情况下,LRP系统中存在三种可能的泄露源,包括仅响应、挑战-响应对以及仅挑战。其中,最后一种泄露源尚未得到充分认识。我们以Undercover[26]为例,说明即使存在安全通道,也可能发生秘密泄露。

Undercover 是一种基于 n 选 k 范式的典型方案。在注册阶段,用户会从 n 张图像的池中被分配 k 张图像作为其密钥。在每次认证轮次中,系统会要求用户判断当前的 w 个候选图像中是否包含密钥图像;如果当前窗口中显示了密钥图像,用户需报告该图像的位置,否则报告“none”符号的位置。在用户报告位置之前,会部署一个基于触觉的安全通道,通过该安全通道传递的隐藏消息将真实位置映射到一个随机位置。

在设计Undercover时,隐式映射使得攻击者无法从用户密码输入过程中获取任何信息。据建议,在默认参数k = 5、n = 28和w = 4+1(即四幅图像和一个“无”符号)下,较小的密码空间已足够。候选根密钥的数量为 C₅²⁸ = 98,280。然而,该方案并不能防止仅挑战不会成为泄露的来源。在Undercover中,每次认证轮次最多只选取一张密钥图像作为w张候选图像之一。这意味着如果某个候选集中的至少两张图像出现在同一认证轮次中,则该候选集对应的根密钥是无效的。由于候选空间较小,攻击者可以利用暴力破解攻击仅根据挑战来恢复键。图1.2展示了随着观察到的认证轮数增加,候选空间的规模如何缩小。平均而言,53.06 轮(6次会话)足以恢复确切密钥,在43.55轮(5次会话)后,候选集的大小可减少到小于10。该结果表明,在Undercover的设计中,仅靠安全通道不足以防止秘密泄露。此时必须遵循大根密钥空间原则。

类似的問題也適用於凸包點擊(CHC)方案 [31],其中默認參數為 k = 5,n = 112,以及 w = 83。根密鑰的候選集大小為 C₅¹¹² = 1.34 × 10⁸。在模擬實驗中,我們在12.28輪(2次會話)內恢復了確切密鑰。對於CHC另一個有趣的發現是,我們現在可以從暴力破解攻擊的結果中估算隨機猜測攻擊的平均成功率,儘管精確分析較為困難 [31]。根據 Statement2,平均成功率为 21.78% = (C₅¹¹²)^(-1/12.28)。

1.3.3 大轮次密钥空间原则

原则2。 存在非零秘密泄露的LRP系统应对每个轮次密钥具有较大的候选集。

大轮密钥空间原则强调,根密钥的候选集足够大是防御暴力破解攻击的必要条件,但并不充分。如果轮次密钥与根密钥不同,攻击者可能通过有效攻击将根密钥的大候选集分解,从而攻破轮次密钥。我们以基于谓词的认证服务(PAS)方案 [4]为例,说明候选集较小的轮次密钥容易被恢复,并随后用于揭示根密钥。

在PAS的注册过程中,用户需要记住p个密钥对,每个密钥对包含一个秘密位置和一个秘密词。在每次认证会话开始时,服务器向用户显示一个整数索引I。然后用户使用I计算p个谓词:对于每一对密钥对,对应的谓词由秘密位置和一个秘密字符组成。秘密字符是秘密词中的第x个字符,其中x = 1 + ((I ‐ 1) mod len),len是秘密词的长度。例如,给定两个密钥对(<2,3>, sente)、(<4,1>, logig)以及I = 15,得到的谓词为(<2,3>, e)和(<4,1>, g),其中x = 1 + ((15 ‐ 1) mod 5) = 5,秘密位置 表示“第a行第b列”。根据这p个谓词,用户检查 l个挑战表中秘密位置的单元格,查看对应的秘密字符是否存在于该单元格中。由此生成一个由p × l个“存在”或“不存在”答案组成的应答向量,其 2^(pl) 的候选空间。然后使用该向量查找另一个响应表,该表提供从 2^(pl) 元素到 2^l 元素的一对多映射。最后,用户输入由应答向量索引的其中一个 2^l 元素以完成一次认证轮次。

上述多对一映射在PAS中用于迷惑攻击者。然而,如果一个轮次密钥关联的候选集较小,则许多映射将具有相同的原像,导致有效的映射空间坍缩为该轮次密钥的候选集。在PAS中,默认情况下每个轮次密钥的候选集大小为 422,500 = (25 × 26)²,其中p = 2,每个挑战表有25个单元格,且秘密字符有26个可能的字母。使用暴力破解攻击恢复PAS的每个轮次密钥并不困难。图1.3显示了随着观察到的认证轮数增加,候选集逐渐缩小的情况。平均而言,仅需9.4个轮次即可恢复确切的轮次密钥(1次会话)。由于从同一密钥对生成的所有谓词共享相同的秘密位置,在恢复第一个轮次密钥后,攻击者很容易进一步恢复其他轮次密钥,并最终恢复根密钥。在我们的模拟实验中,我们通过8次会话发现了确切的根密钥。

类似的攻击已被用于分析PAS [18]。该漏洞也出现在S3PAS方案[35]中,而S3PAS方案是CHC方案[31]的一种变体。

1.4 统计攻击和防御原则

接下来,我们介绍针对LRP系统的统计攻击以及用于抵御这些攻击的三项防御原则。

1.4.1 统计攻击

统计攻击可以被视为一种基于累积的学习过程,随着越来越多的线索出现,攻击者对其相关目标的信心会逐渐增强。与暴力破解攻击相比,统计攻击的限制更少,即使在密码空间较大的情况下,只要用户在密码输入过程中的响应相对于其对密钥的知识存在统计偏差,就可以应用于LRP系统。理论上,对于任何存在非零秘密泄露的LRP系统,都存在一定的统计攻击方法。统计攻击的效率取决于具体设计,因不同方案和不同分析技术而异。我们介绍两种通用的统计分析技术,可用于高效提取大多数现有LRP方案的根密钥。

第一种技术被称为 概率决策树 。它对具有简单挑战的现有LRP系统能有效工作[4, 30, 31, 35]。概率决策树的过程如下。

- 为根密钥字母表中每个可能的单个元素或元素组创建评分表,其中元素组应保持在可计算的范围内。包含 t 个单个元素的条目的评分表称为 t 元素评分表。

- 对于每个独立观察到的挑战‐响应对,攻击者枚举所有通向当前响应的一致决策路径,其中决策路径的概念如图1.4所示。每条可能的决策路径都被赋予一个基于均匀分布计算出的概率。在n选k范式中,若对应的单个元素属于密钥集,则相应决策事件的概率为p₁ = k/n;其补事件的概率为p₀ = 1 - p₁。对于图1.4中给出的示例决策路径X,其概率为p(X) = p₁·(p₀·p₁)。在枚举所有一致的决策路径后,攻击者将这些路径的概率相加,并使用和p_c对每条决策路径X的概率p(X)进行归一化,得到条件概率p(X|C) = p(X)/p_c,其中该条件概率表示当观察到当前响应C时,用户选择该决策路径的概率。归一化后,攻击者使用p(X|C)更新评分表:对于出现在一致决策路径X中的每个条目,如果对应事件是该条目属于密钥集合,则其分数增加p(X|C);否则其分数减少p(X|C)。

- 重复上述步骤,直到特定分数级别的条目数量达到阈值(例如,k 个具有最高分数的1‐元素条目)。

第二种技术被称为 基于计数的统计分析 。该技术的基本思想是简单地为元素的出现次数维护一个计数表。可以根据不同的响应组同时维护多个计数表。其过程如下。

- 为 l 个响应组创建 l 个计数表。如果可行,攻击者可以为每个可能的响应创建一个计数表。“任意响应”是一个有用的响应组,前提是秘密元素在挑战中出现的频率明显高于或低于诱饵元素in the challenge。计数表中的条目可以是任何单个元素或元素组。t元计数表指的是其条目包含 t 个独立元素的计数表。如果 t ≥ 2,这种统计分析称为多维计数。

- 对于每个独立观察到的挑战‐响应对,攻击者首先根据观察到的响应决定更新哪个计数表。然后,所选计数表中的每个条目根据相应单个元素或元素组出现的次数增加相应的数值。如果使用了“任意响应”组,则其计数表在每次观察时都会被更新。

- 重复上述步骤,直到不同分数级别的条目数量达到阈值。条目的分数是该条目在不同表格中的计数值的加权和。权重函数取决于LRP系统设计和响应分组策略。

1.4.2 均匀分布挑战原则

原则3。 具有非零秘密泄露的LRP系统应使每个挑战中元素的分布尽可能均匀。

上述均匀分布挑战原则要求LRP系统在不知道密钥的情况下生成挑战。该密钥或任何由密钥导出的值,应仅由服务器用于验证响应。

如果挑战生成存在结构要求,则很可能发生秘密泄露。挑战中的非均匀分布元素可能会为攻击者提供线索,使其即使不知道响应也能恢复密钥。接下来,我们分析 Undercover[26]如何因有偏的挑战而泄露密钥。

Undercover 通过在每次认证会话中恰好显示每个候选图像一次,确保了每幅图像的分布是无偏的。然而,在每次认证轮次中,其二维分布是有偏的,因为任何挑战中都不会出现密钥‐密钥对(最多只会出现一幅密钥图像)。攻击者可以使用2-元素计数表从挑战中恢复密钥。对于每一对候选图像,在经过足够的观察次数后,只有当两者都属于秘密集合时,其计数值才为零。平均而言,在172.7个轮次(或20个会话)内足以恢复确切密钥,在126.9个轮次(或15个会话)后可恢复80%的秘密元素(总共五幅密钥图像)。

该攻击同样适用于CHC方案[31]和低复杂度CAS方案[30]。这两种方案都要求挑战窗口中至少出现k个秘密元素,而挑战窗口仅包含候选元素的一个子集。此类结构化要求导致每次挑战中元素的分布偏离均匀分布。在默认参数下,攻击者可能在18.18轮(或2个会话)内恢复CHC的精确根密钥。对于低复杂度CAS方案,攻击者可能在2,087.2轮(或105个会话)内恢复精确的根密钥(即60个独立的密钥图像),并在870.4轮(或44个会话)内恢复 90%的秘密元素。

根据均匀分布挑战原则,应使每次挑战中各元素的分布与均匀分布无法区分,以防止因有偏的挑战导致密码泄露。一种简单(但不一定理想)的实现方法是在每次挑战中显示所有元素。

1.4.3 不可区分个体原则

原则4。 对于存在非零秘密泄露的LRP系统,如果决策路径的候选集是可枚举的,则应在概率决策树中使每个单独元素不可区分。

上述个体不可区分原则对于限制概率决策树攻击至关重要。概率决策树的威力源于其对导致观测到的响应的所有可能决策过程的模拟。如果在一致的决策路径上各个元素可区分,则该模拟会在每个挑战与其响应之间建立紧密的关联。然而,要使每个个体元素都不可区分是具有挑战性的,尤其是在挑战设计中使用了某些权重或顺序信息时。接下来,我们考察

高复杂度CAS方案 [30]并展示如何利用概率决策树高效地发现根密钥,即使大量决策路径指向相同的答案。

高复杂度CAS方案是k选n范式中另一种典型的LRP方案。在注册期间,用户会从总共n=80幅图像的图像池中被分配k=30幅图像作为其密钥。在每次认证轮次中,挑战是一个 8 × 10网格,包含全部80幅图像,每个单元格对应一幅图像。用户需要在心理上计算一条从左上角单元格开始的路径。该计算规则描述如下:

- 最初,当前单元格是左上角的单元格。

- 如果当前单元格中的图像属于密钥集合,则向下移动一个单元格;否则向右移动一个单元格。

- 如果下一个移动位置超出了网格范围,则称之为出口位置。

- 然后,路径计算以出口位置结束。

用户报告与该出口位置相关联的答案以完成一次认证轮次,其中答案是从 [0, 3] 中选取的一个整数,并被随机分配给每个出口位置。由于相同的答案被分配给多个出口位置(例如,4个答案分配给18个出口位置),攻击者难以确定确切的出口位置。对于每个出口位置,存在许多可能的路径通向它,这使得攻击者难以识别出确切的路径。

由于默认参数足够大(k = 30,n = 80),在当前阶段对该方案实施暴力破解攻击是不可行的。该方案在每次挑战中均显示所有候选图像,遵循原则 3;因此,攻击者无法仅通过分析挑战来提取密钥。然而,在决策过程中,各个独立元素在此方案中并非不可区分,因为不同的元素可能对决策路径的转移产生不同的影响。因此,攻击者可以利用概率决策树,通过观察一些挑战‐响应对来恢复密钥。

每条通向观测响应的可能路径在概率决策树中构成一条决策路径。决策路径的概率由该路径上的移动决定。例如,路径 X = ⟨DOWN,RIGHT,RIGHT,DOWN⟩ 表示第一张和第四张图像属于秘密集合,而第二张和第三张图像不属于秘密集合。该路径的概率 p(X) 为 p₁ · p₀ · p₀ · p₁,其中 p₁ = k/n 且 p₀ = 1 - p₁。最初,我们创建一个 1-element score table。对于一个答案为 i 的响应,可以枚举所有通向该答案的一致性决策路径,并根据条件概率 p(X|response = i) 更新评分表。

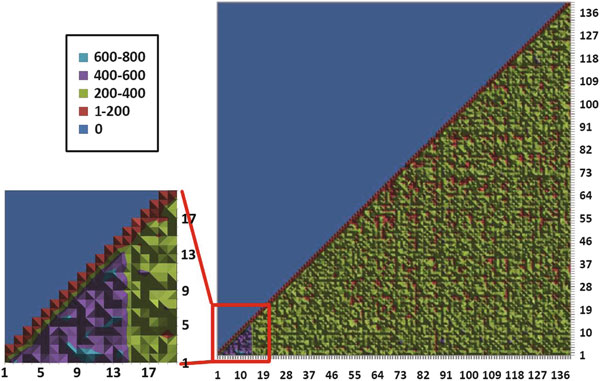

对于在 8 × 10默认参数下指定的网格,总共有 43,758 条可能的决策路径,平均路径长度为 14.5539。对于每个候选图像,在有足够的观察次数后,如果其属于密钥集合,则其分数会处于显著较高的水平。图1.5显示了随着观察到的认证轮数增加,误报率逐渐下降。平均而言,在 640.8 轮(或 65 次会话)内足以发现确切密钥,并在 264.7 轮(或 27 次会话)后发现90% 的秘密元素。尽管

所需的观察会话次数并不少,但攻击者仍有可能使用键盘记录器收集这些信息,而且这种安全强度只有在用户能够记住30个独立的密钥图像时才能实现。

概率决策树攻击同样适用于低复杂度CAS方案[30], CHC方案 [31], S3PAS方案 [35],以及PAS方案 [4]。所有这些方案的决策路径候选空间都是可枚举的,并且不同元素可能对决策路径的转移产生不同的影响。

这些示例表明,如果在概率决策树中难以使每个单独的元素都不可区分,则有必要增加候选决策路径的数量。唯一已知满足这种不可区分性要求的设计是基于计数的方案[15, 20]。在这些方案中,每个候选元素均不关联顺序或权重信息,而顺序和权重信息通常用于区分决策路径中的元素。用户被要求统计挑战中出现的秘密元素的数量,并根据该计数值生成响应。在这种情况下,概率决策树攻击不再适用;然而,这些方案仍可能受到基于计数的统计分析攻击的影响(参见第1.4.1节)。

1.4.4 IndistinguishableCorrelation原理

原则5。 具有非零秘密泄露的LRP系统应尽量减少可能响应之间低维相关性的统计差异。

不可区分相关性原则原则 4在挫败基于计数的统计分析方面是互补的。尽管基于计数的统计分析方法简单直接,但如果用户在密码输入过程中其响应始终因其对密钥的了解而存在统计偏差,则该分析方法无法被完全阻止。

在极端情况下,攻击者可以为根密钥的所有候选值维护一个计数表,并根据可获得的观察结果更新该表。借助这样的计数表,即使用户被要求以仅服务器知晓的预定义概率进行故意错误操作,攻击者仍可能识别出与根密钥相关响应中的统计差异。以下给出解释。

考虑以下假设:(i)用户在响应中以固定错误概率 ε 犯错;(ii)在每次认证轮次中,对“正确”响应的猜测攻击的平均成功率为d;以及(iii)候选根密钥的数量为N。在此假设下,当且仅当方程 (1−ε) / ((1−ε)(Nd−1)+ε(Nd)) = 1/(N−1) 成立时,攻击者才无法区分真实的密钥,这意味着诱饵获得的计数值与密钥的计数值相同。解此方程可得 ε = 1 − d,即用户应以概率 1−ε = d 提供正确响应。这表明用户的决策过程等同于随机猜测,从而破坏了认证的目的。

如果攻击者拥有充足的资源,基于计数的统计分析是有效的。在现实中,攻击者可用的资源并非无限。维护一个t元计数表的代价是O(n^t),该代价随着表项中包含的元素数量t呈指数级增长,其中n为所有独立元素的总数。如果攻击者无法维护高维计数表,则可能无法获取该表中的相关性信息。然而,攻击者仍有可能利用低维相关性来恢复密钥。我们以SecHCI[20]为例,说明在暴力破解攻击和概率决策树攻击均不可行时,其如何发挥作用。

在SecHCI的注册过程中,用户会从n个图标的池中被分配k个图标作为其密钥。在每次认证轮次中,挑战包含一个由w个图标组成的窗口。用户需要计算出现在窗口中的秘密图标的数量。在得到计数值x后,用户计算r = floor((x mod 4)/2)。最终响应r为0或1。该挑战的设计使得每个候选图标出现在窗口中的概率对于响应0或1均相同。因此,攻击者无法通过单元素统计分析提取任何有用信息。

由于默认参数k = 14和n = 140足够大,攻击者无法使用暴力破解攻击来攻破SecHCI。此外,由于这是一种基于计数的方案,根据原理4,它不受概率决策树攻击的影响。然而,二维计数攻击仍然适用。与诱饵图标相比,在响应0中,秘密图标之间平均多出0.599对,在响应1中,秘密图标之间平均少0.599对。攻击者可以使用两个2元素计数表来恢复密钥,每个响应对应一个表。攻击者可以更新每个挑战和每次响应中显示的每对图标的计数值。每个条目的分数通过这两张表之间的数值差异计算得出。对于每一对候选图标,在足够的观察次数后,如果它们都属于密钥集合,则其分数会显著升高。

图 1.6展示了SecHCI在20,000次认证轮次后的基于配对的分数分布,从中可以轻易区分出秘密图标。平均而言,仅需14,219.4轮(或711次会话)即可恢复确切密钥,在10,799.8轮(或540次会话)后可恢复 90% 的秘密元素。由于SecHCI遵循了我们的大部分原则,这些数值远高于我们此前分析的方案,但仍远不如其声称的安全性高 [20]。另一方面,SecHCI的安全强度是通过给用户施加较高的认知负荷实现的,即用户每次认证会话都需要逐一正确检查600个图标(每轮30个图标 × 20轮次)。

由于基于配对的统计导致的SecHCI秘密泄露问题,可以通过将其响应函数从 r = floor((x mod 4)/2) 更改为 r = x mod 2 来修复,其中 x 是每个挑战窗口中秘密图标的数量;然而,这种修复会使SecHCI容易受到基于高斯消元法的代数攻击 [20]。这也是SecHCI最初采用当前函数的动机。为了抵御这种代数攻击,用户可以按照 [15] 中建议的方式以固定错误概率产生错误答案;但这会降低该方案的可用性。

包括SecHCI在内的基于计数的LRP方案的另一个设计限制是,如果q是大于2的整数,则响应函数不能设计为r = x mod q的形式。原因是,在我们的模拟实验中我们发现当 q 大于 2 时,基于配对的统计差异显得显著,并且随着 |r - w·k/n| 值的增加而增大,其中 r 是响应值,w是窗口大小,k 是秘密元素数量,n 是元素总数。原因如下:对于一个响应,如果窗口中秘密元素的期望数量小于由均匀分布得出的期望数量 w·k/n,则秘密元素之间的配对数量也小于期望值 C₂(wk/n),而诱饵元素之间的配对数量则大于由均匀分布得出的期望值,反之亦然。在这种情况下,攻击者可以通过根据不同响应的观察结果对元素进行分组,从而将秘密元素与其他元素区分开来。

1.5 防御原则的可用性成本

在本节中,将对第1.3节和1.4节中给出的防御原则的可用性成本进行定性分析,展示防御原则所施加的约束与人类能力要求之间的关系和权衡。下一节将提供关于LRP方案可用性成本的定量分析框架。

如第1.2节所定义,LRP系统的公共参数由一个元组(D, k, n, d, w, s)给出。除D(即预期认证强度)外,所有其他参数均受防御原则影响。

原则1和2要求根密钥和轮次密钥具有较大的候选集。这意味着k(即秘密元素数量)或n(即候选元素总数)应足够大。增加k要求用户记忆更多的元素作为其密钥。而增加n不会增加用户的记忆需求,但会提高密钥在整个候选集中的统计显著性,从而如后文所分析的那样间接增加用户的计算工作量。

原则 2还增加了用户的计算工作量,因为它指出,如果一个挑战可以通过少量可能的秘密元素来解决,则该挑战容易受到暴力破解攻击。为了增加轮次密钥的候选空间,轮次密钥必须要么从根密钥中随机选择[20, 30, 31]或使用根密钥中的所有元素 [2, 15]。前一种选择要求用户识别每轮随机变化的当前显示的秘密元素,而后一种选择要求用户回忆大量秘密元素。此外,挑战中出现的元素越多,将其聚合为正确响应所需的计算工作量就越大。

原则 3、4 和 5对(d、w、s)有更大的影响,其中 d是单轮猜测攻击的平均成功率,w是每轮认证的平均窗口大小,而 s是用户决策路径的平均长度。原则 3要求挑战中的元素应从候选集中均匀抽取。由于之前对密钥空间较大的要求以及我们倾向于最小化对用户内存的需求,k的值应为较小,且n的值应较大。其结果是,如果挑战窗口的大小w·k/n不够大,则在挑战窗口中显示的平均秘密元素数量不能太大。这限制了可能响应的数量为一个较小的值,从而提高了猜测攻击的成功率d,并增加了达到预期认证强度D所需的轮数。另一方面,如果窗口大小较大,LRP系统只能在大屏幕设备上实现,同时也增加了用户检查挑战窗口中元素的难度。无论窗口大小如何,该原则都可能导致用户面临较高的计算工作量和较高的错误率。

原则 4和 5进一步排除了大多数使用简单挑战的现有LRP方案。原则 4指出,如果挑战的设计不够复杂,无法将大量秘密元素聚合到一个响应中,则会导致计数问题。原则 5进一步指出,如果仅使用模运算来生成最终响应,则只能安全地使用0和1作为响应,以解决计数问题。因此,形成挑战的可能选择只剩下三种:

- 一个包含多个秘密元素的复杂挑战。在这种情况下,轮数会较少,但用户响应对此挑战的难度较大;换句话说,决策路径的平均长度 s 较长。

- 一种基于计数的挑战,其响应仅通过模运算生成。在这种情况下,轮数较多,且挑战相对容易响应。

- 一种基于计数的挑战,其响应通过专门设计的函数生成,该函数具有大量可能的响应,并满足相关不可区分条件。在这种情况下,挑战在于设计出可用性可接受的此类函数。

显然,所有这些选择都会给用户带来相当大的负担。

1.6 可用性与安全性的权衡

在本节中,我们首先建立一个定量分析框架,用于评估典型LRP系统的可用性成本。该框架将人机认证过程分解为心理学中的原子认知操作。常用的原子认知操作有四种类型:单项/并行识别、自由/提示回忆、单目标/多目标视觉搜索以及简单认知算术。这些原子认知操作的定义及其性能模型见于本章附录。这些性能模型用于评估LRP系统普通用户的认知负荷。基于可用性成本,本文提供了对可用性与安全性之间权衡的定量评估,以用于分析LRP系统。

根据心理学文献中的惯例,本节中“用户”也称为“受试者”。

1.6.1 可用性成本的定量分析框架

LRP系统的可用性成本的定量分析框架包含两个组成部分:认知负荷(C) 和 记忆需求(M)。认知负荷通过执行LRP方案中认知操作所需的总反应时间来衡量。每次认证轮次的反应时间较长,意味着受试者回答每个挑战较为困难,同时也意味着整体错误率会较高。每次认证会话的反应时间较长,则表示整体认知负荷较高,且需要投入更多的注意力和耐心。另一方面,记忆需求通过受试者为完成认证需要记忆的元素数量来衡量。由于该记忆过程与认证过程相互独立,因此我们将其视为一个独立的组成部分。

对于认知负荷,认证轮次的成本是执行该轮次中所有原子认知操作的平均反应时间之和。该成本代表受试者回答挑战所需的平均思考时间。典型的认证轮次至少包括一次记忆检索操作和一次简单算术操作。对于基于图形的方案,通常还包括视觉搜索操作。根据工作记忆能力理论[9, 24, 28, 29],如果受试者在工作记忆中保持超过4.˙1/个项目,则重复排练无法缩短平均反应时间。重复排练可能仅能提高受试者响应的准确性,这反映了人类能力的固有局限性。这一局限性也适用于其他非记忆操作,例如在每次挑战中项目位置都被打乱的视觉搜索[32]。总体而言,当秘密项数量大于5时,认证会话的认知负荷可计算为认证轮次的认知负荷与轮数的乘积。对于[4, 31]秘密项不超过5个的方案,我们仅对其记忆检索操作计数一次,假设根据工作记忆容量理论,这些密钥未被清除。

除了反应时间外,其他认知负荷测量指标,如用户挫败感水平、注意力集中负荷和动机努力,通常通过标准化测试问卷收集。然而,这些测量结果容易受到各种实现和环境因素的影响,例如屏幕尺寸、图形或基于文本的界面设计以及受试者的教育背景。相比之下,在实验心理学一百多年的发展中,这些不稳定因素的影响已被最小化。在我们的分析中使用原子认知操作的性能模型的一个主要优势是,这些模型是与实现无关的,这对于不同LRP设计之间的公平比较至关重要。我们对典型现有LRP方案的认知负荷的估计与原始论文[4, 20, 30, 31]中报告的时间成本一致或非常接近。

对于记忆需求,LRP方案的成本是秘密项目数量k与相应内存的准确率之间的比率k/α_op。固定记忆时间内的检索操作, α_op。由于识别比回忆容易得多 [10, 14, 23, 24, 28],因此有必要区分不同的记忆检索操作。根据[14], α_op的 29.6%用于回忆,而84.8%用于识别。

有人可能会认为,对记忆需求的更好估计是受试者记住使用LRP系统所需全部密钥的最短时间。然而,这种记忆时间的下限在实验心理学中很难测量,因为受试者可能无法准确判断自己何时完全记住了所有必需的密钥。信心不足的受试者可能花费比实际所需更长的时间。出于类似原因,目前的分析框架中未整合其他记忆因素,例如密码干扰以及长时间段内的回忆准确率。

最后,计算出一个总体分数HP(代表人类能力),它是认知负荷评分 HP(C)和记忆需求评分HP(M)的乘积。该分数(HP)表示人机认证系统对人类能力的预期要求。

1.6.2 高安全以高认知负荷为代价

表 1.1展示了典型LRP系统的认知负荷和安全强度。这些LRP系统按照其 HP分数的降序排列。这些LRP方案中的参数均设置为默认值,但调整了轮数,以使随机猜测攻击的成功率与6位PIN码的认证强度处于相同水平。这种调整对于在对抗无任何先验知识的攻击者时,基于相同的防御强度对各方案进行公平比较是必要的。本表中另外两点需要说明的是关于PAS [4]和 CHC [31]。在PAS中,我们将每次认证会话的根密钥视为谓词而非完整密钥对,因为在一次认证会话的所有轮次中都使用相同的谓词。在CHC中,原始论文未报告随机猜测攻击的预期成功率。我们根据 命题 2(见第1.3.1节) 对其进行估算,并通过模拟结果得出其值为 21.78 %。

本表中“每轮HP(C)”列显示了在每次认证轮次中解决挑战所需的认知负荷,不同LRP方案的该认知负荷的计算公式见本章附录中的1.2表。除 LPN [15]和APW [2]外,所有结果均非常接近原始论文中报告的平均时间成本[4, 20, 30, 31]。对于LPN,没有关于受控用户研究的报告。在原始论文中,LPN被实现为一个公共网页,受试者可以自由访问,并为每次成功登录获得奖励。没有证据表明受试者被要求记住其根密钥(即15个密钥位置),并在每次认证轮次中回忆它们。因此,其平均时间成本

| LRP系统 | k | n | w | 密码空间 | 猜测率/轮 | 轮数/登录 | 报告时间/轮(s) | HP(C)/轮(s) | HP(C)/登录(s) | HP(M) (×10²) |

|---|---|---|---|---|---|---|---|---|---|---|

| LPN[15] | 15 | 200 | 200 | 1.463 × 10²² | 0.50 | 20 | 23.71 | 33.423 | 668.45 | 50.68 |

| APW[2] | 16 | 200 | 200 | 8.369 × 10²⁴ | 0.10 | 6 | 35.50 | 57.928 | 347.57 | 54.05 |

| CAS low[30] | 60 | 240 | 20 | 2.433 × 10⁵⁷ | 0.50 | 20 | 5.00 | 6.073 | 121.46 | 70.75 |

| CAS high[30] | 30 | 80 | 80 | 8.871 × 10²¹ | 0.25 | 10 | 20.00 | 22.099 | 220.99 | 35.38 |

| SecHCI[20] | 14 | 140 | 30 | 6.510 × 10¹⁸ | 0.50 | 20 | 9.00 | 10.638 | 212.76 | 16.51 |

| CHC[31] | 5 | 112 | 83 | 1.341 × 10⁸ | 0.22 | 10 | 10.97 | 9.326 | 93.26 | 16.89 |

| PAS[4] | 4 | N/A | 13 | 4.225 × 10⁵ | 0.25 | 10 | 8.37 | 6.837 | 68.37 | 13.51 |

每轮报告的认知负荷可能被低估了。在APW的原始论文中,认知负荷是直接根据LPN的结果估算的(未进行实际的用户研究);因此,这也可能被低估了。

表 1.1展示了三层LRP方案。从下到上,较高层级的方案在抵御秘密泄露方面具有更好的安全强度,但以降低可用性为代价。底层的方案是PAS [4]和CHC [31],它们容易受到暴力破解攻击和统计攻击。进入中间层的 CAS [30]和SecHCI [20]后,记忆需求更高,暴力破解攻击变得不可行。然而,CAS和SecHCI仍然容易受到统计攻击。主要原因是这些方案中使用的简单挑战仍可用于揭示秘密密码的统计显著性。因此,在密码输入过程中需要更高的认知负荷来将秘密项与其他项目混合。顶层由LPN [15]和 APW [2]组成,它们遵循了我们所有的防御原则。在实际环境中,它们对暴力破解攻击和统计攻击都具有免疫力;但另一方面,它们带来了显著较高的可用性成本。

当我们观察顶级的两个方案时,有一个有趣的发现。在定量分析框架中, LPN的HP分数更高,但密码空间却比APW小。这是因为安全性度量仅限于暴力破解攻击和统计攻击。未来可能会发现其他更高效的攻击方式,从而降低APW的安全强度。在定量分析框架中,可用性与安全性的权衡可能并不严格遵循HP的顺序,因为总是可以设计出在给定安全强度下可用性更低的 LRP方案。定量分析框架的意义在于,受试者的个人能力应达到一个下限,以实现高安全强度。

我们的分析揭示了LRP系统设计中的一个固有局限性。较高的认知负荷表明,在实际环境中,人类的认知能力不足以在不依赖任何安全通道的情况下使用安全的LRP系统。这或许解释了为何自[22] 20年前首次提出以来,设计高安全性且可用的LRP系统的问题至今仍然具有挑战性。

1.7 参考文献说明

由于密码在现代社会中被广泛使用,安全且易用的密码系统设计已得到广泛研究。我们从多个方面总结了密切相关的工作,包括攻击、原理以及LRP系统的权衡分析。

大多数现有的LRP系统已被攻破。近期针对LRP系统的攻击研究包括以下几项:(i)戈尔和瓦格纳提出了针对CAS方案的SAT攻击[13][30];(ii)李等人展示了针对PAS方案的暴力破解攻击[18][4];(iii)李等人随后提出了一种基于高斯消元法的代数攻击[19],用于攻击虚拟密码系统[17]。(iv)阿沙尔等人提出了一种针对CHC方案的统计攻击[1];以及(v)邓菲等人分析了在弱威胁模型下针对基于识别的图形密码系统的基于重放的肩窥攻击[31]。与这些研究相比,我们提出了两种通用攻击类型,包括暴力破解攻击和统计攻击,用于分析一些现有的LRP系统,例如Undercover[26]和SecHCI[20],并发现了更多漏洞,如[34]中所报告的。

一些设计LRP系统的原则已被提出。罗斯等人[25]提出了使用认知陷阱门游戏的基本原则,要求在密码输入过程中不应直接泄露密钥信息。李和沈 [20]随后提出了另外三个原则,涉及时变响应、挑战与响应中的随机性,以及对统计分析的不可区分性。在先前原则的基础上,我们进一步提出了五个新原则,以应对LRP系统设计中的暴力破解攻击和统计攻击[34]。

定量评估LRP系统的可用性具有挑战性。比德尔等人指出,许多LRP系统的可用性评估缺乏一致性,这使得不同结果之间的比较变得困难。本书提出的定量分析框架是首次尝试基于实验心理学建立统一的可用性度量方法。

基于该框架和安全性分析,发现安全性与可用性之间存在显著的权衡,表明 LRP系统设计中存在固有的局限性。霍珀和布鲁姆首次指出了这一局限性,并预测未来可能找到满足无辅助人类在安全性和可用性两方面要求的实际解决方案。然而,研究揭示,如果在密码输入过程中未利用安全通道,则此类解决方案并不存在。科斯昆和赫尔利通过分析暴力破解攻击的效率与密码输入过程中用户响应的熵之间的关系,也得出了类似的结论。他们的结论基于这样一个假设:用户必须进行大量连续二元决策才能产生高的响应熵。然而,这一假设并不总是成立,因为人类在并行处理某些视觉任务(例如视觉搜索)方面具有很强的能力。

我们希望指出当前可用性框架的两个局限性。第一,由于认知负荷可能与记忆需求不独立,因此有可能采用其他方式(而非认知负荷与记忆需求的乘积,即 HP = C × M)来改进可用性的整体计算。第二,目前可用性框架尚未包含错误率因素,因为在实验心理学中,用户响应时间与其错误率之间的普遍关系尚不明确。未来可对错误率因素进行研究,以提高该框架的精确性。

1.8 结论

在本章中,我们分析了在不使用任何安全通道的情况下设计LRP系统时安全性和可用性之间固有的权衡。首先,我们总结了两种通用攻击(包括暴力破解攻击和统计攻击)对面向无辅助人类设计的典型LRP方案的影响。与 SAT[13]和高斯消元法[19]等特定攻击不同,这两类攻击具有通用性,无法通过较低的人类能力来缓解。接着,我们提出了实现密码输入泄露弹性的五个必要原则。这些原则所带来的可用性成本表明,对于无辅助人类而言,一个不依赖安全通道的安全LRP系统必然伴随着较高的记忆需求或较高的认知负荷。最后,我们引入了一个定量分析框架,以进一步理解安全性与可用性之间的权衡,结果表明,在实际环境中,普通无辅助人类可能不具备足够的能力来使用高度安全且不依赖任何安全通道的LRP系统。

附录: 原子认知操作和人类认知负荷计算

| LRP系统 | 原子认知操作 | 每轮认知负荷(HP (C)) |

|---|---|---|

| LPN [15] | 带位置的提示回忆, 计数、取模 | (0.3964 + 0.0383 × k × γ × ξ) × k + (k/2 - 1) × α₀ + 1 × α₀ |

| APW [2] | 带位置的提示回忆, 大量加法,模 | ((0.3694 + 0.0383 × k) × γ × ξ + 1 × α₃ + 1 × α₀) × k |

| CAS低 [30] | 并行识别,异或 | (0.3694 + 0.0383 × k) × ⌈7.4038/4⌉ + 1 × α₀ |

| CAS高[30] | 识别 | (0.3694 + 0.0383 × k) × 14.5539 |

| SecHCI [20] | 并行识别,计数, 模运算,小量除法 | (0.3694 + 0.0383 × k) × ⌈30/4⌉ + 2 × α₀ + 1 × α₀ + 1 × α₂ |

| CHC[31] | 提示回忆,多目标视觉- 搜索 (基于3) | ((0.3694 + 0.0383 × k) × γ) × 5/10 + (0.583 + 0.0529 × 83) × 1.8 |

| PAS [4] | 提示回忆,单目标视觉- 搜索,小量加法 | ((0.3694 + 0.0383 × 2) × γ) × 4/10 + (0.583 + 0.0529 × 13) × 4 + 2 × α₁ |

在人机认证系统中,通常使用四种类型的原子认知操作。本附录介绍了这些操作的定义及其性能模型,这些模型描述了实验参数与普通人反应时间 (RT)之间的关系。这些性能模型可用于评估典型LRP系统的认知负荷,如表1.2所示。

单项/并行识别

识别是正确判断一个呈现的项目是否之前遇到过的过程。识别可以看作是将呈现的项目与内存中存储的项目进行匹配的过程。识别操作的反应时间取决于受试者记忆的项目数量。受试者内存中的项目集合被称为正集合。对于单项识别,即每次只向受试者显示一个项目,其中一个最著名的识别模型[27]将反应时间评估为RT = 0.3964 + 0.0383 × k,其中k是正集合的大小。当多个项目同时呈现时,受试者可以进行并行识别。根据工作记忆容量理论 [9, 12, 29],普通受试者的并行识别通道最大数量限制为4。同时显示x个项目时的识别反应时间可估计为RT = (0.3964 + 0.0383 × k) / ⌈x/4⌉。

识别是LRP设计中的一项常见操作。受试者通过识别来判断挑战中出现的元素是否属于正集合。高复杂度CAS方案[30]是单项识别的一个示例,其中受试者需要先识别当前位置的图像,再决定下一步应识别哪个图像。低复杂度CAS方案[30]和SecHCI[20]是并行识别的示例。在低复杂度CAS方案中,受试者需要在一个包含20幅图像的窗口中找出第一幅和最后一幅密钥图像;而在SecHCI中,受试者需要从30幅候选图像中识别出所有自己的密钥图像。

自由/提示回忆

除了识别,回忆是记忆提取的另一种主要方法[3],其定义为复现刺激项目。与识别相比,回忆过程要慢得多[10, 23]。通常认为,回忆比识别需要消耗更多的资源[10]。回忆可能以串行搜索的缓慢过程进行,而识别则是以并行检索的快速过程进行[23]。

自由回忆和线索回忆是两种基本的回忆类型。在自由回忆中,受试者被给予一个需要记住的项目列表,然后以任意顺序进行回忆测试[24]。在线索回忆中,受试者被给予带有线索的项目列表来记忆,在测试时会提供这些线索。线索起到引导受试者回忆内容的作用。例如,“一片水域”这个短语就是单词“pond”的线索 [10]。许多心理学实验表明,随着正集合大小的增加,自由回忆的反应时间呈指数增长。相比之下,线索回忆的反应时间要短得多,并且其增长呈线性。一些LRP系统要求受试者在认证过程中回忆其所有的秘密项。LPN方案 [15]和APW方案[2]即为两个示例,其中受试者需要回忆所有秘密项及其对应的位置,以识别与每个秘密项相关的挑战数字。这些回忆过程应被归类为自由回忆,因为未提供任何线索。然而,心理学文献中尚未提供这些方案所要求的包含15个项目的大型正集合的实验数据,而自由回忆中正集合的常见大小为8。由于难以判断当正集合较大时指数趋势是否仍然成立,因此我们采用线索回忆的反应时间作为自由回忆的保守估计,用于这些方案中。根据[7, 23]中的实验结果,线索回忆的反应时间公式为RT = (0.3964 + 0.0383 × k) × γ × ξ,其中γ是线索回忆相对于单项识别的比率(在[23]中γ = 1.969),而 ξ是当受试者被要求同时回忆项目位置时的额外惩罚(在[7]中 ξ = 1.317)。

单目标/多目标视觉搜索

视觉搜索是一种感知任务,涉及在其他干扰项中主动扫描视觉环境以寻找特定目标。视觉搜索中的注意力通常表现为响应时间随显示项目数量(即窗口大小)变化的函数斜率[32]。对于单目标视觉搜索,即在一组项目中寻找单一目标,其反应时间被认为与窗口大小呈线性关系[32, 33],可估计为RT = 0.583 + 0.0529 × w[33],其中w为窗口大小。对于多目标视觉搜索,在固定大小窗口中,随着目标数量的增加,反应时间会加快[16]。

视觉搜索通常用于使用简单挑战的LRP系统中。PAS[4]和CHC [31]分别是使用单目标视觉搜索和多目标视觉搜索的两个示例。在PAS中,受试者需要浏览包含13个随机字母的表格单元格,并检查其中是否存在密文字母。在CHC中,受试者需要在窗口中定位3个秘密元素以形成一个三角形。根据 [16]给出的结果,CHC中三目标视觉搜索的反应时间大约是相同窗口大小下单目标视觉搜索的1.8倍。

简单认知算术

简单认知算术是一种心理任务,用于解决涉及基本算术运算的简单问题(例如,3 + 4, 7 - 3, 3 × 4, 12 ÷ 3)。这些简单的算术问题可进一步分为三个子集:小量、大量和零和一问题[6]。对于加法和乘法,小量问题定义为两个操作数的乘积小于或等于25的问题,而大量问题则定义为两个操作数的乘积大于25的问题。减法和除法中的小量与大量问题则是基于加法与减法以及乘法与除法之间的逆向关系来定义的。零和一问题定义为包含0或1作为操作数或答案的问题。常见的零和一问题实例包括计数、异或以及模2运算。根据实验报告,[6]小量加法的平均反应时间为0.773秒,小量除法为0.959秒,大量加法为0.924秒,零和一问题为0.738秒。

简单认知算术通常用于基于计数的方案[15, 20]中,受试者需要计算在挑战中出现的秘密图标的数量,并利用计数值基于一个简单的代数函数来计算响应。

510

510

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?