风险评估完成后,最关键的一步就是“落地控制措施”——这是把“风险清单”转化为“实际安全防护”的核心环节。但很多企业卡在这一步:要么照搬附录A的93项控制措施,不管自身风险是否需要;要么制定的措施太“理想化”(如“要求所有员工每天改密码”),业务部门根本执行不了;要么措施落地后没人监督,最后不了了之。

ISO27001:2022版的控制措施从114项精简到93项,核心变化就是“去冗余、贴实际”——不再要求企业“全量执行”,而是让企业基于风险评估结果“按需选择、灵活落地”。今天这篇就拆解控制措施的“筛选逻辑+高频措施实操+跨部门推进技巧”,帮你避免“纸上谈兵”,让措施真正跑起来。

一、控制措施筛选逻辑:不贪多、不盲目,只选“对症的”

筛选控制措施的核心原则是“风险导向”——每一项措施都要对应具体风险,避免“为了合规而合规”。实操中可按3步走:

1. 第一步:建立“风险-措施”映射关系

以风险评估结果为依据,为每个高、中风险匹配对应的控制措施。优先从附录A中选择,再补充企业自定义措施(如行业特殊要求)。

示例映射表:

| 风险ID | 风险描述 | 对应附录A控制措施 | 措施核心目的 |

|---|---|---|---|

| R001 | 客户数据泄露 | 5.12(信息分类)、8.12(数据泄露防护)、5.18(访问权限) | 分级保护数据、限制访问、防止泄露 |

| R002 | 远程办公数据安全 | 6.7(远程工作)、8.1(用户终端设备安全)、8.5(安全认证) | 规范远程访问、保护终端、强化认证 |

| R003 | 供应商合作数据泄露 | 5.19(供应商关系安全)、5.20(供应商协议安全) | 明确供应商责任、管控合作风险 |

| R004 | 员工误操作导致业务中断 | 7.3(意识培训)、8.13(信息备份)、7.5(文件化程序) | 提升安全意识、数据兜底、规范操作 |

实操技巧:用Excel建立映射表,明确“风险-措施-责任部门-完成时限”,避免措施与风险脱节。

2. 第二步:按“可行性”筛选,剔除“不切实际”的措施

附录A的控制措施是“通用模板”,企业需结合自身规模、资源、业务场景调整,不是所有措施都要落地:

- 中小企业:优先落地“低成本、高收益”的措施(如意识培训、权限梳理、数据备份),复杂技术措施(如高级入侵检测)可外聘服务商或暂缓;

- 大型企业:需覆盖技术、流程、人员全维度措施,尤其是高风险业务(如金融、医疗),需严格执行附录A中合规相关措施。

案例:某20人规模的设计公司,风险评估后仅选择了15项核心措施(如客户设计方案分类存储、员工权限最小化、定期备份),剔除了“威胁情报收集”“ICT供应链安全”等超出自身需求的措施,3个月就完成落地,既满足了客户合规要求,又没增加额外负担。

3. 第三步:明确“措施落地优先级”,分阶段推进

按“风险等级+实施难度”排序,优先落地“高风险+低难度”的措施,快速见效提升信心:

- 第一阶段(1-2个月):低难度高收益措施(如意识培训、权限梳理、数据备份);

- 第二阶段(2-4个月):中难度措施(如远程办公规范、供应商协议签署);

- 第三阶段(4-6个月):高难度措施(如数据加密、安全认证升级、入侵检测部署)。

案例:某电商公司按优先级推进,第一阶段用1个月完成了“员工权限梳理”“客户数据备份”“安全意识培训”3项措施,成功避免了1次员工误删订单数据的风险,让业务部门看到了实际价值,后续推进更配合。

二、4类高频控制措施实操:从“要求”到“落地”的细节

附录A的93项措施中,以下4类是企业落地频率最高、最核心的措施,拆解具体实操方法:

1. 访问权限控制(5.18):避免“谁都能访问核心数据”

这是最基础也最关键的措施,核心是“最小权限原则”——员工仅能获取完成工作必需的权限。

实操步骤:

- 权限梳理:各部门列出核心数据/系统的访问人员清单,删除“离职员工、调岗员工”的冗余权限;

- 权限分级:按“管理员-负责人-普通员工”分级,核心数据(如客户支付信息)仅允许管理员和指定负责人访问;

- 定期审计:每月抽查1次权限使用情况,每季度全面梳理,发现权限滥用及时回收;

- 技术支撑:用AD域、OA系统管控权限,离职员工自动回收所有权限。

避坑案例:

某公司未及时回收离职销售的客户系统权限,导致离职员工登录系统下载客户数据转卖,造成重大损失。后来该公司落地“权限自动回收机制”(员工离职当天触发权限冻结),并每月审计,彻底解决了该问题。

2. 远程工作安全(6.7):适配“混合办公”场景

疫情后远程办公成为常态,这一措施成为必选项,核心是“规范远程访问流程、保护终端安全”。

实操步骤:

- 制定远程办公规范:明确“仅允许通过VPN访问内网、禁止使用公共Wi-Fi、禁止将敏感数据存储在个人设备”;

- 终端安全管控:要求远程设备安装杀毒软件、开启加密存储、设置屏幕锁屏密码(≤5分钟);

- 身份认证强化:远程访问内网需“账号密码+二次认证”(如短信验证码、企业微信扫码);

- 定期检查:每季度抽查远程办公设备的安全状态,发现违规及时整改。

案例:

某互联网公司落地远程办公措施时,研发部门抵触“禁止存储代码到个人设备”,推进团队随后提供了“云端代码仓库+远程桌面”解决方案,既满足了安全要求,又不影响研发效率,部门才愿意配合。

3. 数据泄露防护(8.12):守住“核心数据生命线”

针对客户数据、商业机密等核心资产,核心是“分级保护、全流程管控”。

实操步骤:

- 信息分类(配合5.12):将数据分为“公开、内部、敏感、高度敏感”4级(如客户支付数据为“高度敏感”,员工通讯录为“内部”);

- 分级防护措施:

- 高度敏感数据:加密存储、访问需二次认证、禁止外发;

- 敏感数据:限制访问范围、外发需审批、水印标识;

- 内部数据:规范存储路径、禁止外泄至外部;

- 技术工具:部署数据泄露防护(DLP)工具,监控敏感数据外发行为(如邮件、微信传输)。

案例:

某医疗公司将患者病历定为“高度敏感数据”,落地了“加密存储+访问日志审计+外发审批”措施,既符合《医疗数据安全指南》要求,又避免了病历泄露风险,通过了客户的合规审计。

4. 供应商关系安全(5.19/5.20):管控“外部合作风险”

很多企业忽略供应商风险,但实际中“供应商泄露客户数据”“供应商系统漏洞影响自身”的案例频发。

实操步骤:

- 供应商分级:按“合作深度+数据敏感度”分级(如存储客户数据的供应商为A级,提供办公设备的为C级);

- 协议约束:与A级供应商签订《信息安全协议》,明确数据保护责任、安全要求、违约赔偿;

- 定期评估:每年对A级供应商开展1次安全评估,要求提供安全资质(如ISO27001认证),发现风险要求整改;

- 数据隔离:与供应商合作时,避免提供原始敏感数据,可提供脱敏后的数据(如隐藏客户手机号中间4位)。

案例:

某电商公司与第三方物流供应商合作时,未签订安全协议,导致物流商员工泄露客户收货地址和电话。后来该公司落地“供应商安全管理”措施,与所有核心供应商签订协议,每年评估,后续未再发生类似问题。

三、跨部门推进技巧:让业务部门不抵触、真执行

控制措施落地的最大阻力是“业务部门觉得麻烦”,这3个技巧能打破壁垒:

1. 措施“适配业务”,而非“改变业务”

不要强制业务部门“为了安全改流程”,而是在现有业务流程中嵌入安全措施:

- 比如研发部门的“代码安全测试”,可整合到CI/CD流程中,自动触发测试,不额外增加手动操作;

- 销售部门的“客户数据外发审批”,可在CRM系统中添加审批节点,不改变原有外发习惯。

2. 用“业务语言”沟通,讲清“好处”

跟业务部门沟通时,别讲“安全合规”,要讲“对他们的好处”:

- 对销售部门:“供应商安全措施能避免客户数据泄露,保住订单”;

- 对研发部门:“终端安全措施能避免代码泄露,保护知识产权”;

- 对财务部门:“数据备份能避免财务数据丢失,减少审计麻烦”。

3. 建立“奖惩机制”,强化执行

- 奖励:对按时完成措施落地、无安全违规的部门,给予绩效加分或奖金;

- 惩罚:对拒不配合、多次违规的部门,通报批评并与绩效挂钩。

案例:某公司将控制措施落地情况纳入部门KPI,占比10%,未完成的部门扣绩效,配合好的部门加分,推进效率提升了60%。

四、常见坑点:这些错误别犯

1. 误区1:照搬附录A所有措施

- 后果:某企业盲目落地所有93项措施,其中“威胁情报收集”“云服务安全”等措施与自身业务无关,投入了大量人力物力,最后不了了之;

- 纠正:仅选择与风险对应的措施,宁少勿杂。

2. 误区2:措施太“理想化”,无法执行

- 后果:某公司要求“员工每天更换一次密码”,导致员工为了方便记录在纸上,反而增加了密码泄露风险;

- 纠正:措施要贴合实际,如“密码每90天更换一次,复杂度为8位以上(字母+数字)”。

3. 误区3:落地后不监控,没人跟进效果

- 后果:某企业落地了“权限梳理”措施,但未定期审计,6个月后权限又变得混乱,出现了员工越权访问客户数据的情况;

- 纠正:建立“措施监控机制”,定期检查执行情况,发现问题及时整改。

4. 误区4:仅靠行政命令,无技术支撑

- 后果:某公司要求“禁止员工外发敏感数据”,但无技术工具监控,全靠员工自觉,后来出现多次数据外发泄露;

- 纠正:技术措施与行政制度结合,如部署DLP工具监控外发行为,辅以制度约束。

五、可复用工具:控制措施实施计划表

| 措施ID | 对应附录A条款 | 措施名称 | 关联风险ID | 责任部门 | 配合部门 | 具体实施内容 | 完成时限 | 验证方式 | 状态(未启动/进行中/已完成) |

|---|---|---|---|---|---|---|---|---|---|

| M001 | 5.18 | 访问权限梳理 | R001 | 运维部 | 各业务部门 | 1. 各部门梳理核心数据/系统访问清单;2. 回收冗余权限;3. 按最小权限原则分配权限 | 2025-01-30 | 1. 抽查10%部门权限清单;2. 验证离职员工权限已回收 | |

| M002 | 6.7 | 远程办公规范落地 | R002 | 安全部 | 全公司 | 1. 制定远程办公安全制度;2. 部署VPN和二次认证;3. 终端安全检查 | 2025-02-15 | 1. 检查VPN使用日志;2. 抽查20%远程设备的安全状态 | |

| M003 | 8.12 | 数据泄露防护 | R001 | 技术部 | 销售部 | 1. 客户数据分级加密;2. 部署DLP工具;3. 外发审批流程上线 | 2025-03-20 | 1. 验证数据加密状态;2. 测试DLP工具拦截效果 | |

| M004 | 5.19/5.20 | 供应商安全管理 | R003 | 采购部 | 安全部 | 1. 供应商分级;2. 与核心供应商签订安全协议;3. 开展供应商安全评估 | 2025-04-10 | 1. 核查安全协议签署情况;2. 查看供应商评估报告 |

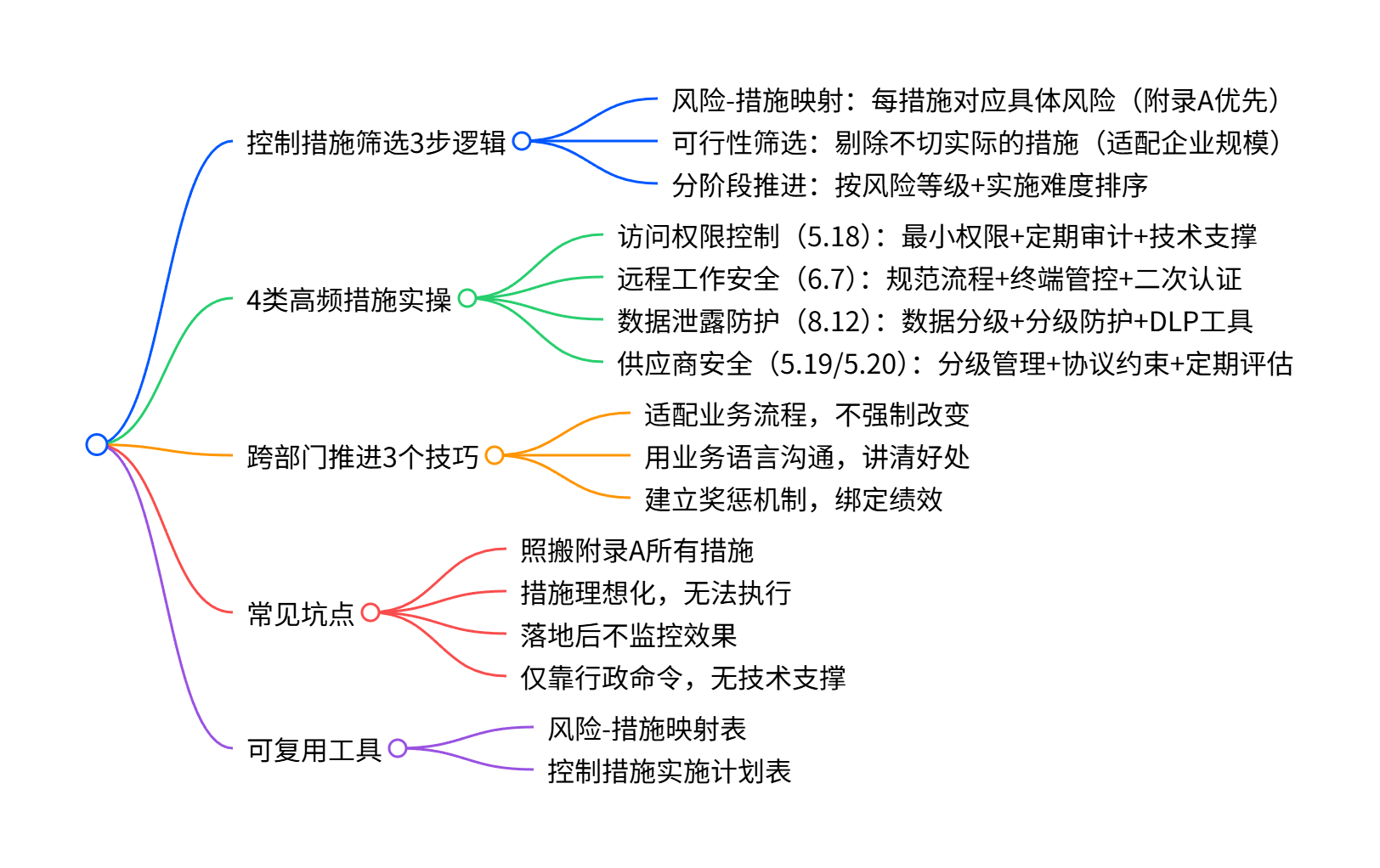

本篇博文核心总结脑图

下一篇我们会聊文件化信息搭建——很多企业觉得“文件越多越好”,最后写了几十份文件却没人看、没人执行。下一篇会教你搭建“精简、实用、可落地”的文档体系,提供核心文档模板,让文件真正为体系落地服务,而不是成为负担。

1321

1321

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?