如果说范围界定是ISO27001落地的“边界线”,那风险评估就是体系的“核心引擎”——所有控制措施的落地、文档的编写、流程的优化,都要基于风险评估结果。但现实中,很多企业的风险评估都流于形式:要么照着模板填表格,要么凭经验判断风险等级,最后得出的“风险清单”和实际业务脱节,控制措施也成了“无的放矢”。

尤其是ISO27001:2022版新增了“动态风险评估”要求,不再是“一评定终身”,而是需要结合业务变化、新技术应用持续复评。今天这篇就拆解风险评估的全流程实操方法,从资产盘点到风险处置,每一步都配案例和模板,帮你做到“精准识别、科学判定、有效管控”。

一、2022版风险评估的核心变化:别用旧思路套新要求

在动手前,先明确2022版和2013版的核心差异,避免走弯路:

- 更强调“业务关联性”:风险评估不能脱离业务流程,要聚焦“业务目标达成”,比如“研发代码泄露”对“产品上线进度”的影响;

- 新增“动态复评”:要求定期(建议每年至少1次)或在业务变更(如新增云服务、拓展海外市场)时复评风险,不能一次评估用到底;

- 强化“风险责任人”:每个风险都要明确责任人(如“客户数据泄露风险”由销售部经理负责),避免“风险没人管”;

- 控制措施联动更紧密:风险评估结果要直接指导附录A控制措施的筛选,比如“远程办公数据泄露风险”对应附录A的“远程工作”控制措施。

简单说,2022版的风险评估要求“更务实、更动态、更落地”,不再追求“表格填得全”,而是追求“风险找得准、措施用得对”。

二、风险评估5步实操:从资产盘点到风险处置

1. 第一步:资产盘点——摸清“家底”,不遗漏关键项

资产是风险的载体,没摸清资产就谈风险,都是空谈。这一步要联合各业务部门,按“类型+重要性”梳理,避免“安全部门闭门造车”。

实操步骤:

- 确定资产类型:按“数据资产、系统资产、物理资产、人员资产、服务资产”分类(参考表1);

- 填写资产清单:明确资产名称、责任人、存放位置、重要性等级(高/中/低);

- 重要性评级标准:按“保密性、完整性、可用性”(CIA三元组)打分(每项1-5分),总分≥12分为高重要性,8-11分为中重要性,≤7分为低重要性。

表1:资产清单模板(可直接复用)

| 资产ID | 资产名称 | 资产类型 | 责任人 | 存放位置 | 保密性(5分) | 完整性(5分) | 可用性(5分) | 总分 | 重要性等级 |

|---|---|---|---|---|---|---|---|---|---|

| A001 | 客户支付数据 | 数据资产 | 李XX(销售经理) | 阿里云数据库 | 5 | 5 | 4 | 14 | 高 |

| A002 | 核心业务系统 | 系统资产 | 王XX(运维经理) | 总部机房服务器 | 4 | 5 | 5 | 14 | 高 |

| A003 | 员工办公电脑 | 物理资产 | 张XX(行政主管) | 各部门办公区 | 2 | 2 | 3 | 7 | 低 |

| A004 | 研发核心代码 | 数据资产 | 刘XX(技术总监) | 代码仓库 | 5 | 4 | 3 | 12 | 高 |

案例:某电商公司资产盘点踩坑教训

该公司一开始只让运维部门梳理资产,漏了“客户物流数据”“售后聊天记录”等数据资产。后来在风险评估中发现,这些漏报的资产因未被管控,已出现多次泄露隐患,不得不重新盘点,延误了2个月进度。

2. 第二步:威胁与脆弱性识别——找到“风险源头”

威胁是“可能发生的坏事”(如黑客攻击、员工误操作),脆弱性是“资产本身的弱点”(如系统未打补丁、员工安全意识薄弱)。两者结合才会产生风险。

实操方法:

- 威胁识别:参考行业常见威胁(如恶意软件、数据泄露、业务中断、内部泄露),结合自身业务场景补充(如电商公司新增“交易欺诈”威胁);

- 脆弱性识别:从“技术、流程、人员”三个维度找弱点(如技术层面“服务器未开启防火墙”、流程层面“权限申请无审批”、人员层面“新员工未做安全培训”);

- 工具:用“威胁-脆弱性-资产”矩阵关联(参考表2),避免“威胁和资产脱节”。

表2:威胁-脆弱性-资产关联表(示例)

| 资产ID | 资产名称 | 潜在威胁 | 对应脆弱性 |

|---|---|---|---|

| A001 | 客户支付数据 | 数据泄露 | 数据库未加密、员工权限过大 |

| A002 | 核心业务系统 | 黑客攻击 | 系统未打安全补丁、无入侵检测 |

| A004 | 研发核心代码 | 内部泄露 | 代码仓库访问无审计、离职员工未回收权限 |

案例:某SaaS公司的脆弱性识别技巧

该公司在识别脆弱性时,不仅看“当前存在的问题”,还结合了“新技术应用”带来的新弱点。比如新增云服务后,识别出“云服务器配置不当”“数据迁移过程未加密”等脆弱性,提前规避了风险。

3. 第三步:风险分析——量化“风险大小”

风险分析是判断“威胁发生的可能性”和“发生后的影响程度”,避免凭感觉说“这个风险很大”。

实操步骤:

- 可能性评级(1-5分):1分(极不可能)、2分(不太可能)、3分(可能)、4分(很可能)、5分(极可能);

- 影响程度评级(1-5分):按“业务损失、合规罚款、声誉影响”综合打分(如“客户数据泄露”影响程度5分);

- 风险值计算:风险值=可能性×影响程度,风险值≥15分为高风险,8-14分为中风险,≤7分为低风险。

表3:风险分析表(示例)

| 风险ID | 风险描述 | 关联资产 | 可能性(5分) | 影响程度(5分) | 风险值 | 风险等级 | 风险责任人 |

|---|---|---|---|---|---|---|---|

| R001 | 客户支付数据泄露 | A001 | 4 | 5 | 20 | 高 | 李XX(销售经理) |

| R002 | 核心业务系统被黑客攻击 | A002 | 3 | 5 | 15 | 高 | 王XX(运维经理) |

| R003 | 研发核心代码内部泄露 | A004 | 3 | 4 | 12 | 中 | 刘XX(技术总监) |

实操技巧:

- 可能性判断要结合历史数据,比如“员工误操作导致数据泄露”,如果过去1年发生过3次,可能性可评4分;

- 影响程度要量化,比如“业务中断1天损失10万元”,影响程度可评5分,避免模糊描述“损失很大”。

4. 第四步:风险评价——确定“哪些风险要管”

风险评价是对照“风险接受准则”,判断哪些风险需要处置,哪些可以接受。

实操步骤:

- 制定风险接受准则(需高层审批):高风险(必须处置,1个月内完成)、中风险(优先处置,3个月内完成)、低风险(监控即可,无需专门处置);

- 风险排序:按风险值从高到低排序,优先处置高风险;

- 形成风险清单:明确风险描述、等级、责任人、处置期限。

案例:某制造企业的风险接受准则落地

该企业制定的准则明确:“影响生产系统运行的高风险,15天内必须处置;不影响核心业务的低风险,每季度监控一次”。通过明确准则,避免了“所有风险一起抓,资源分散导致高风险没解决”的问题。

5. 第五步:风险处置——选择“合适的管控措施”

风险处置不是“一刀切”,而是根据风险等级选择合适的措施,ISO27001提供了4种处置方式:

4种处置方式及适用场景:

- 规避风险:停止高风险业务(如放弃不安全的海外数据存储业务),适用于风险值≥20分的极高风险;

- 降低风险:实施控制措施减少风险(如“数据泄露风险”通过“加密存储+权限管控”降低),适用于高、中风险;

- 转移风险:将风险转移给第三方(如购买网络安全保险、与云服务商签订安全责任协议),适用于中风险;

- 接受风险:不采取专门措施,仅监控(适用于低风险,且风险损失在可承受范围内)。

实操核心:联动附录A控制措施

风险处置措施要优先从附录A中选择,再结合自身业务补充。比如:

- 风险“客户数据泄露”→ 对应附录A控制措施“5.12 信息分类”“8.12 数据泄露防护”;

- 风险“远程办公数据泄露”→ 对应附录A控制措施“6.7 远程工作”“8.1 用户终端设备安全”。

表4:风险处置计划表(示例)

| 风险ID | 风险描述 | 风险等级 | 处置方式 | 具体措施 | 责任人 | 完成期限 |

|---|---|---|---|---|---|---|

| R001 | 客户支付数据泄露 | 高 | 降低风险 | 1. 数据库加密存储;2. 员工权限按“最小权限”原则梳理;3. 每月审计权限使用情况 | 李XX | 2025-01-30 |

| R002 | 核心业务系统被黑客攻击 | 高 | 降低风险 | 1. 7天内完成系统补丁更新;2. 部署入侵检测系统;3. 定期进行渗透测试 | 王XX | 2025-02-15 |

| R003 | 研发核心代码内部泄露 | 中 | 降低+转移 | 1. 代码仓库开启访问审计;2. 与员工签订保密协议;3. 购买知识产权保险 | 刘XX | 2025-03-20 |

三、动态风险评估:怎么避免“一评定终身”

ISO27001:2022要求风险评估“动态化”,实操中可按以下节奏推进:

- 定期复评:每年1次全面复评,更新资产清单、风险等级、处置措施;

- 触发式复评:发生以下情况时,及时复评相关风险:

- 新增业务(如拓展电商业务、上线新系统);

- 外部环境变化(如新规出台、行业出现重大安全事件);

- 内部重大变更(如更换供应商、核心员工离职、采用新技术);

- 复评流程:简化复评步骤,重点关注“新增资产、新增风险、原有风险是否变化”,不用重复全流程。

案例:某互联网公司的动态复评实践

该公司2024年新增云服务业务后,立即对“云服务器安全”“数据迁移安全”进行专项复评,识别出“云配置不当”“迁移过程未加密”2个新风险,及时部署了云安全配置审计工具和加密传输方案,避免了风险扩大。

四、常见坑点:这些错误别犯

1. 误区1:安全部门单独做风险评估

- 后果:某企业安全部门没联合销售部门,漏了“客户信息访问权限混乱”的风险,后来出现离职员工带走客户数据的事件;

- 纠正:必须让业务部门参与,尤其是资产责任人,他们最了解业务中的风险点。

2. 误区2:风险等级凭感觉判定

- 后果:某公司凭经验将“系统宕机风险”评为中风险,实际发生后导致业务停摆3天,损失50万元,远超预期;

- 纠正:用“可能性×影响程度”量化计算,避免主观判断。

3. 误区3:风险处置后不验证效果

- 后果:某企业实施“权限梳理”措施后,未验证是否存在权限冗余,3个月后仍出现权限滥用导致的数据泄露;

- 纠正:风险处置完成后,要验证效果(如权限梳理后审计权限使用情况),确保风险真的降低。

4. 误区4:忽略内部人员风险

- 后果:某公司重点防范“黑客攻击”,却忽略了“内部员工误操作、恶意泄露”,导致核心代码被内部员工带走;

- 纠正:威胁识别时,内部威胁和外部威胁要并重,尤其是掌握核心资产的关键岗位。

五、可直接复用的工具模板

- 资产清单模板(表1);

- 威胁-脆弱性-资产关联表(表2);

- 风险分析表(表3);

- 风险处置计划表(表4);

- 风险接受准则模板(可自定义等级和处置要求)。

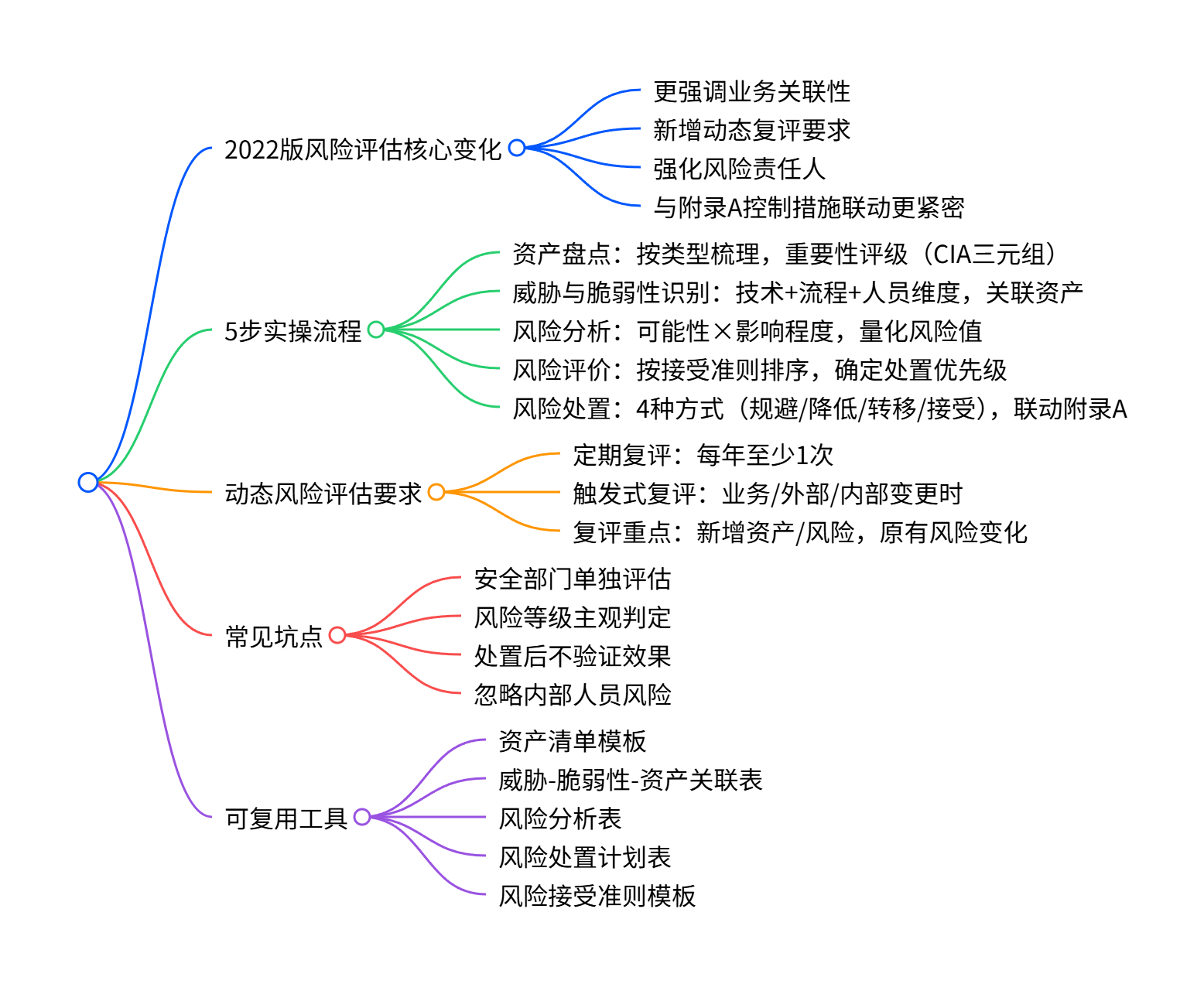

本篇博文核心总结脑图

下一篇我们会聊控制措施落地——这是风险评估的“后续行动”,很多企业筛选了附录A的控制措施,却因为“不贴合业务”“推进阻力大”无法落地。下一篇会拆解附录A中高频控制措施的实操方法,教你如何让控制措施“不脱节、能执行”,还会分享跨部门推进的技巧。

910

910

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?