ISO27001落地中,很多企业陷入“文件崇拜”误区:觉得文档越多越合规,组织全员熬夜编写几十份程序文件、管理制度,最后堆在服务器里无人问津,业务部门执行时还是凭经验来——这完全违背了2022版标准的核心思想。

ISO27001:2022版对文件化信息的要求是“简化、实用、适配”,不再强制规定“必须有多少份程序文件”,而是强调“文件要服务于实际运行,能落地、可操作”。简单说,文档体系的核心不是“数量”,而是“质量”——让员工知道“该做什么、怎么做”,让审核时能拿出“证据”。今天这篇就教你搭建精简实用的文档体系,提供核心模板,避免“文档冗余”。

一、2022版文件化信息核心要求:别再用旧思路写文件

先明确2022版与2013版的核心差异,避免走弯路:

- 从“数量要求”到“实效要求”:不再要求“必须有6个核心程序文件”,而是根据风险和业务需求,灵活确定文件类型和数量;

- 从“形式化”到“实操性”:文件内容要具体可操作(如“权限梳理每季度1次”),避免空泛表述(如“加强权限管理”);

- 从“静态文件”到“动态更新”:文件要随业务变化、风险复评结果及时更新(如新增云服务后,更新《云服务安全管理制度》);

- 从“集中管理”到“分散查阅”:文件要方便员工获取(如内网共享、手机端可查),而不是锁在管理员电脑里。

标准要求的文件化信息仅两类:“必须有的”(标准强制要求)和“自己定的”(保障体系有效运行所需),核心是“够用就好”。

二、文档体系核心构成:4个层级,少而精

搭建文档体系不用贪多,按“方针-程序-记录-模板”4个层级梳理,覆盖核心需求即可,不同规模企业可灵活增减:

1. 第一层级:方针文件(1份核心)

这是体系的“顶层纲领”,由最高管理者批准,明确组织的信息安全方向和承诺,必须形成文件化信息。

核心内容(不可缺少):

- 组织的信息安全目标(如“全年无重大数据泄露事件”“核心系统可用性≥99.9%”);

- 对满足合规要求、持续改进的承诺;

- 信息安全的核心原则(如“最小权限、分级保护”);

- 方针的评审和更新机制(如“每年评审1次”)。

避坑提醒:

别写空话套话!比如不说“坚持安全第一”,而是写“核心客户数据加密存储,访问需二次认证”,让方针有实际指导意义。

2. 第二层级:程序文件(5-10份即可)

这是体系的“操作指南”,规定关键流程的执行步骤,覆盖高风险领域和核心控制措施。中小企业不用多,5-8份足够;大型企业可根据业务复杂度增加到10份左右。

必选程序文件(按优先级排序):

| 程序文件名称 | 核心覆盖场景 | 对应附录A控制措施 |

|---|---|---|

| 《信息安全风险评估与处置程序》 | 风险识别、分析、评价、处置全流程 | 6.1.2/6.1.3 |

| 《访问权限管理程序》 | 权限申请、分配、回收、审计 | 5.18/5.16 |

| 《数据分类与保护程序》 | 数据分级、存储、传输、销毁 | 5.12/8.12 |

| 《信息安全事件管理程序》 | 事件报告、响应、处置、复盘 | 5.24 |

| 《内部审核与管理评审程序》 | 审核策划、实施、整改、评审 | 9.2/9.3 |

可选程序文件(按需添加):

- 《远程办公安全程序》(有远程办公场景);

- 《供应商安全管理程序》(有核心供应商合作);

- 《备份与恢复程序》(核心数据需保障可用性);

- 《物理安全管理程序》(有机房、重要办公区域)。

编写技巧:

程序文件要按“目的-范围-职责-流程-记录”结构编写,流程用流程图展示,步骤清晰(如《访问权限管理程序》明确“申请→审批→分配→审计→回收”5个步骤)。

3. 第三层级:记录表单(10-15份,随程序文件配套)

这是体系运行的“证据载体”,记录关键活动的执行情况,用于内部审核和外部认证,必须真实、可追溯。

核心记录表单(与程序文件对应):

| 程序文件名称 | 配套记录表单 | 核心记录内容 |

|---|---|---|

| 《访问权限管理程序》 | 权限申请审批表、权限审计记录表 | 申请人、权限类型、审批人、审计结果 |

| 《数据分类与保护程序》 | 数据分类清单、敏感数据处理记录表 | 数据类型、等级、处理人、保护措施 |

| 《风险评估与处置程序》 | 风险评估表、风险处置跟踪表 | 风险描述、等级、处置措施、完成情况 |

| 《内部审核与管理评审程序》 | 内部审核计划表、不符合项整改表 | 审核范围、发现问题、整改措施、验证结果 |

| 《信息安全事件管理程序》 | 事件报告表、事件处置记录表 | 事件类型、发生时间、处置过程、结果 |

编写技巧:

记录表单要简洁,只填关键信息(如权限申请审批表,不用填多余的个人信息),避免员工填写负担过重。

4. 第四层级:支撑性模板(按需配置)

这是为了方便员工执行的“工具模板”,不属于强制文件,但能提升落地效率,如《资产清单模板》《风险分析表模板》《供应商安全评估模板》等(之前博文已提供部分模板)。

三、不同规模企业文档体系配置参考:别照搬别人的模板

1. 中小企业(50人以内):极简配置(共15-20份文件)

- 方针文件:1份(《信息安全方针》);

- 程序文件:5份(必选5类,不额外添加);

- 记录表单:10-12份(配套必选程序文件);

- 支撑模板:3-5份(资产清单、风险评估、权限申请等);

- 核心逻辑:聚焦核心风险,文件能直接落地,不搞形式主义。

案例:某25人规模的咨询公司,文档体系仅18份文件,其中《信息安全方针》1份、程序文件5份、记录表单10份、模板2份,认证时审核员评价“文件简洁实用,与业务贴合度高”,顺利通过认证。

2. 中型企业(50-200人):标准配置(共25-30份文件)

- 方针文件:1份;

- 程序文件:8份(必选5类+可选3类,如远程办公、供应商管理);

- 记录表单:15-18份(配套程序文件+新增场景记录);

- 支撑模板:5-7份;

- 核心逻辑:覆盖主要风险场景,文件体系完整但不冗余。

3. 大型企业(200人以上):完整配置(共35-45份文件)

- 方针文件:1份(可按业务线拆分专项方针,如《研发信息安全方针》);

- 程序文件:10-12份(必选5类+可选5-7类,如物理安全、备份恢复、云服务安全);

- 记录表单:20-25份;

- 支撑模板:8-10份;

- 核心逻辑:覆盖全业务场景,文件分级管理(总部统一制定核心文件,业务线补充专项文件)。

四、文档编写&管理实操技巧:让文件“活起来”

1. 编写技巧:避免“纸上谈兵”

- 谁执行谁编写:让业务部门接口人参与对应文件编写(如《销售数据保护程序》由销售部编写),避免安全部门闭门造车;

- 语言通俗:不用专业术语堆砌(如不说“访问控制列表”,可说“权限白名单”),让基层员工能看懂;

- 结合流程:文件内容要贴合实际业务流程(如《研发代码安全程序》要符合研发的“代码提交-审核-发布”流程)。

案例:某互联网公司让研发部门编写《代码安全管理程序》,研发团队结合日常工作流程,明确“代码提交前需通过自动化安全扫描,高风险漏洞必须修复后才能合并”,文件落地率达100%;而之前由安全部门编写的版本,因脱离研发流程,几乎无人执行。

2. 管理技巧:避免“文件沉睡”

- 集中存储:放在内网共享盘或协同平台(如企业微信、飞书),分类建文件夹(方针文件/程序文件/记录表单/模板),方便查阅;

- 版本控制:文件命名规范(如《访问权限管理程序_V2.0_20250115》),更新后保留历史版本,标注变更内容;

- 定期更新:每年结合风险复评、业务变更更新1次文件,过期文件及时作废;

- 培训宣贯:新文件发布后,组织相关部门培训(如《远程办公安全程序》发布后,给远程员工做15分钟讲解),确保员工知道文件内容。

3. 审核适配技巧:让文件能“举证”

外部审核时,文件是重要证据,要满足“可追溯、可验证”:

- 记录表单要填写完整(如权限审计记录表,需有审计人、审计日期、审计结果、签字确认);

- 文件要有审批流程(如程序文件需部门经理审核、高管批准,附审批记录);

- 变更要有痕迹(如文件更新后,附变更申请单、审批意见)。

五、核心文档模板(可直接复用)

模板1:信息安全方针(精简版)

# XX公司信息安全方针

## 1. 目的

为保障公司信息资产的保密性、完整性和可用性,满足客户合规要求,防范信息安全风险,特制定本方针。

## 2. 适用范围

适用于公司所有部门、员工,以及与公司合作的供应商、合作伙伴。

## 3. 核心目标

1) 全年无重大数据泄露、业务中断等安全事件;

2) 核心系统可用性≥99.9%,数据备份恢复成功率100%;

3) 员工信息安全意识培训覆盖率100%;

4) 满足《个人信息保护法》《网络安全法》等相关法规要求。

## 4. 核心原则

1) 最小权限原则:员工仅获取完成工作必需的信息和系统权限;

2) 分级保护原则:按“公开、内部、敏感、高度敏感”对数据分级,采取差异化保护措施;

3) 持续改进原则:每年开展1次风险复评和管理评审,优化信息安全管理体系。

## 5. 承诺

公司最高管理层承诺为信息安全管理体系提供必要的资源支持,全体员工需严格遵守本方针及相关程序文件要求。

## 6. 评审与更新

本方针每年评审1次,若业务发生重大变更(如新增核心业务、外部法规更新),及时修订。

审批人:XXX(总经理)

审批日期:2025年XX月XX日

版本号:V1.0

模板2:访问权限管理程序(核心部分)

# 访问权限管理程序

## 1. 目的

规范公司信息系统、数据的访问权限申请、分配、回收和审计流程,防范权限滥用导致的安全风险。

## 2. 职责

- 申请部门:提交权限申请,明确申请理由和权限范围;

- 运维部:负责权限配置、回收和技术支持;

- 安全部:负责权限审计和合规检查;

- 审批人:部门经理审批普通权限,高管审批核心权限(如客户数据访问权限)。

## 3. 核心流程

### 3.1 权限申请

1) 申请人填写《访问权限申请审批表》,注明申请系统/数据名称、权限类型、申请期限;

2) 部门经理审核(审核申请合理性);

3) 核心权限需额外经高管审批;

4) 运维部收到审批通过的表单后,1个工作日内完成权限配置。

### 3.2 权限回收

1) 员工调岗/离职时,所在部门需在1个工作日内提交《权限回收申请表》;

2) 运维部收到表单后,24小时内完成权限回收;

3) 安全部验证回收结果。

### 3.3 权限审计

1) 安全部每月抽查20%员工的权限使用情况;

2) 每季度开展1次全面权限审计,清理冗余权限;

3) 审计结果记录在《权限审计记录表》,发现问题及时整改。

## 4. 相关记录

- 《访问权限申请审批表》

- 《权限回收申请表》

- 《权限审计记录表》

模板3:权限申请审批表(记录表单模板)

| 申请单号 | QR-2025-XXX | 申请日期 | 2025年XX月XX日 |

|---|---|---|---|

| 申请人 | 张XX | 部门 | 销售部 |

| 申请事由 | 访问客户管理系统,查询客户订单信息(工作需要) | ||

| 申请权限 | 客户管理系统-普通查询权限(不可修改、导出) | ||

| 申请期限 | 2025年XX月XX日-2025年XX月XX日(项目结束后回收) | ||

| 部门经理审核 | 同意 □ 不同意 □ 审核人:李XX 日期:2025年XX月XX日 | ||

| 高管审批(核心权限必填) | 同意 □ 不同意 □ 审核人:XXX 日期:2025年XX月XX日 | ||

| 运维部配置结果 | 已配置 □ 未配置 □ 配置人:王XX 日期:2025年XX月XX日 | ||

| 备注 |

六、常见坑点:这些错误别犯

1. 误区1:文件越多越合规

- 后果:某企业编写了40多份文件,员工根本记不住,审核时发现实际执行与文件严重脱节,导致认证延期;

- 纠正:聚焦核心风险,文件数量够用即可,中小企业控制在20份以内。

2. 误区2:文件照搬模板,脱离业务

- 后果:某公司直接下载网上的模板,文件中提到“生产系统权限管理”,但该公司是纯服务型企业,无生产系统,审核时被判定为“文件与实际不符”;

- 纠正:文件要结合自身业务场景编写,无用内容及时删除。

3. 误区3:记录表单填写不规范

- 后果:某企业的《风险处置跟踪表》未填写完成时间和验证结果,审核时无法提供“措施已落地”的证据;

- 纠正:记录表单要填写完整、签字确认,确保可追溯。

4. 误区4:文件更新不及时

- 后果:某公司2024年新增云服务业务,但《数据保护程序》仍沿用2022年的版本,未涉及云数据保护要求,审核时被判定为不符合项;

- 纠正:建立文件更新机制,业务变更、风险复评后及时修订文件。

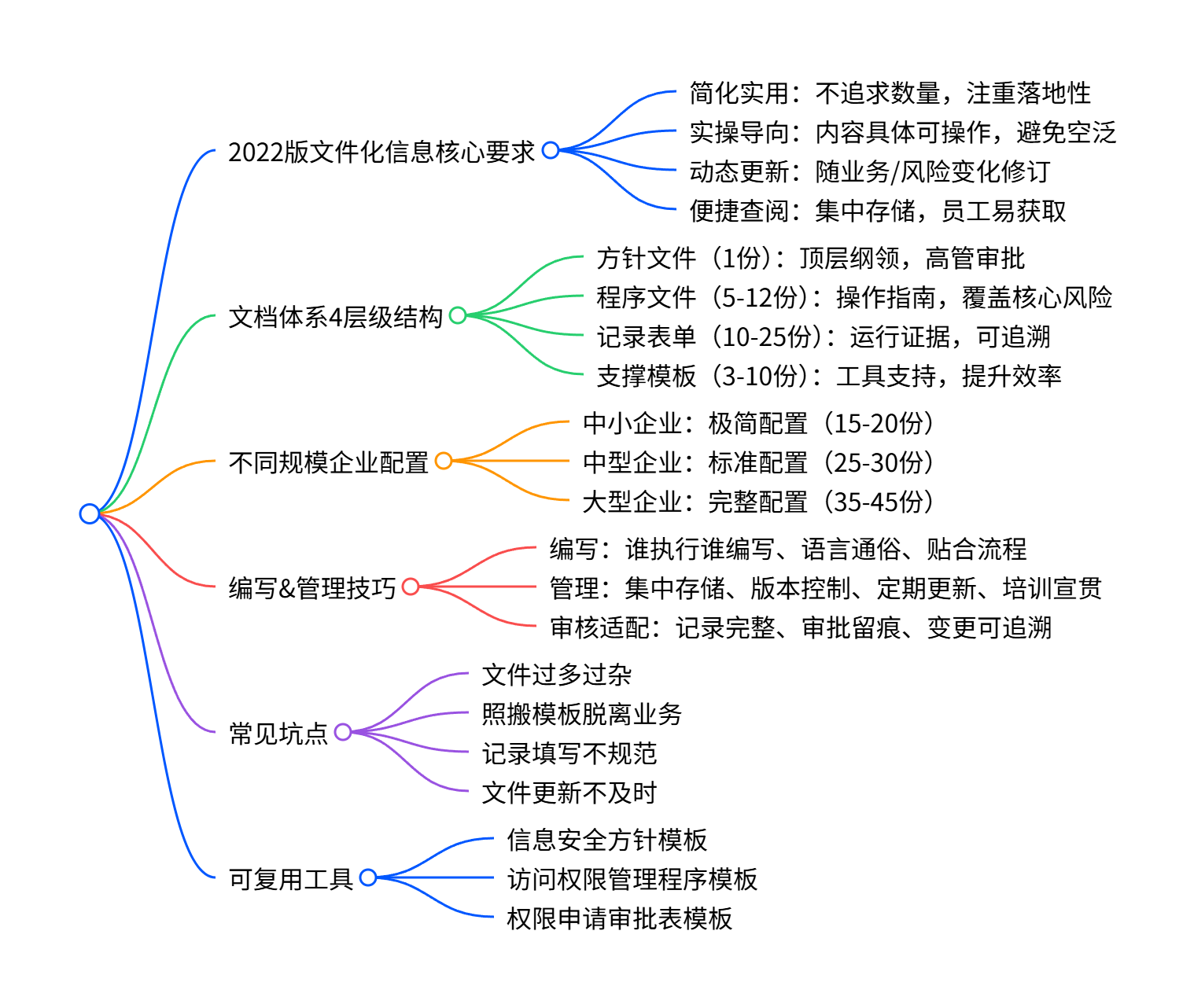

本篇博文核心总结脑图

下一篇我们会聊内部审核与管理评审——这是体系落地的“自我体检”,很多企业因为审核流于形式,没提前发现问题,导致外部认证时出现大量不符合项。下一篇会教你如何开展有效的内部审核,如何通过管理评审推动资源支持和持续改进,帮你顺利通过外部认证。

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?