拿到ISO27001认证证书的那一刻,很多企业会觉得“大功告成”——文件束之高阁、措施不再跟进、风险不再复评,最后体系沦为“墙上挂的证书”,既无法应对新的安全威胁,也不能适配业务变化。

ISO27001:2022版的核心思想是“持续改进”,认证证书只是“阶段性成果”,真正的价值在于体系的“常态化运行”——让安全管理融入日常业务,成为企业的“内生能力”,而非“额外负担”。今天这篇作为专栏收尾,就教你如何让体系“活起来”,实现从“合规达标”到“业务赋能”的进阶。

一、先避开误区:认证后最容易犯的3个错误

很多企业的体系“昙花一现”,根源在于认证后陷入了这些误区:

- 误区1:“证书到手,万事大吉”——停止风险复评、措施优化,认为“一次认证管三年”;

- 误区2:“文件与执行脱节”——体系文件停留在认证时的版本,业务变化后未更新,实际工作仍凭经验;

- 误区3:“缺乏监督机制”——没有定期检查措施落地情况,员工慢慢放松要求(如密码复杂度降低、远程办公不连VPN)。

ISO27001标准要求“组织应持续改进信息安全管理体系的适宜性、充分性和有效性”,本质上是要求体系“与时俱进”——既要应对外部威胁变化(如新技术带来的风险),也要适配内部业务调整(如新增业务线、拓展海外市场)。

二、常态化运行:3个核心机制,让体系“不沉睡”

常态化运行的核心是“把体系要求融入日常工作”,建立3个机制,避免“运动式管理”:

1. 定期监控机制:跟踪体系运行效果

体系运行得好不好,不能靠“感觉”,要靠数据和记录说话:

- 监控指标(可量化):

- 风险管控类:高风险措施落地率、风险复评及时率;

- 安全事件类:安全事件发生率、事件响应时长;

- 合规类:员工培训覆盖率、文件更新及时率、权限审计频次;

- 监控频率:

- 月度:抽查核心措施执行情况(如权限审计、备份测试);

- 季度:全面复盘监控指标,分析趋势(如“安全事件发生率上升,是否因新员工培训不足”);

- 实操技巧:制作“体系运行监控表”(参考模板),由推进专员每月更新,同步给各部门接口人。

体系运行监控表示例(可直接复用)

| 监控指标 | 目标值 | 2025年5月实际值 | 2025年6月实际值 | 偏差分析 | 改进措施 |

|---|---|---|---|---|---|

| 高风险措施落地率 | 100% | 95% | 98% | 1项措施因技术升级未完成 | 7月内完成技术升级,推进专员跟踪 |

| 员工安全培训覆盖率 | 100% | 92% | 98% | 新入职员工未及时补训 | 纳入新员工入职流程,行政部负责 |

| 核心数据备份恢复测试率 | 每季度1次 | 已完成(Q2) | - | 测试结果达标 | 按计划Q3继续执行 |

| 安全事件发生率 | ≤1起/月 | 0起 | 1起(员工误操作) | 员工对新业务流程不熟悉 | 开展新业务安全专项培训 |

2. 定期复评机制:适配变化,动态调整

体系不是“一成不变”的,要根据内外部变化定期复评,确保“适配性”:

- 复评内容:

- 风险复评:每年至少1次全面复评,新增业务、新技术应用(如AI、物联网)、外部威胁变化(如新型黑客攻击)时,触发专项复评;

- 文件更新:每年结合风险复评结果、业务变化,更新体系文件(如新增《AI模型数据安全程序》);

- 措施优化:根据复评结果,新增或调整控制措施(如拓展海外业务后,新增《跨境数据传输安全措施》);

- 复评流程:沿用“风险评估5步法”,简化冗余环节,重点关注“变化点”。

案例:某SaaS公司2025年新增AI生成式服务后,触发专项风险复评,识别出“训练数据泄露”“生成内容合规风险”2个新风险,随即新增《AI训练数据安全管理程序》,并部署数据脱敏工具,避免了潜在风险。

3. 全员参与机制:让安全成为“日常习惯”

体系运行的核心是“人”,只有让员工主动遵守,才能避免“制度空转”:

- 持续培训:

- 新员工入职培训:必讲信息安全方针、核心程序(如权限申请、数据保护);

- 在职员工定期培训:每季度1次,内容贴合业务(如“研发员工的代码安全”“销售员工的客户数据保护”);

- 专项培训:出现安全事件、新增业务后,开展针对性培训;

- 氛围营造:

- 安全宣传:内网定期推送安全小贴士(如“钓鱼邮件识别技巧”)、安全事件案例;

- 激励机制:对举报安全隐患、严格遵守安全要求的员工给予奖励(如绩效加分、礼品);

- 实操技巧:把安全要求“嵌入”业务流程(如CRM系统提交客户数据时,自动触发“数据分级标注”),让员工“不得不遵守”,而非“靠自觉”。

三、持续改进:3个路径,让体系“越用越好”

持续改进不是“喊口号”,而是要建立“发现问题-解决问题-优化提升”的闭环,从3个路径推进:

1. 基于审核结果改进:解决“已发现的问题”

- 内部审核:每年至少1次,重点关注“以往不符合项是否重复出现”“新业务是否覆盖”;

- 外部监督审核:认证后每年1次,审核员会指出体系运行的不足,要在规定时间内整改,并将整改措施纳入体系;

- 改进技巧:建立“不符合项台账”,记录问题描述、整改措施、验证结果,定期复盘“同类问题是否反复”,从流程上优化(如“权限冗余问题反复出现,可建立‘自动权限回收机制’”)。

2. 基于业务变化改进:让体系“适配业务”

业务是动态发展的,体系必须跟着“成长”:

- 新增业务线:如制造企业新增电商业务,需将“电商交易系统”“客户支付数据”纳入体系范围,新增对应的控制措施(如交易数据加密、订单信息备份);

- 新技术应用:如采用云原生架构后,需更新《云服务安全管理程序》,优化“云配置审计”“数据迁移安全”等措施;

- 组织架构调整:如分公司合并、部门重组后,重新梳理资产清单、权限分配、责任分工。

3. 基于外部环境改进:应对“新威胁、新法规”

外部环境变化会带来新的风险,体系需及时响应:

- 新威胁应对:如新型勒索病毒爆发,及时更新《恶意软件防护措施》,升级杀毒软件、加强员工识别培训;

- 新法规落地:如数据安全相关法规更新,调整数据分类、跨境传输等措施,确保合规;

- 行业最佳实践:参考同行优秀案例,优化自身体系(如借鉴头部企业的“供应商安全评估流程”)。

案例:某医疗企业2025年响应《医疗数据安全指南》更新,对体系进行针对性改进:新增“医疗数据分级目录”,优化“患者数据访问审计流程”,将“医疗数据备份频率”从每周1次提升至每日1次,既满足了法规要求,又提升了数据安全保障能力。

四、不同规模企业的常态化运行适配

1. 中小企业(50人以内):轻量化运行,聚焦重点

- 监控机制:每月仅跟踪3-5个核心指标(如高风险措施落地率、培训覆盖率、安全事件发生率);

- 复评机制:每年1次全面复评,业务变化时简化复评流程,重点关注核心资产;

- 全员参与:以“简单培训+制度提醒”为主(如每月发1次安全小贴士),避免复杂流程。

2. 中型企业(50-200人):标准化运行,全面覆盖

- 监控机制:每月跟踪8-10个指标,季度形成运行报告,提交管理层;

- 复评机制:每年1次全面复评,新增业务时触发专项复评,及时更新文件和措施;

- 全员参与:建立“安全培训计划”,分部门开展针对性培训,纳入员工绩效。

3. 大型企业(200人以上):体系化运行,持续优化

- 监控机制:建立安全绩效 dashboard,实时监控核心指标,每月向高管汇报;

- 复评机制:每半年1次专项复评,每年1次全面复评,结合战略规划优化体系;

- 全员参与:设立“安全大使”(各部门1名),推动安全文化建设,定期开展安全竞赛。

五、专栏核心总结:ISO27001落地的3个核心逻辑

从0到1落地ISO27001,再到常态化运行,核心是抓住3个逻辑:

- 风险导向:所有工作(范围界定、措施落地、体系优化)都围绕“管控风险”展开,不做无用功;

- 业务适配:体系不是“独立于业务”的,而是要融入业务流程,既不阻碍业务,又能为业务保驾护航;

- 持续改进:认证只是起点,要通过定期监控、复评、优化,让体系越用越贴合企业需求,真正实现“合规+风险控制+业务赋能”的价值。

ISO27001不是“一次性的认证项目”,而是企业长期的“安全管理方法论”。只要坚持“实用、适配、持续改进”,就能让体系从“纸上的文件”变成“实际的安全能力”,为企业的稳定发展筑牢安全防线。

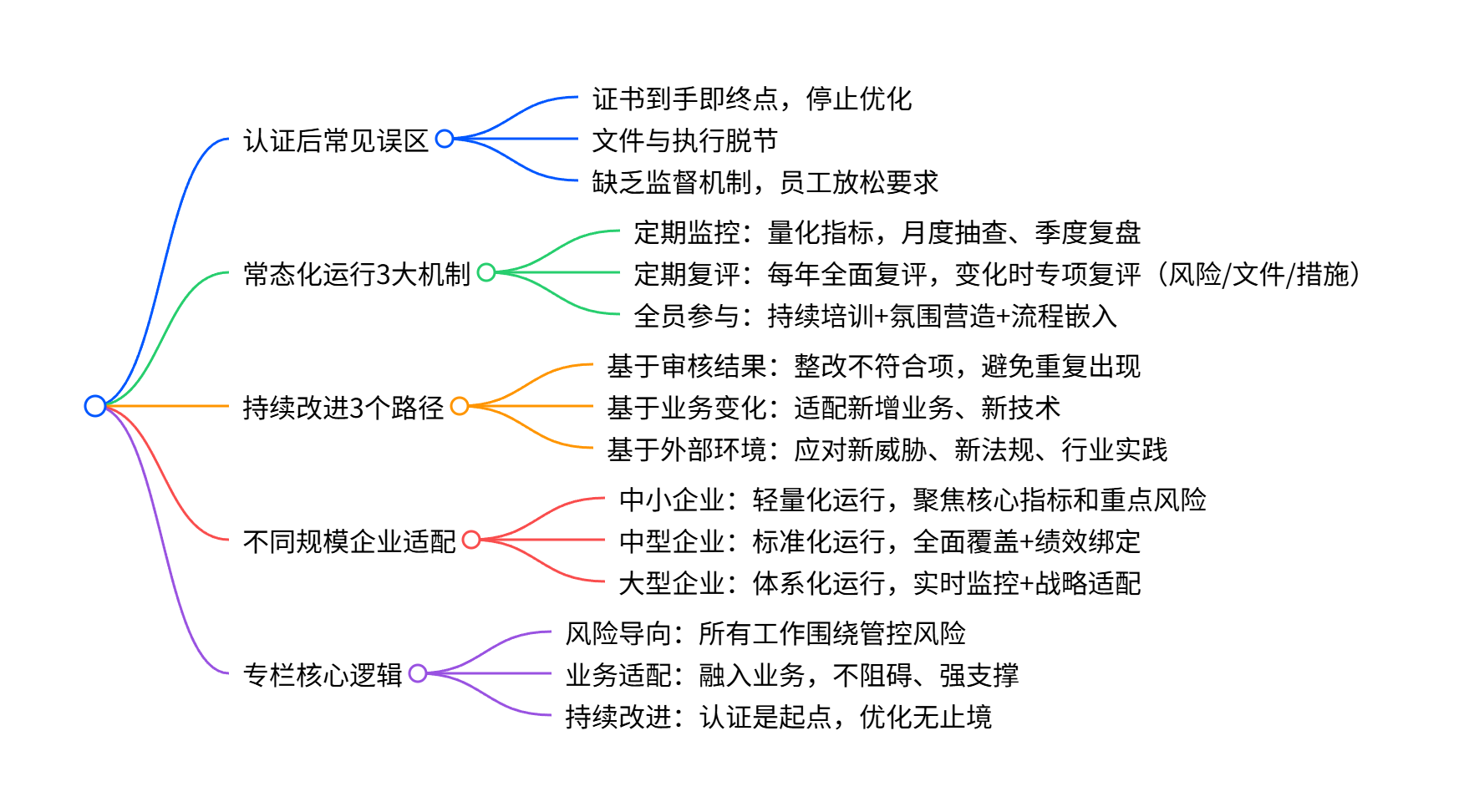

本篇博文核心总结脑图

至此,ISO27001:2022体系落地实战专栏已全部更新完毕!从落地前的目标明确、组织搭建,到范围界定、风险评估、措施落地、文档搭建、内部审核、认证冲刺,再到最后的常态化运行,覆盖了全流程实操方法和工具模板。如果在实际落地中遇到具体问题(如某类控制措施无法推进、审核整改卡壳),可以随时留言,我会针对性解答。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?