今天为大家推荐一个相当牛逼的项目。

粗略估计,这个项目价值超过百万!

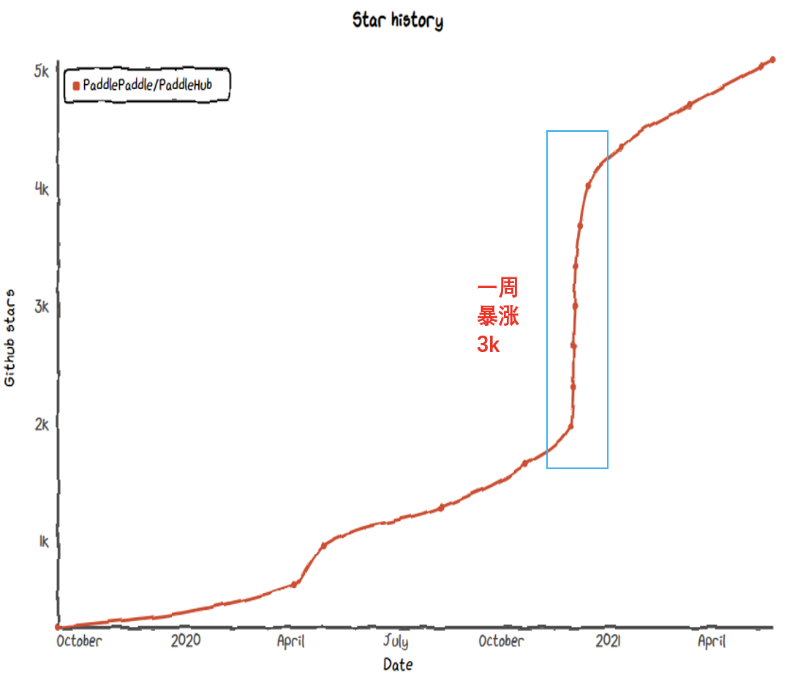

当前 star 5.5k,但是大胆预判,这个项目肯定要火,未来 Star 数应该可以到 10k 甚至 20k!

着急的,可以 Github 直接去看源码:

传送门:https://github.com/PaddlePaddle/PaddleHub

啥也不说,带着大家看一下项目 Readme 截图。

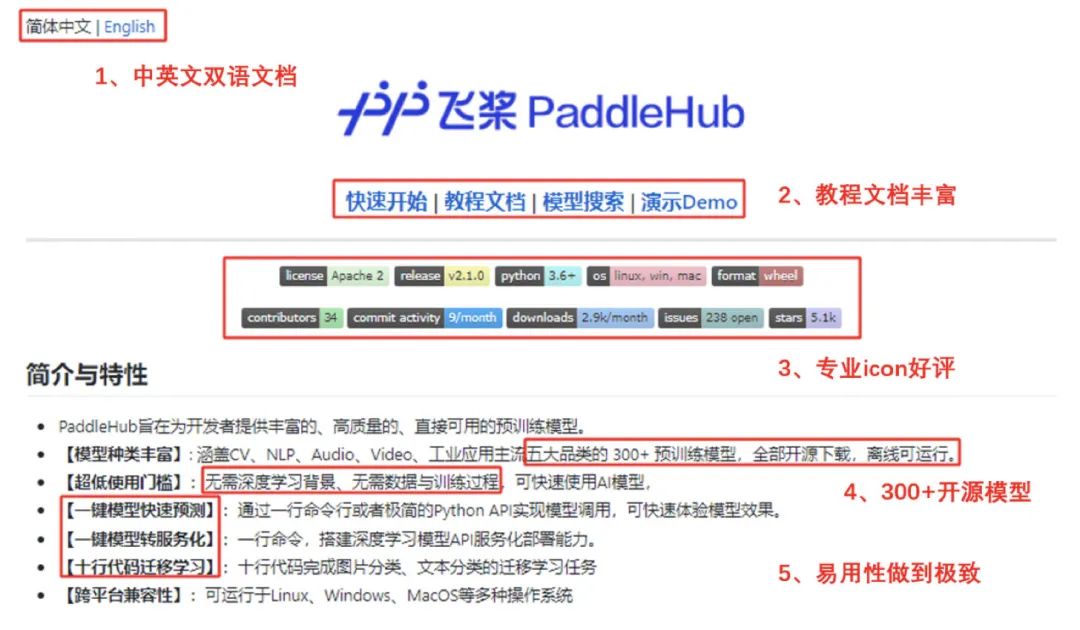

首屏发现 5 大亮点:

1、中英文双语文档:绝对国内开发者福音。

2、教程文档丰富:快速开始、教程文档、模型搜索、演示 Demo,绝对开源项目顶配。

3、专业 icon:专业性一目了然。

4、300 + 开源模型:涵盖 CV、NLP、Audio、Video、工业应用主流五大品类的 300+ 预训练模型,没有看错,全部开源离线可运行。

5、易用性做到极致:一键预测、一键服务化、十行代码迁移,技术门槛足够降低。

我只能说,

这个 repo,绝对是伸手党福音!

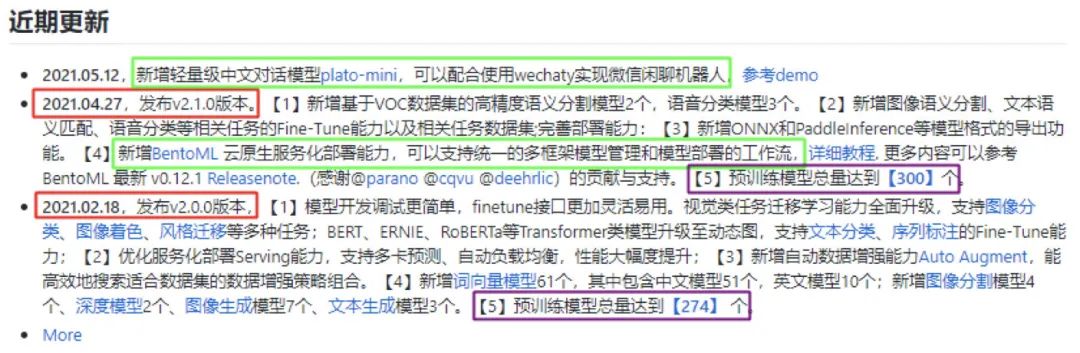

咱们继续往下看近期更新:

从升级周期来看:稳定的 2 个月一个新版本,每次均有 4-5 个明显升级点。

从升级内容来看:既包括高质量模型的新增(比如plato-mini超轻快中文对话模型),也有外部生态合作(BentoML,云原生模型部署工具)。

从模型数量上看,目前总数已经超过了 300 个,基本上是每个月都保持 10-20 个更新。

从质量上再看看呢,(前方动图高能预警!)

图像类(161 个)

包括图像分类、人脸检测、口罩检测、车辆检测、人脸 / 人体 / 手部关键点检测、人像分割、80 + 语言文本识别、图像超分 / 上色 / 动漫化等。

文本类(129 个)

包括中文分词、词性标注与命名实体识别、句法分析、AI 写诗 / 对联 / 情话 / 藏头诗、中文的评论情感分析、中文色情文本审核等。

语音类(3 个)

包含 TTS 语音合成算法,多种算法可选。

输入:Life was like a box of chocolates, you never know what you're gonna get.

合成效果如下:

视频类(8 个)

包含短视频分类,支持 3000 + 标签种类,可输出 TOP-K 标签,多种算法可选。

举例:输入一段游泳的短视频,算法可以输出 "游泳" 结果。

以上动图中用到的预训练模型,

全部开源,离线可下载,免费使用!!!

到底应该怎么用呢?别着急,咱们往下看!

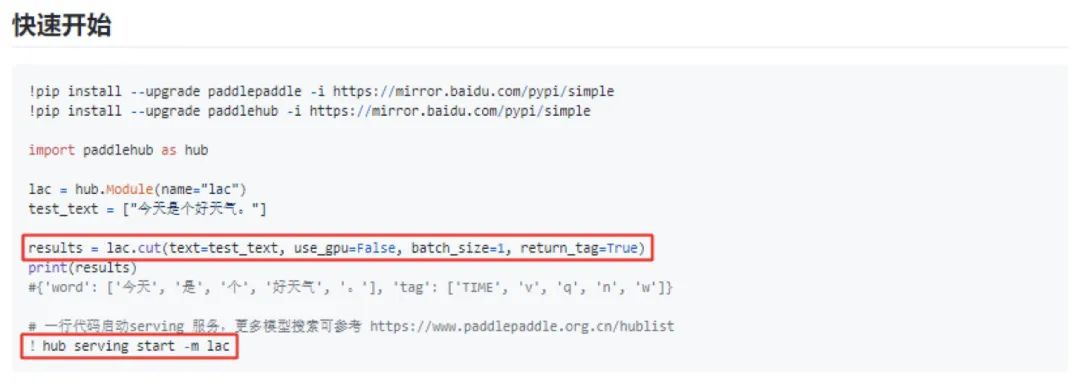

词法分析模型一键预测、一键服务化,就是这么轻松随意。

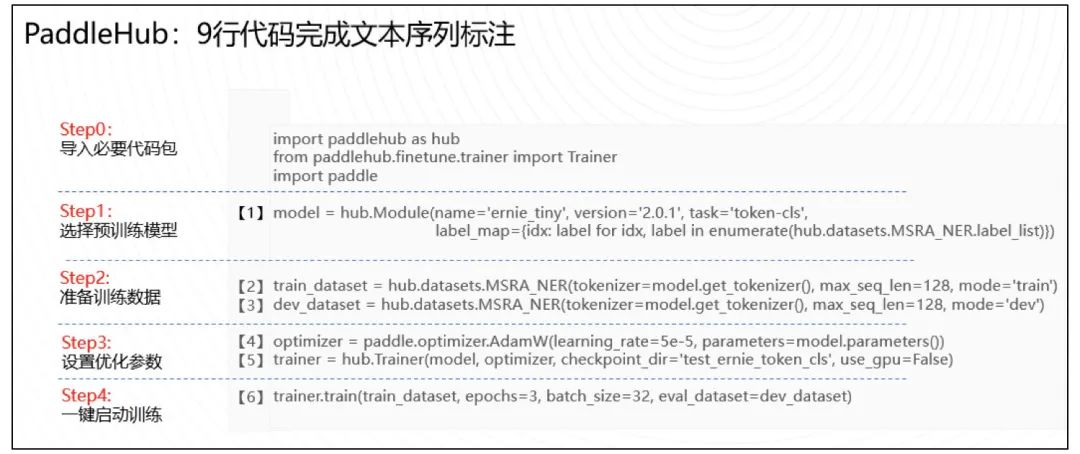

在升级为动态图编程体验之后,仅需要很少的代码就可以完成迁移学习。

别的不需要多说了,大家上 Github 点过 star 之后自己体验吧。

https://github.com/PaddlePaddle/PaddleHub

另外呢,repo 中也贴心的给出了官方微信群,有问题可以添加 “飞桨小哥哥” 回复 “hub” 获得进群链接,答疑更高效。

更多相关内容,请参阅以下内容。

官网地址:https://www.paddlepaddle.org.cn/hub

项目地址:

GitHub: https://github.com/PaddlePaddle/PaddleHub

Gitee: https://gitee.com/paddlepaddle/PaddleHub

PaddleHub提供超过300个预训练模型,覆盖图像、文本、语音及视频处理等领域。支持一键预测和服务化部署,降低AI应用门槛。项目活跃更新,社区支持完善。

PaddleHub提供超过300个预训练模型,覆盖图像、文本、语音及视频处理等领域。支持一键预测和服务化部署,降低AI应用门槛。项目活跃更新,社区支持完善。

2843

2843

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?