基于位置的移动边缘计算中轻量级可穿戴设备双向认证

摘要

近年来,各国老年人口比例逐渐增加。随着年龄增长,可能会引发疾病。当这些疾病突然发作时,老年人往往因得不到紧急治疗而死亡。老年护理已成为一个重要问题。针对这一问题,我们希望通过可穿戴设备来监测老年人的生理数据,如心跳、血压等。一旦检测到异常情况,可穿戴设备可立即向附近诊所或医院请求治疗。为了提高该服务的网络质量,我们采用移动边缘计算架构。移动边缘计算具有即时性、低延迟、邻近性等特点。然而,在移动边缘计算上的数据传输过程存在被窃取的风险,身份认证也是一个重要问题。因此,我们提出一种基于密码学的安全协议,通过轻量级认证来保护个人信息。所提出的方案旨在实现相互认证、不可否认性、完整性、用户隐私,并抵御已知攻击。

关键词 相互认证 · 移动边缘计算 · 隐私 · 可穿戴设备

1 引言

1.1 背景

根据联合国的新标准,当65岁以上人口占总人口的7%时,该地区即被视为老龄化社会。从2015年到2050年,全球60岁以上人口的比例几乎翻一番,从12%到22% [1]。根据内政部(台湾),65岁及以上的老年人口已达到13.82%,而预测显示,65岁及以上的老年人口将在2018[2]达到14%。穆迪投资者服务公司 [3]指出,芬兰、德国和日本等许多国家已于2015年进入超老龄社会。此外,穆迪投资者服务公司预测,瑞典、希腊、法国等国家也将在2020年进入超老龄社会。台湾已进入老龄化社会。老年人口的增加意味着对老年人照护的需求也在上升。众所周知,老年人更容易患上心肌梗死、哮喘、中风等疾病。当这些疾病发生时,往往因未能及时治疗或未被发现而导致死亡。鉴于上述情况,我们希望利用可穿戴设备来监测生命体征,如心率、血压等。[4]。一旦检测到异常生命体征,用户即可通过可穿戴设备向医院请求治疗。然而,如果用户佩戴可穿戴设备以监测自身的生物数据,我们必须设法确保其在从区域 i 移动到另一个区域 j 时移动网络的质量。为满足这一需求,网络服务至关重要。因此,我们首先在移动边缘计算(MEC)环境下提供一种服务场景,通过可穿戴设备实现即时医疗,以提高网络效率并减少死亡事件的发生。

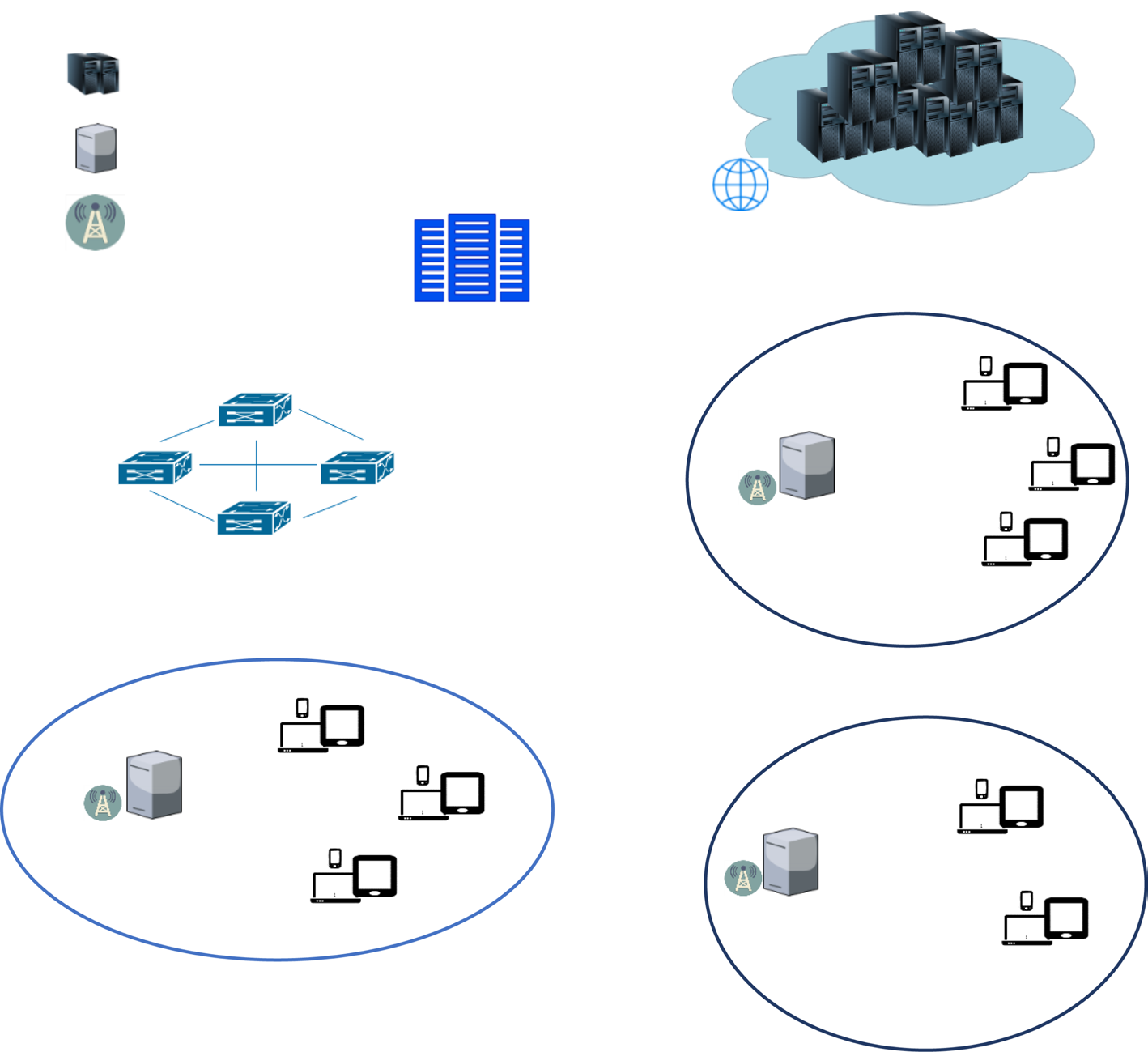

2015年,胡等人[5]提出了一种称为移动边缘计算(MEC)的新型计算范式[6–8]。该技术旨在未来与第五代移动网络(5G)的发展协同工作。移动边缘计算的概念是将云服务扩展到网络边缘,以实现更广泛的云计算覆盖。移动边缘计算具有低延迟、邻近性、高带宽以及对无线网络信息和位置感知的实时洞察等特点。这是移动边缘计算的架构,如图1所示。在此架构中,核心网络、云网络[11],回传网络与基站(BS)之间的传输介质为有线方式,例如电缆、光纤等。此外,基站(BS)与移动设备之间的传输介质为无线方式,例如3G、长期演进技术(LTE)等。此外,安全问题也已成为重要的研究课题,特别是当传输的数据为敏感数据时。

莫萨维等人 [12]指出,2016年基于物联网的医疗保健系统通过可穿戴设备收集人们的信息。所收集的信息很容易涉及隐私问题。他们提出了一种基于物联网的有效且安全的医疗保健系统。

2017年,邓等人[13]使用传感器获取老年人的生物数据,并通过移动设备传输到云。云将接收到的数值与标准值进行比较。如果出现异常情况,云会通知医院和老人家 属。由于生物数据是敏感信息,安全通信不可忽视。针对这一问题,邓等人提出了一种安全协议来保护该数据,并使用BAN逻辑验证相互认证。2017年,迪隆等人[14]指出,大多数物联网服务可以通过设备进行监控和访问。然而,这种方案可能导致隐私泄露和信息泄露。他们采用轻量级哈希和异或操作来安全地访问物联网服务。但是,上述研究未考虑网络发展的方向。因此,我们将医疗保健与MEC架构相结合,以顺应网络发展的趋势。而MEC的特性可以提供低延迟服务。然而, MEC并非完美的架构。2018年,阿巴斯等人[15]指出,MEC服务器的身份也是一个安全问题。5G时代即将到来,一些安全问题需要重新审视,以防止黑客攻击。在5G环境下的MEC中,攻击者可以伪造合法身份进行攻击甚至窃取数据。在MEC中,消息交换仍可能被窃取。严重的情况下,还可能导致服务中断。设计一种安全方案以整合网络发展至关重要。

由于安全问题带来了一个重要挑战,本文提出了一种方案,在使用密码学迁移副本时保护副本数据。此外,我们采用轻量级计算来验证MEC服务器的身份,并以此确保用户身份的合法性,同时保护个人隐私。我们实现并证明了相互认证、不可否认性、匿名性、完整性等安全问题。同时,我们还比较了其他方案的通信开销和计算成本。所提出的方案不仅考虑了网络质量,还解决了安全问题。

1.2 安全需求

为了在移动边缘计算中实现安全通信环境,我们需要满足以下要求并防止已知攻击:

1.2.1 相互认证

身份认证是传输过程中的基本条件。在通信时,确保发送者和接收者的合法性非常重要 [16, 17]。

1.2.2 不可否认性

在通信过程中,如果身份未经认证,攻击者可以轻易地进行冒充攻击并发送虚假消息。在 [18],中,作者利用数字签名实现了不可否认性。此外,不可否认性可以有效防止冒充攻击。

1.2.3 用户隐私

用户始终关注其个人信息的隐私。移动设备、云计算和无线环境中的网络犯罪和安全威胁正在迅速增加,隐私面临巨大挑战。毛等人[19]指出,移动边缘计算环境中的隐私是一个重要问题。

1.2.4 完整性

在未加密环境中,信息在传输过程中容易被篡改,导致接收者收到的信息可能并非原始发送者发出的信息。因此,必须确保信息在传输过程中的完整性[20]。

1.2.5 已知攻击

无线环境中存在几种常见的恶意攻击类型。

(a) 修改攻击 攻击者在消息传输过程中截获并修改消息,导致传输的消息容易丢失。因此,我们必须避免此类攻击 [21]。 (b) 冒充攻击 攻击者会伪装成虚假身份并发送虚假消息。这会导致接收者接收到虚假消息 [21]。 (c) 窃听攻击 在此攻击中,攻击者可以通过不安全的传输通道访问所传输的消息。此外,攻击者还可以修改甚至删除数据 [21]。

(d) 中间人攻击 在传输过程中,攻击者会窃听或转发双方之间的信息。双方都认为他们在直接相互通信。事实上,整个通信过程都由攻击者控制。因此,所提出的方案需要避免此类攻击 [15]。

本文其余部分组织如下。第2节简要介绍椭圆曲线加密和BAN逻辑机制。第3节提出所提出的方案。第4节进行安全分析,并描述所提出方案的性能分析。第5节给出结论。

2 预备知识

2.1 椭圆曲线加密

无线数据传输是日常生活中不可或缺的技术。每天都有大量信息通过无线环境传输。因此,确保这些消息的安全性非常重要。1985年,椭圆曲线加密由Miller提出[22]。我们的方法利用了椭圆曲线加密[23, 24]。以下是椭圆曲线群的简要介绍。

设Fq为素有限域,E/Fq为定义在Fq上的椭圆曲线,P为合数阶q的循环加法群的一个生成元。E/Fq上的点与一个额外的点Θ(称为无穷远点)共同构成群G ={(x, y):x, y ε Fq;(x, y) ε E/Fq} U {Θ}。G是一个合数阶为q的循环加法群。在E/Fq上的标量乘法可计算如下:tP = P+P + ··· +P t次。

2.2 BAN逻辑

BAN逻辑 [13, 25]被提出用于证明方案的正确性。我们使用BAN逻辑来证明认证和密钥建立的正确性。BAN逻辑的符号表示描述如下:

P| ≡X P 相信 X,或 P 有权相信 X P ⊲X P 看到了 X。有人向 P 发送了一条包含 X 的消息,P 可以读取并重复 X P| ∼X P 曾经说过 X。P 在某个时间点发送了一条包含 X 的消息 P| ⇒X P 对 X 具有管辖权。P 是 X 的权威,应在该事项上被信任< X >Y 这表示 X 与 Y 的组合 #(X) 公式 X 是新鲜的,即在当前协议运行之前, X 从未在任何消息中被发送过 P K ↔Q P 和 Q 可以使用共享密钥 K 进行通信 P S ⇔Q 公式 S 是一个仅由 P 和 Q(以及他们可能信任的主体)所知的秘密

3 所提出的方案

3.1 系统架构

该系统由以下各方组成:云服务器、医院和用户。架构和信息流如图2所示。

在所提出的方案中,共有四个参与方,具体如下: 1. 云服务器:由国家级医疗单位拥有的社区云被视为可信第三方。云服务器对医院的MEC服务器和用户进行认证,然后存储信息。 2. 医院的MEC服务器:MEC服务器将建在医院内,为用户提供服务。为了在跨越另一个区域时保持服务不中断,需要提前将副本迁移到另一个MEC服务器。当需要治疗时,医院可以立即提供医疗服务。 3. 用户:通过医院的MEC服务器使用服务并佩戴可穿戴设备以监测其生物数据的人。

步骤1:用户向区域1的医院请求服务。步骤2:区域1的医院将用户及其自身的信息提供给云服务器。步骤3:云服务器生成认证结果并将结果发送给区域1的医院。步骤4:区域1的医院将认证结果发送给用户,并为用户提供服务。

步骤5:如果用户从区域1的医院移动到区域2的医院。区域1的医院向另一家医院发送预测消息。步骤6:区域2的医院请求副本(因为有效放置副本可以减少用户的访问延迟 [26])来自区域1的医院。步骤7:区域1的医院将副本迁移到区域2的医院。步骤8:用户移动到区域2的医院,并向区域2的医院请求服务。步骤9:区域2的医院将用户及其自身的信息提供给云服务器。步骤10:云服务器生成认证结果并将结果发送给区域2的医院。步骤11:区域2的医院处理用户的认证并为其提供服务。

3.2 符号表示

本文使用的符号表示如下所示:

MacX MAC地址为的医院X或MAC地址为的云服务器 IMEIuser 用户移动设备M的国际移动设备识别码 replica 所需消息M的副本 replica-req 副本请求消息 Mservice-req 服务请求消息 Mauth 认证结果消息 Mprediction 预测用户移动消息(通知另一服务器用户将前往其服务区域) Ni 用于保护个人信息的第i个随机数 PukX, PrkX 医院X的公钥和私钥,分别 SigX X的签名 Ci 第 i个密文 P 基点 SprkX(M) 使用X的私钥 prk对消息M进行签名 X VpukX(M) 使用X的公钥puk验证消息M X SKXY X与Y之间的会话密钥 ESKXY(M) 使用会话密钥SK加密消息M XY DSKXY(M) 使用会话密钥SK解密消息M XY H (M) 通过单向哈希函数计算的消息M || 连接操作符 ⊕ 异或操作 A ? = B 判断A是否等于B ⇢ 安全信道 ⟶ 不安全信道

3.3 系统初始化阶段

在初始化阶段,证书颁发机构(CA)为每个参与方生成公钥和私钥,并在有限域上选择一个大素数P。此外,用户和医院与云服务器协商一个随机数。

3.4 迁移副本阶段

使用此服务时,用户可能会移动到另一家医院的MEC服务器。用户移动到其他区域可能导致服务中断。为了使用户能够不间断地使用服务,有必要迁移副本。由于医疗信息是敏感的,我们采用椭圆曲线加密来保护数据。迁移副本阶段的流程图如图3所示。

步骤1:区域1的医院选择一个随机数r1,并计算R1:

区域1的医院使用私钥 Prk1 对 (R1, Mac1, Mprediction) 进行签名:

区域1的医院然后将(R1, Mac1, Mprediction,Sig1)发送给区域2的医院。

步骤2:区域2的医院随后使用公钥Puk1验证Sig1 ,以确定该签名是否合法:

区域2的医院选择一个随机数 r2, ,然后计算 R2:

(1) R1= r1 ∗ P,

(2) Sig1= Sprk1(R1, Mac1, Mprediction),

(3) V puk1(Sig1) ? =(R1, Mac1, Mprediction).

并使用私钥 Prk2 对 (R2, Mac2, M replica-req) 进行签名:

区域2的医院计算会话密钥 SK21:

区域2的医院使用SK21加密(R1, Mac1):

区域2的医院然后将(R2, Mac2, Mreplica-req, Sig2, C1)发送给区域1的医院。

步骤3:区域1的医院随后使用公钥Puk2验证Sig2 ,以确定签名是否合法:

如果通过验证,区域1的医院计算会话密钥 SK21, 并使用 SK21 解密 C1:

并确定(R1, Mac1)是否相等:

区域1的医院然后使用SK21对(R2, Mac2, Mac1, Mreplica)进行加密:

然后,区域1的医院将(Mac1, C2发送给区域2的医院。

第4阶段: 区域2的医院使用SK21对C2进行解密:

并确定(R1, Mac1)是否相等:

然后获取Mreplica。

(4) R2= r2 ∗ P,

(5) Sig2= Sprk2(R2, Mac2, Mreplica−req).

(6) SK21= h((r2 ∗ R1)|||| Mac1|||| Mac2),

(7) C1= ESK21(R1, Mac1).

(8) Vpuk2(Sig2) ?=(R2, Mac2, Mreplica−req).

(9) SK21= h((r1 ∗ R2) |||| Mac1 |||| Mac2),

(10) (R1 ∗, Mac1 ∗)= DSK21(C1),

(11) (R1 , Mac 1) ?=(R1 ∗, Mac 1 ∗).

(12) (R1 ∗, Mac 1 ∗)= D SK21( C 1),

(13) (R1 ∗, Mac 1 ∗)= D SK21( C 1),

(14) (R2 , Mac 2) ?=(R2 ∗, Mac 2 ∗),

3.5 认证阶段

在使用服务之前,必须确认医院的MEC服务器和用户是有效且合法的。在所提出的方案中,医院的MEC服务器、用户和云相互进行认证。迁移副本阶段的认证阶段流程图如图4所示。

步骤1:用户计算 C3:

然后用户将(C3,国际移动设备识别码user, Mservice-req)发送到区域1的医院。

步骤2:区域1的医院计算C4:

用户向云服务器发送(C3, C4,国际移动设备识别码user,Mac1, Mservice-req)。步骤 3:云服务器使用N1和N2获取国际移动设备识别码user和Mac1:

云服务器计算C5和C6:

然后,云服务器将(C5, C6, Mauth,Mservice-req,Maccloud)发送到区域1的医院。

步骤4:区域1的医院使用N2获取国际移动设备识别码user:

(15) C3= N1 ⊕ IMEIuser,

(16) C4= N2 ⊕ Mac1,

(17) IMEIuser= N1 ⊕ C3,

(18) Mac1= N2 ⊕ C4,

(19) C5= N1 ⊕ Mac1,

(20) C6 = N2 ⊕ IMEIuser.

区域1的医院可以通过IMEIuser得知谁需要服务。然后,区域1的医院向用户发送(C5, Mac1, Maccloud, Mauth)。

步骤5:用户计算Mac1*:

用户获取Mac1*以验证区域1的医院是否合法:

如果通过验证,用户可以使用请求的服务。

(21) IMEIuser= C6 ⊕ N2,

(22) Mac1∗= C5 ⊕ N1,

(23) Mac1∗ ?= C5 ⊕ N1,

3.6 用户移动到另一个区域的认证阶段

当用户移动到另一个区域后,需要同时验证医院的MEC服务器和用户的有效性与合法性。在所提出的方案中,医院的MEC服务器、用户和云相互进行认证。用户移动到另一区域的认证阶段流程图如图5所示。

步骤1:当用户移动到区域2的医院时,用户计算C7:

然后用户将(C7,国际移动设备识别码user,Mservice-req)发送到区域2的医院。

步骤2:区域2的医院计算 C8:

(24) C7= N1 ⊕ IMEIuser,

然后用户将 (C7, C8, IMEIuser,Mac2, Mservice-req) 发送至云服务器。

步骤3:云服务器使用N1和N3计算国际移动设备识别码user和Mac2:

云服务器计算C9和C10:

然后云服务器将 (C9, C10, Mauth, Mservice-req, Maccloud) 发送到区域2的医院。

区域2的医院获取到国际移动设备识别码user:

区域2的医院可以通过IMEIuser知道谁请求了服务。然后,区域1的医院向用户发送( C9, Mac2, Maccloud,Mauth)。

步骤4:用户计算Mac2:

用户使用Mac2来验证区域2的医院身份是否合法:

如果通过验证,用户可以安全地使用服务。

(25) C8= N3 ⊕ Mac2,

(26) IMEIuser= N1 ⊕ C7,

(27) Mac2= N3 ⊕ C8.

(28) C9= N1 ⊕ Mac2,

(29) C10= N3 ⊕ IMEIuser.

(30) IMEIuser= C10 ⊕ N3,

(31) Mac2= C9 ⊕ N1,

(32) Mac 2 ?= Mac 2,

4 安全分析

4.1 相互认证

本研究使用BAN逻辑证明所提出的方案在每个阶段实现了相互认证。在迁移副本阶段,确认医院与医院之间的副本移动是否被篡改。

BAN逻辑的符号表示如下:

P| ≡ X P 相信 X,或 P 有权相信 X P ⊲ X P看到 X,有人已发送一条包含 X 的消息给 P,P 可以读取并重复 X P| ~ X P 曾说过 X。P 在某个时间点发送了一条包含 X 的消息 P| →K X P拥有 X 作为其公钥 P k ↔ X P 和 X 可以使用会话密钥 K 进行通信

P| ⇒ X P 对 X#(X) 拥有管辖权 公式 X 是新鲜的{X}K 公式 X 使用密钥 K 加密

该方案的主要目标:

G1 医院1| ≡医院1 S↔K21 医院2G2 医院1| ≡医院1| ≡ 医院1 S↔K21 医院2G3 医院2| ≡医院1 S↔K21 医院2

G4 医院2| ≡医院1| ≡医院1 S↔K21 医院2G5 医院1| ≡ Mac2G6 医院1| ≡医院2| ≡ Mac2G7 医院2| ≡ Mac1G8 医院2| ≡医院1| ≡ Mac1

根据购买阶段,使用BAN逻辑生成如下理想化形式:

M1 ({R1, Mac1, Mprediction}prk1,{R2, Mac2, Mac1, Mreplica} SK21) M2 ({R2, Mac2, Mreplica-req}prk2,{R1, Mac1}SK21)

假设:

A1 医院1| ≡#(R2) A2 医院2| ≡#(R2) A3 医院1| ≡#(R1) A4 医院2| ≡#(R1) A5 医院1| ≡#SK21 A6 医院2| ≡#SK21 A7 医院2| ≡ | p→ub2医院1 A8 医院1| ≡ | p→ub2医院1 A9 医院2| ≡ | p→ub1医院2 A10 医院1| ≡ | p→ub1医院2 A11 医院1| ≡医院2 | ⇒医院1 SK21 ↔医院2 A12 医院2| ≡医院1 | ⇒医院1 SK21 ↔医院2 A13 医院1| ≡医院2 | ⇒ Mac2 A14 医院2| ≡医院1 | ⇒ Mac1

(a) 区域2的医院认证区域1的医院 1 根据M和可见性 规则,推导:根据A3 和 A4 以及新鲜性规则,推导:

(陈述1) 医院 2 ⊲({R1 ,Mac1 ,Mp rediction}p rk1,{R2 ,Mac2 ,Mac1 ,Mre p lica} SK 21)

(陈述2) 医院 2 | ≡#({R1 ,Mac1 ,Mp rediction}p rk1 ,{R2 ,Mac2 ,Mac1 ,Mre p lica} SK 21)

根据(陈述1)、A6、A9 和 A10 以及消息含义规则,推导:

根据(陈述2)、(陈述3)以及验证规则,推导:

根据(陈述4)以及信念规则,推导:

根据(陈述5)、A12 以及管辖规则,推导:

根据(陈述6)以及信念规则,推导:

根据(陈述7)、A14 以及信念规则,推导:

(b) 区域1的医院验证区域2的医院 根据M2和可见性规则,推导:

根据A1、A2和新鲜性规则,推导:

根据(陈述9)、A5、A7、A8和消息含义规则,推导:

根据(陈述10)、(陈述11)和验证规则,推导:

根据(陈述12)和信念规则,推导:

根据(陈述13)、A11 以及管辖规则,推导出:

根据(陈述14)和信念规则,推导出:

(陈述3) 医院2||≡医院1|| ∼#({R1,Mac1,Mprediction}puk1,{R2,Mac2,Mac1,Mreplica}SK21)

(陈述4) hospital2||≡ hospital1|| ≡({R1, Mac1, Mprediction}puk1,{R2, Mac2, Mac1, Mreplica}SK21)

(Statement 5) hospital2||≡ hospital1|| ≡ hospital1 S↔K21 hospital2

(Statement 6) hospital2 | ≡ hospital1 S↔K21 hospital2

(Statement 7) hospital2| ≡ hospital1| ⇒ Mac1

(Statement 8) hospital2| ⇒ Mac1

(Statement 9) hospital1 ⊲({R2 , Mac2 , Mreplica−req}p rk2 ,{R1 , Mac1}SK21)

(Statement 10) hospital 1| ≡#({R2 , Mac 2 , Mreplica−req}p rk 2 ,{R1 , Mac 1} SK 21)

(陈述11) hospital 1 ||≡ hospital 2 || ∼#({R2 , Mac 2 , Mreplica−req}p uk 2 ,{R1 , Mac 1} SK 21)

(Statement 12) hospital 1 ||≡ hospital 2 || ≡({R2 , Mac 2 , M re p lica−re q} puk2 ,{R1 , Mac 1} SK 21)

(Statement 13) hospital 1 | ≡ hospital 2 | ⇒ hospital 1 SK 21 ↔ hospital 2

(Statement 14) hospital 1 | ≡ hospital 1 SK 21 ↔ hospital 2

(Statement 15) hospital 1 ||≡ hospital 2 || ≡ Mac 2

根据(陈述15)、A13 以及信念规则,推导:

根据(陈述6)、(陈述8)、(陈述14)和(陈述16),在所提出的方案中,区域 1的医院与区域2的医院相互认证。区域1的医院通过以下方式对区域2的医院进行认证:

区域2的医院通过以下方式对区域1的医院进行认证:

(8) Vpuk2(Sig2) ?=(R2, Mac2, Mreplica−req).

(3) Vpuk1(Sig1) ?=(R1, Mac1, Mprediction).

4.2 不可否认性

在迁移副本阶段,我们使用数字签名来实现各阶段各方之间的不可否认性。发送方使用私钥对消息进行签名,然后接收者使用公钥验证接收到的消息(表1)。

4.3 用户隐私

当攻击者试图通过C3= N1 ⊕ IMEIuser获取用户信息时,由于攻击者无法获得N1, ,因此无法计算出IMEIuser。用户的信息由此通过特定的随机数加密,只有随机数的持有者才能读取内容。因此,我们能够确保用户的隐私。

4.4 完整性

我们使用数字签名和会话密钥来实现完整性。如果攻击者篡改了数据,我们可以使用数字签名来验证传输的数据。因此,可以实现数据完整性。

| 表1 所提出的方案的不可否认性 |

|---|

| 阶段 |

| 迁移副本阶段 |

4.5 抵御已知攻击

4.5.1 修改攻击

传输的数据使用会话密钥或随机数进行加密,以防止在交换信息期间对传输的数据进行篡改:

医院1和云可以使用N2进行计算:

医院1和云可以使用N3进行计算:

由于攻击者无法从合法角色处获取受保护的消息,因此无法修改或模拟其他角色以实施修改攻击。

(15) C3= N1 ⊕ IMEIuser,

(19) C5= N1 ⊕ Mac1,

(24) C7= N1 ⊕ IMEIuser,

(28) C9= N1 ⊕ Mac2,

(16) C4= N2 ⊕ Mac1,

(20) C6= N2 ⊕ IMEIuser.

(25) C8= N3 ⊕ Mac2,

(29) C10 = N3 ⊕ IMEIuser.

4.5.2 抵御冒充攻击

在初始化阶段,用户和医院将协商随机数,且只有云服务器、用户和医院各自知晓该随机数。仅用户和云可使用N1来计算C3, C5, C7和C9 ,并如下保护IMEIuser、 Macmec1、IMEIuser和Mac-mec2 :

医院1和云可以使用N2来计算C4和C6 ,并保护Macmec1和IMEIuser ,具体如下:

(19) C 3 = N 1 ⊕ IMEI user,

(24) C 5 = N 1 ⊕ Mac mec1,

(28) C 7 = N 1 ⊕ IMEI user,

(15) C 9 = N 1 ⊕ Mac mec 2,

(16) C4= N2 ⊕ Macmec1,

(20) C6= N2 ⊕ IMEIuser.

(25) C8= N3 ⊕ Macmec2,

(29) C10= N3 ⊕ IMEIuser.

4.5.3 窃听攻击

在初始化阶段,用户和医院将协商随机数,只有云服务器、用户和医院各自知道该随机数。只有用户和云可以使用N1进行计算:

医院1和云可以使用N2进行计算:

医院1和云可以使用N3进行计算:

由于攻击者无法从合法角色获取随机数消息,因此无法修改并模拟其他角色以防止窃听攻击。

(15) C3= N1 ⊕ IMEIuser,

(19) C5= N1 ⊕ Macmec1,

(24) C7= N1 ⊕ IMEIuser,

(28) C9 = N1 ⊕ Macmec2,

(16) C 4 = N 2 ⊕ Macmec1,

(20) C 6 = N 2 ⊕ IMEI user.

(25) C 8 = N 3 ⊕ Mac mec2,

(29) C 10 = N 3 ⊕ IMEI user.

4.5.4 中间人攻击

在初始化阶段,用户和医院将协商随机数,且只有云服务器、用户和医院各自知道该随机数。只有用户和云可以使用 N1 来计算:

医院1和云可以使用 N2 来计算:

医院1和云可以使用N3进行计算:

由于攻击者无法收集到双方合法用户第i个随机数Ni ,因此无法进一步实施攻击。我们的方案能够防止中间人攻击。

(15) C 3 = N 1 ⊕ IMEI user,

(19) C5= N1 ⊕ Macmec1,

(24) C7= N1 ⊕ IMEIuser,

(28) C9= N1 ⊕ Macmec2,

(16) C4= N2 ⊕ Macmec1,

(20) C6= N2 ⊕ IMEIuser.

(25) C8= N3 ⊕ Macmec2,

(29) C10= N3 ⊕ IMEIuser.

4.6 计算成本

在表2中,我们分析了每个阶段的计算成本。我们使用非对称、对称、哈希函数、异或操作和乘法操作作为计算成本的基础。

| 表2 所提出的方案的计算成本 |

|---|

| Tasy :执行非对称签名/验证签名所需的时间 Tsys :执行对称加密/解密 操作所需的时间 Th :执行单向哈希函数所需的时间 Txor :执行异或操作所需的时间 T mul : 执行乘法操作所需的时间 |

| 阶段 |

| 迁移副本阶段 |

| 认证阶段 |

| 认证阶段 用户移动到另一个area |

| 表 3 通信成本 of the proposed scheme |

|---|

| Tsig : The time required to transmit a signature(1024 bits) Tsys : The time required to transmit a symmetric encryption/decryption ciphertext(256 bits) Txor : The time required to transmit an exclusive-or operation(80 bits) Tohter : The time required to transmit information(80 bits) |

| Phase |

| Migrating replica phase |

| Authentication phase |

| Authentication phase of user move to another area |

4.7 通信性能

下表 3 是所提出的方案的通信开销。

从表3可以看出,我们分析了每个阶段的通信开销。在4G环境中,最大传输速度为100 Mbps。在5G环境中,最大传输速度为20 Gbps[27]。

4.8 特性比较

表 4 显示了所提出的方案、邓等人 [12]和迪隆等人[14]的特性比较。根据下表,我们所提出的方法能够抵抗更多的攻击。换句话说,所提出的方案更加安全。

| 表4 所提出的方案与其他方案的特性比较 |

|---|

| 安全特性 |

| 相互认证 |

| 不可否认性 |

| 隐私 |

| 完整性 |

| 防止篡改攻击 |

| 防止冒充攻击 |

| 防止窃听攻击 |

| 防止中间人攻击 |

5 结论

随着医疗与信息技术的结合,许多用于监测生物数据的可穿戴设备在应用中广受欢迎。通过可穿戴设备对生物数据进行实时监测已引起医疗领域的即时关注。因此,如何提升网络质量成为关注的问题。此外,生物数据属于敏感信息,容易受到恶意人员的攻击。为应对上述两个问题,首先,我们参考移动边缘计算架构以提升服务质量。移动边缘计算将云服务延伸至网络边缘,能够即时改善对用户的服务。其次,在迁移副本阶段,我们利用会话密钥和数字签名来确保数据完整性,并提供相互认证。所采用的密码学技术可在认证阶段保护个人信息;所采用的轻量级验证可降低成本。本研究作出了以下贡献。

1. 迁移副本的过程是相互认证。2. 迁移副本的不可否认性通过数字签名完成。3. 使用密码学保护个人信息。

4. 通过轻量级认证降低成本。

31

31

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?