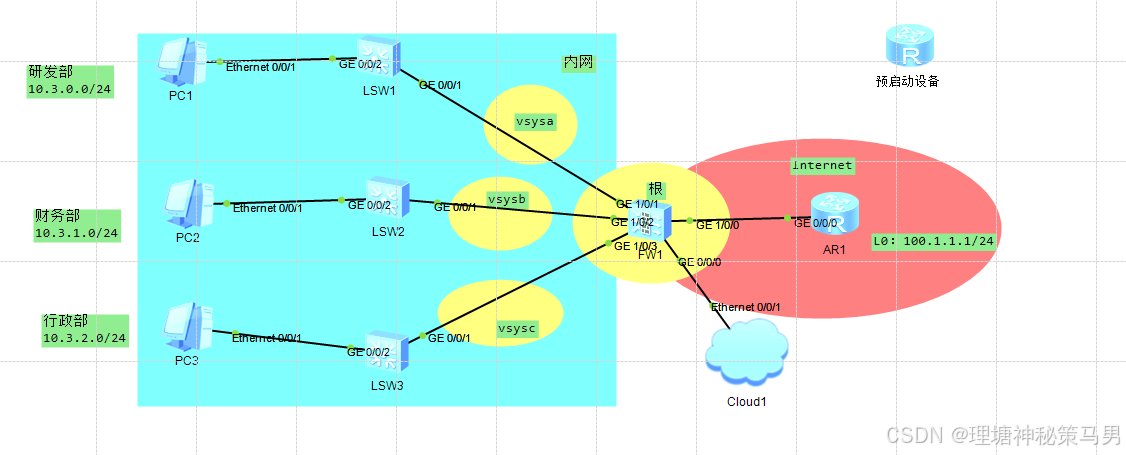

一、实验拓扑图

二、实验需求:

安全策略要求:

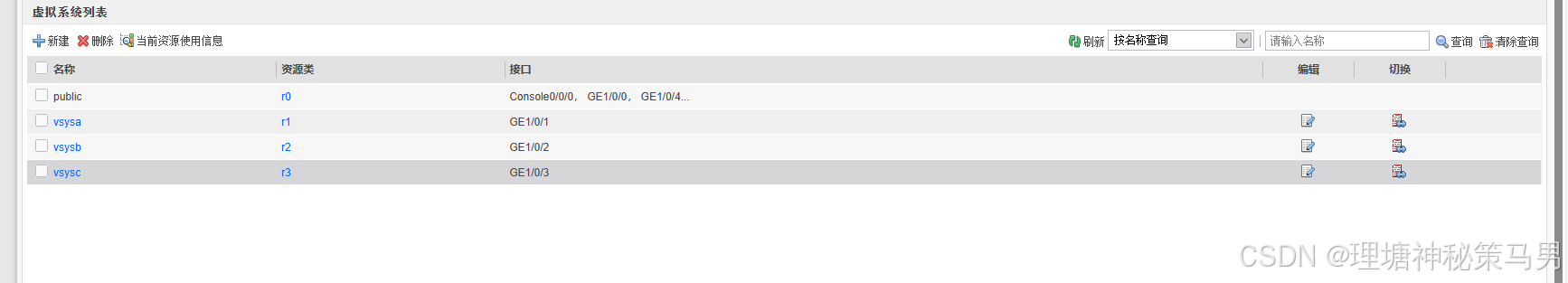

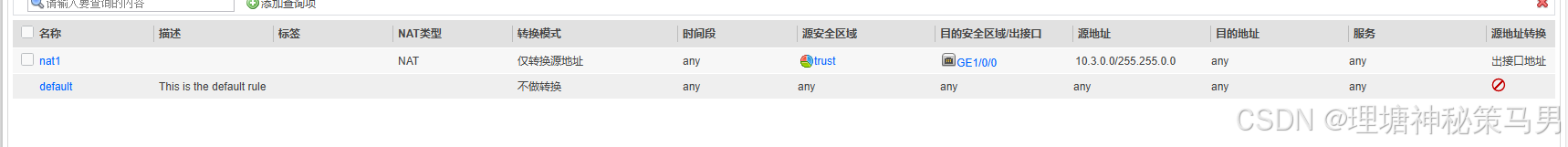

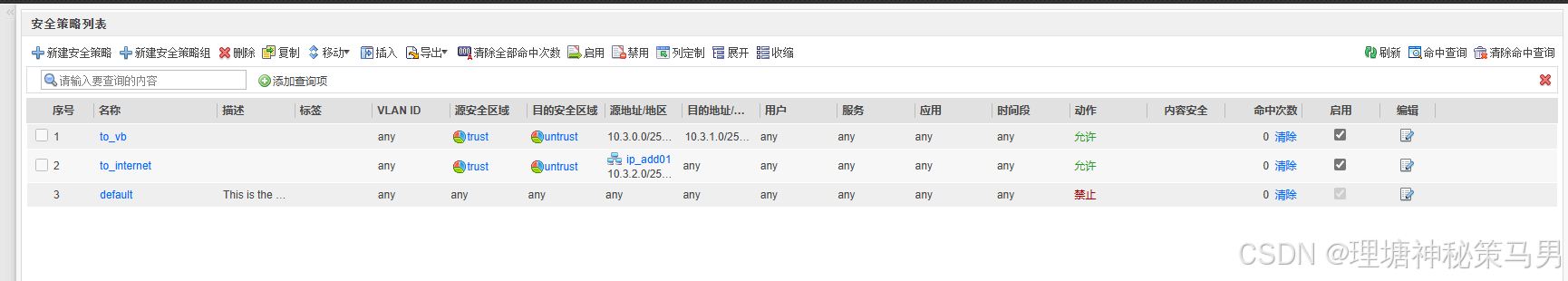

1、只存在一个公网IP地址,公司内网所有部门都需要借用同一个接口访问外网

2、财务部禁止访问Internet,研发部门只有部分员工可以访问Internet,行政部门全部可以访问互联网

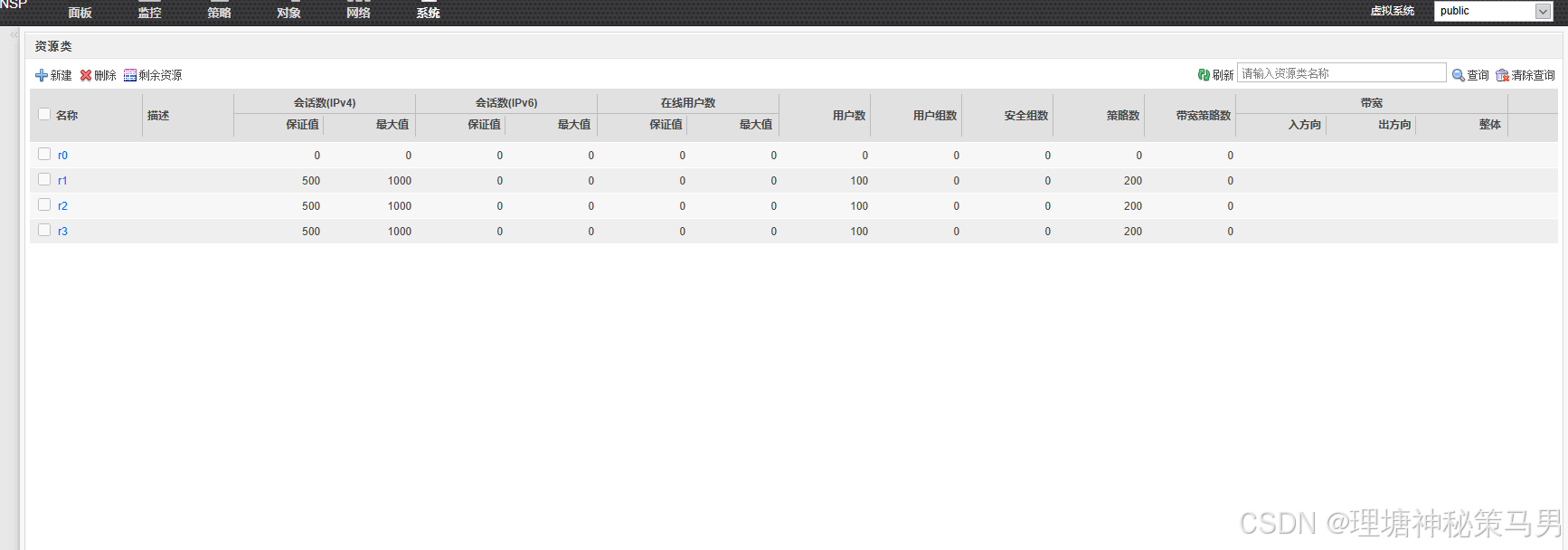

3、为三个部门的虚拟系统分配相同的资源类

三、实验配置思路:

配置思路:

1、由根系统管理员创建虚拟系统abc并且为其分配资源以及配置管理员

2、根系统管理员为内网用户创建安全策略和NAT策略

3、由abc三个虚拟系统各自完成IP、路由、安全策略配置

四、实验具体配置:

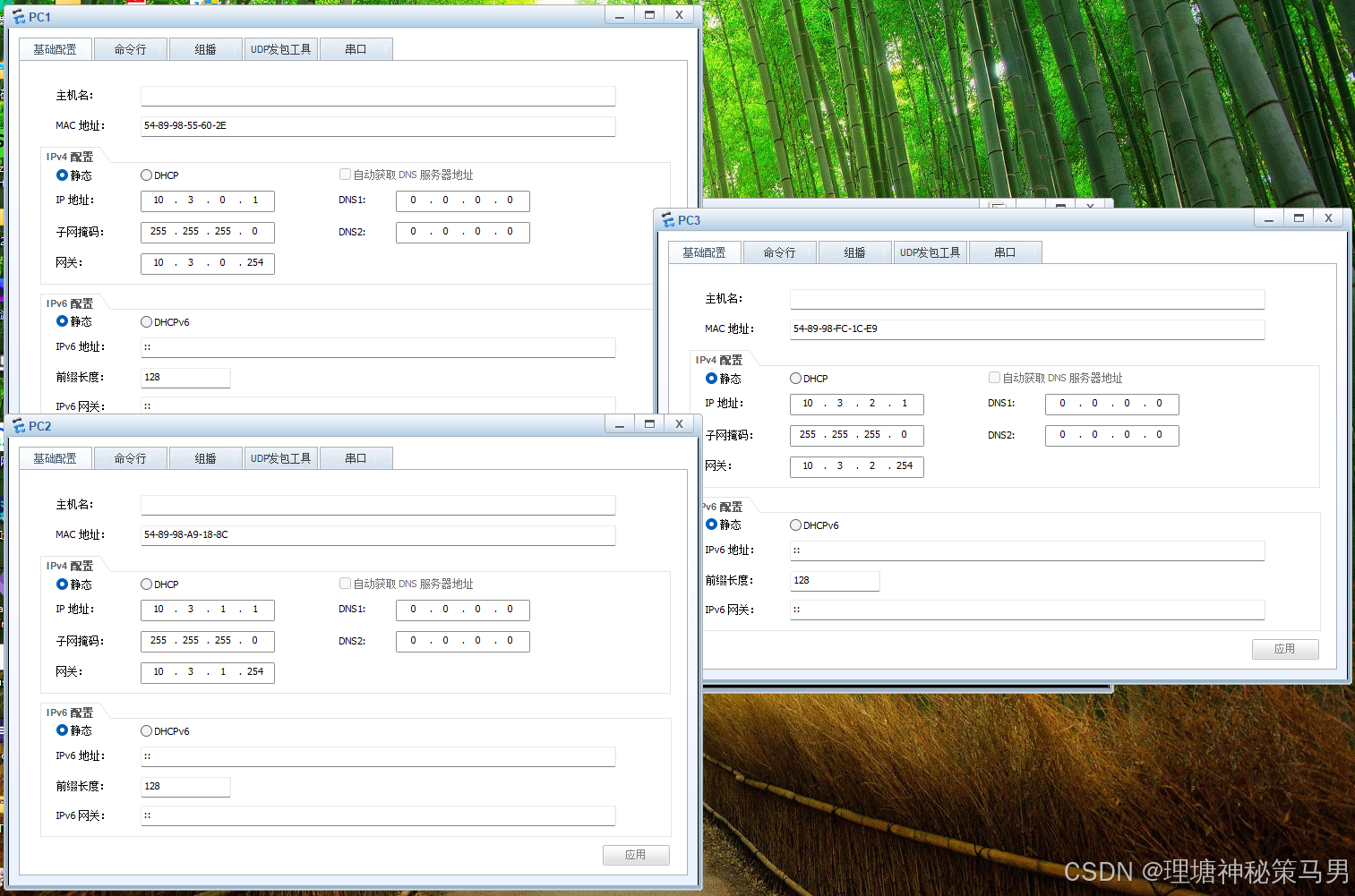

1.基础配置:

[R1]int g 0/0/0

[R1-GigabitEthernet0/0/0]ip add 11.1.1.2 24

[R1-GigabitEthernet0/0/0]int l 0

[R1-LoopBack0]ip add 100.1.1.1 24

2.根系统配置

1、启动虚拟系统

[FW]vsys enable

2、配置资源类

[FW1]resource-class r1 --创建资源类r1

[FW1-resource-class-r1]resource-item-limit session reserved-number 500 maximum

1000

[FW1]display resource global-resource ---查看剩余公共资源

[FW1]resource-class r2

[FW1-resource-class-r2]dis th

resource-class r2

resource-item-limit session reserved-number 500 maximum 1000

resource-item-limit bandwidth 2 outbound

resource-item-limit policy reserved-number 200

resource-item-limit user reserved-number 100

[FW1]resource-class r3

[FW1-resource-class-r3]dis th

resource-class r3

resource-item-limit session reserved-number 500 maximum 1000

resource-item-limit bandwidth 2 outbound

resource-item-limit policy reserved-number 200

resource-item-limit user reserved-number 100

3、创建虚拟系统

[FW1]vsys name vsysa ---创建虚拟系统,名称为vsysa

[FW1-vsys-vsysa]assign resource-class r1 ---设定使用的资源类

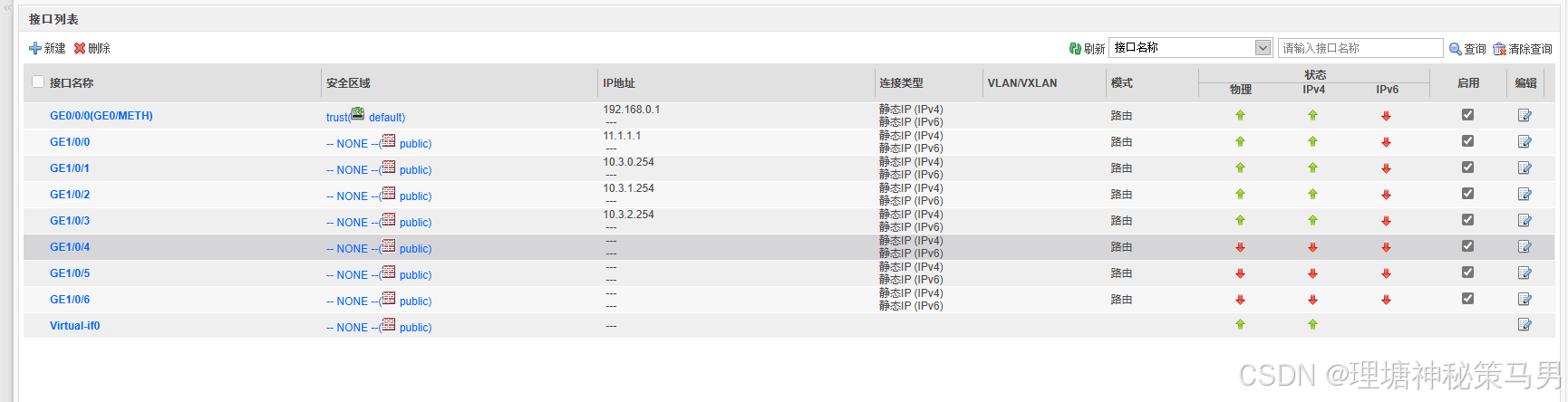

[FW1-vsys-vsysa]assign interface GigabitEthernet 1/0/1 ---将接口划入虚拟

[FW1]vsys name vsysb

[FW1-vsys-vsysb]assign resource-class r2

[FW1-vsys-vsysb]assign interface GigabitEthernet 1/0/2

[FW1]vsys name vsysc

[FW1-vsys-vsysc]assign resource-class r3

[FW1-vsys-vsysc]assign interface GigabitEthernet 1/0/3

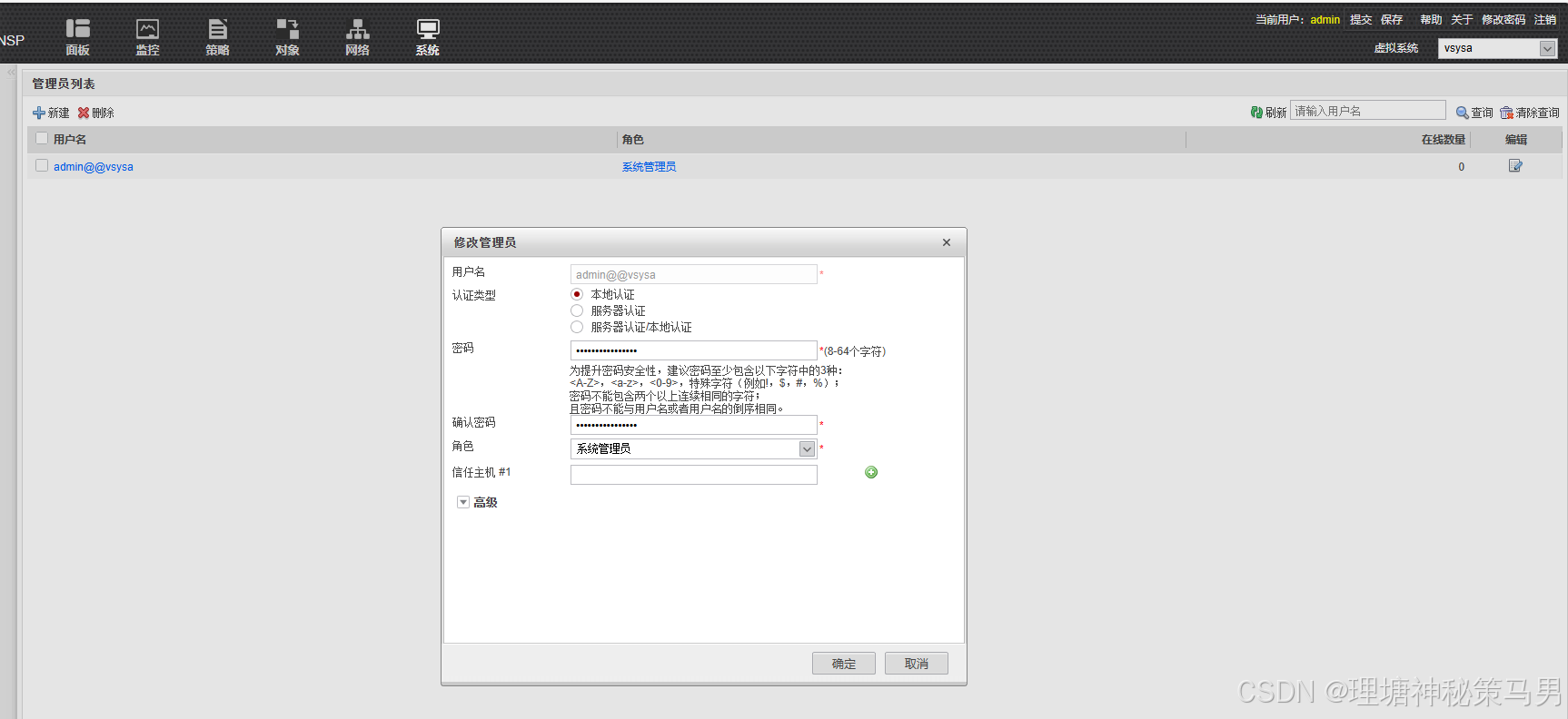

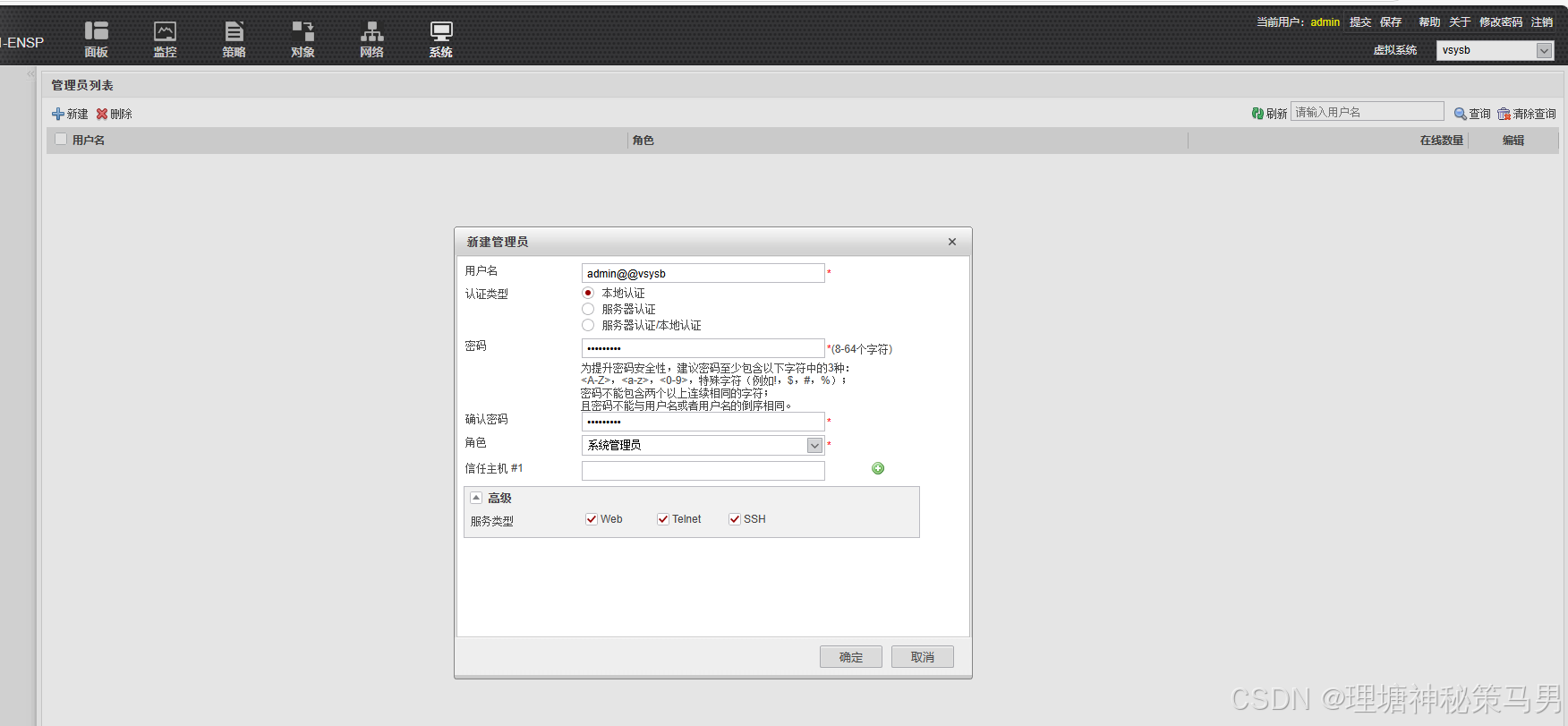

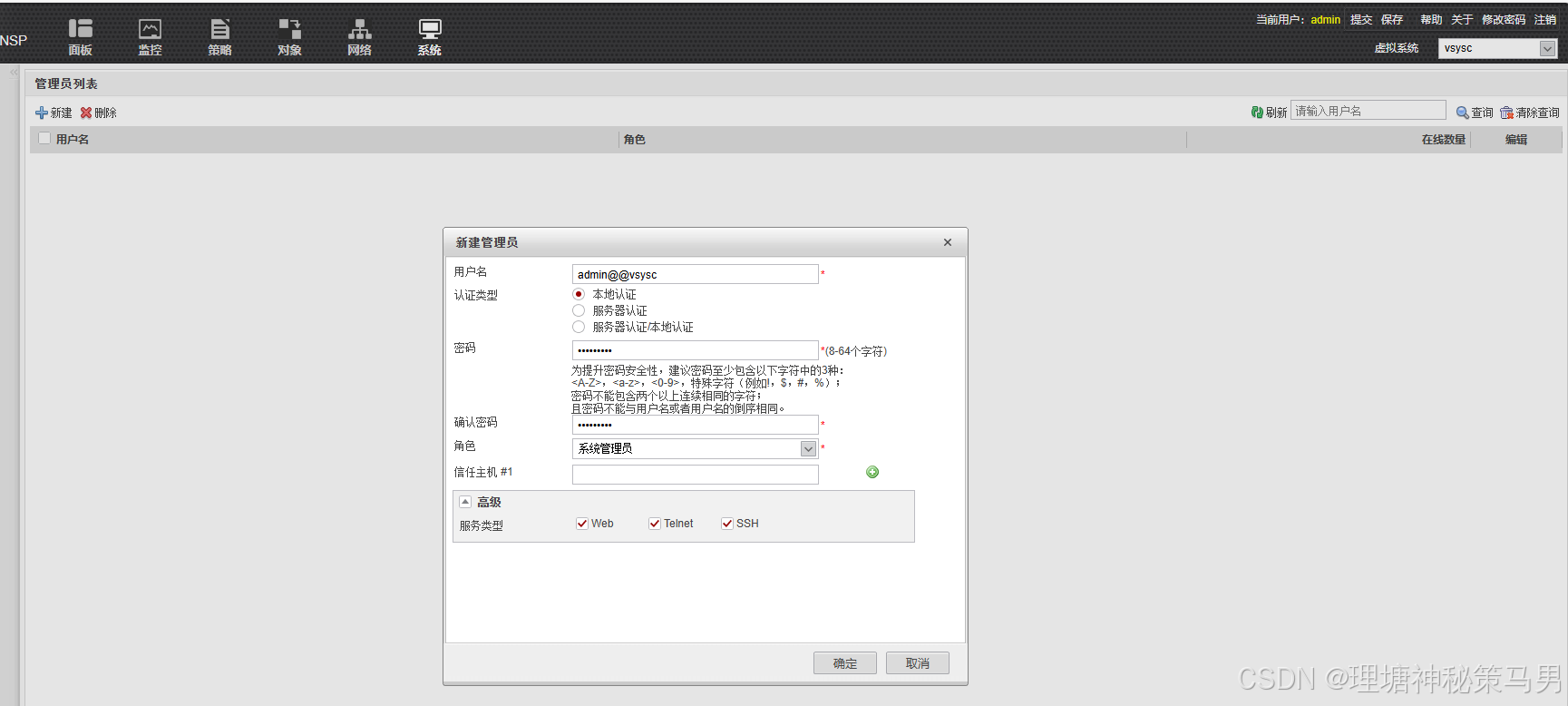

4、管理员配置

[FW1]switch vsys vsysa ---切换到vsysa系统中

[FW1-vsysa]aaa [FW-vsysa-aaa]manager-user admin@@vsysa ---创建vsysa虚拟系统管理员,@@为固定,前为用户

名,后为虚拟系统名称

[FW1-vsysa-aaa-manager-user-admin@@vsysa]password --配置密码,需要输入两遍,密码没有回

显

Enter Password:admin@123

Confirm Password:admin@123

[FW1-vsysa-aaa-manager-user-admin@@vsysa]level 15 --设定权限

[FW1-vsysa-aaa-manager-user-admin@@vsysa]service-type web telnet ssh ---设定登录服

务,一般选择ssh和web即可

[FW1-vsysa-aaa-manager-user-admin@@vsysa]quit

[FW1-vsysa-aaa]bind manager-user admin@@vsysa role system-admin ---定义

admin@@vsysa用户为系统管理员

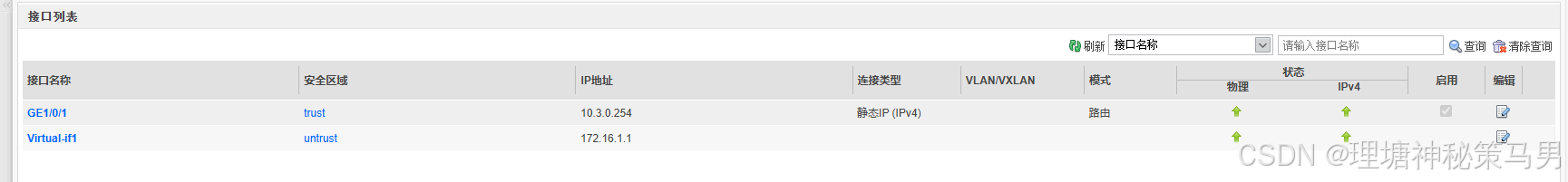

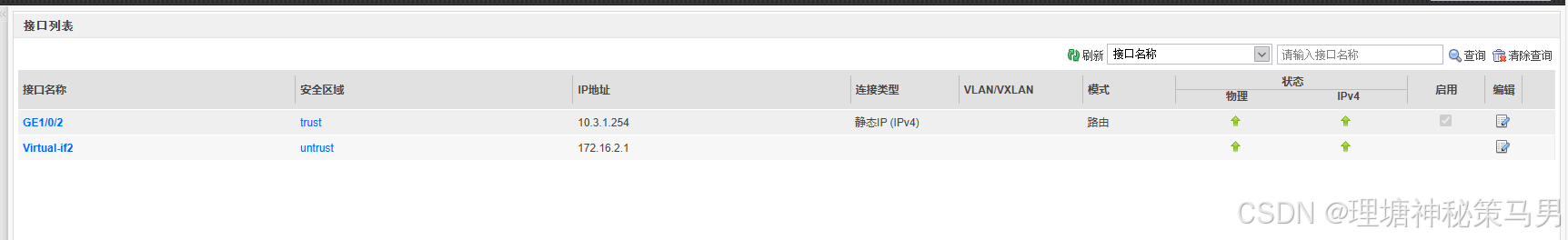

5.划分跟系统的安全区域:

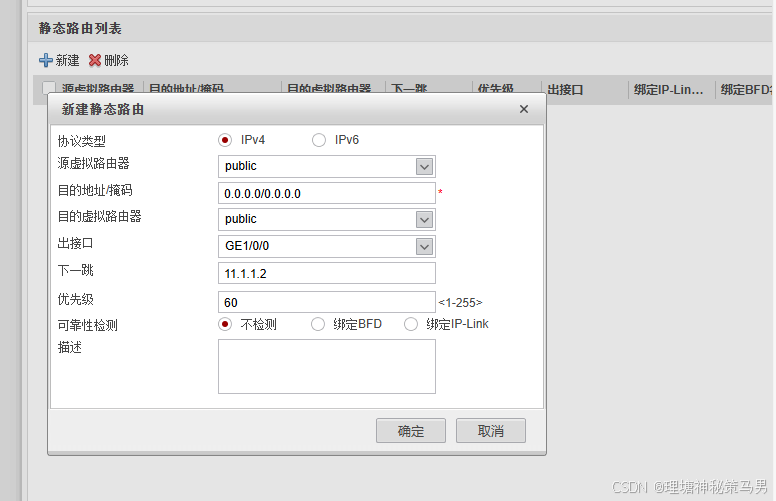

6.配置路由:

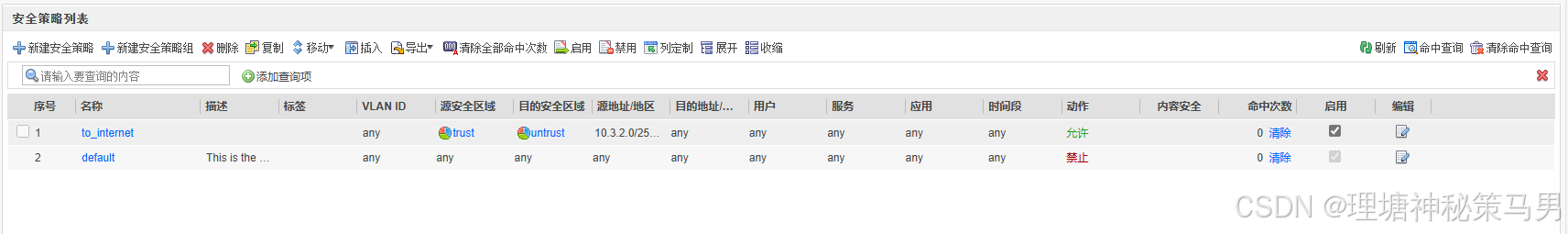

7.配置策略:

8.配置虚拟系统:

1.配置vsysa:

配置路由:

[FW1-vsysa]ip route-static 0.0.0.0 0 public

2.配置vsysb:

配置路由:

[FW1-vsysb]ip route-static 0.0.0.0 0 public

3.配置vsysc:

配置路由:

[FW1-vsysc]ip route-static 0.0.0.0 0 public

根系统:

[FW1]ip route-static vpn-instance vsysa 10.3.1.0 24 vpn-instance vsysb ----补充vsysa到vsysb的明细路由

因为,虚拟系统之间无法感知到其他虚拟系统,只有根系统能够知晓所有的虚拟系统的存在。

1706

1706

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?