利用边缘计算保障智能医疗保健系统安全

摘要

如今,由于敏感患者数据的快速增长,医疗系统面临着新的挑战。需要一种智能医疗系统(SHS),使医疗系统更加智能化,以保护数据并维护隐私。智能医疗系统(SHS)包含多种物联网设备、传感器和移动节点,这些设备从患者身体采集数据并将其远程存储。在智能医疗系统中,最常用的存储方法是基于云计算的存储。这类系统非常流行,因其支持远程访问数据,可为所有用户提供通用解决方案。然而,远程存储的数据在安全与隐私方面存在重要隐患,因为该方案面向各类用户开放,导致对数据的控制力不足。基于云计算的实时健康监测系统并不可行,因其响应时间相对较长。因此,必须提供某种解决方案来降低响应时间。边缘计算方法能够在实时场景中减少响应时间,同时对带宽需求较低。

本文提出了一种基于边缘计算架构的智能医疗系统。该架构包含一个称为边缘计算层的中间层,负责维持网络延迟并保护患者数据的隐私。该边缘计算层借助隐私保护可搜索加密(PPSE)技术实现了对患者数据的加密和隐私保护。同时实施了访问控制机制,以限制对远程存储的患者数据的未授权访问。

与类似方法相比,所提出的模型在实现、性能和安全分析方面表现出高安全性、低延迟、低传输时间、低功耗和低能耗。计算结果表明,采用边缘计算方法后,传输时间(减少64.24%)、功耗(减少69.03%)和能耗(减少69.56%)均有所降低。

1. 引言

物联网(IoT)和边缘计算范式为现代经济带来了技术革命并提供了基于互联网的结构化范围用于开发多种智能医疗保健服务。通过在智能医疗系统(SHS) 中利用这些技术,护理质量、治疗过程以及医疗保健服务成本可以得到改善(Arsénio等,2014;Singh和Chatterjee,2019)。

物联网设备产生了大量存储在存储服务器上的患者数据,并在医疗专业人员之间共享以用于治疗目的。这些数据的处理对于实时响应应用的开发是一个重大问题。同时,电子医疗系统需要一些能够维持服务、安全、低延迟、网络带宽以及电子医疗系统特性的架构解决方案。此类解决方案包括云计算、移动云计算(Fernando等,2013; Khan等,2013)、雾计算(博诺米等人,2012;易等人,2015)、微型数据中心(Armbrust等,2010;Greenberg等,2009)、云朵(Gai等,2016)和云海计算(Xu,2014)、移动边缘计算( Abbas等,2017;Hu等,2015)。

在文献中,大多数电子医疗解决方案基于云计算概念,其中网关以独立自主的方式部署。所有医疗数据和服务都部署在云服务器上,并通过互联网进行访问。无线体域网(WBAN)借助云计算概念在医疗领域得以实现,用于通过植入人体的智能设备或传感器进行实时远程健康监测。许多基于云计算的解决方案已经用于远程患者监测(Ahuja等,2012;Devadass等,2017;Rolim等,2010)。为使此类系统有效,需要非常快速的治疗方案和响应。例如,在监控重症患者时,高网络延迟和响应时间会导致治疗延迟,从而引发患者死亡。由于存在高服务延迟(Mubeen等,2017)以及用户与云中心之间远距离传输造成的计算资源浪费,云计算解决方案在这些医疗服务中效果不佳。云计算能力无法满足处理来自多个来源并通过不同网络传输的海量数据的需求。同时,由于大量用户同时发送访问请求,网络带宽和传输速度会降低。此外,远程存储的数据容易受到安全和隐私问题的影响。访问控制和数据泄露是云计算中的常见问题。通常在上传至云之前对数据进行加密,以保护其免受攻击者侵害,这使得数据更加安全。但在加密数据上执行搜索操作较为困难,每次都需要进行完整的加密/解密过程,导致巨大的带宽消耗、开销增加以及存储不足。因此,传统云计算解决方案无法满足服务需求以及诸如紧急情况下远程患者治疗等实时应用的要求。

1.1. 动机

基于云的远程医疗保健监控系统主要集成了移动通信与身体传感器,以用于传输健康数据。考虑一个健身房场景,其中一名健身爱好者在锻炼期间佩戴身体传感器来监控心电图数据、心率及其他生命体征参数。持续监控心电图和心率等特定参数,可以识别这些锻炼是否存在相关风险。同样,在医院中,患有心肺疾病、哮喘、瘫痪、脑出血等重症患者也可以通过传输图像、视频等进行监控。在这两种情况下,都会出现以下问题:首先,在此类基于流媒体的传输中,大量的访问请求以及计算能力的快速增长可能会降低网络效率。医疗网络效率的降低是由于缺乏传输所需的能源和互联网带宽所致。例如,心电图信号的传输每通道需要4千比特每秒带宽。同时,低延迟和数据可靠性至关重要。其次,这些网络存在许多隐私威胁,如信息泄露、插入攻击、最小化攻击等。由于这些威胁,攻击者可能提出一组敏感属性值,并能以高精度推断出这些数值。

这两个问题促使我们研究当前的技术,如边缘计算、雾计算和基于物联网的解决方案,以在最小延迟和处理时间的情况下解决数据隐私保护和访问控制问题。因此,本文确定了电子医疗系统中的两个重要目标。第一个目标是在需要关键患者治疗决策时,降低延迟、处理时间和响应时间,同时维护边缘服务器中收集的数据隐私。另一个目标是确保对公共存储的敏感患者健康信息(PHI)的访问控制。通过受控访问PHI,可以轻松应对未授权用户。

1.2. 问题解决方案

第一个目标的解决方案是引入一个中间边缘计算层,在该层中,少量数据在边缘节点处被收集和处理以生成快速决策,而大量数据则在云数据中心进行处理(穆特拉格等人,2019;张等人,2018)。

该边缘计算层能够在靠近数据源(医疗网络)的位置处理数据,从而降低传输成本并支持更优的结构化决策。该中间层可以卸载计算与通信负担,高效处理大量数据,提高数据处理速度,实现低延迟,并克服电子医疗网络中的安全与隐私问题。

第二个目标可以通过在传感器网络边缘使用隐私保护的可搜索加密(PPSE),并在远程存储服务器(云存储)上部署统一访问控制模型来实现。该问题可以利用可搜索加密并借助云计算来解决。让我们考虑另一个医院场景,其中所有PHI信息以加密形式存储在云中。

患者应能够搜索其所有的个人信息,而医生则可以跟踪其治疗过程中的患者病历。为此,他们使用患者ID和姓名来检索所有记录。同时,研发部门可以搜索一年中特定时间某新疾病所涉及的受影响患者数量等统计数据。在这种场景下,不同人员可以搜索相关信息根据患者的角色进行划分。因此,这种带有可搜索加密的访问控制器能够在多用户环境中保护隐私。

该解决方案包含两种计算范式(云计算和边缘计算),已足够强大,能够处理大规模数据处理及数据隐私问题。

本研究工作的贡献如下:

- A框架已被提出,该框架集成物联网‐边缘‐云用于智能医疗保健系统。一个中间的边缘计算层降低了网络延迟并改善了实时场景下的数据处理。

- 所提出的框架通过使用隐私保护可搜索加密(PPSE)来保护敏感的患者数据隐私和机密性。

- 所提出框架包含一个访问控制器模块,用于控制对患者健康信息(PHI)的未授权访问。

所提出的框架经过演示和分析,以测量其在各种性能指标(如延迟、传输时间、功耗和能耗、加密时间、吞吐量等)方面的性能和效率。该框架的访问控制模块支持对患者数据的受控访问。

本文的其余部分安排如下:第2节介绍研究背景。第3节描述了提出的工作。第4节讨论了提出的工作的实验设置和结果。第5节给出了工作的结论。

2. 背景

本节讨论了边缘计算架构中的安全和隐私挑战。随后,将探讨文献中提出的各种方法以缓解这些挑战。

2.1. 基于边缘计算的电子医疗系统中的安全与隐私挑战

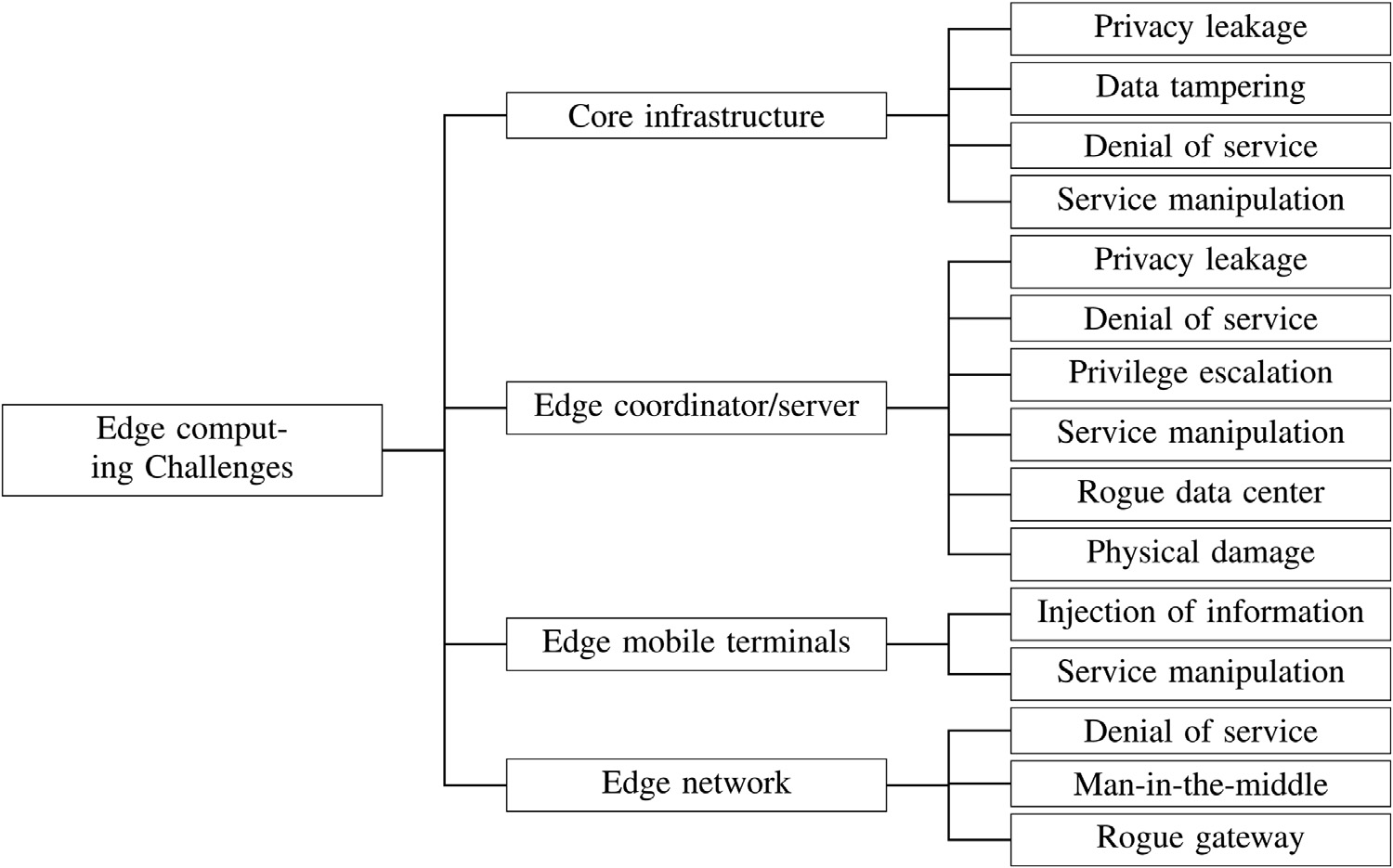

边缘计算架构与云计算和普适计算协作,以获得丰富的服务接口(Abdellatif等,2019;Khan等,2019)。边缘计算架构包含四层核心基础设施、边缘服务器、边缘网络和边缘设备。这四层架构涵盖了所有安全与隐私挑战。在图1中,总结了边缘计算中的安全与隐私挑战。

- 核心基础设施 :它促进对网络的访问、边缘计算的集中式服务以及边缘设备的功能管理。边缘计算基础设施由边缘设备网络和边缘节点组成,这些节点与物联网设备或云数据中心相连,用于大规模数据存储。该基础设施由第三方(云数据中心和边缘服务器)管理,可能导致数据丢失、泄露、非法复制、非法发布和数据的非法传播。

- 边缘服务器 :这些边缘服务器提供多租户虚拟化并为数据的存储和处理提供实时解决方案。攻击者可以获得对这些处理单元的内部或外部控制,或扰乱系统功能。

- 边缘网络 :一种支持无线功能的网络,其中已在边缘设备与边缘服务器,以及借助数据中心通过互联网使用核心基础设施。这些数据中心协同工作,并且从不中断与传统云的连接。由于互联网支持的物联网设备通过传感器和粗糙的网关进行互连的过程,因此存在安全隐患。

- 边缘设备(移动终端,物联网设备) :这些设备连接到网络边缘,为终端用户(生产者+消费者)提供便利。边缘设备的工作包括数据收集、数据处理和决策。由于存在被攻破和恶意的设备,因此存在一些安全问题。

为了构建安全的医疗系统并克服边缘范式下的安全与隐私挑战,需要一种安全数据计算机制,其中外包数据以密文形式进行传输。因此,需要一种通过关键词的安全搜索机制,使得数据在加密形式下无需解密即可执行搜索。目前已有多种可搜索加密方法,例如安全排序关键词搜索(王等人,2011)、基于属性的关键词搜索(王等人,2013)、动态搜索(卡马拉等人,2012)以及带关键词搜索的代理重加密(邵等人,2010)。这些方法大多存在信息丢失和计算延迟的问题。在电子医疗领域,已提出多种访问控制技术(陈和尤里安,2015;昆达瓦尔等人,2018;辛格和查特吉,2017;2020;余等人,2010;周等人,2013),用于控制不同参与方对敏感健康数据的访问。

2.2. 基于边缘计算的电子医疗系统相关研究

文献中已发现许多关于医疗系统中雾计算和边缘计算的研究(博诺米等人,2012;埃尔米瑟里等人,2016;科乔夫斯基等人,2019; Mut‐lag等人,2019;Rahmani等人,2018;塔赫里扎德等人,2018;图利等人,2020;易等人,2015)。部分先前的文献研究已在表1中列出。

Alabdulatif等人(2019)提出了一种万物边缘(EoT)计算框架,以保障电子医疗监控服务的安全。该框架采用完全同态加密来保护隐私,并在EoT框架上实现实时计算和存储能力。还使用了基于分布式集群的方法来分析大规模异构数据。但是,当设备和异构传感器因巨大需求而扩展时,模型的安全性较低。

张等人(2018)讨论了边缘计算范式中医疗数据安全与隐私的综合分析。他们分析了边缘计算环境中存在的安全威胁和攻击。诸如基于密码学的技术等有前景的保护和对策技术也被提出,以保障基于边缘计算的应用程序的安全。但是,所讨论的基于密码学的解决方案处理时间较高。

在网络边缘部署了智能电子医疗网关,以实现更高级别的医疗服务,例如本地存储、快速计算能力、实时数据处理等(Rahmani等人,2018)。在传感器和远程云计算存储服务器之间部署了一个地理分布式的中间雾计算层。该层负责处理传感器和远程云计算存储服务器的额外负担,以便

该系统是可扩展的、节能的、可靠的和快速的。由于存在显著的地理分布,作为并行系统,其管理和模型的复杂性变得很高。

穆特拉格等人(2019)讨论了医疗物联网系统中雾计算的有前景的技术和计算革命。文献研究的分类法结果提供了不同的方法和技术,以支持基于雾计算的医疗应用。

深度学习技术被集成于物联网与雾计算环境中,以构建智能医疗系统(图利等人,2020)。所开发的HealthFog系统为数据处理提供了低延迟和节能的解决方案。该系统可自动诊断心脏病,并高效管理心脏病患者的数据。

南迪亚拉和金(2016)开发了一种基于雾计算和物联网的实时电子医疗监控系统。该提出的监控系统利用了云到雾(C2F)计算的特性,例如边缘数据存储、更快的数据处理、实时信息共享、低响应时间等。

采用包含传感器层、雾层和云层的雾‐云计算方法,用于设计大规模基于物联网的医疗应用(何等人,2017)。该应用程序管理个性化医疗服务,提高了服务效率并减少了响应时间。部署了如分区、聚类、通信和并行处理等优化原型,以最大化系统效率。

已开发出一种雾辅助物联网系统,用于监控远程糖尿病患者(吉亚等人,2019)。位于网络边缘的雾计算节能型传感器节点可以扫描人体的生命体征参数,如葡萄糖、心电图、体温,以及环境上下文数据,如室温、湿度、空气质量等。采用安全的加密算法来保护收集的数据。

一种节能的、低成本健康监控系统,配备传感器节点和雾计算层,在Gia et al.(2017).所开发的方法用于通过心电图自动分析对心脏患者进行连续远程监控。智能网关收集所有数据,执行自动化决策,并生成实时通知以引起即时关注。

一种用于电子医疗应用的雾计算方法已被开发,以将存储和数据信号处理任务从云端移除(克拉丘内斯库等人,2015)。实时医疗服务在网络边缘执行大部分功能。因此,所开发的系统在实时处理和监控方面更加高效。

李等人(2020)提出了一种基于SDN的物联网赋能医疗系统的安全边缘计算框架。在边缘服务器上,所有物联网设备都通过使用一种轻量级认证技术进行认证。之后,所有数据被发送用于存储、处理和分析。SDN控制器与边缘服务器相连,负责负载均衡、网络优化以及物联网赋能医疗系统中的高效资源利用。

设备安全是雾计算和物联云环境中的一个重要安全问题。为解决此问题,索哈尔等人(2018)提出了一种网络安全框架,用于识别恶意边缘设备。他们采用了三种安全模型:马尔可夫模型、入侵检测系统(IDS)和虚拟蜜罐设备(VHD),以提高系统安全性和恶意节点检测的准确性。

江等人(2019)提出了用于移动边缘计算架构的隐私保护位置协议,以维护无线传感器位置的隐私保护。利用Paillier的同态加密方案,开发了两种隐私保护的位置协议:三边测量法和多边测量法。该协议的安全性基于Paillier加密的语义安全性,其中每个基站需要进行一步加密,传感器节点需要进行一步解密。

基于雾计算的方法已被开发用于保护工业物联网(IIoT)系统免受分布式拒绝服务(DDoS)网络攻击(周等人,2019)。他们将流量监控和分析工作分配到本地设备附近(边缘网络),并将协调与整合工作交给云中心服务器。由此实现了快速响应,并且误报率较低。现场防火墙设备和虚拟化网络功能(VNFs)被用于实时流量分析和攻击数据包过滤。

从这些总体描述中,识别出基于边缘/云计算的智能医疗系统中存在的以下研究问题。

- 尽管智能医疗系统中的资源共享具有各种优势,但仍存在医疗保健数据隐私保护不足的问题。

- 由于在云中对大规模数据进行预处理,服务常常面临高延迟问题。

- 将数据外包到云网络会导致患者紧急治疗时准确率低和响应时间长。

- 云资源中缺乏适当的访问控制机制,导致医疗保健数据泄露和非法访问。

因此,由于数据外包,数据机密性和查询隐私保护成为重大挑战。作为解决方案,近年来区块链也被应用于医疗系统中。然而,该技术无法解决已识别的问题,因为它消耗过多能源,且操作任务具有高延迟。本研究主要针对上述问题提供解决方案。可搜索加密能够在保护隐私的前提下对数据执行搜索操作。

3. 建议的模型

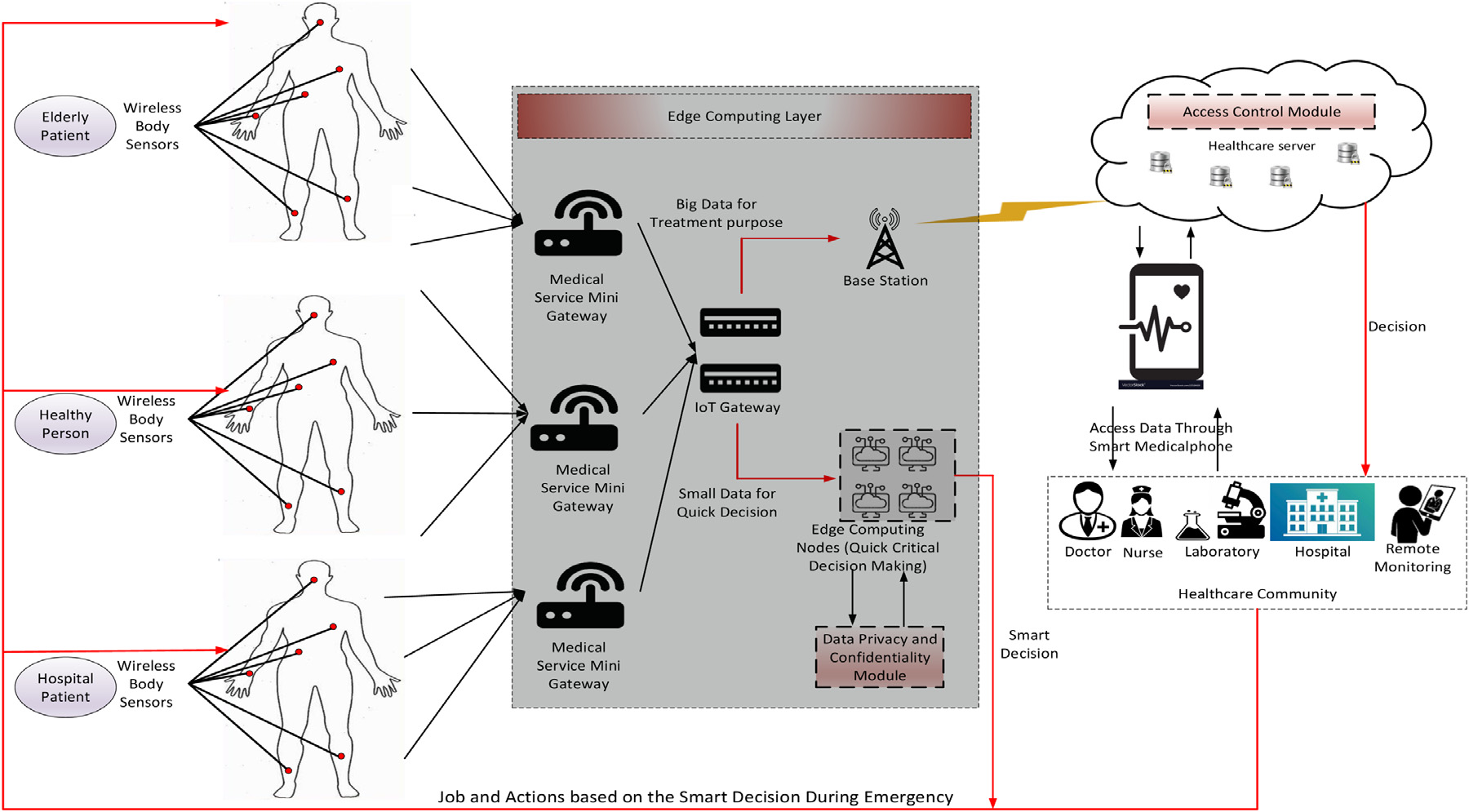

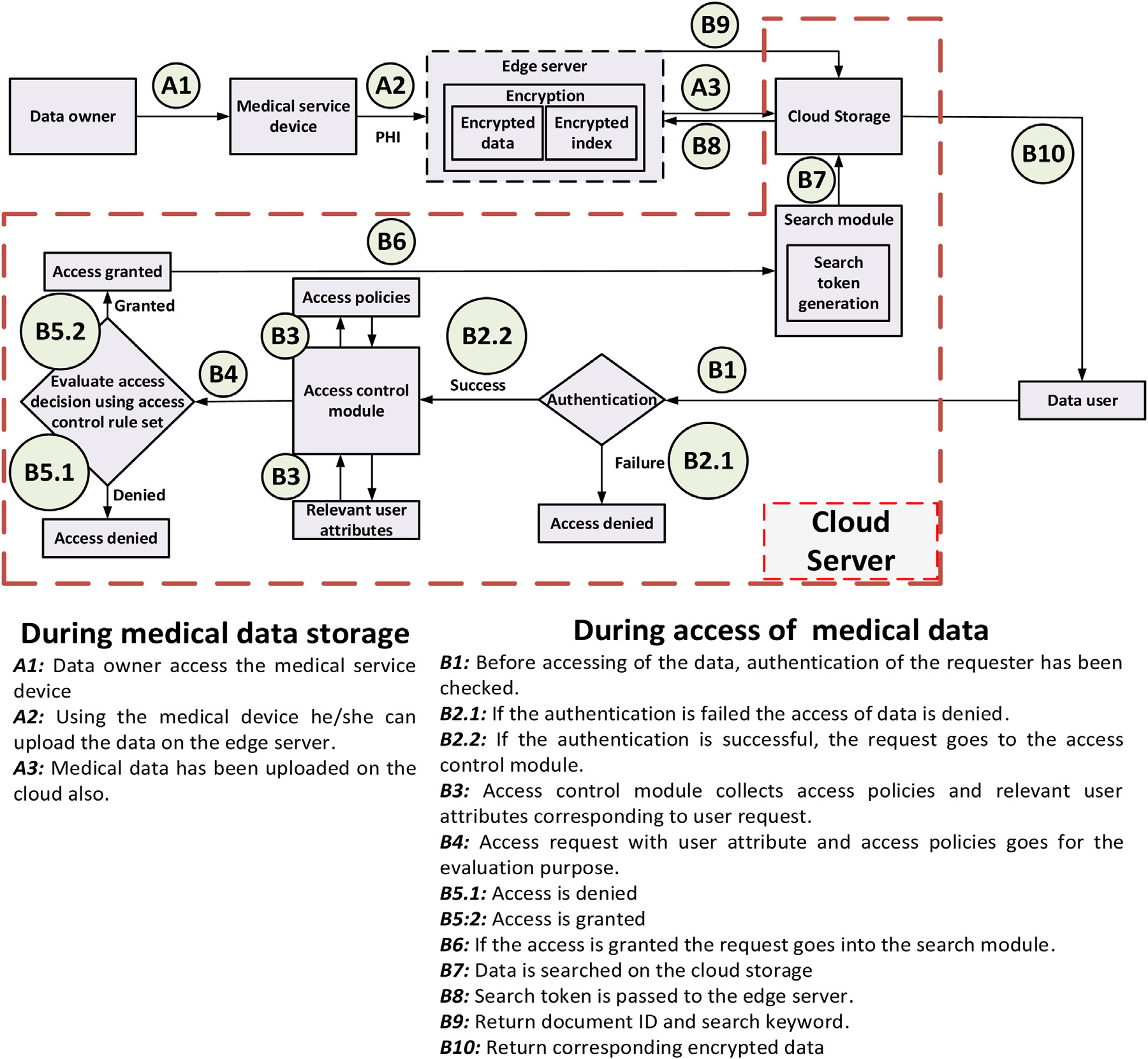

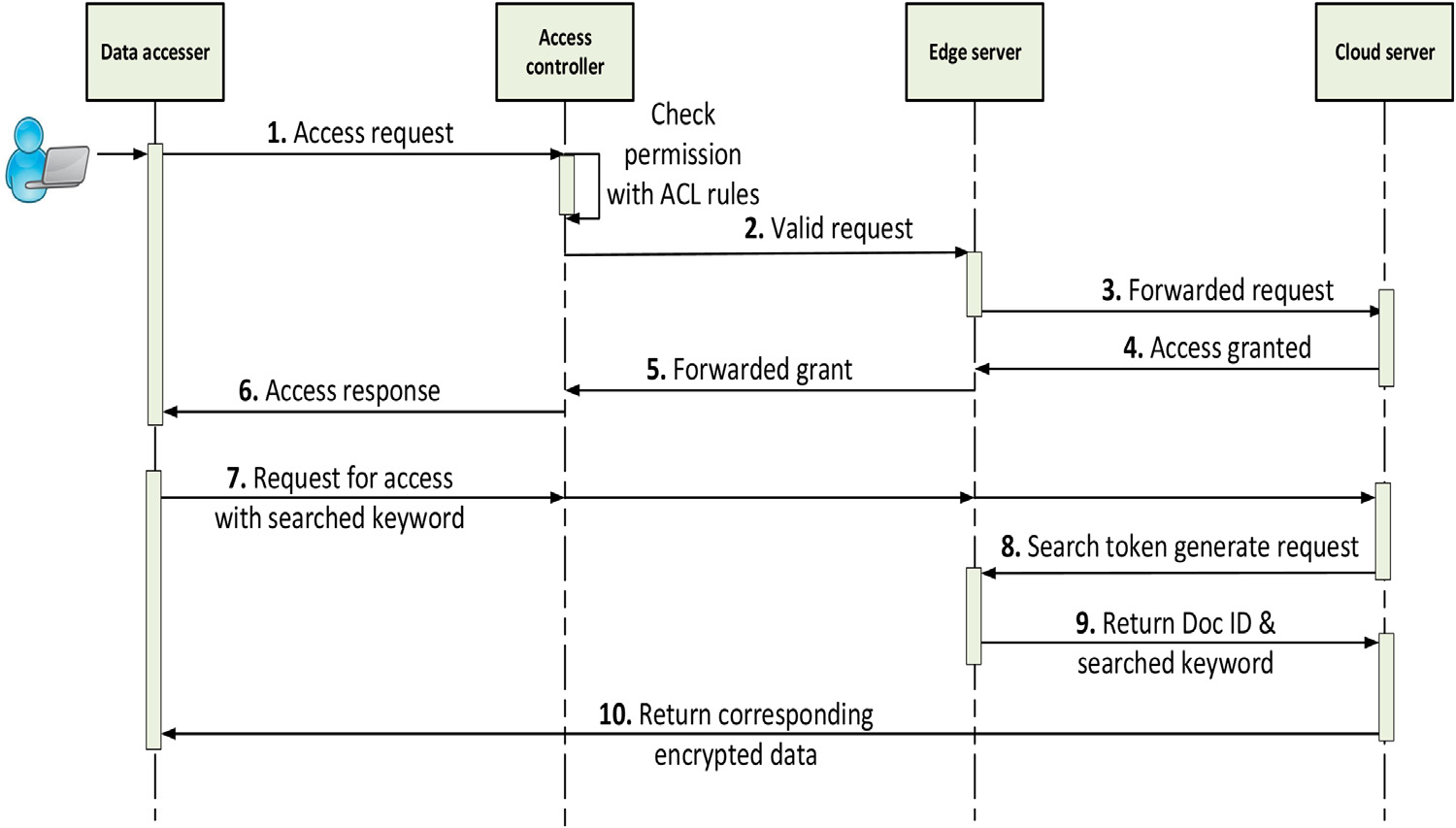

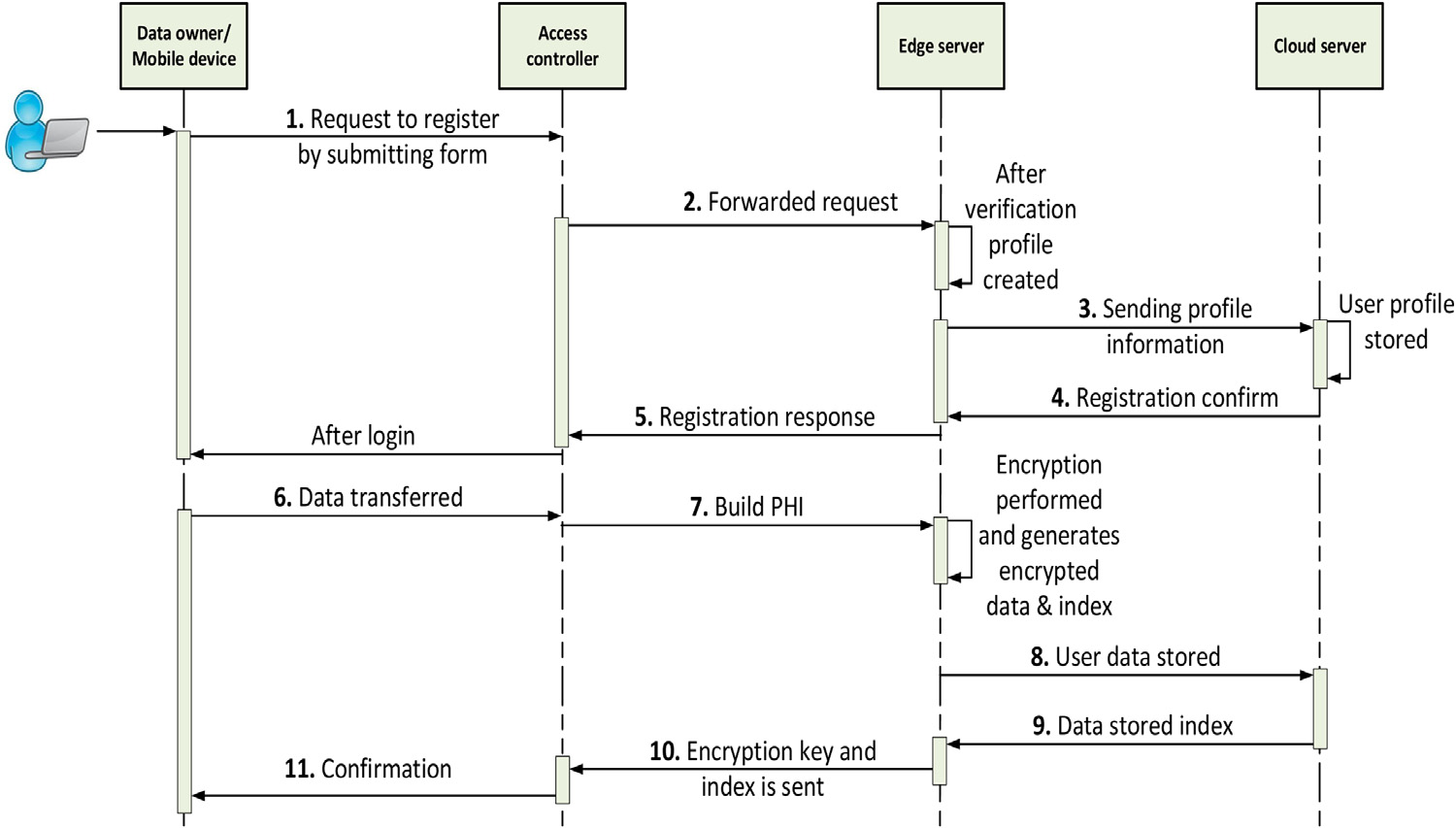

提出的模型基于上述讨论的研究问题而设计。它由两个模块组成:加密模块和访问控制模块。在该提出的模型中,智能医疗系统(SHS)在无线体感传感器/设备/用户与数据服务器之间包含一个边缘计算层。该边缘计算层负责减少响应时间,并为实时分析提供快速决策。加密模块也实现在该层上,以维持机密性并保护患者数据隐私。在该技术中,数据被分割并加密成多个部分,以便仅访问包含用户感兴趣关键词的文档子集。在访问期间,用户可以在不解密数据的情况下对加密数据进行搜索。由于该技术是基于单个关键词的可搜索加密,因此在此过程中只有相关数据可见,其余数据则以加密形式存储。访问控制模型实现在数据存储服务器上,能够限制未授权访问。通过这种方式,所提出的两个模块将协同工作。这两个模块将在后续的小节中进行讨论。图4展示了所提出模型的系统动态视图。该图显示了信息/请求在各模块之间的流动过程,如各个步骤中所述。图5以及6分别显示访问控制器期间的序列图和存储信息。该序列图说明了不同模块如何相互连接和交互,传递了何种类型的信息,以及系统内进程运行的顺序。

3.1. 所提议的系统架构的描述

边缘计算架构可以在三个层级上运行(穆特拉格等人,2019):1)传感器层——从边缘设备收集数据;2)网络协调器层——多个连接的设备将数据发送到边缘处理节点;3)决策层——边缘计算层在几秒钟内处理数据以进行决策。图2展示了所提出的隐私保护模型的系统架构。在此架构中,不同的实体相互交互,执行诸如数据采集、数据聚合、存储和分析等特定任务,同时保护数据隐私。每个实体的描述如下:

-

智能用户

‐智能用户可能是健康人群、老年患者、重症患者、住院患者、医生、护士、实验室技术人员等。生物传感器已植入患者体内以采集生物信号,之后这些信号在物联网设备中聚合,并以加密形式存储在云存储中。

-

边缘网关

‐此智能设备负责对从智能患者群体收集的小型数据进行本地处理。此类数据的本地诊断用于控制心脏泵、氧气供应等智能设备。它还会对数据进行加密并将其存储在云存储中以供进一步分析,并供医生在治疗过程中访问。

-

数据库管理器

‐该管理器主要负责数据存储和查询处理。处理后的查询将搜索来自密钥生成器的加密密钥从该密钥生成器。

-

边缘服务器

‐这将管理来自不同智能社区用户的全部数据资源并将其组织成不同的集群,以便以加密形式进行分析。

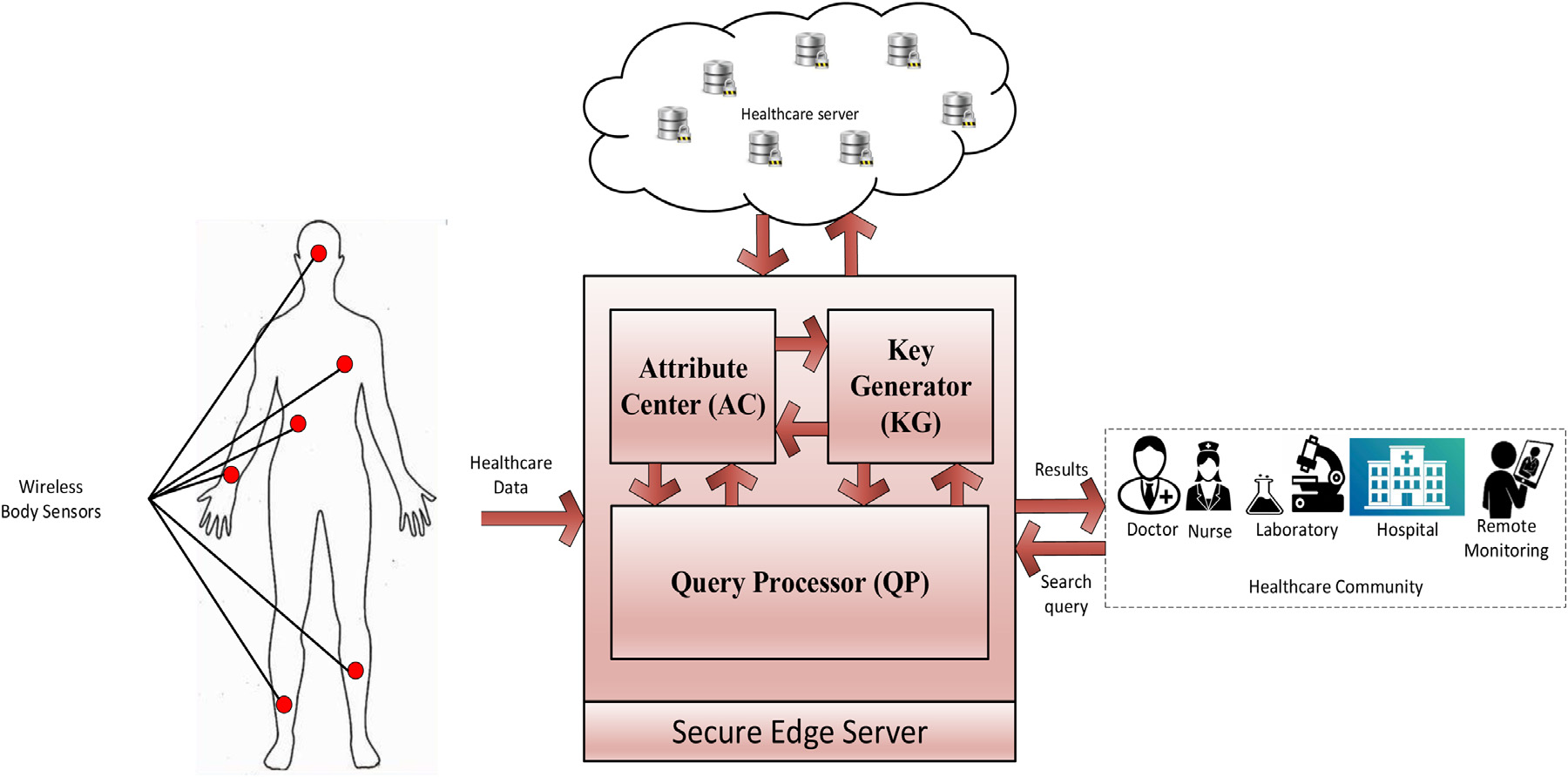

3.2. 加密模型

所提出的加密模型基于图3中所示的以下场景构建。该模型适用于存在多个数据所有者和接收者的情况。一组体感传感器部署在患者身体上,感知到的数据在监控设备中进行聚合。随后,生成一条称为患者健康信息(PHI)的记录。该PHI在患者的医疗手机中生成,并以加密形式外包到云端。在将其存储到云之前,数据将首先发送至可信第三方(边缘服务器),并在该处执行以下操作。此处假定所有数据均为文本格式。模型的工作原理如下所述:

在该模型中,存在一个属性中心(AC),它通过计算属性的熵来设定属性的数值。根据属性的数值,对它们进行优先级排序,并且每个属性均已分配预定义的数值值已被分配给每个属性。

将在访问控制器 AC上运行的算法在 AGG _AC中提及。

- 在此模型中,存在一个密钥生成器(KG)(KG),它将根据某些参数值来计算基于某些参数值为数据计算密钥的密钥将为数据基于某些参数值。

这些数值位于个人健康信息(PHI)中,并基于两个数值,一个secret key将被生成。算法将在上运行KG is mentioned in AGG _ENC

在此模型中,有一个查询处理器(QP),负责查询处理。当任意接收者想要访问特定患者的个人健康信息(PHI)时,他/她将发送包含患者ID及其他详细信息的查询至服务提供商。此处,查询处理器将处理该查询并生成一个数值作为令牌。该令牌将被提交至密钥生成器,且被搜索的个人健康信息(PHI)的密钥将通过一个盲令牌发送给接收者。将在QP上运行的算法在AGG_TKN中提及。

现在,接收者仅能获取个人健康信息(PHI)中他们所需的属性数据。由于隐私政策,其他属性的数值仍保持加密状态。

模型的分阶段详细描述

第一阶段 ‐在此模型中,第一阶段由属性中心(AC)负责,从无线体域网(WBAN)收集大量数据。以下是创建索引表(T1)的步骤(伪代码算法1)。

算法 1算法‐ AGG_AC(用于索引表( T 1)生成)。

1: 过程 输入:(来自无线体域网(WBAN)的收集的数据)

2: 输出:索引表 T 1

3: 开始

4: 对于 i 到 n 执行 //n 为患者数量

5: 患者_数据.收集[i] //从无线体域网(WBAN)收集患者数据

6: 患者_数据.划分_固定_块[i]

7: 次级块(SD) = 患者_数据.存储[i]

8: 创建患者健康信息(PHI) //创建患者健康信息(PHI)

9: 主块 (PD) = 患者_数据.存储[i]

10: 患者_属性.计算_熵[i]

11: 患者_属性.优先级排序[i]

12: 列表[属性]=关键词

13: 索引_表[ T1 ]. 创建 = 文档|| 对应关键词。

14: 结束

步骤1:定期收集患者数据,例如血压、血氧饱和度、脉率、血压、呼吸速率、体温等。步骤2:将数据划分为每个包含800个实例的固定数据块,并将其标识为患者数据块(D i),其中i = 1,2, 3....n。该数据块将保存在次级块(SD)中。

步骤 3:创建每位患者的患者信息,包含患者的详细信息,例如患者ID,年龄,性别,电话号码,地址,父母信息,等。此信息将保存在主块(PD)中,并与次级块(SD)关联。

第4步:计算次级块(SD)中每个属性的熵,对属性进行优先级排序,并在文档中相应地放置。

步骤5:创建患者健康信息(PHI),一组文档(D 1,D 2,D 3… D n),这些文档将被加密并上传到云服务器。

步骤 6:从每份个人健康信息(PHI)文档中列出所有属性名称作为关键词

步骤7:创建一个索引表(T1),其中包含所有文档及其对应的关键词。完成这些步骤后,访问控制器将请求密钥生成器(KG)生成密钥。

表2展示了索引表(T1)。

阶段 II -在此阶段,知识图谱(KG)将使用隐私保护可搜索加密(PPSE)生成加密密钥。索引和文档的加密过程如下所示(算法 2 ):

步骤1:这是一个在密钥生成器(KG)中运行的随机算法。在此步骤中,将为文档和索引加密生成两个密钥,分别为K doc和K ind。这些密钥是关键词和属性索引(I)的哈希值。

步骤2:调用ENC Kind()函数。该函数将加密上一阶段生成的关键词集合S KW(ω 1 , ω 2 , ω 3 ..ω m)。该函数以关键词ω 1 和d 1、对应的文档(D 1) ID作为输入,并生成加密索引(EI)。

算法 2算法‐ AGG_ENC(用于索引的加密和文档)

1: procedure输入:(索引表 T 1)

2:输出:表格 T 2和 T 3

3: TC 11 简报文件

4:计算 K doc和 K ind= H[关键词 || 属性索引(I)]。

5:生成 EI= ENC索引密钥(Kind)[ ω 1 ‖ ID D 1], ENC索引密钥(Kind)[ ω 2 ‖ ID D 2] ......EN C索引密钥(Kind)[ ω m ‖ ID D n].

6:加密_索引_表 T 2.创建=[关键词 || document ID]

7: ED生成 = E NC K d oc[ D 1], E NC K d oc[ D 2], E NC K d oc[ D 3]....E NC K d oc[ D n].

8:表 T 3.创建=加密文档。

9: END

步骤3:创建一个加密索引表,其中每个关键词的加密索引将与文档 ID一起存储在表 T 2(表3)中。

步骤4:调用 ENC K doc ()。该函数将加密集合 D 中的每个文档,并将加密文档(ED)与文档ID一起存储在表 T 3(表4)中。它为用户输出密钥 K s。该密钥用于生成陷门,以执行搜索操作。

第三阶段 ——当用户想要搜索包含关键词的文档时,将执行此阶段。在此阶段中,将生成搜索令牌。搜索令牌的生成过程如下(算法3):

算法 3算法‐ AGG_TKN(用于生成的 搜索令牌).

1: procedure输入:(用户搜索关键词)

2:输出:匹配的文档及其 ID

3: TC 11 简报文件

4:搜索_令牌.generate TK= ENC K d oc( ω q ‖ D 1), ENC K d oc ( ω q ‖ D 2 ) , ENC K d oc ( ω q ‖ D 3 )

5:如果 (搜索_关键词==已存储的_关键词)则

6:从表 2 中获取文档 ID

7:返回加密_文档。

8:文档解密[ DEC K d oc( D i)]

9:否则

10:搜索关键词未在文档中找到 。

11: END

步骤1:使用用户输入的搜索关键词生成搜索令牌。关键词 ω q 的搜索令牌通过所有文档组合计算得出,例如 搜索令牌,TK = ENC K d oc(ω q ‖ ID D 1),EN C K d oc(ω q ‖ID D 2),EN C K d oc( ω q ‖ ID D 3 )。步骤2:搜索令牌包含加密索引,并在索引表T 2 (表3)中匹配以查找文档ID。步骤3:提供与搜索令牌匹配的文档 ID对应的密钥,并将相应文档发送回用户。

第 4步:用户可以使用哈希关键词 h( ω q)作为密钥来解密文档 。解密由 DEC K d oc( D i)完成。

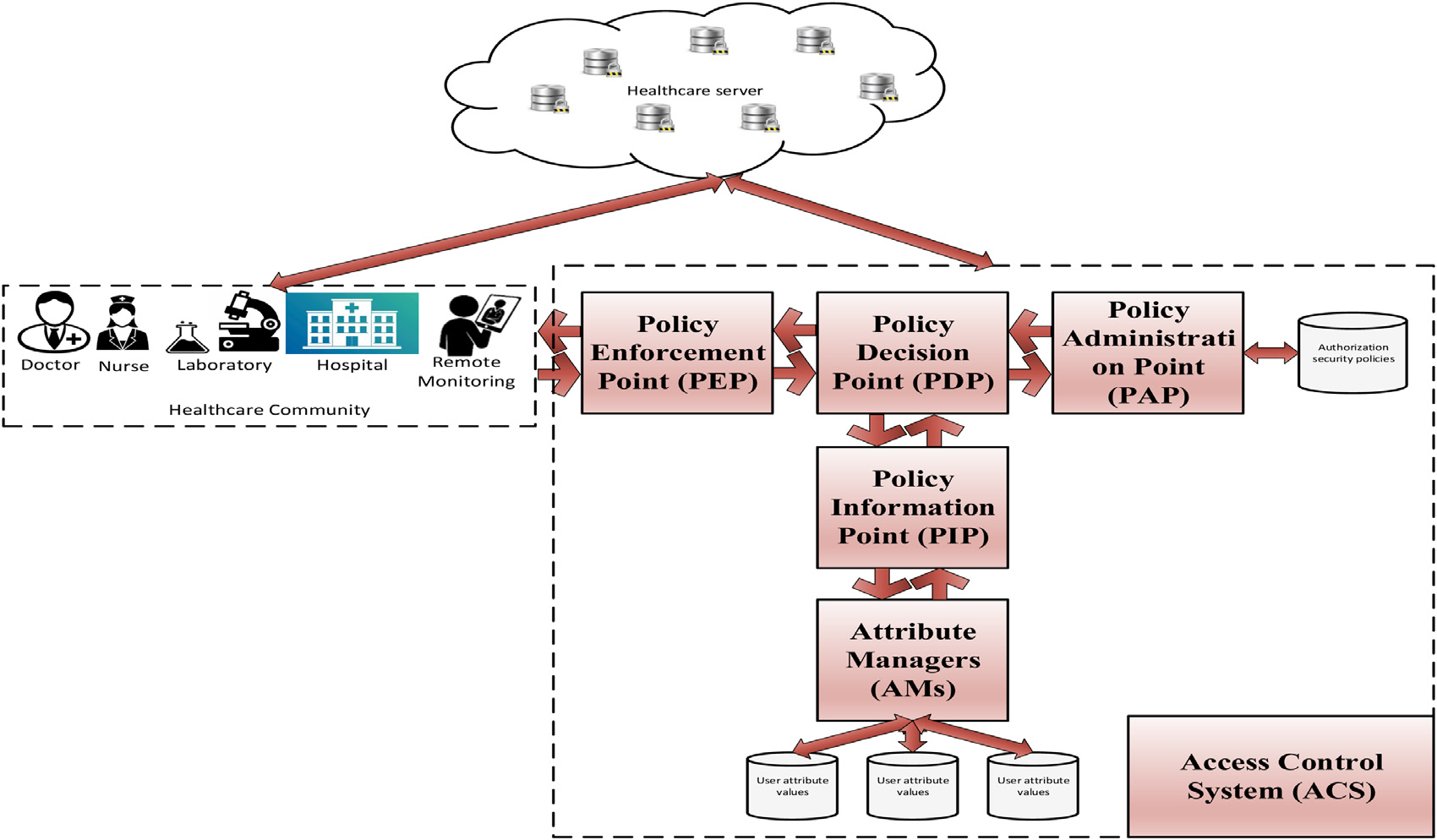

3.3. 访问控制器模块

访问控制系统 (ACS) 用于保护系统和资源免受未授权方的侵害。在医疗场景中,ACS 检查并决定主体访问所请求的访问权限是被允许还是被拒绝。权限的授予或拒绝基于有关访问上下文和条件集合的访问控制策略。当收到访问请求后,该模块将评估当前访问上下文和指南,以决定该访问请求的处理结果。算法4 描述了访问控制模块的工作功能。图7 展示了基于边缘计算的智能医疗中的所提出的访问控制模块。

- 策略执行点 (PEP) :PEP 是用户可以提交其访问受保护资源请求的接入点。这是初始访问接口,以凭证和属性集的形式收集用户请求。它还能够触发访问决策结果。PEP 负责将用户请求传输至策略决策点 (PDP),并将 PDP 生成的响应传递给用户。

- 属性管理器 (AMs) :属性管理器 (AMs) 作为管理者,负责管理、存储和更新主体、资源和环境的属性信息。它还允许访问控制系统 (ACS) 访问这些信息以用于决策过程。由属性管理器 (AMs) 管理的属性信息取决于

算法 4访问控制器模块。

1: procedure输入:(用户请求附带其凭证)

2:输出:访问决策 (授予/拒绝)

3: TC 11 简报文件

4:用户请求=[登录凭证 || 资源信息]

5:用户_请求.收到[PEP]

6:如果(login credential || resource information)=有效那么

7:用户请求 →策略决策点 (PDP) 。 →表示转发的 sign

8:如果用户请求=有效那么

9: 用户请求 → PAP和 PIP

10:否则

11:用户请求无法被处理。

12:更新_访问_策略.fetch[PAP]

13:返回更新 _访问_策略

14:更新_用户_属性_信息。收集[PIP]

15:返回更新 _用户_属性_信息

16: 访问_决策.评估 [ 策略决策点 (PDP)]

17:返回访问决策 _

18:如果访问决策是授予则

19: 用户可以访问资源和数据。

20: 否则

21: 用户 访问 被 拒绝 else

22: 用户 凭证 为 无效

23: END

在应用场景中 仅指定可能参与 授权过程的相关属性。

3.

策略信息点 (PIP)

:PIP 为访问控制系统 (ACS) 提供接口,用于获取当前交互用户已更新属性的数值。PIP 收集由属性管理器 (AMs) 管理和存储的所有属性信息。所获得的属性信息用于授权策略评估。PIP 将评估结果传递给策略决策点 (PDP),以进行决策过程。

4.

策略管理点 (PAP)

:PAP 是一个授权策略存储库,负责管理和生成以主体、对象、环境上下文(位置和时间)以及条件集合表示的策略。其主要功能是在需要评估访问请求时提供已更新的访问策略。PAP 还可支持策略制定者创建、修改和安装将要实施到访问控制系统 (ACS) 中的策略。

5.

策略决策点 (PDP)

:PDP 是访问控制系统 (ACS) 的核心模块,负责访问请求决策。它接收来自 PEP 的用户访问请求,并将其传递给 PIP 和 PAP 进行进一步评估。根据 PIP 的评估结果和 PAP 的授权策略,PDP 作出授予、拒绝或不适用的访问决策。

基于边缘计算的智能医疗保健系统中的访问控制器规则集

以下元组用于定义基于边缘计算的智能医疗保健系统中的访问控制器规则集。为了做出访问决策,所有这些元组被组合成一个单一实体。

- < U, O, A, UA, AP> −→<访问决策={授予,拒绝}>

- U是访问控制器的用户的身份。

- O是医疗数据(对象)。

- A是对 O执行的操作 (搜索 、读取 、写入 、执行 、更新)。

- UA是属性管理器 (AMs)收集的用户属性 。

- AP是在 PAP生成的访问策略,并在需要时发送到 PDP以 评估访问请求。

- AD表示访问决策。

以下列出的六条规则将用于验证访问请求的访问决策。

规则1 用户 ={已认证} ∧ 对象 ={Medical _ ∧ 数据} ∧ 操作 ={任意} ∧ 用户属性 ={相关/有效} 访问策略 ={已存储/有效} →访问决策 ={授予}

规则2 用户 ={不诚实} ∧ 对象 ={Medical_数据} ∧ 操作= {任意} ∧ 用户属性 ={相关/有效} 访问策略 ∧ {已存储/有效}=访问决策 →{拒绝}

规则3 用户 ={已认证} ∧ 对象 ={Medical_数据} ∧ 操作= {任意} ∧ 用户属性 ={无效} ∧ 访问策略 ={ 已存储/有效}→访问决策 ={ 拒绝}

规则4 用户 ={已认证} ∧ 对象 ={Medical_数据} ∧ 操作= { 任意}∧ 用户属性 ={ 相关/有效} 访问策略 ∧ {无效}→ 访问决策 ={ 拒绝}

规则5 用户 ={已认证} ∧ 对象 ={Medical_数据} ∧ 操作= { 任意}∧ 用户属性 ={无效} ∧ 访问策略 ={无效} →访问决策={拒绝}

规则6 用户 ={不诚实} ∧ 对象 ={Medical_数据} ∧ 操作 ={任意} ∧ 用户属性 ={无效} ∧ 访问策略 ={无效} →访问决策={ 拒绝}

3.4. 模型安全分析

本小节讨论了两个不同的安全测试用例。基于安全测试用例,对所提出的隐私保护技术 PPSE进行了形式化证明。

3.4.1. 安全测试用例

测试用例1:考虑攻击者使用密钥生成算法生成主密钥以篡改PHI。现在他希望获取用于搜索操作的密钥K。在这种情况下,他必须满足访问策略,否则该过程将中止。因为根据所提出的令牌生成算法TK = ENC K doc (ω q ‖D 1 ), ENC K doc (ω q ‖ D 2 ), ENC K doc (ω q ‖ D 3 ),攻击者在输入密钥和关键词后才能执行搜索。只有当他满足访问策略时,才可能获得该权限。测试用例2:在第二种情况下,服务器为半诚实状态,可能会仅返回部分搜索结果。当攻击者试图通过多次查询获取特定数据时,会出现典型的数据泄露问题。在此情况下,由于对于高比特长度消息的大素数而言,令牌生成的概率较低,因此无法生成陷门(加密关键词Wq)。

通过考虑以下两种测试情况,可以证明这些定理。

3.4.2. 安全证明

定理1. 患者健康信息(PHI)在从云访问时,通过满足方程 H(m i | C i ) = H( m i ) 来维持数据隐私,即密文块中消息的条件熵函数等于消息的熵。

证明。 假设M i是由边缘服务器生成的消息或患者健康信息。可搜索加密算法对这一消息进行加密。在此过程中,涉及两个大素数P和 Q,其中N = P∗ Q在Z∗ N中,该值在初始化阶段公开发送给用户。因此,密文为C i =[ ENC K d oc (M i ) + ENC Kind (ω q ) +ADD( R i )] mod N,其中R i是填充位。

这是患者使用密钥P、Q、R加密并盲化后的个人健康信息(PHI),并使用陷门T p = f( ω q )来隐藏信息。在不知道T p 的情况下,推导出加密关键词ω q 是一个计算上困难的问题。此外,填充位R i 分布在Z∗ N 中。因此,从加密的PHI中猜测属性值的概率与猜测消息的概率相同。该方案保证了数据隐私。

Theorem 2. 在假设边缘服务器为半可信(即对分配的任务诚实但出于好奇会试图从存储的信息中获取泄露内容)的前提下,所提出的方案是安全的。

证明。

所提出的方案的工作原理如图3所示。在此方案中,文档附在边缘服务器生成的个人健康信息(PHI)中。从每个文档中提取属性作为关键词,并使用关键词集进行索引。在搜索特定文档的关键词时,会生成一个

)

)

表1 – 以往研究与本研究的对比分析

|

论文 Year

工作 environ‐ ment 目标的 work | 提出的方法 | 方法 局限性 |

|---|---|---|

|

Craciunescu等 (2015年)

2015 电子医疗 应用程序 负减载少来的自 云存储 side | 该 采用雾计算方法 计算方法在其中 边缘的网络 执行大多数的操作 task | 边缘网络的安全可能受到威胁 边缘网络可能会被破坏。 |

|

Elmisery等 (2016年) 2016 互联网的 医疗保健

事物(IoHT) 改善的 系统 隐私和 效率 | 已部署 中间层雾计算 节点之间的 IoHT设备,和 基于云的 医疗保健服务 | 成本和复杂性的该 系统是非常高且缺乏的 适当的访问控制 机制。 |

| 南迪亚拉和 金(2016) 2016 雾计算‐物联网基于 电子医疗 系统 为了提供 安全 系并统提升 效率 | 云到雾计算 计算方法 是使用的 | 系统的可靠性和安全 该系统的不太 关注于敏感的健康数据 数据。 |

| Gia et al.(2017年) 2017 Fog 基于层的 电子医疗 系统 实时 远程 监控 系统用于 心脏 患者 | 采用雾计算层和 智能网关用于 实时决策 制作 | 被监控的性能的 数据安全和服务时间 在雾计算层处降低时 网络负载增加。 |

| Sohal等 (2018年) 2018 Fog 计算 和云‐ 物 识别 恶意 边缘设备 | Markov模型, 入侵检测 系统(IDS)和 虚拟蜜罐 设备(VHD)被用于 用于识别 恶意节点 | 延迟和处理 安全模型的时间 高 |

|

Alabdulatif等(2019年) 2019 边缘的

物联网设备(EoT) 基于 电子医疗 系统 安全地保护 电子医疗 监控 服务 | 完全同态 加密和 分布式 基于集群 方法 |

在以下情况中安全性较低 设备扩展以及

传感器。 |

|

Zhou 等 人。 (2019年)

2019 工业 互联网的 物联网(IIoT) 安全地保护 系统免受 分布式 拒绝 服务 (DDoS) | A 雾计算 基于计算的 方法在其中 大部分 工作 是 由 完成的 由本地服务器完成 | 设备管理是困难的 难以处理,特别是在以下情况时 设备的扩展以及 传感器在一个异构 环境。 |

|

江等(2019年) 2019 移动边缘 计算 保护的 隐私的

传感器 节 | 的 三边测量法和 多边测量法 协议与使用 Paillier的 同态 加密方案 | 加密复杂性以及 系统延迟高, 访问控制器问题需要到 工学学士 handle. |

| Li等(2020) 2020 物联网赋能的 医疗保健 系统 提供的 安全到 the 物联网赋能的 医疗保健 系统 | 提出的边缘 服务器支持的该 认证的 的边缘设备, 和其余的部分的 工作由完成由 SDN控制器。 | 边缘 服务器的 性能 在 该 边缘 服务器 的 性能 较 低 ,当 存在 大量 高数量的恶意物联网 设备 |

| 图利 等 ( 2020 ) 2020 物联网 和 雾计算 计算 自动 诊断 的 心脏 疾病 在 智能 医疗保健 系统 | 雾计算 方法 是 用于 来 提高 系统 效率, 并且 深度 学习 方法 被 用于 提高 检测 速率 检测 速率 | 该 模型 的 延迟 应 加以 改进, 未讨论 访问控制 方案 和 访问控制 未被 提及。 |

表2 – 索引表( T 1)。

| 文档 Doc ID | 优先级索引 | 关键词 |

|---|---|---|

| D 1 | ID D 1 | 1 { ω 1, ω 2, ω 3} |

| D 2 | ID D 2 | 2 { ω 4, ω 5, ω 6} |

| D 3 | ID D 3 | 3 { ω 2, ω 4} |

| D 4 | ID D 4 | 4 { ω 1, ω 2, ω 5} |

表3 – 加密索引表( T 2)

| 关键词 | Doc ID | 加密索引 |

|---|---|---|

| ω 1 | I DD 1 , I DD 4 | ENC Kind[ ω 1 ‖ ID D 1] , ENC Kind[ ω 1 ‖ ID D 4] |

| ω 2 | I DD 2 ,I DD 3 。I DD 4 | ENC Kind[ ω 2 ‖ ID D 2] , ENC Kind[ ω 2 ‖ ID D 3] , ENC Kind[ ω 2 ‖ ID D 4] |

| ω 3 | I DD 2 , I DD 3 | ENC Kind[ ω 3 ‖ ID D 2] , ENC Kind[ ω 3 ‖ ID D 3] |

| ω 4 | ID D 3 | ENC Kind[ ω 4 ‖ ID D 3] |

| ω 5 | ID D 4 | ENC Kind[ ω 5 ‖ ID D 4] |

表4 – 表( T 3)

| 优先级索引 | Doc ID | 加密索引 |

|---|---|---|

| 1 | ID D 1 | ENC K d oc( D 1) |

| 2 | ID D 2 | ENC K d oc( D 2) |

| 3 | ID D 3 | ENC K d oc( D 3) |

| 4 | ID D 4 | ENC K d oc ( D 4 ) |

搜索令牌,即T k =ENC K doc (ω q ‖ ID D 1 )。在此方案中,如果服务器想要泄露消息,只有在搜索令牌被获取的情况下才有可能实现。当对相同输入生成两个不同的令牌时(例如,不同文档中的相同关键词或不同个人健康信息(PHI)具有相同的关键词),则可能出现信息泄露的情况。

图中清楚地显示,关键词是从个人健康信息(PHI)的文档中提取的。假设属性名称为患者姓名,这可能在多个个人健康信息(PHI)中是相同的。如果从不同文档的相同关键词生成了相同的搜索令牌,则可能导致数据泄露。但在所提出的方案中,哈希值是通过关键词和文档ID共同生成的,因此不可能为不同文档生成相同的令牌。

定理3。 假设攻击者获得了搜索集合(T k ,ω q),其中 1< q< r,r 是授权用户允许的查询次数。在这种情况下,攻击者无法获得结果,即结果隐私得以保持。

证明。 每个加密的关键词ω q被视为一个陷门。根据该概念,陷门算法是一种概率性方法,其输出域G位于集合Z∗N中,其中N依赖于P, Q(两个大素数)。现在对于两个输入 ω( 1, D 1)和ω( 2, D 2),如果ω 1= ω 2且D1= D 2,则陷门T p= fω( q)以概率 1 p 相等。这表明,如果素数的数值足够大,则消息比特长度l也较大。由此可知,从相同关键词生成相同陷门的概率成反比。这意味着攻击者即使获得了有关陷门的信息,也无法猜测出关键词和属性值。

4. 实验设置和结果

本节讨论了实验设置以及所提出的基于边缘计算的智能医疗保健系统的性能。

4.1. 实验设置

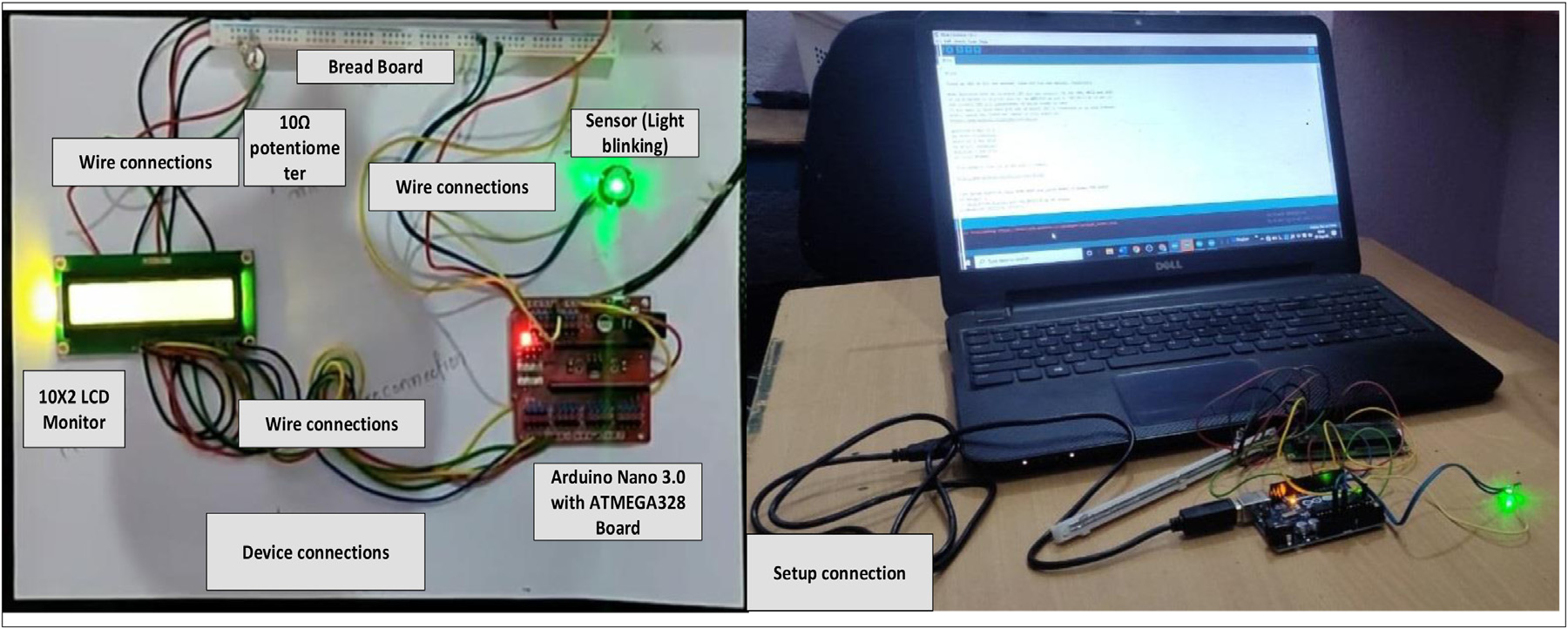

开发了一种基于Android可执行文件的原型,用于实现基于安全边缘计算的智能医疗。该原型包含一个用于收集医疗数据样本的 Android健康监测应用程序。已部署的原型已被用于实际医疗应用的安全与隐私保护。图8展示了测试和实施所提出模型的有线连接设置。

Arduino Nano V3.0 ATMEGA328设备是一种基于ATmega328的低成本、小型、完整且面包板友好型开发板 ATmega328 具有信用卡大小的物理尺寸,可在各种版本的 Linux 上运行。它通过通用输入/输出引脚提供传感器和执行器接口,用于患者数据的采集和操作。所考虑的原型在谷歌云平台(GCP)上使用 Python 高级多范式编程语言开发,适合作为坚实的基础。在此 GCP 中,虚拟机(VM)采用 E2 机器类型,最多提供 32 个虚拟 CPU 和最高 128 GB 内存,每个虚拟CPU 最高支持 8 GB。E2 机器配备两个主频为 2.8 GHz 的 Intel i7‐2500 CPU,配备 8 GB 内存和 64位Linux操作系统,用于本地处理。

在边缘网关上开发的高层级功能,用于演示增强型基于边缘计算的智能医疗中的设备与协议。该工作还实现了一个包含智能网关、输入/输出接口、包括网状和星型拓扑在内的网络拓扑、无线传感技术(如IPv4、IPv6和6LoWPAN)、内存和存储接口、802.11 Wi‐Fi以及WiLink 6.0蓝牙连接的边缘计算层。网络拓扑包括网状和星型拓扑。该演示展示了智能医疗系统的特性与性能,包括在安全与访问控制方面的智能边缘计算层。该设置演示分为三个阶段:用于数据收集的传感器节点实现、边缘计算层的实现,以及用于访问/存储患者数据的后端和用户界面。主要阶段的边缘计算层由医疗服务迷你网关、物联网节点、边缘计算节点和可搜索加密模块组成,以保护患者数据。非IP基础翻译模块支持蓝牙与IPv4/IPv6协议(基于IP的协议)之间的转换。

4.2. 性能分析

实验设置完成后,基于所提出的边缘计算的智能医疗可行性与性能从安全、访问控制和医疗数据隐私方面进行了测量。所提出模型的分析涉及准确性、网络吞吐量、网络带宽使用、能耗与功耗、时间特性、安全强度等多个指标。考虑了五个不同的边缘节点来评估所提出模型的性能。这五个节点(E1、E2、E3、E4 和 E5)用于对医疗数据进行快速决策和快速计算。性能在不同时间间隔(T1、T2、T3⋯⋯ T20)内进行了测试。分析还展示了测量指标的平均性能。所有安全计算/加密均在边缘计算层完成(用于在远程服务器上存储加密数据)。访问控制方案已部署在医疗服务器上(用于加密数据的安全)。

4.2.1. 数据集描述

从实验中收集了普通人的生命体征参数(属性)数值。所选的属性是用于健康监测的基本用户身体参数。一组1500个样本数据被归集在一起,样本大小为250千字节。根据所述实验设置,每1500个样本的采集时间

表5 – 收集的样本患者监控数据集。

| Data sample | 参数 | 范围 | rate age, gender (1‐male, 0‐female) | time (sec) | size (Kb) | 范围 (Mbps) |

|---|---|---|---|---|---|---|

| Data ar- opponent sample | Data | rate age, gender (1‐male, 0‐female) | 41,1 54,0 34,1 49,0 36,0 24,1 28,0 60.0 63,1 16,0 | 3 | 100 | 6 |

| Body temperature | 36. 0 ◦C - 39. 0 ◦C | 36.5 36.6 37.2 37.1 36.9 36.8 36.2 37.9 36.49 36.88 | 4 | 40 | 5 | |

| Pulse rate | 60‐100 times/min | 98 89 90 97 96 91 92 95 96 94 | 3 | 40 | 7 | |

| Respiration rate | 12‐16 times/min | 13 12 14 13 14 15 12 14 13 14 | 2 | 50 | 12 | |

| Blood pressure | 20‐300 mm HG | 112-140 115-130 110-135 110-140 113-140 115-135 115 -140 115 ‐ 140 115-138 110-140 | 2 | 20 | 6 | |

| Oxygen saturation | 75‐100% | 97 95 96 98 99 95 94 94 93 96 |

数据为3.5秒。在对数据进行采样之前,会从原始数据中删除用户的个人信息。年龄和性别是任何医疗数据中最常见的属性。其他关键属性包括体温、脉率、呼吸频率、血压和血氧饱和度。用户的体温数值范围为36. 0 ◦C至39. 0 ◦C。成年人静息状态下的标准脉率和呼吸频率范围分别为60‐100次/分钟和12‐16次/分钟。常规血压数值低于120‐80 毫米汞柱被视为正常范围。正常的动脉血氧约为75至100毫米汞柱 (mm Hg)。表5展示了包含10个样本的数据集。此表格仅用于帮助理解属性、其数值以及样本大小的目的。

4.2.2 基于提出边缘计算模型的性能

实验在有边缘计算层和无边缘计算层的情况下进行。无边缘计算层时,所有数据(1500个采集样本)均在云端处理。有边缘计算层时,38%减少在样本中被观察到。这是由于 62%的样本数据在边缘网关处被处理。关于处理后的样本大小减少结果如表6 6所示。

表6 – 数据收集与云负载减少。

| 样本数量 of Samples | 无边缘计算层 | With边缘计算层 |

|---|---|---|

| 在云存储中处理数据 | 在边缘节点处理数据 在云存储中处理数据 数值 | |

| 1500 | 569 | 931 |

| 减少(%) | 62.1 | 38 |

表7 – 边缘网关对传输时间、功耗和能源消耗的减少

| 指标 | 传输时间 | 减少 | 功耗消耗 | 减少 | 能源消耗 | 减少 |

|---|---|---|---|---|---|---|

| 设备 | 无 Edge 网关 | 带边缘网关 | 无 Edge 网关 | 使用边缘网关 | 无 Edge 网关 | 使用边缘网关 |

| 传感器 到边缘 网关 | 1045.45 | 248.56 ms | 125.29 ms | 64.24% | 765 MA | 130 MA |

| Edge 网关 到云 | 100 MA | 69.93% | 549.4兆焦 | 127.24 MJ | 40 MJ | 69.56% |

表7的结果还显示了无边缘网关情况下的传输时间、功耗和能耗。本实验在“实验设置”子章节中总结的特定条件和固定实验设置/数值下进行。实验结果表明,通过使用边缘网关,提出的模型使传输时间减少了64.24%,功耗降低了69.93%,能耗降低了69.56%。

4.2.3. 性能比较

结果与Rahmani et al. (2018年) 讨论的类似方法进行了比较。比较结果总结在表8中。该表显示,所提出的模型减少了64.87%传输时间,22.53%功耗,

表8 – 模型与现有模型的性能比较

| 方法 | 传输 time (ms) | 功耗 con- sumption (MA) | 能源 con- sumption (MJ) | 网络负载延迟减少(%) High load | 中等 load | Low load | 讨论在 Rahmani等(2018年) |

|---|---|---|---|---|---|---|---|

| 这项工作 | 1045.45 | 230 | 167.24 | 49.5 | 32.4 | 7.2 | |

| 减少(%) | 64.87 | 22.53 | 8.95 | – | – | – |

与Rahmani等人(2018)讨论的类似方法相比,能耗降低了8.95%。该表还显示,在不同的网络负载下,所提出的模型延迟减少(49.5%, 32.4%,7.2%)高于Rahmani等人,2018的方法。

4.2.4. 延迟分析

实验在大小为250 Kb的收集的原始样本数据上进行。收集的数据通过两种方式处理:直接通过微型网关传输到云服务器,以及通过使用边缘网关进行传输。在这两种情况下,均测量250 Kb原始数据样本在传输过程中的延迟。对于第一种情况,延迟时间是在从云访问患者数据期间直接测量的。对于第二种情况,将部署一个包含嵌入式套接字服务器的边缘服务器用于本地存储,之后再测量延迟。

延迟减少在不同场景下进行测量:数据样本类型、网络负载 (条件)以及边缘设备数量。结果在特定条件下进行测试,每个结果表中总结了固定的实验设置/数值。从表9可以看出,在收集不同类型的数据样本时,边缘计算能够减少网关与云服务器之间的延迟。计算结果显示,在血氧饱和度数据情况下,所提出的模型的延迟最多减少了73.97%。在第二种场景中,考虑了不同的网络负载/条件。该网络负载/条件分为高负载、中等负载和低负载。观察结果总结见表10。实验结果表明,当网络处于高负载时,延迟降低了49.5%。当网络负载为中等时,观测到的延迟为32.4%,在低网络负载时,延迟为7.2 %。最后,在边缘计算层中通过改变边缘设备的数量来测量延迟。实验最多使用五个边缘设备进行观测。表11中的观测结果表明,由于快速处理,增加边缘节点可以降低系统延迟。当边缘计算层有五个边缘节点用于处理医疗数据时,延迟最大降低了53.7%。

表9 – 网关与云服务器之间不同类型数据的延迟减少 。

| 数据样本 | 样本大小 (千字节) | 数据速率 (兆比特/秒) | 延迟(秒) | 减延迟少 (%) | 无e网d关ge | 带有边缘 网关 |

|---|---|---|---|---|---|---|

| Body temperature | 100 | 6 | 102.1 | 43 | 57.9 | |

| Pulse rate | 40 | 5 | 113.5 | 51 | 55.1 | |

| Respiration rate | 40 | 7 | 102.8 | 45 | 56.2 | |

| Blood pressure | 50 | 12 | 111.2 | 39 | 65 | |

| Oxygen saturation | 20 | 6 | 134.5 | 35 | 74 |

表十 – 延迟减少在不同网络负载(条件)。

| 网络 条件 | 数据速率 范(兆围比特/秒) | 数据大小 (Kb) | 类型的数据 | 延迟 (秒) | 延迟 reduction (%) | 无 edge 网关 | With edge 网关 |

|---|---|---|---|---|---|---|---|

| 高负载 | 7-10 | 250 | 身体温度,脉搏速率, 呼吸速率,血液压力,氧气 饱和度 | 259.8 | 131.2 | 49.5 | |

| 中等 load | 11‐14 | 250 | 身体温度,脉搏速率, 呼吸速率,血液压力,氧气 饱和度 | 179.6 | 121.5 | 32.4 | |

| 低负载 | 15‐18 | 250 | 身体温度,脉搏速率, 呼吸速率,血液压力,氧气 饱和度 | 109.6 | 101.7 | 7.2 |

表11 – 不同数量边缘节点的延迟减少。

| 数量 的边缘 node | 数据速率 范围 (兆比特/秒) | 数据大小 (Kb) | 数据类型 | 延迟(秒) | 延迟 reduction (%) | 无 edge 网关 (直接 云) | With edge 网关 |

|---|---|---|---|---|---|---|---|

| 1 | 11‐14 | 250 | 身体温度,脉搏速率, 呼吸速率,血液压力, 氧气饱和度 | 186.6 | 119.5 | 35.9 | |

| 2 | 11‐14 | 250 | 身体温度,脉搏速率, 呼吸速率,血液压力, 氧气饱和度 | 186.6 | 109.7 | 41.2 | |

| 4 | 11‐14 | 250 | 身体温度,脉搏速率, 呼吸速率,血液压力 氧气饱和度 | 186.6 | 98.8 | 47 | |

| 5 | 11‐14 | 250 | 身体温度,脉搏速率, 呼吸速率,血液压力, 氧气饱和度 | 186.6 | 86.4 | 53.7 |

4.2.5. 不同测量指标下的结果分析

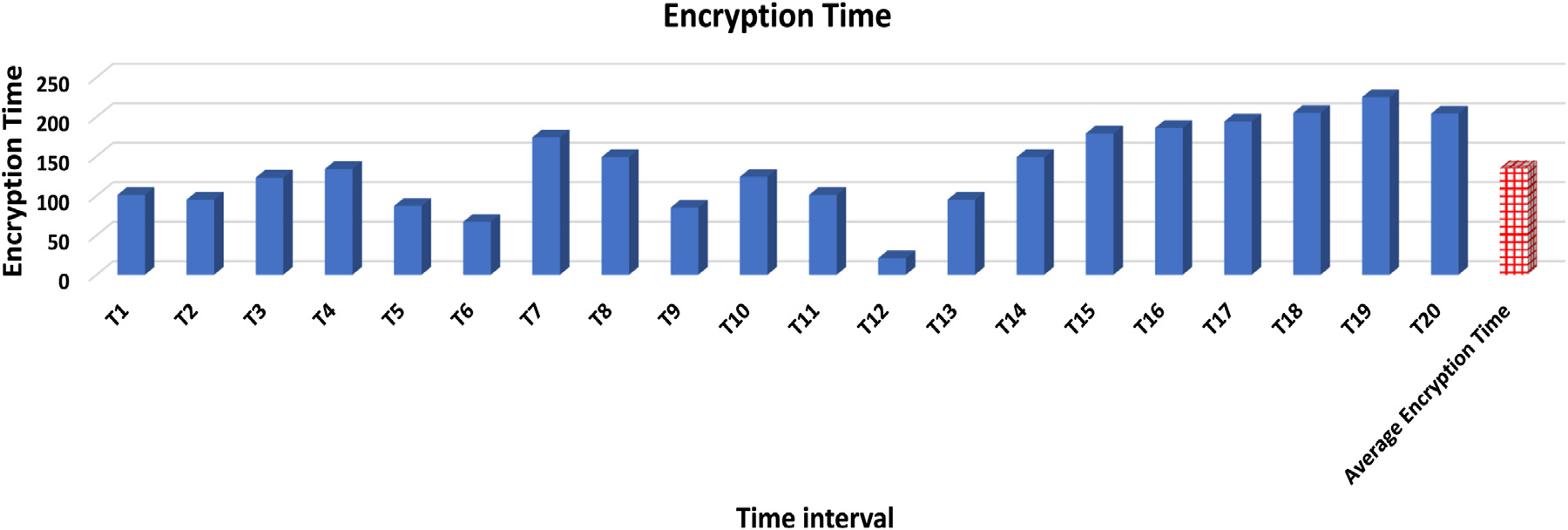

另一个实验已进行以测量所提出模型的加密时间。加密时间在不同时间间隔内进行测量,如图9所示。计算结果显示,每个时间间隔内的加密时间均有变化。这主要取决于患者数据的大小。实验结果表明,平均加密时间为135毫秒,这对于患者数据的加密而言是非常短的时间。

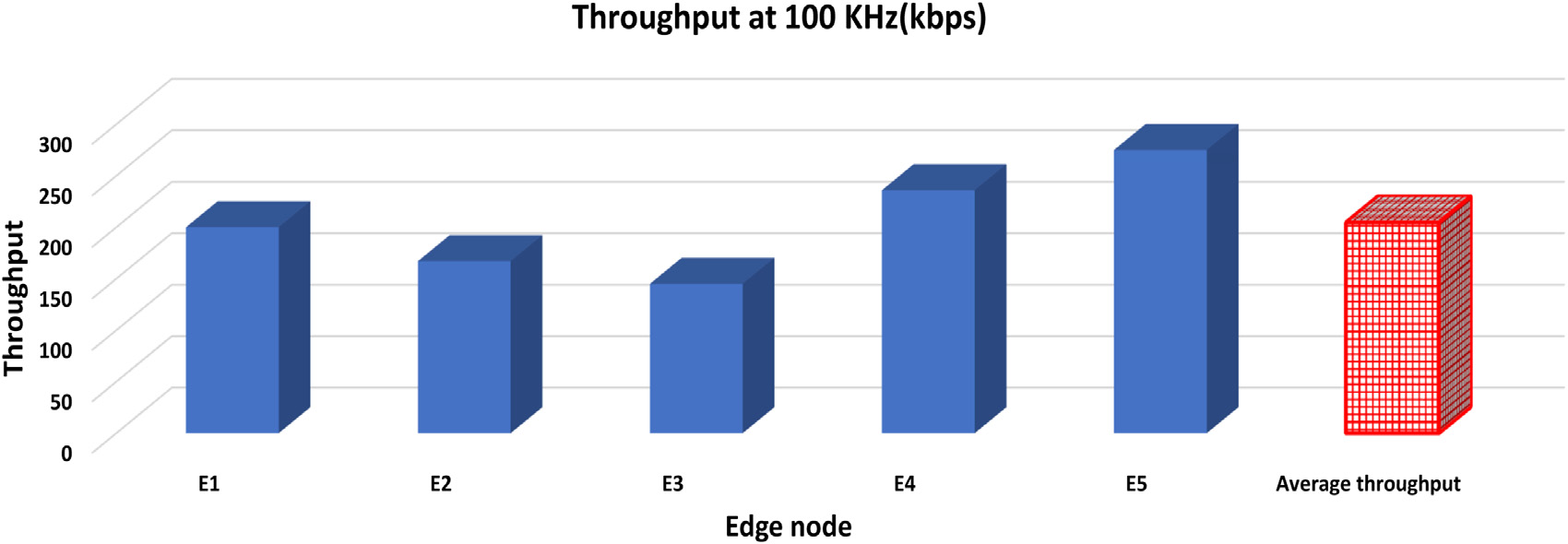

每个边缘节点的吞吐量被测量,该边缘节点负责计算患者数据。边缘节点的吞吐量定义了边缘计算层在单位时间内的成功计算/处理速率。Figure 10 显示

每个边缘节点的吞吐量。在这些实验结果中,模型的平均吞吐量为 205千字节每秒。

加密后接收和传输的数据量直接影响边缘节点的执行时间。由于边缘节点的执行速度不同,边缘节点的执行时间可能有所差异。执行时间还取决于边缘节点的工作耗尽和过载情况节点。图 11 显示了所有五个边缘节点的执行时间。图形结果显示,边缘计算层的平均处理时间为115毫秒。

所提出的模型的实际实现用于测量在硬件和边缘节点效率方面的仿真结果。所考虑的提议模型在不同的时间间隔内进行了测试,并取得了不同的效率会不时发生变化。由于系统的异构性以及边缘计算节点的可变性,这些结果可能会有所不同。获得的结果表明,该系统的效率最高可达 94%。该效率包括硬件和节点效率。效率的获得的结果如图12所示。

4.2.6. 访问控制器模块的性能 of access control module

上述实验用于测量边缘计算层的效率。所有结果均展示了边缘计算节点的性能表现作为边缘计算层。提出的模型包含两个阶段:由边缘计算层完成的加密模型,以及在数据存储到远程服务器(云)后执行的访问控制模型。目前,实验已用于测试访问控制模型的性能。

考虑了不同的测试场景来衡量访问控制模型的性能。这些测试场景(TS)是在定义的访问控制规则集的帮助下开发的。所有测试场景实例均在表12中进行了汇总。涉及以下实体和子实体

表12 – 访问控制器模型测试场景。

| 测试场景 | 输入 | 已使用规则 | 访问决策 |

|---|---|---|---|

| TS 1 | 用户={ U 1} ∧ 对象={ O 5} ∧ 操作={W} ∧ 用户属性= {SU,RE,EN} ∧ 访问策略= {Y} | 规则 1 | 访问决策= {G} |

| TS 2 | 用户={ U 4 } ∧ 对象={ O 1} ∧ 操作={E} ∧ 用户属性= {SU,RE,EN} ∧ 访问策略= {Y} | 规则 1 | 访问决策= {G} |

| TS 3 | 用户={ U 12 } ∧ 对象={ O 1} ∧ 操作={E} ∧ 用户属性= {SU,RE,EN} ∧ 访问策略= {Y} | 规则 2 | 访问决策= {D} |

| TS 4 | 用户={ U 7 } ∧ 对象={ O 1 } ∧ 操作 ={R} ∧ 用户属性 = { — } ∧ 访问策略 ={ Y } | 规则 3 | 访问决策= { D } |

| TS 5 | 用户={ U 6 } ∧ 对象={ O 2 } ∧ 操作 = {S} ∧ 用户属性 = {—} ∧ 访问策略 = {—} | 规则 5 | 访问决策 = { D } |

| TS 6 | 用户={ U 8 } ∧ 对象={ O 3 } ∧ 操作 = {S} ∧ 用户属性 = { SU,RE,EN } ∧ 访问策略 = {—} | 规则 4 | 访问决策 = { D } |

| TS 7 | 用户 ={ U 13 } ∧ 对象 ={ O 4 } ∧ 操作 = { U } ∧ 用户属性 = { — } ∧ 访问策略 = { — } | 规则 6 | 访问决策 = { D } |

在测试场景开发过程中。所开发的测试场景考虑了十种不同的已认证用户(U 1,U 2,U 3,....,和 U 10),除此之外的用户被视为未认证用户。医疗数据包括实验室检测记录(O 1)、疾病和治疗记录(O 2)、患者注册信息(O 3)、急救详情以及其他医疗相关信息(O 4),以及医疗专业人员详情(O 5)。操作包括搜索(S)、读取(R)、写入(W)、更新(U)和执行(E)。用户属性包括 主体(SU)、资源(RE)和环境(EN)属性。访问策略包含存储库具有已更新访问控制策略 (Y)或未更新 (N)。访问决策包括访问被授予 (G)和访问被拒绝 (D)。

在另一个实验中,将25个访问请求传递给系统,以确定访问允许和拒绝的数量。该实验在20个不同的时间间隔内进行。每个单位时间间隔内的这25个请求包括合法请求和恶意请求。根据提出的规则集,对访问请求进行评估。图 13 显示了允许访问和拒绝的获得的结果。

图14展示了在不同时间间隔内处理访问请求所需的时间。访问控制模型需要在不同的时间处理不同类型的访问请求。通常,包含一些异常请求的访问请求比正常访问请求需要更多的时间来做出访问决策。这意味着当异常访问请求增加时,访问决策所需的时间也会增加。但获得的结果表明,在极端条件下,该模型进行访问决策最多需要25 毫秒。访问决策的平均时间为18毫秒。

5. 结论

电子医疗中的安全与隐私是一个重要的关切问题。虽然已经讨论了多种解决方案,但大多数方案并不适用于实时电子医疗系统。根据文献,确定了若干研究问题。提出的工作试图解决所有这些研究问题。该基于边缘计算的电子医疗系统的首要目标是保护患者数据隐私。本研究的另一个目标是降低服务延迟,最后一个是为云存储数据提供适当的授权机制。提出了一种隐私保护可搜索加密机制,以维护电子医疗系统中的隐私。本文提出了一种基于边缘计算的电子医疗系统,其中边缘计算层减少了服务响应时间和服务延迟。之所以能够实现这一点,是因为大部分数据在边缘计算层得到处理。为了确保安全,在云存储中实施了适当的访问控制机制,以防止未授权用户访问数据。实验结果和对提出模型的安全分析表明,已确定的研究问题得以解决。患者数据的隐私得到保障,服务延迟降低,且访问控制模型提供了防范未授权访问的安全性。

996

996

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?