攻防世界的一道题目引发对一点反调试技术,IDA调试使用技术等理解

首先,看题目

这个ctf的题目,可以给一定的提示,和运行有关?

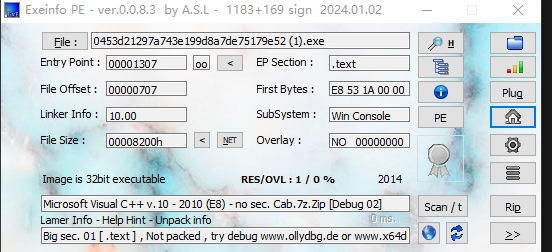

查看32位,一开始还搞错了,看到下面www.x64。。。这是什么东西,

这玩意是try建议。。。也不知道这种问题小不小众,首先就是Image是可执行文件的意思,所以应该看这个,是32位的。

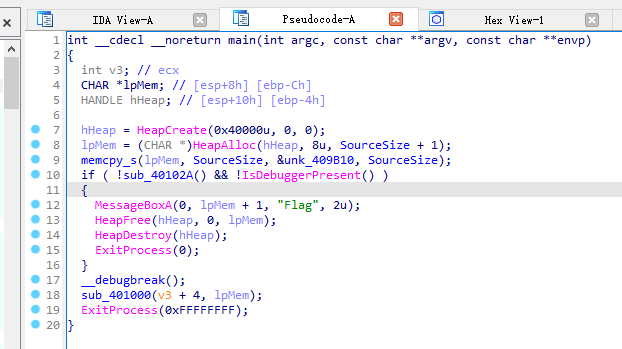

打开对应的IDA,查看main函数,查找string发现没有任何用处

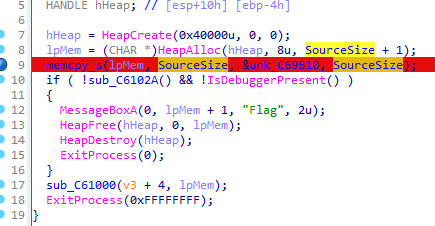

直接就打开main函数,发现,很多奇奇怪怪的玩意,这些红体描边的是IDA内置的函数,总之就是,不能打开看看里面有什么。但是该分析的还是要分析,看第8行,lpMem申请了内存空间,那么第9行,就是给lpMem赋值。红色的不看,会发现后面用到了很多lpMem。

再就是很多红体的也能望文生意,比如这个HeapFree,HeapDestory,感觉就像是销毁lpMem的意思。

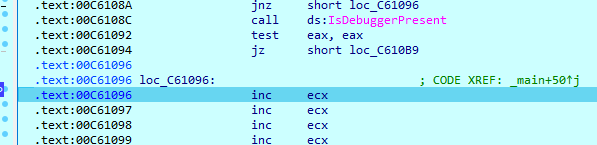

这个IsDebuggerPresent()是一个反调试技术,很简单如果处于调试状态这个函数就是1,如果非调试状态这个函数就是0。那么逻辑就更清晰了一点,我们直接打开这个.exe课执行文件的话,

就是题目中的说的乱码,(! sub40102A() && !sDebuggerPresent())。看这个逻辑,这个sub_40102A就是0,有个非(!),那这个恒为正,所以,如果在调试状态下,会直接跳过这部分直接进行__debugbreak这部分。不调试正常情况下,就会进入MessageBoxA这个函数打印出乱码。

讲解“调试”,这个我今天才会用一点

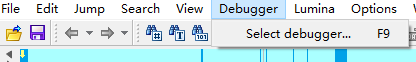

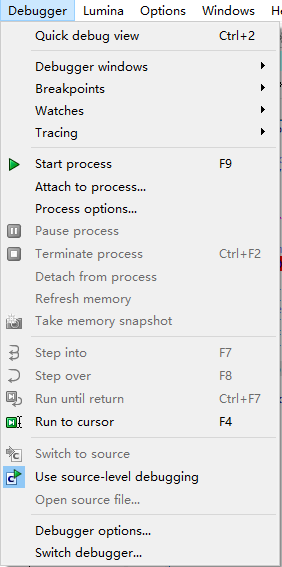

打开这个Debugger,这个英文的意思就是调试器,点击这个唯一的选项

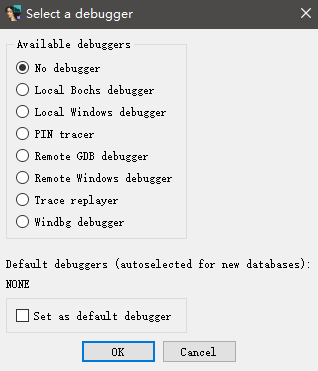

也很好理解,No Debugger就是不调试了,返回的意思,这个local就是本机调试,要运行linux的程序就要用到远程调试(Remote)了,这个Remote GDB debugger就是处理linux的,但是要在linux下载对应文件啊,这个deepseek一下很快,注意32位的linux文件要专门在linux下载32位的库文件什么的,不然不能运行的,因为默认没有。所以我们这里点local Windows debugger

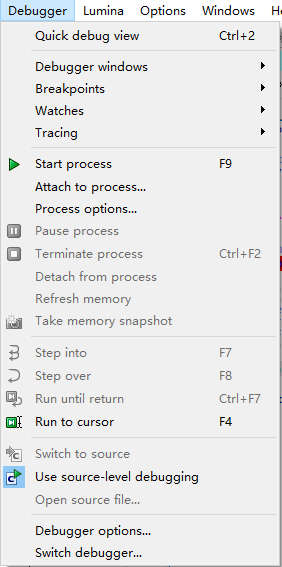

这里的话,主要讲讲用的多的吧,其他功能我目前还没用上,这个Start process(F9)就是启动开始调试程序,会一下子调转完的,所以我们一般会搞断点,

会有这种红色出现,直接点击代码旁别的蓝色的球就行。然后就是F9开始调试,

出现这样的窗口,然后分别是F8和F7快捷键,前者是一次跳过一行,比如遇到什么call函数就是运行完再走下一行,后者就是有函数会走进函数内部的。有这么一些区别,这道题目倒是不用分析函数内部,因为基本都是打不开的函数,直接F8走过去就好了。

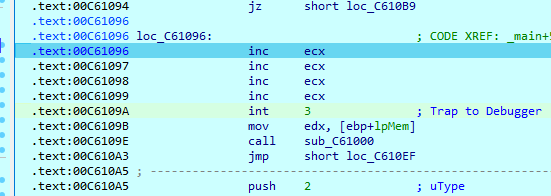

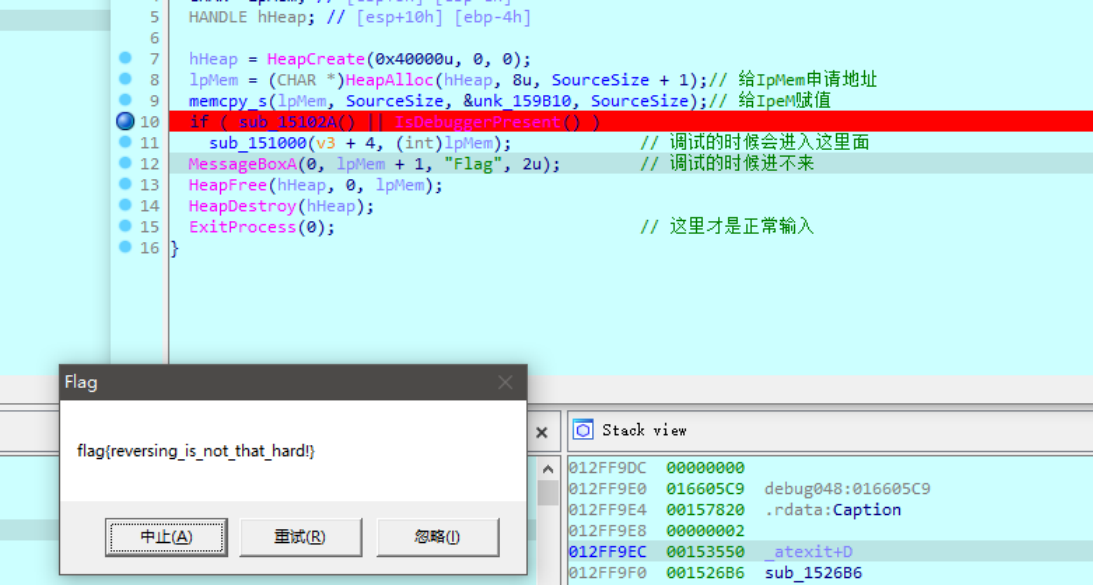

你在调试的时候就会发现,这个函数会直接跳过if判断语句里面的部分,直接执行后面的sub_C61000函数。就是因为调试改变了isbuggerPresent()的值。不调试就是进入if条件语句,乱码肯定不是flag,就会发现很无语,这咋都不行呢,MessageBoxA这个函数,或者说这开头为止后面的函数,会打印出值,虽然一开始是乱码,但是你想想sub_C61000函数也同样对IpMem进行了作用,会不会sub_C61000和MessageBoxA需要同时使用出来才能被打印出来,那么这两个函数的顺序就明了了,MessageBoxA在后面作为兼具打印数据的存在,所以我们的思路就是,先sub_C61000后MessageBoxA,说干就干

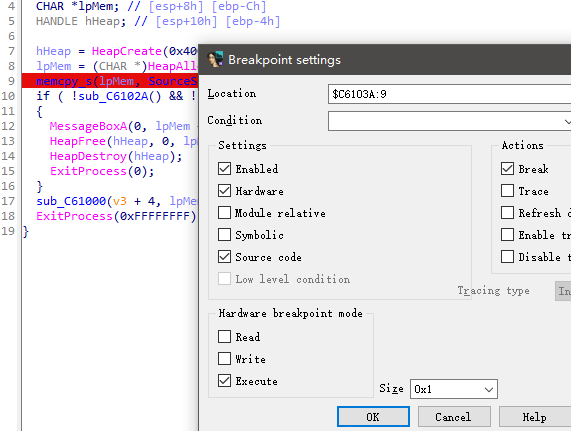

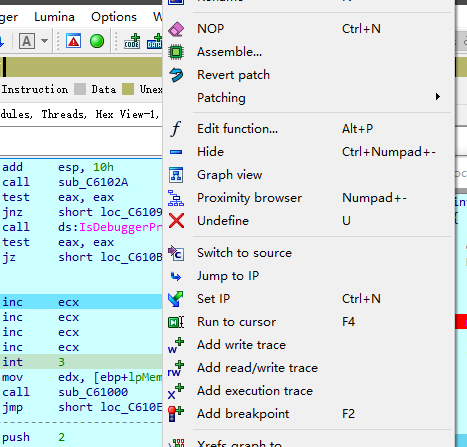

我这边习惯直接硬件断点,不会改变程序,直接在断电位置右键选第一个就出现这个界面了,

细心的就会发现,在经过jz这个跳转的时候的,那个伪代码的窗口的if语句直接就调转了,但是jz没有跳转,所以可以判断这个loc_c610B9就是MessageBoxA函数的地址。

我们要让这个语句经过call sub_C61000语言,下面就有jmp跳转,但是你得先看看这里面有一个 “int 3”,后面还有备注说是,trap to Debugger,这会影响你的调试,所以我们可以把他搞成nop,

还是右键,这个NOP就是直接注销这条语句,而这个Assemble...就是改变语句的,修改jmp我们要用

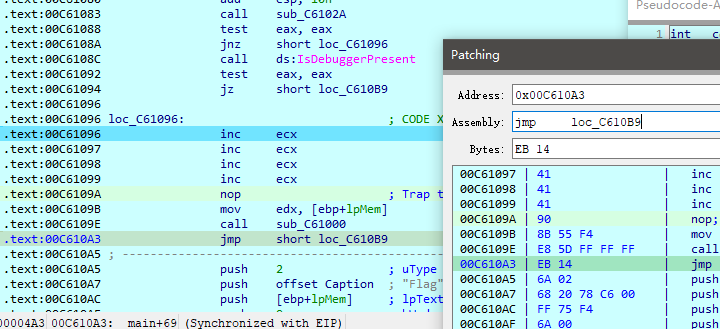

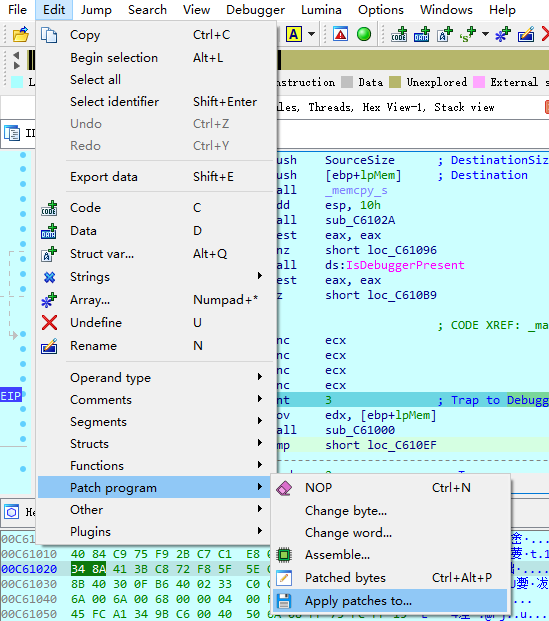

这么修改就好了,我们还得搞一个补丁,不然这一轮调试结束以后,再调试就会发现你修改的清零了。

这么个流程

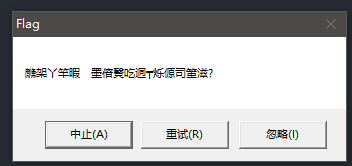

最后得到flag{reversing_is_not_that_hard!}

407

407

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?