攻防世界:666

拿到手是一个没有后缀的666文件,首先就是,我写这道题目的时候,对于IDA的使用,只是知道几个窗口的作用,连开局的“New”“Go”“Previous”这些都不知道什么意思。做的就不大对劲,好在这题比较简单。

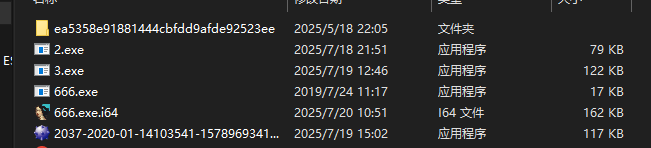

因为放在桌面上,我在IDA里面找不到666文件,简单搜索一下

就修改成666.exe文件,发现就可以打开了。

打开之后,先在函数列表窗口ctrl+F,找找看能不能找到main函数。如果不能的话,可以试着在字符串窗口找找有没有类似“flag”的字符串,那再打开对应的函数,应该大概率是主要函数了,主要我也不知道运行这个程序

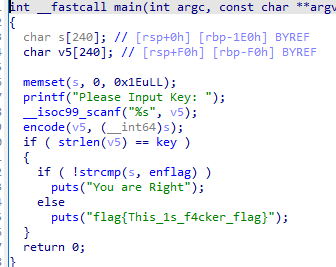

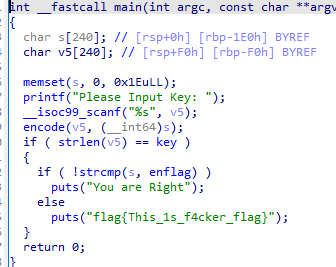

这是打开之后找到的main函数。

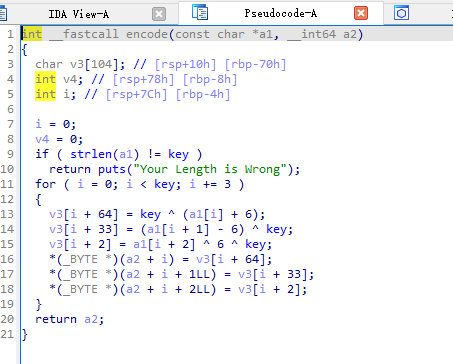

先分析代码的意思,可以看到这个s数组没有对他进行过处理,memset函数也是没啥用的,我打开看过,没有对这个s有改动。v5就是要输入的值,这里的scanf。(这里说一下,我也是做的第一个逆向的题,这道题目的意思,就是:正面来看,你要输入正确的flag,他才会返回“You are Right”的字符串。)这里最重要的是encode函数,因为他把v5和s都放进去,后面用s与enflag比较,因为一开始s没有定义,没定义的数做比较没啥意义,所以encode函数应该要打开看看的,反正,有函数就找到看看呗。

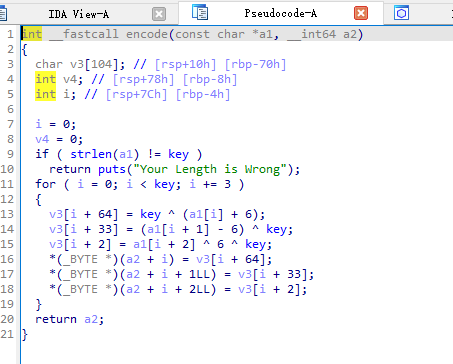

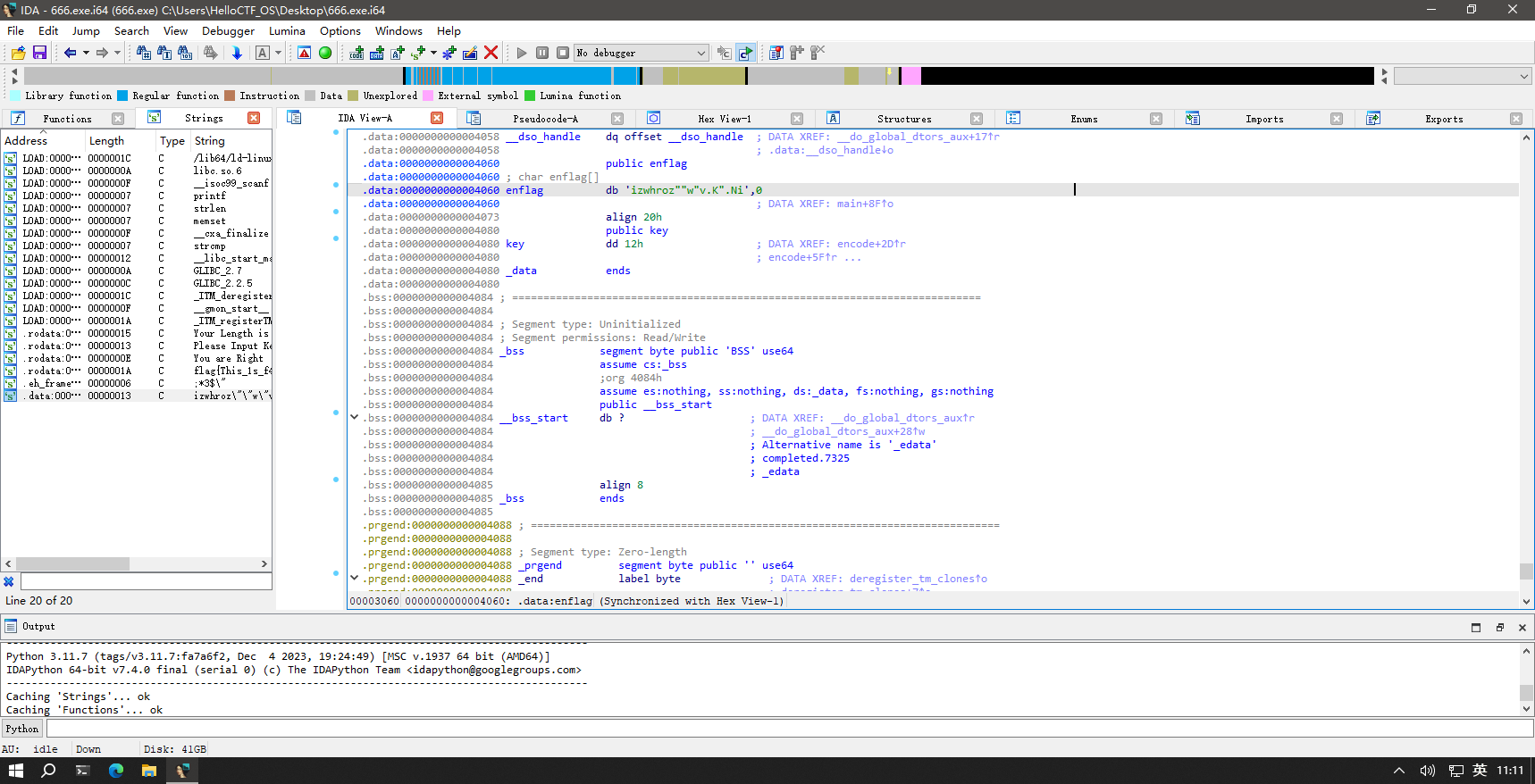

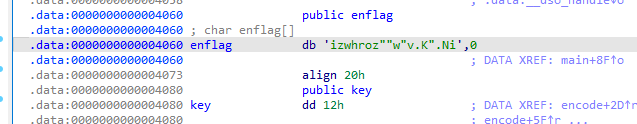

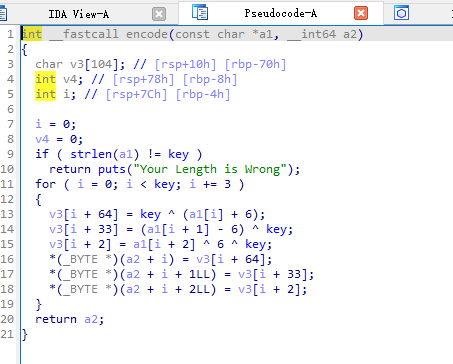

这就是encode函数,v5就a1,s就是a2。再分析函数,看到里面有key这个你是不知道,再看上一副图片,里面的enflag你也是不知道,这个就去找字符串窗口就好了,

就在这里面,enflag后面的db意思是定义字符字节数据,key后面的dd是定义4字节字符数据,12h就是16进制的12的意思,所以enflag已经知道,key=18也知道了,让我们再次回到encode吧。

先判断a1(v5)有没有18字节,strlen是函数,只数到‘\0’不包含‘\0’。后面的循环就是循环6次,看下面的大致的意思就是,v3的值来自a1(v5),然后用v3的值赋值给a2(s),然后返回a2(s),再根据main函数的意思

用赋值后的s与enflag进行比较,如果两个字符一样,那么解出来了。这是正向的意思,你已经知道,解出来成功出来的是什么了,但是如何正常的出现对的结果是我们要考虑的事情。所以一切的一切又回到了encode这个函数。

我们已经知道s(a2)要和enflag比较,那么要让s(a2)与enflag完全相等才可以得到程序正确的结果,我们的a2(s)的答案已经知道了,再看for循环里面的程序,v3=a1,a2=v3

那么,我们在已经知道a2的情况下,可以a2-->v3,再a3-->a1(v5)

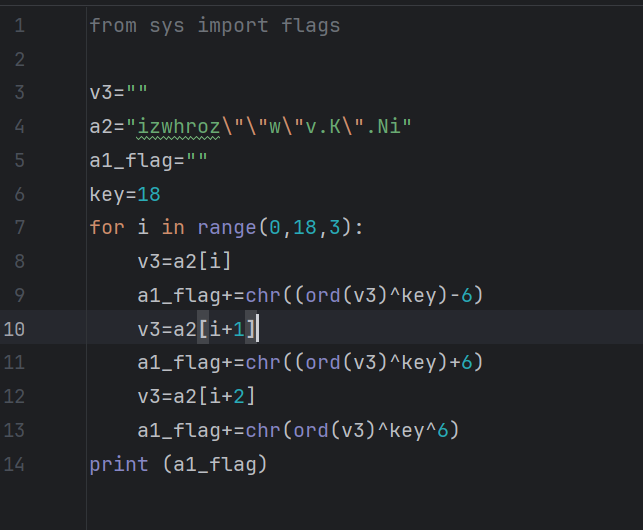

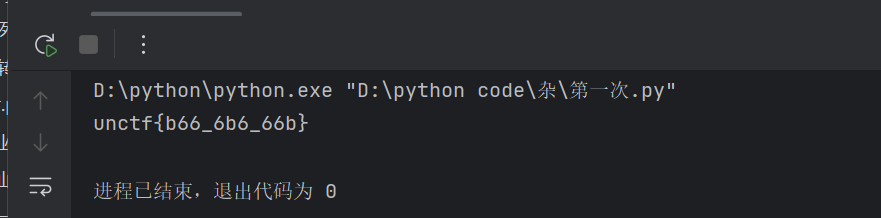

这便是python实现的代码,里面的ord是ascill转化成了整数,因为要进行“^”计算,chr是整型转化成ascll码。特别注意,如果仔细看IDA那边的代码的话,你会发现v3后面跟了i+64,i+33,i+2。这里我一开始以为是错序的,感觉很麻烦,但是实际上,v3就像一个中间变量,只是为了给a1和a2进行传值的,所以依旧是正常逻辑就好了,就行小学的平移律一样,特别的是100^10^10等于等于没有^,这个看看^运行逻辑就出来,所以最后你就得到flag啦

616

616

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?