声明

本文章中所有内容仅供学习交流使用,不得用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关。

若擅自使用本文讲解的技术而导致的任何意外,作者均不负责。文中若有侵权内容,请立即联系作者删除!

〇:友情提示

-

本文章已在微信公众号【逆向学习日记】发布,若在【优快云】中无法全部查看,可以直接点击【某平台登录-账号密码逆向分析(脱敏版)】查看。

-

在微信公众号【逆向学习日记】也可以阅读更多文章。

-

感谢关注微信公众号和阅读文章的朋友!

Ⅰ:目标

- 网址:aHR0cHM6Ly9sb2dpbi5kZW1vLmNuL2xvZ2luLmh0bWw/Y2hhbm5lbElEPTEyMDM0JmJhY2tVcmw9aHR0cDovL3d3dy4xMDA4Ni5jbi9pbmRleC9zZC9pbmRleF81MzFfNTMxLmh0bWw=

- 接口:https://login.demo.cn/login.htm

- 目标: account password

Ⅱ:抓包分析

-

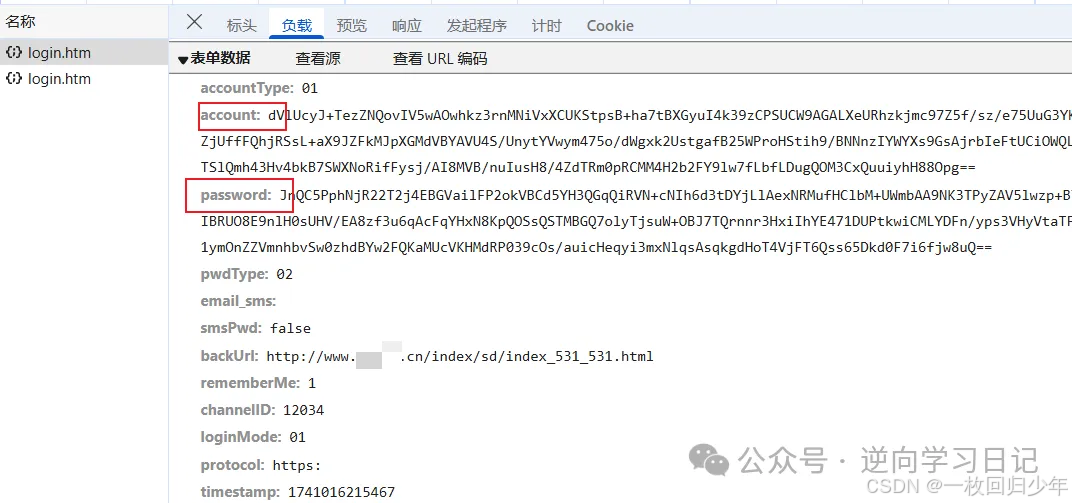

首先我们先进行登录抓包,观察其接口参数和响应。

-

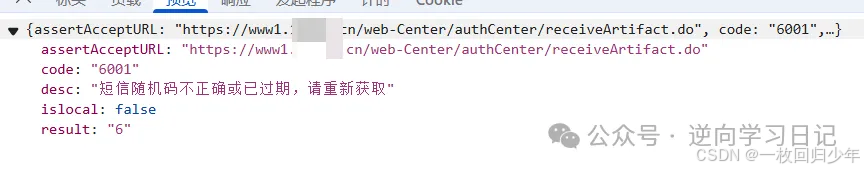

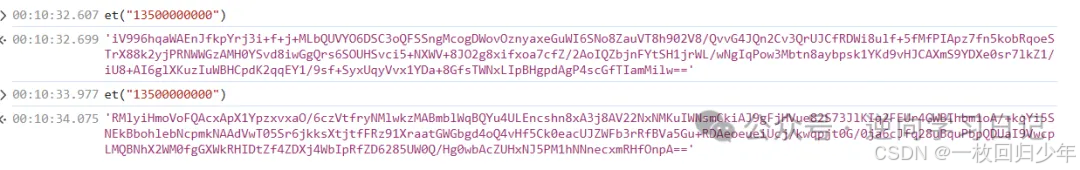

我们发现 其中 account password 参数是加密了的。这个时候我们就需要进行分析他们的加密逻辑,观察调用栈,可以看到调用栈不是很长,同时可以看到前面4个含有 jquery 关键字,此时我们可以不看这几个,直接从 login 开头的调用栈进行断点分析,我们直接断点,并重新登录。

-

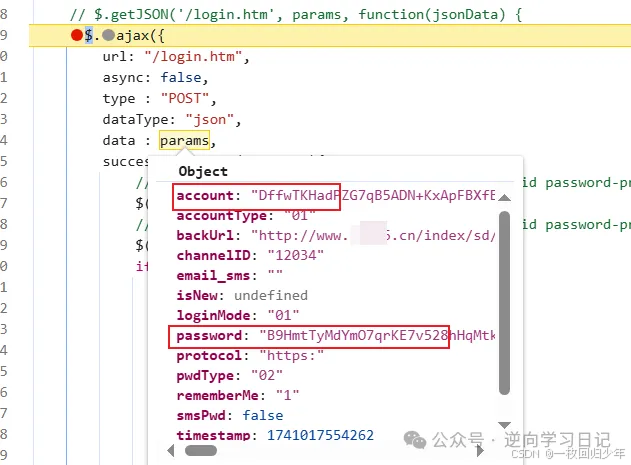

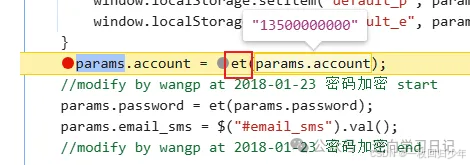

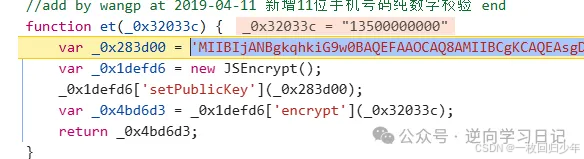

很清楚的看到这就是 ajax 发送请求的模板,同时可以看到 params 对象包含我们的参数,并且已经加密,这个时候就需要向上观察 params 对象是谁赋值的,我们向上观察可以看到赋值的地方。其中 et 就是关键函数。此时可以断点,并重新登录。

-

我们在控制台测试,发现结果和我们之前抓取的结构很像,这时就需要进入看 et 函数的逻辑,直接单独进入。

-

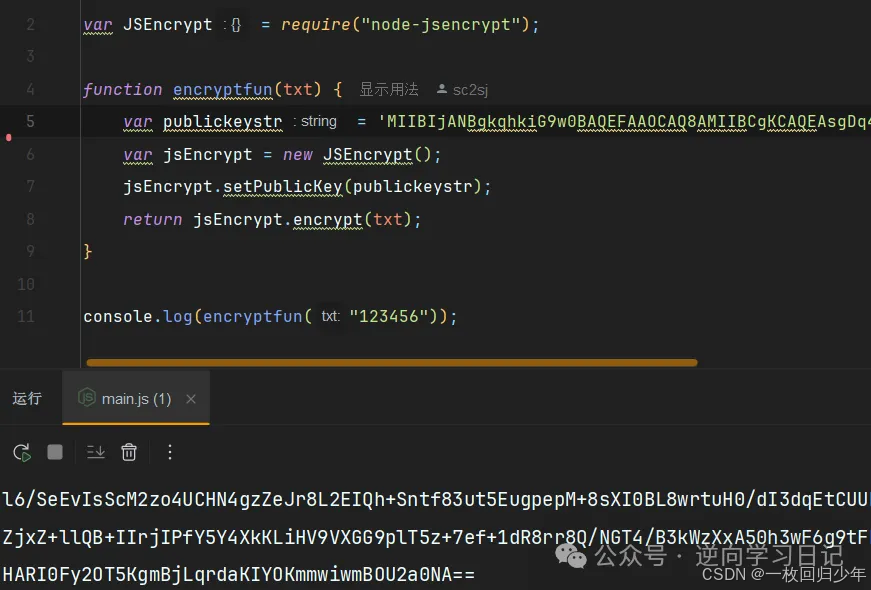

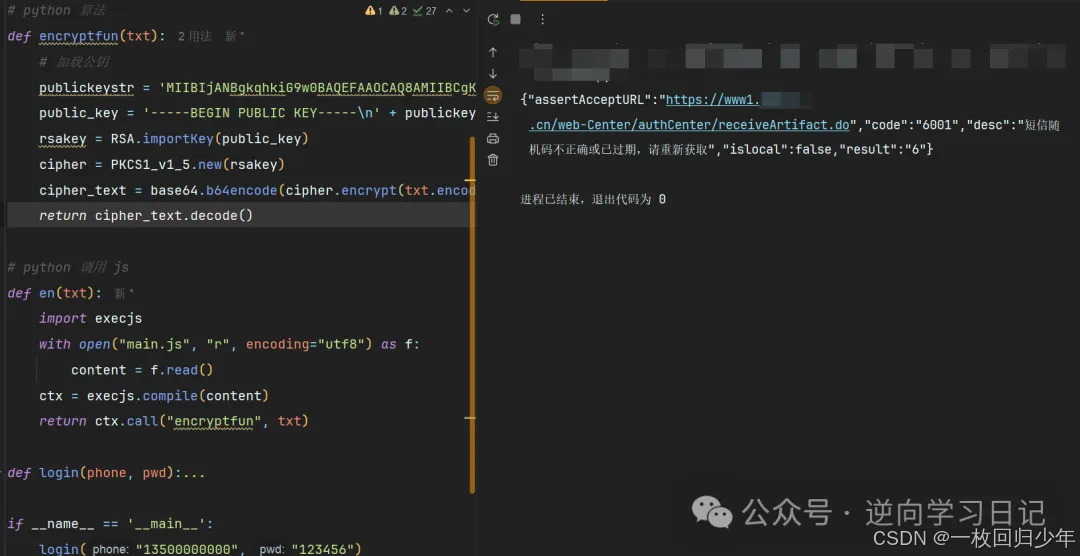

其实到了这一步,就很清楚是 RSA 加密了,这时我们用在线测试不好测试是否被魔改了,只有模拟发送请求。我们先用nodejs 模拟其算法。前提安装好模块。

npm i node-jsencrypt

-

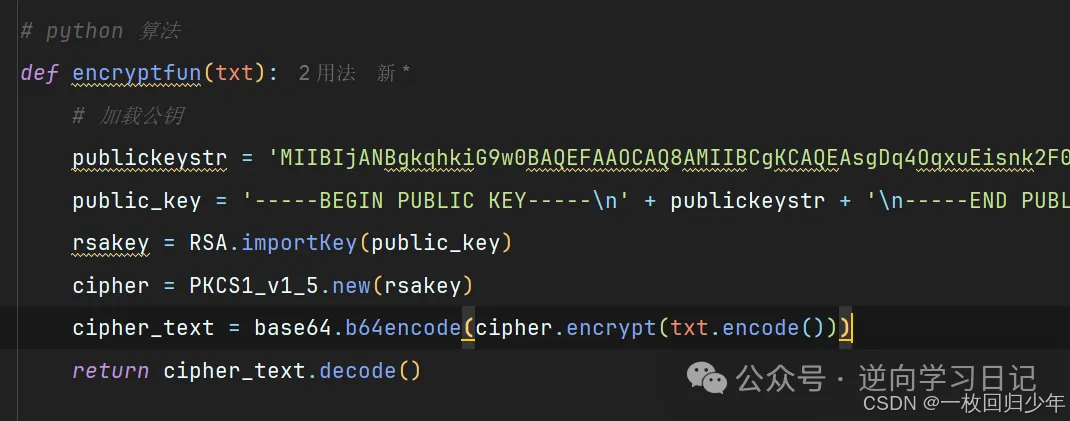

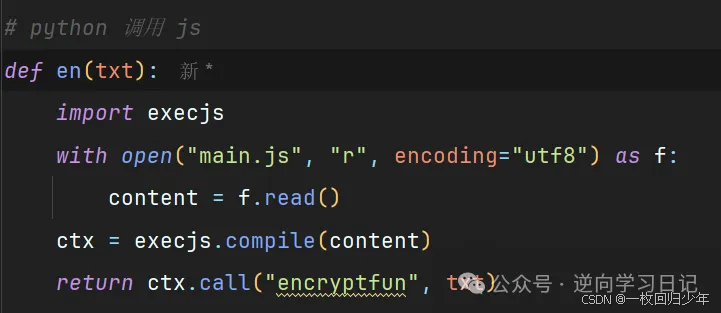

接着我们用 python 来实现该方法以及协议模拟器登录。

-

通过 python 模拟登录,发现 account password 就是 RSA 算法。

-

具体代码,可公众号回复【本文标题】获取。

Ⅲ:总结

以上就是本次分析逆向的全过程,主要就是RSA算法,由于RSA算法结果会变化,只有通过模拟调用才能测试是否正确。需要具体调试,公众号【逆向学习日记】回复【某动】获取地址。

1616

1616

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?