声明

本文章中所有内容仅供学习交流使用,不得用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关。

若擅自使用本文讲解的技术而导致的任何意外,作者均不负责。文中若有侵权内容,请立即联系作者删除!

〇:友情提示

- 本文章已在微信公众号【逆向学习日记】发布,若在【优快云】中无法全部查看,可以直接点击【app逆向–获取验证码参数param加密过程(脱敏版)】查看。

- 在微信公众号【逆向学习日记】也可以阅读更多文章。

- 感谢关注微信公众号和阅读文章的朋友!

Ⅰ:目标

- App:某视频交友软件

- 版本:v1.1.1

- 目标:param

Ⅱ:抓包分析

-

首先我们使用 Charles+SocksDroid 配合进行抓包,进入注册页面,输入手机号,点击获取验证码触发请求,观察接口。

-

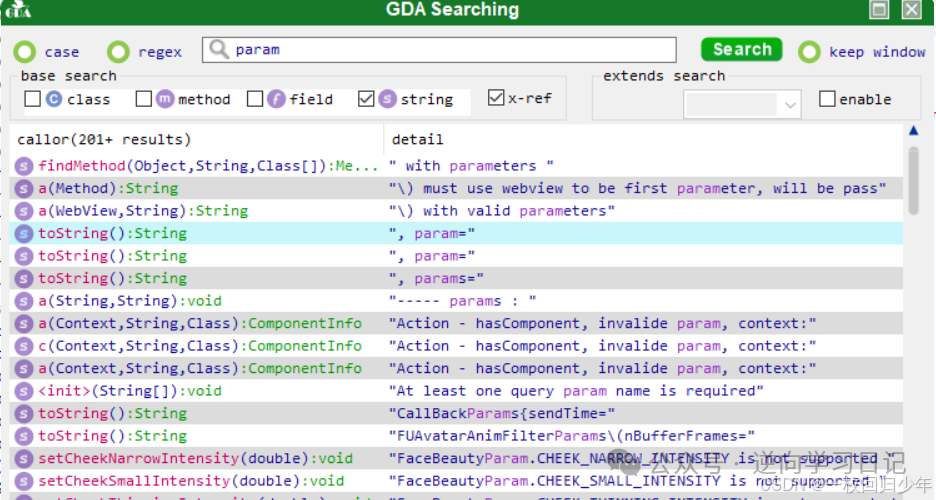

我们可以发现请求体参数param参数被加密了,需要分析处它的加密逻辑。此时我们用GDA反编译工具对APK进行反编译,因为我们需要看param的加密逻辑,此时可以根据字符串param关键字搜索。

app逆向:验证码参数param加密分析

app逆向:验证码参数param加密分析

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1129

1129

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?