9.1 干扰与欺骗手段分类

电子对抗(Electronic Countermeasures, ECM)旨在通过削弱或破坏敌方电子设备(如雷达、通信系统)的效能,来获取信息优势。其手段主要分为压制性干扰和欺骗性干扰。

9.1.1 压制性干扰(噪声干扰)

压制性干扰的目标是降低敌方接收机的信噪比(Signal-to-Noise Ratio, SNR),使其无法有效解调或检测有用信号。

1. 理论模型:

2. 干扰引入:

3. 干扰原理:

9.1.2 欺骗性干扰

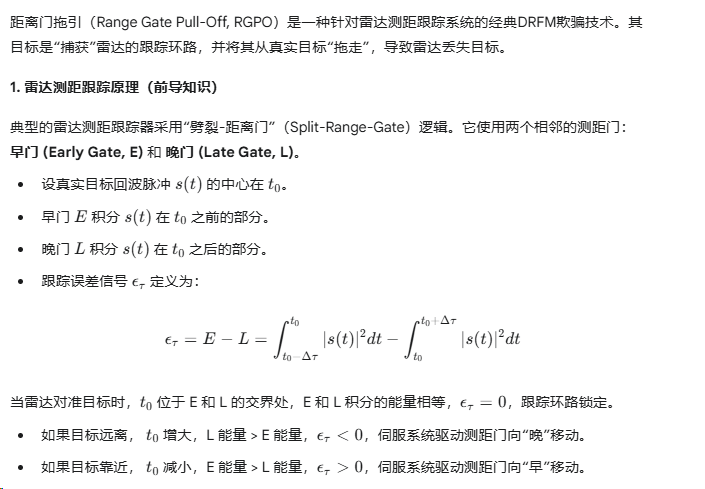

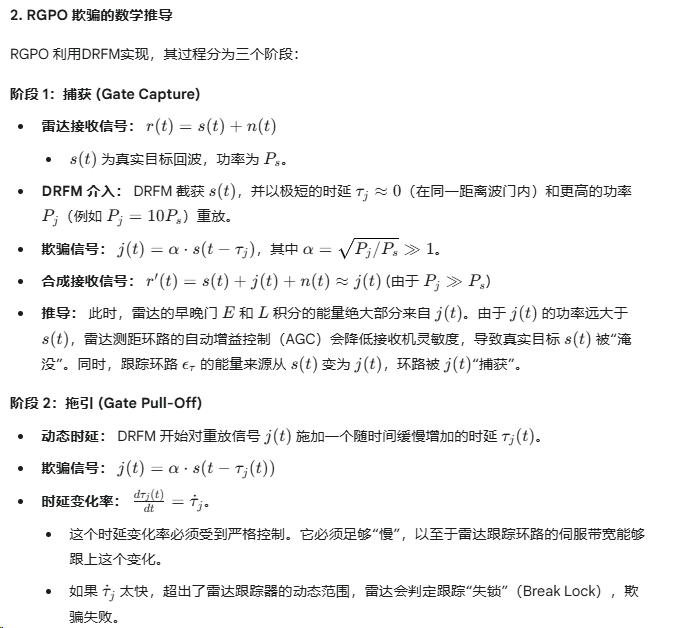

9.1.3 高级欺骗技术:距离门拖引 (RGPO)

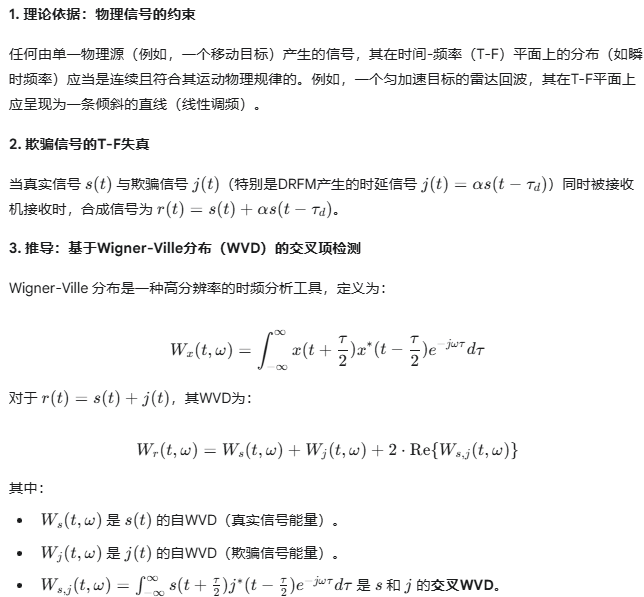

9.2 检测欺骗信号的方法

![]()

9.2.1 时频一致性检测

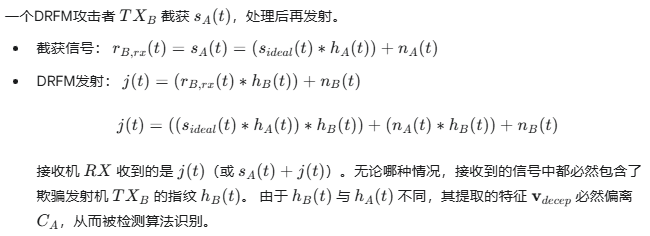

9.2.2 信号指纹对比

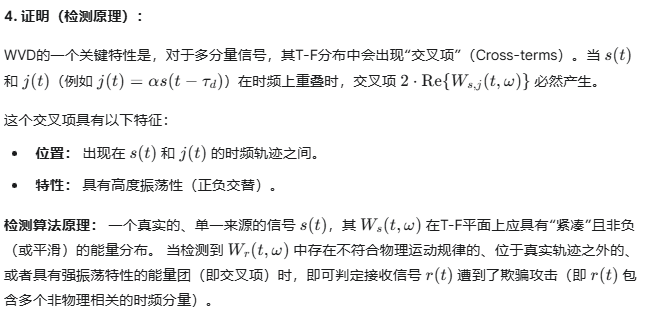

1. 理论依据:硬件的非理想特性

信号指纹(Radio Frequency Fingerprint, RFF)源于这样一个事实:没有两个物理发射机是完全相同的。发射机中的模拟器件(如功率放大器、振荡器、滤波器)具有微小的、不可避免的制造差异。这些差异会给发射信号 $s(t)$ 附加独特的、可重复的“指纹”。

2. 信号模型:

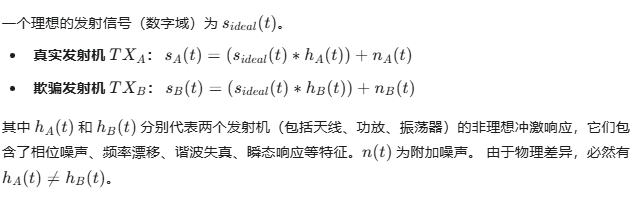

3. 推导:基于假设检验的指纹识别

4. 证明(DRFM攻击的有效性):

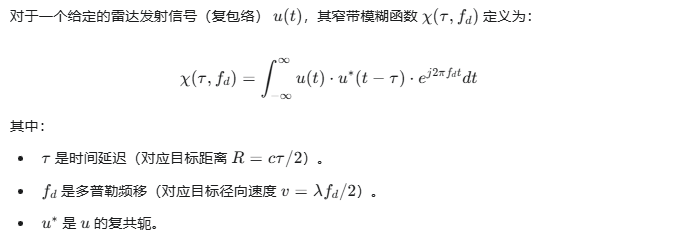

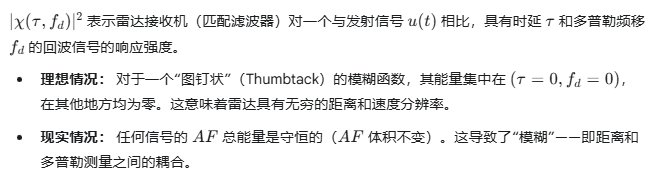

9.2.3 高级检测理论:模糊函数分析

2. 模糊函数的物理意义

3. 基于模糊函数的欺骗检测推导

9.3 防护设计

基于上述威胁,防护设计必须是多层次的。

9.3.1 认证机制

1. 原理:基于密码学的身份验证

9.3.2 物理层认证

物理层认证(Physical Layer Authentication, PLA)是将 9.2.2 节中的“信号指纹检测”从被动检测转化成主动防御。

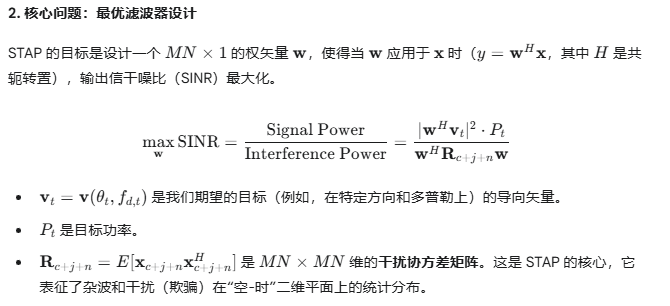

9.3.3 冗余感知

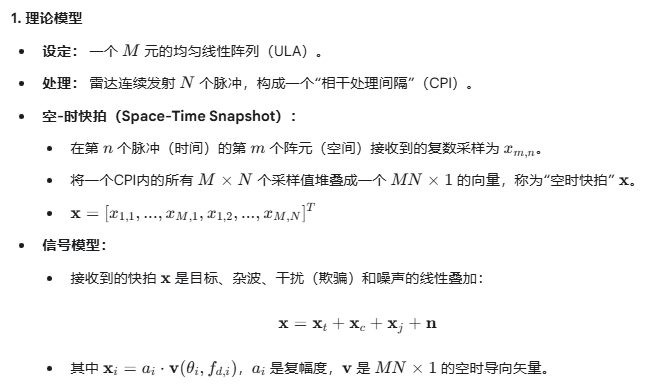

9.3.4 高级防护算法:空时自适应处理 (STAP)

STAP 是对抗相干干扰(如DRFM欺骗)和地/海杂波的最强有力的技术之一。它利用相控阵天线,同时在**空间域(角度)和时间域(多普勒)**进行自适应滤波。

9.4 法律与伦理考量

电子对抗本质上是对电磁频谱的控制与利用,其行为受到国际法、国内法以及伦理规范的严格约束。

9.4.1 探测范围与主权

电磁波的传播不以国界为界限。电子对抗行为(无论是干扰还是探测)可能溢出至中立国或非冲突区域,对民用设施(如民航、广播)造成附带损害。国际法,特别是国际电信联盟(ITU)的规定,旨在协调频谱使用并防止有害干扰,这在冲突环境中构成了复杂的法律挑战。

9.4.2 隐私与数据收集

电子对抗(特别是电子支援ESM)涉及对频谱的广泛监听,这与信号情报(SIGINT)密切相关。在民用领域(如5G、Wi-Fi),对抗和安全措施可能涉及对用户通信的深度包检测或元数据分析,这直接触及公民隐私权。必须在国家安全需求与个人数据保护法规(如GDPR)之间找到严格的法律平衡点。

9.4.3 误击风险与比例原则

欺骗与防护的博弈增加了系统误判的风险。

-

案例 1(防护失败): 欺骗攻击成功,导致防御系统将民用目标(如客机)误判为威胁(如导弹),引发“误击”(Fratricide 或 Collateral Damage)。

-

案例 2(检测失败): 防护系统过于敏感,将友军信号(由于信道畸变或指纹库老化)误判为欺骗,导致“拒止服务”(DoS)。

在武装冲突法(LOAC)中,**比例原则(Proportionality)**要求军事行动的附带损害不得与预期获得的具体军事利益相比“过度”。**区分原则(Distinction)**要求必须区分战斗人员和非战斗人员。电子对抗的设计者和操作者在伦理上负有责任,必须确保其算法和系统在高度不确定的对抗环境中,最大限度地降低导致违背上述原则的风险。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?