TSF高级部署策略全解析:蓝绿/灰度发布落地+Jenkins CI/CD集成(Java微服务实战)

前言

在微服务架构落地过程中,“发布”是贯穿全生命周期的核心环节——一次不规范的发布可能导致服务不可用、用户体验受损,甚至引发生产事故。腾讯微服务框架(TSF)作为一站式微服务治理平台,提供了覆盖滚动更新、蓝绿发布、金丝雀(灰度)发布的全维度部署策略,同时支持与CI/CD工具无缝集成,解决了传统发布“停机风险高、回滚不及时、自动化程度低”的痛点。

本文聚焦TSF生产级部署策略,从部署策略全景对比、全链路灰度(泳道)实践、Jenkins+TSF CLI自动化流水线搭建,到发布监控与自动回滚,结合Java微服务场景(如订单服务、支付服务)展开深度解析,最终通过实战任务落地“代码提交→自动编译测试→镜像构建→灰度发布→异常回滚”的全流程,帮助Java架构师和开发人员掌握TSF安全可控的发布体系。

一、TSF部署策略全景图:选择比努力更重要

TSF针对不同业务场景设计了三类核心部署策略,其核心差异体现在“流量切换方式”“资源成本”“风险控制”三个维度。理解各策略的适用边界,是落地生产级发布的第一步。

1.1 核心部署策略对比

| 部署策略 | 核心逻辑 | 核心优势 | 核心风险/成本 | 典型适用场景 |

|---|---|---|---|---|

| 滚动更新 | 逐台替换集群内的服务实例,逐步完成版本迭代,期间新旧版本共存 | 零停机发布、资源成本低、无需额外环境 | 新旧版本混合运行可能引发数据兼容问题;若版本有状态,易出现请求异常 | Java应用常规功能迭代(版本向前兼容)、非核心服务(如商品详情服务) |

| 蓝绿部署 | 部署两套完全相同的环境(蓝=新版本、绿=旧版本),验证蓝环境后全量切换流量 | 风险最低(切换前可充分验证)、回滚成本极低(切回绿环境即可) | 资源成本翻倍(需两套环境);全量切换若有问题影响面大 | 重大重构(如Java应用从Spring Boot 2.3升级到2.7)、核心资金类服务(如支付服务) |

| 金丝雀发布(灰度) | 先将少量流量(如5%/20%)路由到新版本实例,验证通过后逐步放大流量,直至全量 | 风险精准可控(问题仅影响小部分流量)、无需双倍资源 | 发布周期长(需分阶段观察);需精细化流量管控能力 | 新功能验证(如推荐算法V2)、用户体验类优化(如订单页改版)、高并发服务(如秒杀服务) |

1.2 各策略深度解析(附Mermaid流程图)

(1)滚动更新:零停机的常规选择

滚动更新是TSF默认的部署策略,其核心流程是“暂停一个实例→卸载旧版本→部署新版本→启动验证→恢复实例→下一个实例”,循环直至所有实例完成更新。

Java场景注意点:

滚动更新依赖Java应用的“版本兼容”——若新版本修改了接口入参/出参,新旧实例共存时可能导致调用方异常。建议在application.yml中配置接口版本号(如api.version=v1),确保调用方兼容多版本。

(2)蓝绿部署:核心服务的“安全锁”

蓝绿部署的核心是“环境隔离+全量切换”,适用于支付、交易等零容错的核心服务。以Java支付服务为例,其流程如下:

Java场景注意点:

蓝绿部署需保证蓝绿环境的配置一致性(如Nacos配置、数据库连接),建议通过TSF的“配置分组”功能统一管理;同时,Java应用需实现“无状态化”,避免切换后会话丢失(如使用Redis存储session)。

(3)金丝雀发布:精准控制的灰度验证

金丝雀发布(灰度发布)是“渐进式流量切换”的典型,TSF支持按“实例数”“流量比例”“用户标签”等维度管控灰度范围。以推荐算法V2为例,流程如下:

Java场景注意点:

灰度发布需在Java应用中埋点统计灰度流量的业务指标(如推荐点击率),建议通过Micrometer集成Prometheus,实时监控新版本的业务效果。

1.3 Java应用部署策略选型决策树

面对三类策略,Java架构师可通过以下决策树快速选型:

二、全链路灰度发布(泳道)深度实践:从网关到服务的流量隔离

单一服务的灰度发布无法满足复杂调用链的场景(如“订单服务V2→支付服务V2→库存服务V2”),TSF的“泳道”功能实现了全链路灰度——基于标签的逻辑流量隔离,确保灰度请求在整个调用链中只流经新版本服务,不污染生产主流量。

2.1 泳道核心概念:逻辑隔离的流量通道

泳道是TSF基于“标签”实现的流量隔离机制,核心特点:

- 无物理环境隔离:无需额外部署集群,仅通过标签标记“灰度实例”和“灰度流量”;

- 全链路透传:灰度标签从网关层透传到所有下游服务,保证调用链一致性;

- 不影响主流量:主流量默认走“默认泳道”,灰度流量走“灰度泳道”,互不干扰。

2.2 Java应用标签设计:灰度的“身份标识”

TSF通过“服务实例标签”和“流量标签”的匹配实现灰度路由,Java应用需按以下规则设计标签:

| 标签维度 | 标签示例 | 作用 |

|---|---|---|

| 版本标签 | version=v2 | 标记服务实例的版本,区分V1/V2 |

| 环境标签 | env=gray | 标记灰度实例,与默认实例(env=prod)区分 |

| 业务标签 | biz=new_feature | 标记特定业务场景的灰度流量(如订单页改版) |

配置方式:

在TSF控制台部署Java应用时,在“高级配置→实例标签”中添加上述标签;也可通过TSF SDK在应用启动时自动注册标签(以Spring Boot为例):

@Configuration

public class TSFLabelConfig {

@Bean

public TSFLabelRegistrar tsfLabelRegistrar() {

return () -> {

Map<String, String> labels = new HashMap<>();

labels.put("version", "v2");

labels.put("env", "gray");

// 从配置文件读取版本号,避免硬编码

labels.put("biz", System.getProperty("tsf.biz.label", "new_feature"));

return labels;

};

}

}

2.3 网关层灰度:流量入口的“分流器”

TSF网关(API Gateway)是全链路灰度的入口,需配置“Header路由插件”实现灰度流量识别与透传。

(1)网关插件配置流程

(2)核心配置示例

网关插件的规则配置(JSON格式):

{

"rules": [

{

"match_headers": [

{

"key": "X-TSF-GRAY",

"operator": "eq",

"value": "1"

}

],

"actions": [

{

"type": "set_label",

"params": {

"gray_flow": "true"

}

},

{

"type": "pass_header",

"params": {

"headers": ["X-TSF-GRAY"]

}

}

]

}

]

}

2.4 服务层灰度:调用链的“一致性保障”

网关层完成流量标记后,需在TSF中配置“服务治理规则”,确保灰度流量仅路由到灰度实例,同时实现标签在服务间的透传。

(1)服务路由规则配置

(2)标签透传配置

Java应用间通过Feign/RestTemplate调用时,需透传灰度标签,避免下游服务丢失灰度标识。以Spring Cloud OpenFeign为例:

@Configuration

public class FeignGrayHeaderConfig {

@Bean

public RequestInterceptor grayHeaderInterceptor() {

return template -> {

// 从当前请求中获取灰度Header

ServletRequestAttributes attributes = (ServletRequestAttributes) RequestContextHolder.getRequestAttributes();

if (attributes != null) {

String grayHeader = attributes.getRequest().getHeader("X-TSF-GRAY");

if (StringUtils.isNotBlank(grayHeader)) {

template.header("X-TSF-GRAY", grayHeader);

}

}

};

}

}

(3)全链路灰度效果验证

| 请求类型 | Header | 路由结果 | 调用链 |

|---|---|---|---|

| 主流量 | X-TSF-GRAY=null | 订单服务V1→支付服务V1→库存服务V1 | 默认泳道 |

| 灰度流量 | X-TSF-GRAY=1 | 订单服务V2→支付服务V2→库存服务V2 | 灰度泳道 |

三、Jenkins+TSF CLI:自动化部署流水线的核心落地

手动部署存在“效率低、易出错、标准化差”的问题,TSF提供CLI工具(tsf-cli),可与Jenkins无缝集成,实现“代码提交→自动编译→测试→镜像构建→TSF部署”的全自动化流水线。

3.1 前置准备:环境与工具配置

| 组件 | 版本/配置要求 | 核心作用 |

|---|---|---|

| Jenkins | ≥2.300 | 流水线编排引擎,触发自动化流程 |

| Maven | ≥3.6 | 编译Java代码,打包Jar包 |

| Docker | ≥20.10 | 构建Java应用镜像 |

| TCR(腾讯容器仓库) | 私有实例 | 存储Docker镜像 |

| TSF CLI | ≥1.0.0 | 调用TSF OpenAPI实现部署/回滚 |

| JUnit | ≥5.0 | 执行Java单元测试/集成测试 |

TSF CLI安装与配置:

# 下载TSF CLI(Linux示例)

wget https://tsf-sdk-1253970226.cos.ap-guangzhou.myqcloud.com/tsf-cli/latest/tsf-cli-linux-amd64.tar.gz

tar -zxvf tsf-cli-linux-amd64.tar.gz

mv tsf-cli /usr/local/bin/

# 配置TSF认证(从TSF控制台获取secretId/secretKey)

tsf-cli config set --secret-id=AKIDxxxx --secret-key=xxxx --region=ap-guangzhou

3.2 Jenkinsfile编写:流水线的“执行手册”

Jenkinsfile是流水线的核心,以下是Java订单服务的完整Jenkinsfile示例,涵盖“编译→测试→镜像构建→推送→TSF部署”全流程:

pipeline {

agent any

// 参数化构建:支持选择环境、版本号、灰度比例

parameters {

choice(name: 'DEPLOY_ENV', choices: ['dev', 'test', 'prod'], description: '部署环境')

string(name: 'APP_VERSION', defaultValue: '${GIT_COMMIT_SHORT}', description: '应用版本号(Git短提交ID)')

string(name: 'GRAY_RATIO', defaultValue: '20', description: '生产环境灰度比例(0-100)')

}

environment {

// 定义常量:TSF集群ID、命名空间ID、应用ID(从TSF控制台获取)

TSF_CLUSTER_ID = "${DEPLOY_ENV == 'prod' ? 'cls-xxxx' : 'cls-yyyy'}"

TSF_NAMESPACE_ID = "${DEPLOY_ENV == 'prod' ? 'ns-xxxx' : 'ns-yyyy'}"

TSF_APP_ID = "app-xxxx"

// 镜像仓库地址

TCR_REPO = "ccr.ccs.tencentyun.com/tsf-demo/order-service:${APP_VERSION}"

}

stages {

// 阶段1:编译Java代码,执行单元测试

stage('Compile & Test') {

steps {

echo "开始编译订单服务,版本:${APP_VERSION}"

// 编译打包,跳过测试(若需强制测试,移除-DskipTests)

sh 'mvn clean package -DskipTests -U'

// 执行JUnit测试,生成测试报告

sh 'mvn test'

// 归档测试报告

junit 'target/surefire-reports/*.xml'

}

}

// 阶段2:构建Docker镜像(基于Spring Boot Jar包)

stage('Build Docker Image') {

steps {

echo "开始构建Docker镜像:${TCR_REPO}"

// 编写Dockerfile(Jenkins工作目录下)

sh '''

cat > Dockerfile << EOF

FROM openjdk:8-jre-slim

WORKDIR /app

COPY target/order-service-${APP_VERSION}.jar app.jar

# 暴露端口

EXPOSE 8080

# 启动命令,配置健康检查

ENTRYPOINT ["java","-jar","app.jar","--spring.profiles.active=${DEPLOY_ENV}"]

EOF

'''

// 构建镜像

sh "docker build -t ${TCR_REPO} ."

}

}

// 阶段3:推送镜像到TCR

stage('Push Docker Image') {

steps {

echo "推送镜像到TCR:${TCR_REPO}"

// 登录TCR(Jenkins配置TCR凭证)

withCredentials([string(credentialsId: 'tcr-login-token', variable: 'TCR_TOKEN')]) {

sh "docker login ccr.ccs.tencentyun.com -u tsf-demo -p ${TCR_TOKEN}"

}

// 推送镜像

sh "docker push ${TCR_REPO}"

}

}

// 阶段4:TSF部署(区分测试环境/生产环境)

stage('Deploy to TSF') {

steps {

script {

if (params.DEPLOY_ENV == 'prod') {

// 生产环境:金丝雀发布(20%流量)

echo "生产环境金丝雀发布,灰度比例:${GRAY_RATIO}%"

sh """

tsf-cli deploy \

--app-id ${TSF_APP_ID} \

--cluster-id ${TSF_CLUSTER_ID} \

--namespace-id ${TSF_NAMESPACE_ID} \

--pkg-type docker \

--pkg-version ${APP_VERSION} \

--docker-image ${TCR_REPO} \

--deploy-strategy canary \

--canary-ratio ${GRAY_RATIO} \

--wait-success true

"""

} else {

// 测试/开发环境:滚动更新

echo "${DEPLOY_ENV}环境滚动更新"

sh """

tsf-cli deploy \

--app-id ${TSF_APP_ID} \

--cluster-id ${TSF_CLUSTER_ID} \

--namespace-id ${TSF_NAMESPACE_ID} \

--pkg-type docker \

--pkg-version ${APP_VERSION} \

--docker-image ${TCR_REPO} \

--deploy-strategy rolling \

--rolling-batch 2 \

--rolling-interval 30 \

--wait-success true

"""

}

}

}

}

// 阶段5:验证部署状态

stage('Verify Deployment') {

steps {

echo "验证${DEPLOY_ENV}环境部署状态"

sh """

tsf-cli status \

--app-id ${TSF_APP_ID} \

--cluster-id ${TSF_CLUSTER_ID} \

--namespace-id ${TSF_NAMESPACE_ID}

"""

// 检查服务健康状态(调用/actuator/health)

sh "curl -f http://${TSF_CLUSTER_ID}-order-service:8080/actuator/health || exit 1"

}

}

}

// 失败处理:触发回滚

post {

failure {

echo "部署失败,触发回滚"

sh """

tsf-cli rollback \

--app-id ${TSF_APP_ID} \

--cluster-id ${TSF_CLUSTER_ID} \

--namespace-id ${TSF_NAMESPACE_ID} \

--wait-success true

"""

}

}

}

3.3 TSF CLI核心命令详解

| 命令 | 核心参数 | 作用 | 示例 |

|---|---|---|---|

| tsf-cli deploy | –deploy-strategy:部署策略(rolling/canary/bluegreen) –canary-ratio:灰度比例 –wait-success:等待部署成功 | 部署应用到TSF | 见Jenkinsfile示例 |

| tsf-cli rollback | –version:回滚到指定版本(不指定则回滚到上一版本) | 回滚应用版本 | tsf-cli rollback --app-id app-xxxx --cluster-id cls-xxxx --namespace-id ns-xxxx |

| tsf-cli status | –detail:显示详细状态 | 查询应用部署状态 | tsf-cli status --app-id app-xxxx --cluster-id cls-xxxx --namespace-id ns-xxxx --detail |

| tsf-cli list-deploy | –start-time/–end-time:时间范围 | 查询部署历史 | tsf-cli list-deploy --app-id app-xxxx --start-time 2026-01-01 --end-time 2026-01-02 |

3.4 参数化构建:适配多环境发布

Jenkins支持“参数化构建”,通过可视化配置实现“环境选择、版本号、灰度比例”的动态调整,无需修改Jenkinsfile:

3.5 生产案例:每日自动发布与回滚演练

某电商平台基于上述流水线实现“订单服务每日自动发布”,并制定回滚演练规则:

- 发布时间:每日凌晨2点(低峰期);

- 验证环节:发布后执行1000次模拟下单请求,检查成功率;

- 回滚演练:每周五发布后手动触发异常(如关闭数据库连接),验证回滚耗时;

- 核心数据:回滚平均耗时45秒(<5分钟),发布成功率99.8%,异常回滚率0.2%。

四、发布监控与自动回滚:给发布加“安全网”

自动化发布的核心是“可控”——不仅要能自动发布,还要能在异常时自动回滚。TSF结合Prometheus/Alertmanager实现“健康检查→指标监控→异常告警→自动回滚”的闭环。

4.1 发布健康检查:确保实例“真可用”

TSF支持两种健康检查方式,确保部署的Java实例不是“假活”:

(1)HTTP探针(基础检查)

基于Spring Boot Actuator的/actuator/health接口,配置如下:

- TSF控制台→应用部署→高级配置→健康检查:

- 检查类型:HTTP

- 检查路径:/actuator/health

- 超时时间:3秒

- 重试次数:3次

- 间隔时间:5秒

Java应用配置Actuator:

<!-- pom.xml添加依赖 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-actuator</artifactId>

</dependency>

# application.yml

management:

endpoints:

web:

exposure:

include: health,info,metrics

endpoint:

health:

show-details: always

probes:

enabled: true

health:

livenessState:

enabled: true

readinessState:

enabled: true

(2)自定义脚本(业务检查)

针对核心业务接口(如/order/create),编写Shell脚本实现深度验证:

#!/bin/bash

# 自定义健康检查脚本:验证创建订单接口

ORDER_ID=$(date +%s)

RESPONSE=$(curl -s -X POST http://localhost:8080/order/create -d "{\"orderId\":\"${ORDER_ID}\",\"amount\":100}" -H "Content-Type: application/json")

# 检查响应码是否为200,且包含success:true

if echo ${RESPONSE} | grep -q "\"success\":true" && [ $? -eq 0 ]; then

exit 0

else

exit 1

fi

在TSF控制台配置“自定义脚本检查”,指定脚本路径,失败则标记实例不健康。

4.2 Readiness探针:避免流量“过早切入”

Java应用启动时可能需要加载配置、初始化连接池、预热缓存,此时若切入流量会导致请求失败。TSF支持Readiness探针,等待应用完全就绪后再开放流量:

Readiness探针配置:

# application.yml

management:

health:

readinessState:

enabled: true

endpoint:

readinessState:

enabled: true

TSF控制台配置:

- 检查类型:HTTP

- 检查路径:/actuator/health/readiness

- 初始延迟:60秒(适配Java应用启动耗时)

4.3 错误率阈值触发自动回滚

通过Prometheus采集Java应用的错误率指标,结合Alertmanager触发告警,再通过Jenkins/TSF CLI实现自动回滚。

(1)Prometheus指标采集

Java应用通过Micrometer采集接口错误率:

@RestController

@RequestMapping("/order")

public class OrderController {

private final MeterRegistry meterRegistry;

@Autowired

public OrderController(MeterRegistry meterRegistry) {

this.meterRegistry = meterRegistry;

}

@PostMapping("/create")

public ResponseEntity<?> createOrder(@RequestBody OrderDTO orderDTO) {

try {

// 业务逻辑

return ResponseEntity.ok(Map.of("success", true, "orderId", orderDTO.getOrderId()));

} catch (Exception e) {

// 记录错误指标

meterRegistry.counter("order_create_error_total").increment();

return ResponseEntity.status(500).body(Map.of("success", false, "msg", e.getMessage()));

}

}

}

(2)Prometheus告警规则配置

# prometheus/rules/order-alert.yml

groups:

- name: order-service-alert

rules:

- alert: OrderCreateErrorRateHigh

expr: rate(order_create_error_total[5m]) / rate(order_create_request_total[5m]) > 0.03

for: 1m

labels:

severity: critical

app: order-service

annotations:

summary: "订单服务创建接口错误率超过3%"

description: "错误率: {{ $value | humanizePercentage }}, 持续时间: {{ $for }}"

(3)Alertmanager触发自动回滚

配置Alertmanager的webhook,触发Jenkins的回滚任务:

# alertmanager.yml

route:

receiver: "jenkins-rollback"

receivers:

- name: "jenkins-rollback"

webhook_configs:

- url: "http://jenkins:8080/job/order-service-rollback/buildWithParameters?token=ROLLBACK_TOKEN&APP_ID=app-xxxx"

Jenkins回滚任务的核心脚本:

#!/bin/bash

# 自动回滚脚本

tsf-cli rollback \

--app-id $APP_ID \

--cluster-id cls-xxxx \

--namespace-id ns-xxxx \

--wait-success true

# 发送回滚通知到企业微信

curl -s -X POST https://qyapi.weixin.qq.com/cgi-bin/webhook/send -H "Content-Type: application/json" -d '{

"msgtype": "text",

"text": {

"content": "订单服务错误率超过3%,已自动回滚到上一版本"

}

}'

五、部署策略的成本与效率权衡:平衡技术与业务

不同部署策略的成本、效率差异显著,Java架构师需结合业务优先级(核心/非核心)、资源预算、发布频率做出选择。

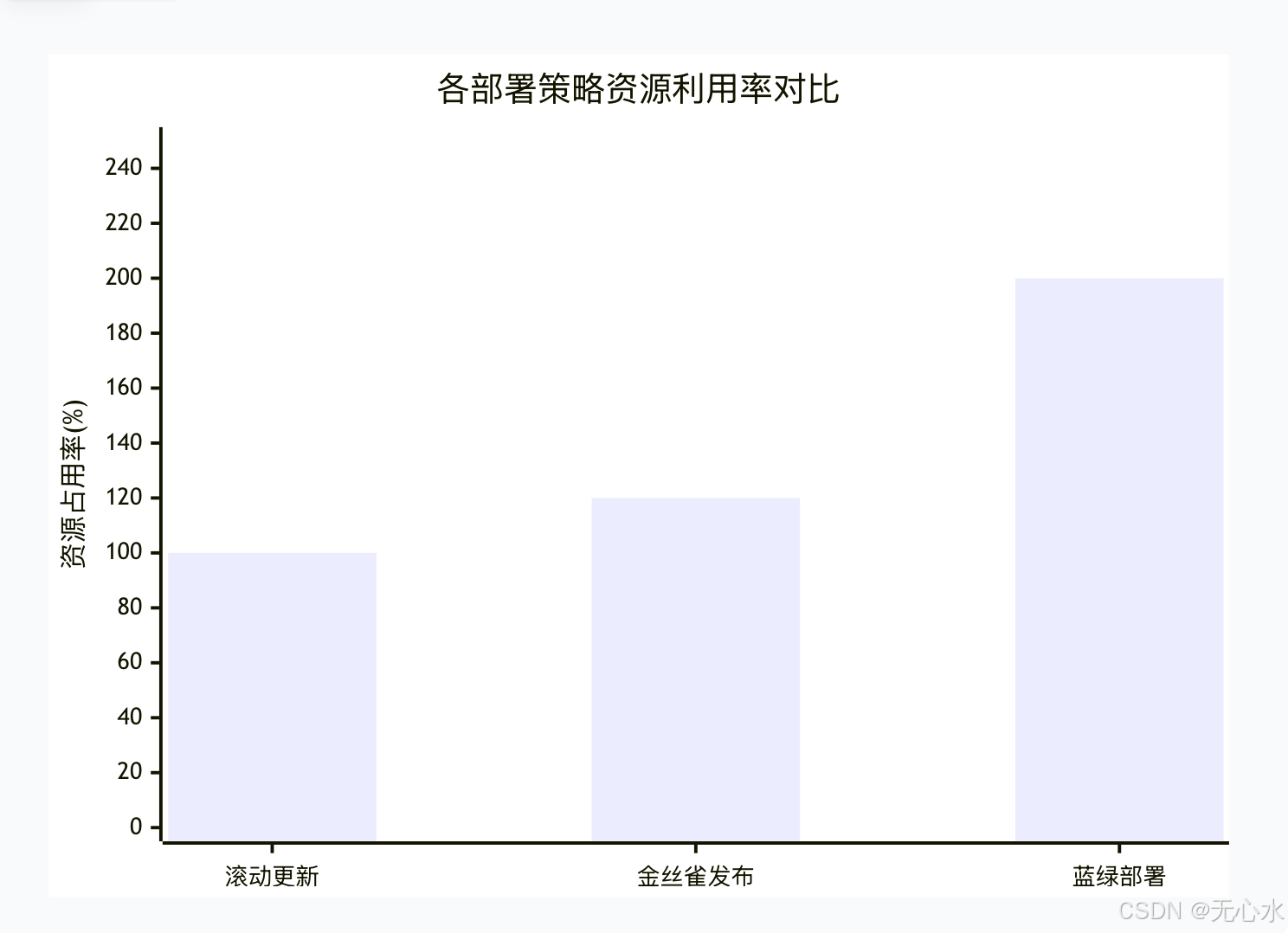

5.1 资源利用率对比

结论:

- 蓝绿部署资源成本最高(双倍),建议仅用于核心服务的重大发布,且发布完成后及时回收绿环境;

- 金丝雀发布资源成本略高于滚动更新(需预留灰度实例),但可控(如20%灰度仅增加20%资源);

- 滚动更新资源成本最低,是常规迭代的首选。

5.2 发布耗时统计

| 部署策略 | 发布耗时(Java应用) | 耗时构成 |

|---|---|---|

| 滚动更新 | 5-10分钟 | 编译(1min)+ 镜像构建(2min)+ 逐台部署(2-7min) |

| 金丝雀发布 | 30分钟 | 基础流程(5min)+ 灰度验证(20min)+ 流量放大(5min) |

| 蓝绿部署 | 15-20分钟 | 基础流程(5min)+ 蓝环境部署(5min)+ 验证(3min)+ 流量切换(2min) |

优化建议:

- 滚动更新:通过“并行批次”减少部署时间(如每批4台,而非2台);

- 金丝雀发布:自动化验证脚本替代人工验证,缩短观察期;

- 蓝绿部署:复用镜像仓库,减少镜像构建时间。

5.3 多集群发布:跨地域容灾部署

对于跨地域部署的Java应用(如主集群:广州,备用集群:上海),TSF支持“多集群同步部署”,确保容灾能力:

核心规则:

- 主集群优先灰度,备用集群同步部署但不切流量;

- 主集群回滚时,备用集群必须同步回滚;

- 跨集群部署通过TSF CLI的–cluster-id参数批量指定(多个集群ID用逗号分隔)。

六、实战任务:搭建Jenkins流水线实现订单服务自动化发布

6.1 任务目标

- 代码提交(Git)后,自动编译、测试、构建Docker镜像;

- 测试环境:自动滚动更新部署到TSF;

- 生产环境:自动金丝雀发布(20%流量);

- 配置错误率>3%自动回滚。

6.2 前置环境

| 组件 | 配置 |

|---|---|

| Jenkins | 安装插件:Pipeline、Maven Integration、Docker、Credentials Binding |

| TSF | 已创建集群、命名空间、订单服务应用;已开通TSF CLI权限 |

| TCR | 已创建私有仓库:ccr.ccs.tencentyun.com/tsf-demo/order-service |

| Java项目 | Spring Boot 2.7,包含/order/create接口,集成Actuator和Micrometer |

6.3 步骤1:准备Java项目代码

核心代码结构:

order-service/

├── src/

│ ├── main/

│ │ ├── java/com/tsf/demo/OrderServiceApplication.java

│ │ ├── java/com/tsf/demo/controller/OrderController.java

│ │ └── resources/application.yml

│ └── test/

│ └── java/com/tsf/demo/OrderControllerTest.java

├── pom.xml

└── Dockerfile(由Jenkinsfile生成)

6.4 步骤2:配置Jenkins流水线

- 新建流水线任务,名称:order-service-cicd;

- 选择“参数化构建过程”,添加DEPLOY_ENV(选择)、APP_VERSION(字符串)、GRAY_RATIO(字符串);

- 选择“Pipeline script from SCM”,关联Git仓库,指定Jenkinsfile路径;

- 配置TCR登录凭证(Credentials→添加Secret text,ID:tcr-login-token);

- 配置TSF CLI的secretId/secretKey到Jenkins服务器的环境变量。

6.5 步骤3:配置Prometheus监控与自动回滚

- 在Prometheus中配置订单服务的指标采集;

- 添加告警规则(错误率>3%);

- 配置Alertmanager的webhook,指向Jenkins回滚任务;

- 测试回滚:手动模拟/order/create接口报错(如修改数据库连接),验证错误率>3%时自动回滚。

6.6 步骤4:验证全流程

- 修改OrderController的代码(如添加新字段),提交到Git;

- 触发Jenkins流水线,选择DEPLOY_ENV=test,执行测试环境部署;

- 验证测试环境/order/create接口正常;

- 再次触发流水线,选择DEPLOY_ENV=prod,GRAY_RATIO=20,执行生产环境灰度发布;

- 模拟20%流量调用生产环境灰度实例,验证功能正常;

- 手动触发接口报错,使错误率>3%,验证自动回滚。

6.7 核心验证指标

| 验证项 | 预期结果 |

|---|---|

| 编译测试 | JUnit测试通过,测试报告归档 |

| 镜像构建 | TCR仓库中出现对应版本的镜像 |

| 测试环境部署 | TSF控制台显示实例状态为“运行中”,/actuator/health返回UP |

| 生产灰度发布 | 20%流量路由到V2实例,80%到V1实例 |

| 自动回滚 | 错误率>3%后,TSF自动回滚到V1版本,企业微信收到通知 |

七、总结与最佳实践

TSF的高级部署策略结合Jenkins CI/CD,解决了Java微服务发布的“风险、效率、自动化”三大核心问题。总结最佳实践:

- 策略选型:常规迭代用滚动更新,新功能验证用金丝雀,核心服务重大重构用蓝绿;

- 灰度设计:全链路灰度必须保证标签透传,避免调用链断裂;

- 自动化:Jenkinsfile标准化,参数化适配多环境,减少人工干预;

- 监控回滚:健康检查要覆盖“基础存活+业务可用”,异常回滚要自动化、可追溯;

- 成本控制:蓝绿部署避免长期占用双倍资源,金丝雀发布控制灰度比例。

随着微服务规模的扩大,发布体系的“安全可控”将成为架构稳定性的核心保障。TSF的部署策略与CI/CD的深度集成,为Java微服务提供了从“代码”到“生产”的全生命周期发布治理能力,助力企业实现高效、安全的持续交付。

421

421

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?