环境准备

下载靶机,导入到vmware

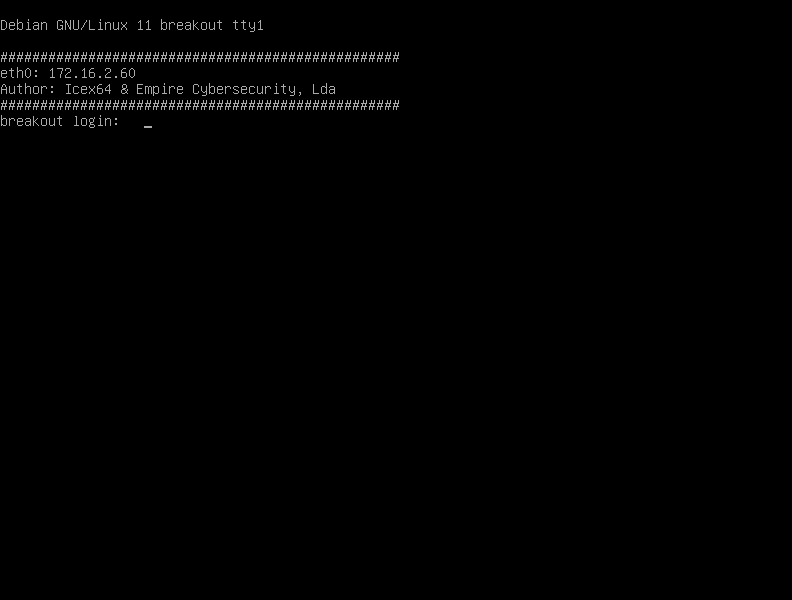

开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了

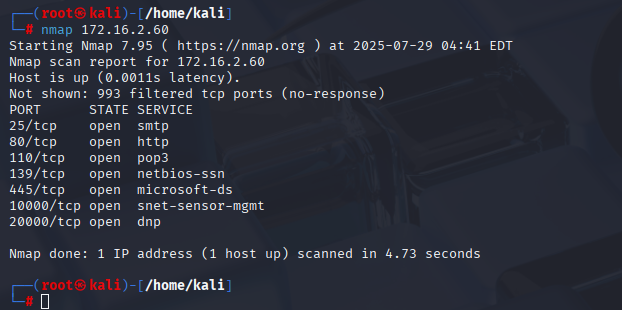

使用kali对靶机进行扫描

发现靶机开放了三个网页端口和SMB服务

我们去网站访问一下

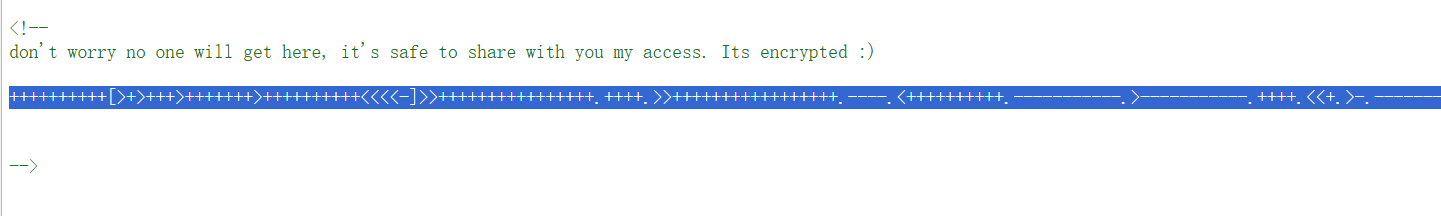

网页为正常网页,查看一下源码发现有注释

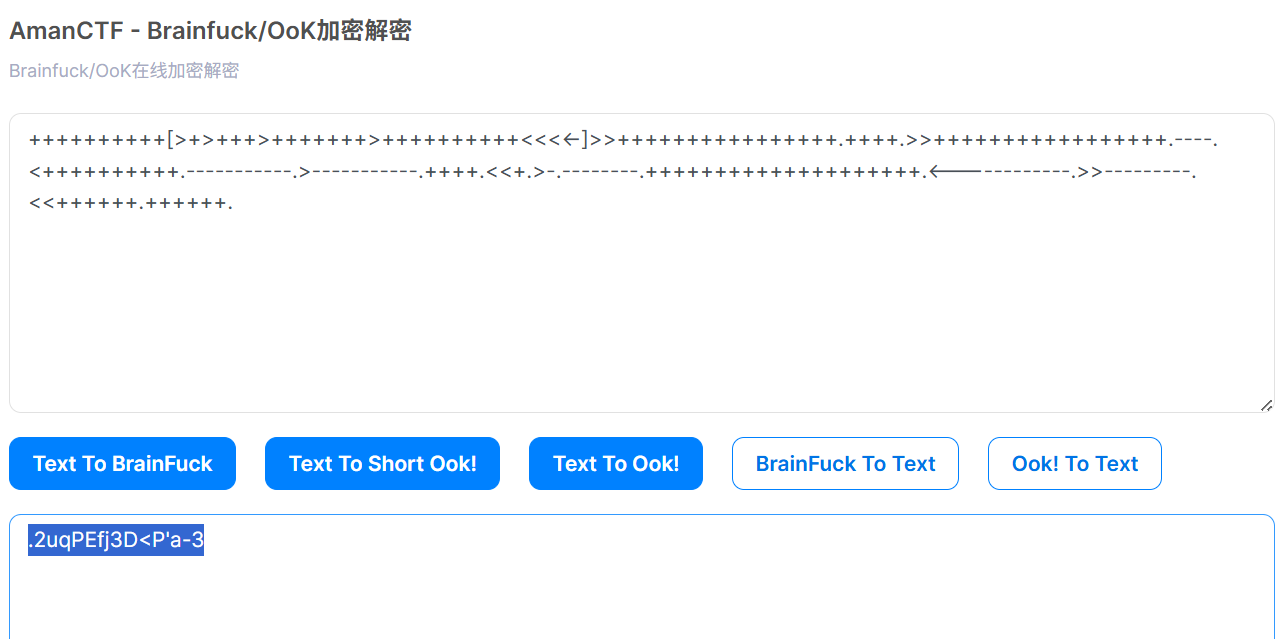

查询后发现是ook加密,解密后是

应该是密码,先放下不管,查看10000端口和20000端口

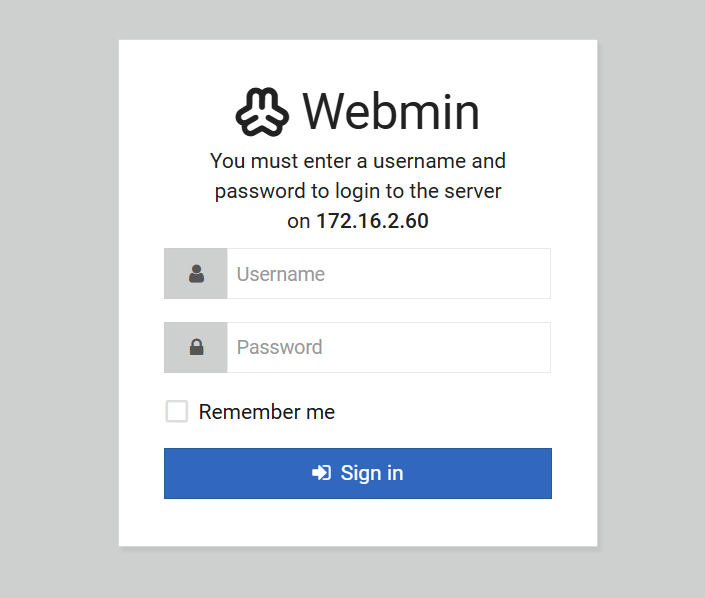

10000

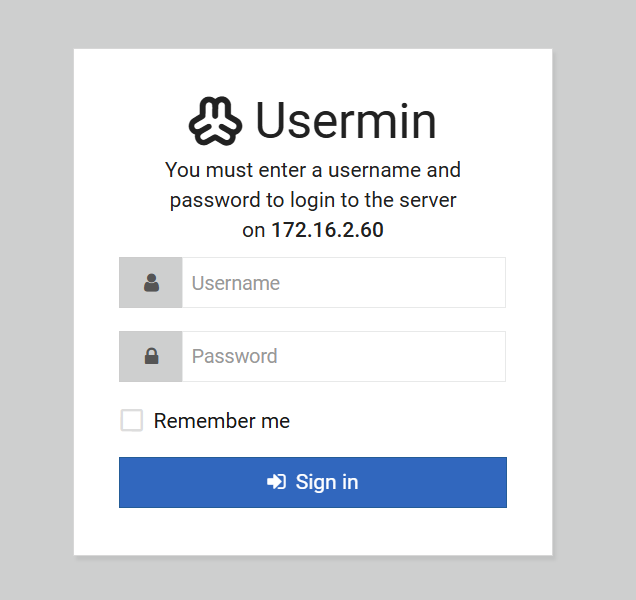

20000

鉴于我们已经有了用户的密码,所以我们要着手寻找用户名了

由于靶机开放了smb服务,所以我们可以收集有关靶机smb的信息

使用命令enum4linux可以收集大量的信息

找到了一个用户![]()

使用之前的密码与账户进行登录20000

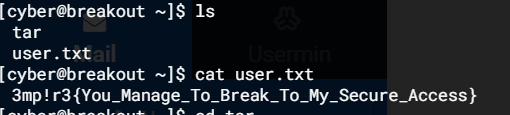

进入该界面发现下面可以使用终端

可以找到一个flag文件

653

653

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?