💥💥💞💞欢迎来到本博客❤️❤️💥💥

🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。

⛳️座右铭:行百里者,半于九十。

📋📋📋本文目录如下:🎁🎁🎁

目录

💥1 概述

一、引言

在当今数字化信息时代,图像作为一种重要的信息载体,其安全性备受关注。图像加密技术应运而生,旨在通过对图像数据进行加密处理,保护图像中的敏感信息不被非法获取或恶意利用。然而,图像加密系统面临着多种攻击形式的威胁,其中裁剪攻击、篡改攻击和噪声攻击较为常见且具有代表性,深入研究这些攻击对于评估图像加密算法的安全性以及进一步完善图像安全保护机制具有极为重要的意义。

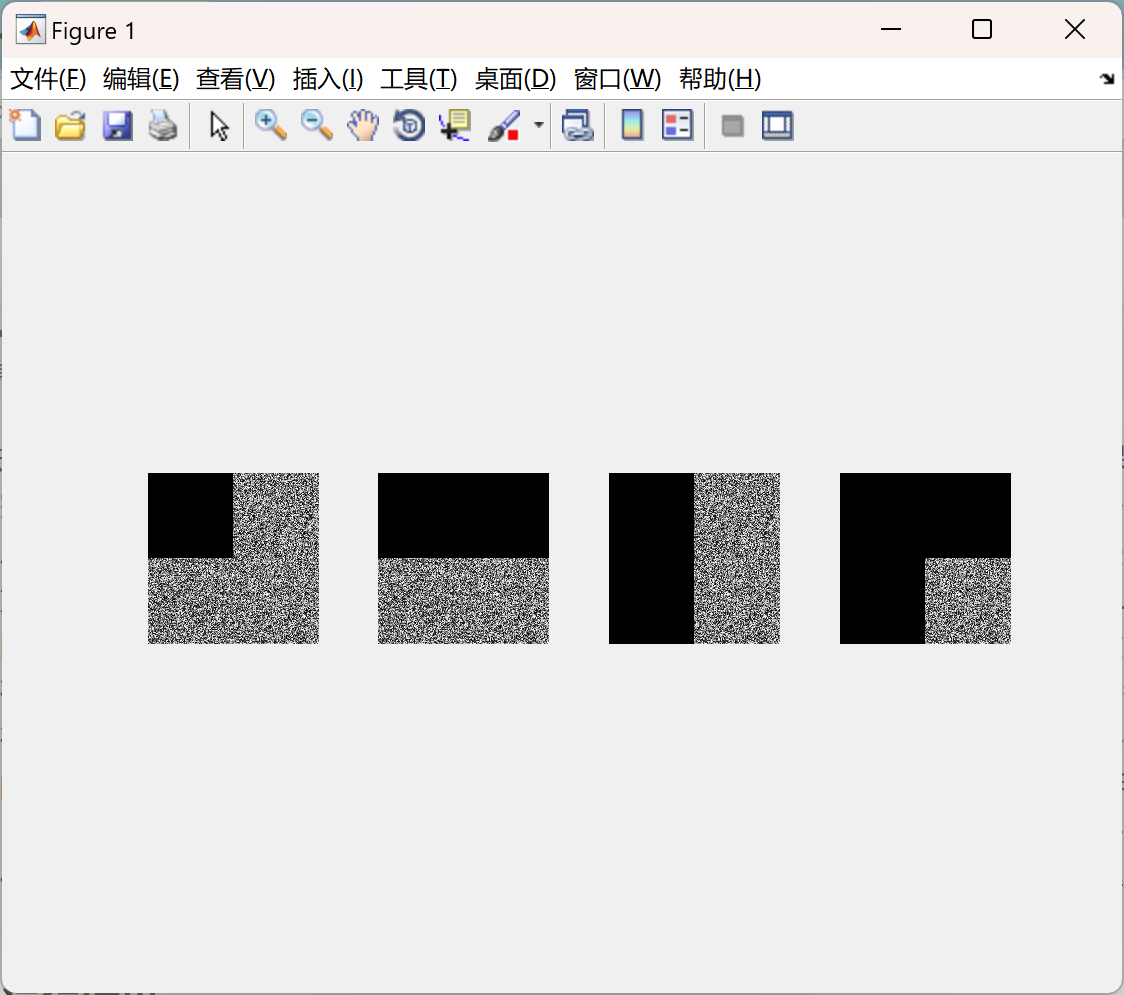

二、裁剪攻击

1. 攻击原理:裁剪攻击是指攻击者从加密图像中截取一部分区域,试图通过对这部分裁剪后的图像进行分析或处理来获取有价值的信息。这种攻击利用了图像加密算法在局部区域处理上可能存在的漏洞,通过破坏图像的完整性,改变图像的像素分布结构,进而影响加密图像的解密效果以及隐藏在其中的信息安全性。例如,在一些基于分块加密的算法中,如果裁剪区域跨越了加密块的边界,可能会导致解密时块与块之间的同步信息丢失,使得解密后的图像出现局部错乱或无法正确还原的情况。 2. 攻击影响:裁剪攻击可能导致图像信息的部分丢失,对于一些包含关键细节或特定标识信息的图像(如医学图像中的病灶区域、军事图像中的目标标识等),即使是小范围的裁剪也可能使图像失去其原有的应用价值。同时,从加密算法的安全性角度来看,成功的裁剪攻击可能暴露出加密算法在抵御局部破坏方面的弱点,为攻击者进一步深入破解加密图像提供线索,从而威胁到整个图像加密系统的安全性。

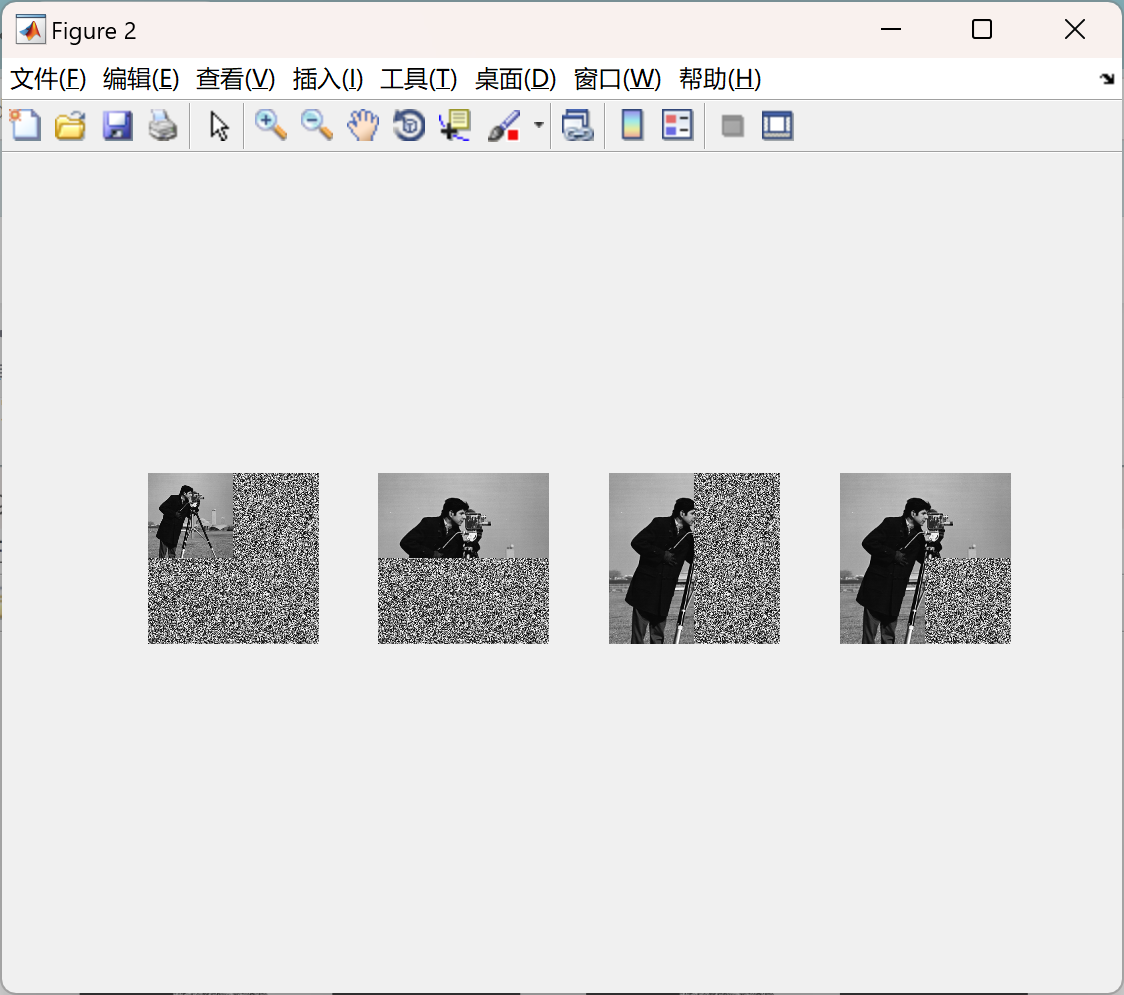

三、篡改攻击

攻击原理:篡改攻击是指攻击者对加密图像的内容进行恶意修改,包括替换、插入、删除图像中的某些像素或区域等操作。攻击者可能依据对图像格式、加密算法特点以及图像内容特征的了解,有针对性地对图像进行篡改,以达到误导接收者、破坏图像真实性或获取非法利益的目的。例如,在一些基于像素替换的加密算法中,如果攻击者能够确定替换规则的部分模式,就可以通过篡改特定像素的值来改变解密后图像的视觉效果或语义信息,而在一些基于压缩加密的算法中,攻击者可能通过插入恶意压缩数据来破坏图像的解压和解密过程,导致图像无法正常显示或显示出错误的内容。

攻击影响:篡改攻击严重破坏了图像的真实性和完整性,使得接收者接收到的图像信息与原始图像存在偏差甚至完全被误导。在一些对图像准确性要求极高的领域,如司法证据图像、科学研究图像数据等,篡改攻击可能导致错误的判断和决策,产生严重的后果。从加密系统层面来看,成功的篡改攻击表明加密算法在保护图像内容完整性方面存在不足,可能引发对整个加密体系可靠性的质疑,并且可能为攻击者进一步破解加密密钥或算法机制提供突破口。

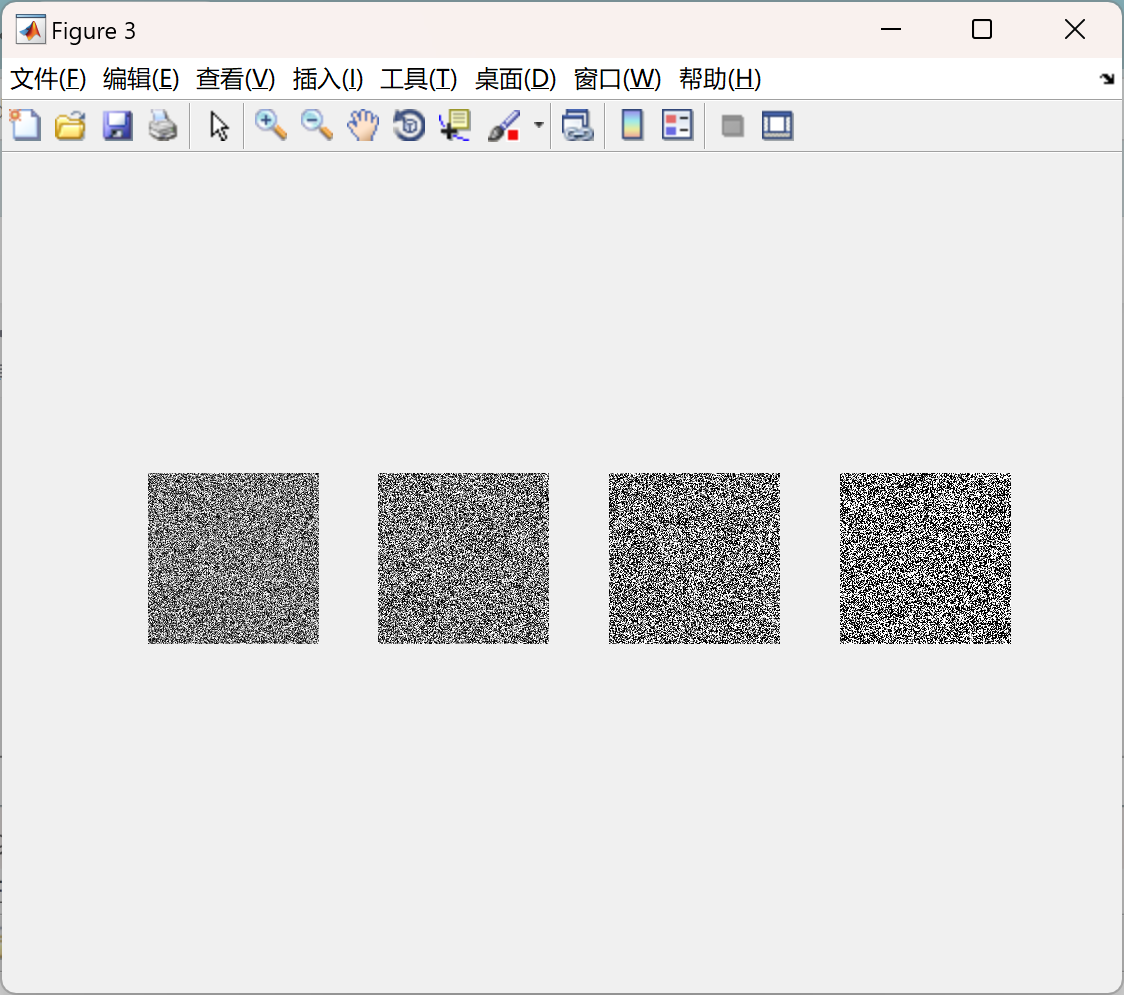

四、噪声攻击

1. 攻击原理:噪声攻击是指攻击者向加密图像中添加各种类型的噪声信号,如高斯噪声、椒盐噪声等。这些噪声会干扰图像的像素值,改变图像的统计特性和视觉特征。由于图像加密算法通常是基于图像的原始像素数据或特定变换域系数进行操作的,噪声的引入可能会破坏加密算法所依赖的数据结构和关系,使得解密过程出现错误或无法准确还原图像。例如,在基于频域变换的加密算法中,噪声在频域中的分布可能会与图像信号的频域成分相互混淆,导致在逆变换回空间域进行解密时,图像出现模糊、斑点或严重失真的现象。 2. 攻击影响:噪声攻击会降低图像的质量和可辨识度,对于一些对图像清晰度和细节要求较高的应用场景(如监控图像识别、高清图像传输等),即使是少量的噪声也可能使图像失去其应有的应用功能。从加密算法安全性角度评估,噪声攻击考验了加密算法对干扰信号的鲁棒性,如果算法不能有效地抵御噪声攻击,那么在实际应用中,加密图像很容易受到外界干扰而无法正常解密或还原出可靠的图像信息,从而影响图像加密技术在实际环境中的有效性和可靠性。

五、应对这些攻击的研究方向

1. 算法改进:开发更具鲁棒性的图像加密算法,能够在面对裁剪、篡改和噪声攻击时,更好地保持图像的完整性、真实性和可解密性。例如,采用冗余信息嵌入技术,在图像加密过程中添加额外的校验信息或恢复信息,以便在遭受裁剪或部分篡改时能够进行一定程度的自我修复;利用多域联合加密的方法,将图像在空间域和多个变换域同时进行加密处理,增强对噪声攻击的抵抗能力。 2. 检测与防御机制:研究有效的攻击检测算法,能够及时发现图像是否遭受了裁剪、篡改或噪声攻击,并确定攻击的类型和程度。同时,建立相应的防御体系,如在图像传输或存储过程中,采用错误校验码、数字签名等技术,对图像的完整性和真实性进行验证和保护,一旦检测到攻击,能够采取相应的措施进行修复或报警,以降低攻击造成的损失。 3. 密钥管理与更新:加强图像加密密钥的管理,采用动态密钥生成和更新机制,降低因密钥泄露或被攻击者分析出而导致图像遭受攻击的风险。例如,根据图像的特征、时间戳或其他随机因素动态生成密钥,并且定期更新密钥,使得攻击者难以利用固定的密钥模式对图像进行持续攻击。

📚2 运行结果

主函数部分代码:

clear

ciphertext=imread('ciphertext.png'); %read ciphertext image

%you can change the above of course with any image of your choice

%% cropping

crop1=ciphertext;

crop2=ciphertext;

crop3=ciphertext;

crop4=ciphertext;

[rows,cols]=size(ciphertext);

crop1(1:floor(rows/2),1:floor(cols/2))=0; % 25% cropping

crop2(1:floor(rows/2),1:cols)=0; % 50% cropping

crop3(1:rows,1:floor(cols/2))=0; % 50% cropping

crop4(1:floor(rows/2),1:cols)=0; % 75% cropping

crop4(1:rows,1:floor(cols/2))=0; % 75% cropping

figure

subplot(1,4,1)

imshow(crop1)

subplot(1,4,2)

imshow(crop2)

subplot(1,4,3)

imshow(crop3)

subplot(1,4,4)

imshow(crop4)

%% tampering

T=imread('cameraman.tif'); %tampering information

T=imresize(T,[rows,cols]);

% T=rgb2gray(T);

tamp1=ciphertext;

tamp2=ciphertext;

tamp3=ciphertext;

tamp4=ciphertext;

[rows,cols]=size(ciphertext);

tamp1(1:floor(rows/2),1:floor(cols/2))=imresize(T,[floor(rows/2),floor(cols/2)]); % 25% tampering

tamp2(1:floor(rows/2),1:cols)=T(1:floor(rows/2),1:cols); % 50% tampering

tamp3(1:rows,1:floor(cols/2))=T(1:rows,1:floor(cols/2)); % 50% tampering

tamp4(1:floor(rows/2),1:cols)=T(1:floor(rows/2),1:cols); % 75% tampering

tamp4(1:rows,1:floor(cols/2))=T(1:rows,1:floor(cols/2)); % 75% tampering

figure

subplot(1,4,1)

imshow(tamp1)

subplot(1,4,2)

imshow(tamp2)

subplot(1,4,3)

imshow(tamp3)

subplot(1,4,4)

imshow(tamp4)

%% Salt & Pepper noise

noise1=imnoise(ciphertext,'salt & pepper',0.05); % 5% noise

noise2=imnoise(ciphertext,'salt & pepper',0.25); % 25% noise

noise3=imnoise(ciphertext,'salt & pepper',0.5); % 50% noise

noise4=imnoise(ciphertext,'salt & pepper',0.75); % 75% noise

🎉3 参考文献

文章中一些内容引自网络,会注明出处或引用为参考文献,难免有未尽之处,如有不妥,请随时联系删除。

[1]顼聪,朱毅,陶永鹏,等.基于预测误差绝对值标记的加密图像可逆信息隐藏方法[J/OL].南京师大学报(自然科学版),1-9[2024-12-15].http://kns.cnki.net/kcms/detail/32.1239.N.20241212.1016.006.html.

[2]沈川,潘俊俏,王安临,等.基于QR码与菲涅尔纯相位全息图的多图像加密方法[J/OL].光子学报,1-15[2024-12-15].http://kns.cnki.net/kcms/detail/61.1235.O4.20241211.1953.006.html.

🌈4 Matlab代码实现

2286

2286

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?