前言:

在当今的网络安全环境中,Web应用防火墙(WAF)扮演着至关重要的角色。它们不仅能够防御常见的Web攻击,如SQL注入、跨站脚本攻击(XSS)等,还能够应对日益复杂的网络威胁。

长亭雷池WAF作为业内领先的Web安全解决方案之一,其“动态防护”功能更是备受关注。本文将深入体验并探讨长亭雷池WAF的“动态防护”功能。

一、长亭雷池WAF介绍

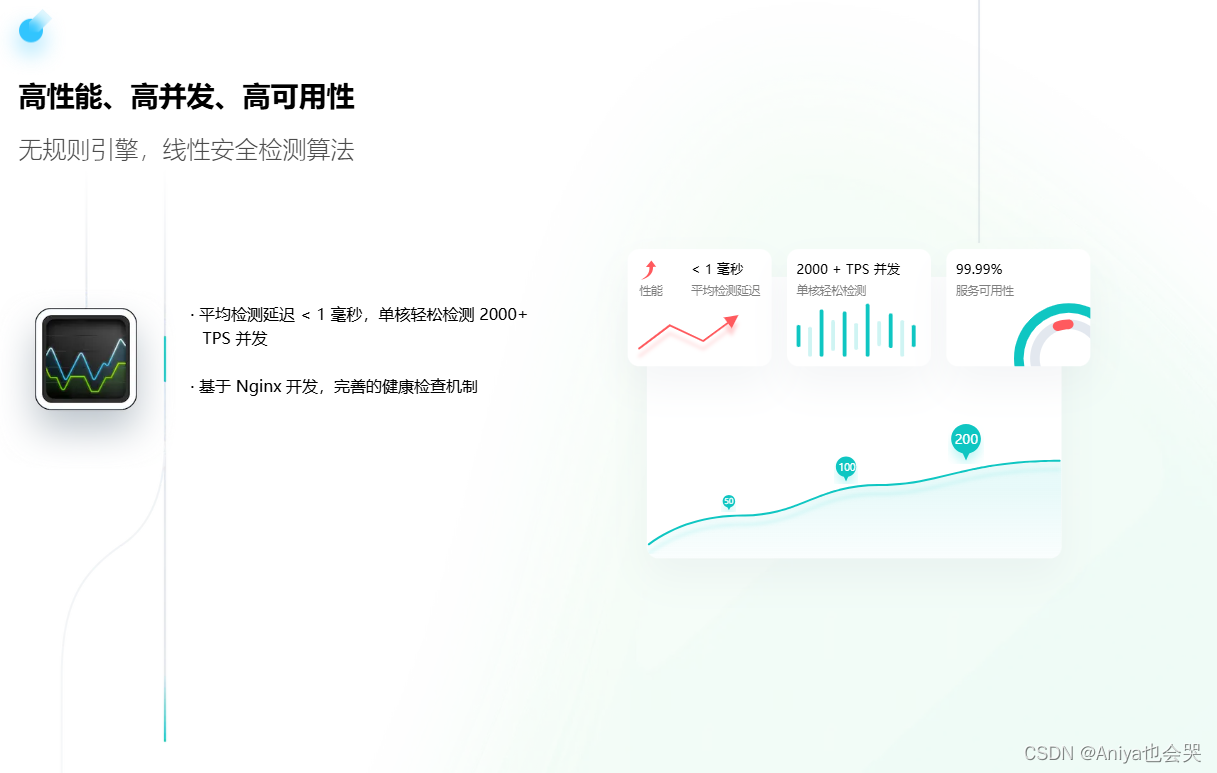

长亭雷池WAF是”北京长亭未来科技有限公司“精心研发的Web应用防火墙产品,它采用先进的智能语义分析算法,能够精准检测并防御SQL注入、跨站脚本(XSS)等常见的Web攻击手段。

该产品不仅具有易用性高、部署简便的特点,还具备高性能和高可用性的优势,能够确保Web应用的安全稳定运行。长亭雷池WAF凭借其卓越的安全防护能力和持续的技术创新,赢得了业界的广泛认可,成为保护Web应用安全的重要利器。

官方网站:雷池 WAF 社区版 | 下一代 Web 应用防火墙 | 免费使用 (chaitin.cn)

官方GitHub:https://github.com/chaitin/SafeLine

官方Discord:https://discord.gg/wyshSVuvxC

演示Demo:https://demo.waf-ce.chaitin.cn:9443/dashboard

二、雷池WAF安装

1.在线安装,在服务器端输入即可安装。

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/setup.sh)"也可以参考官方文档进行安装、配置、测试操作,具体的文档如下。

官方文档:https://waf-ce.chaitin.cn/docs

2.安装完毕后我们配置防护站点,不知如何配置的请看官方文档。

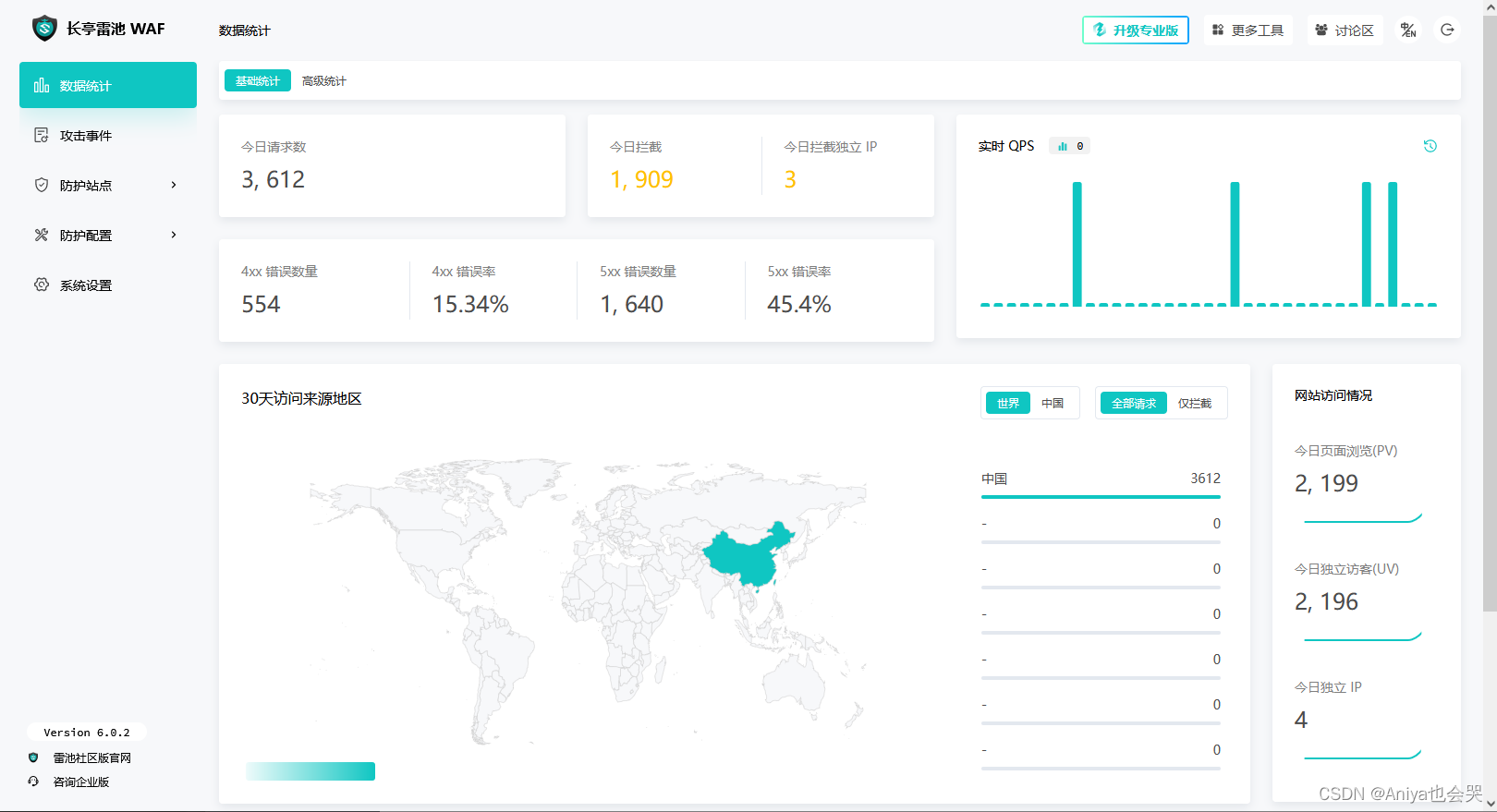

这就是配置完以后,然后大屏显示这个数据统计(基础统计)

三、“动态防护”功能

什么是“动态防护”呢?长亭官方是这样说的:

所谓动态防护,是在用户浏览到的网页内容不变的情况下,将网页赋予动态特性,即使是静态页面,也会具有动态的随机性。

雷池作为反向代理程序,经过雷池的网页代码都将被动态加密保护,动态防护可以实现很多效果,比如:

-

保护前端代码的隐私性

-

阻止爬虫行为

-

阻止漏洞扫描行为

-

阻止攻击利用行为

-

等等行为

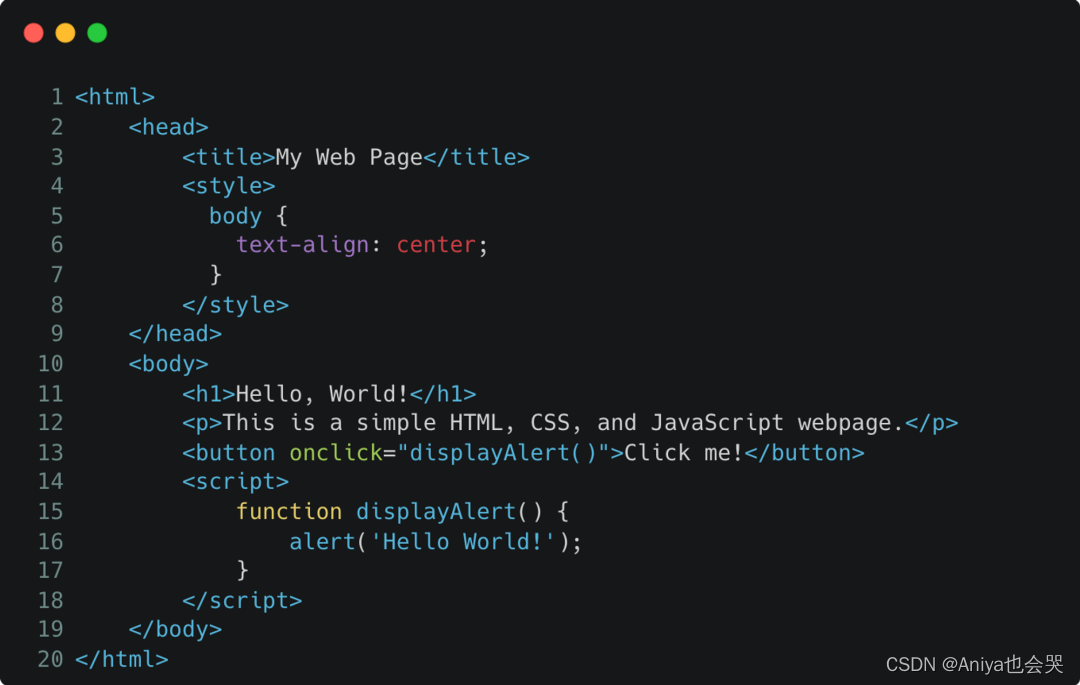

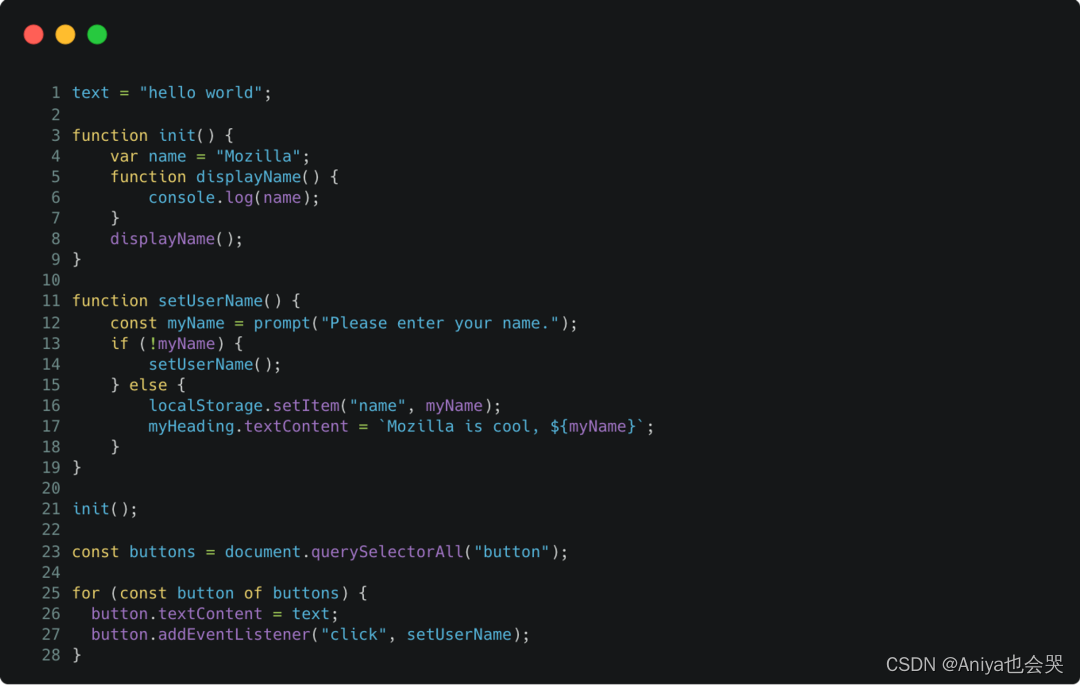

如图所示,这个是未开启动态防护之前的HTML代码。

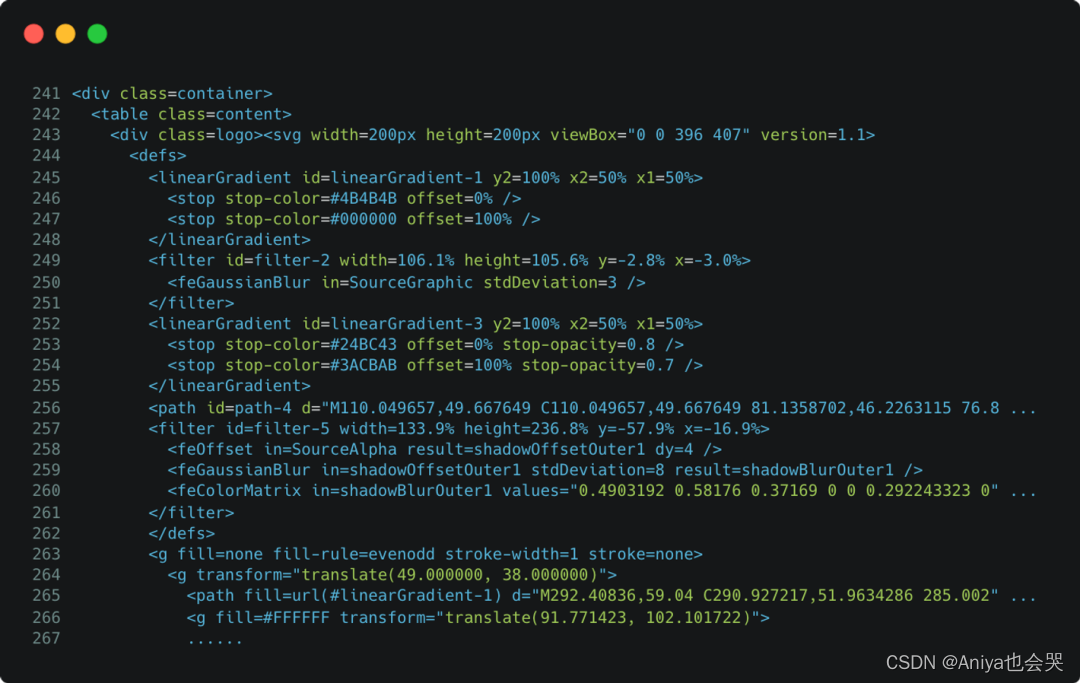

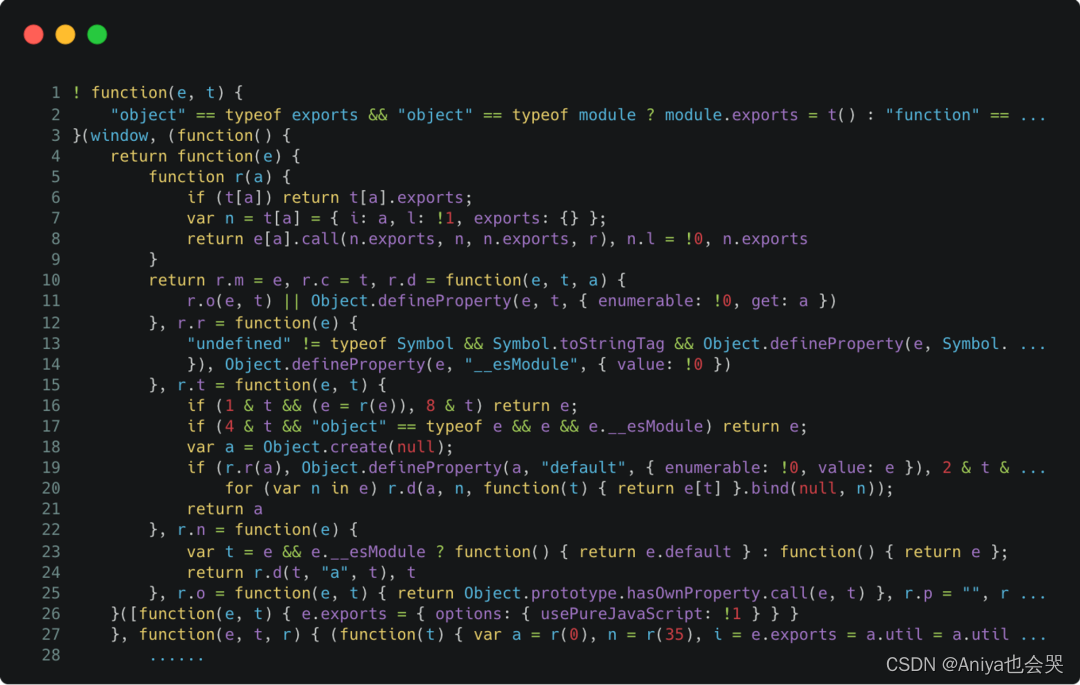

开启”动态防护“功能过后他的HTML代码就变成

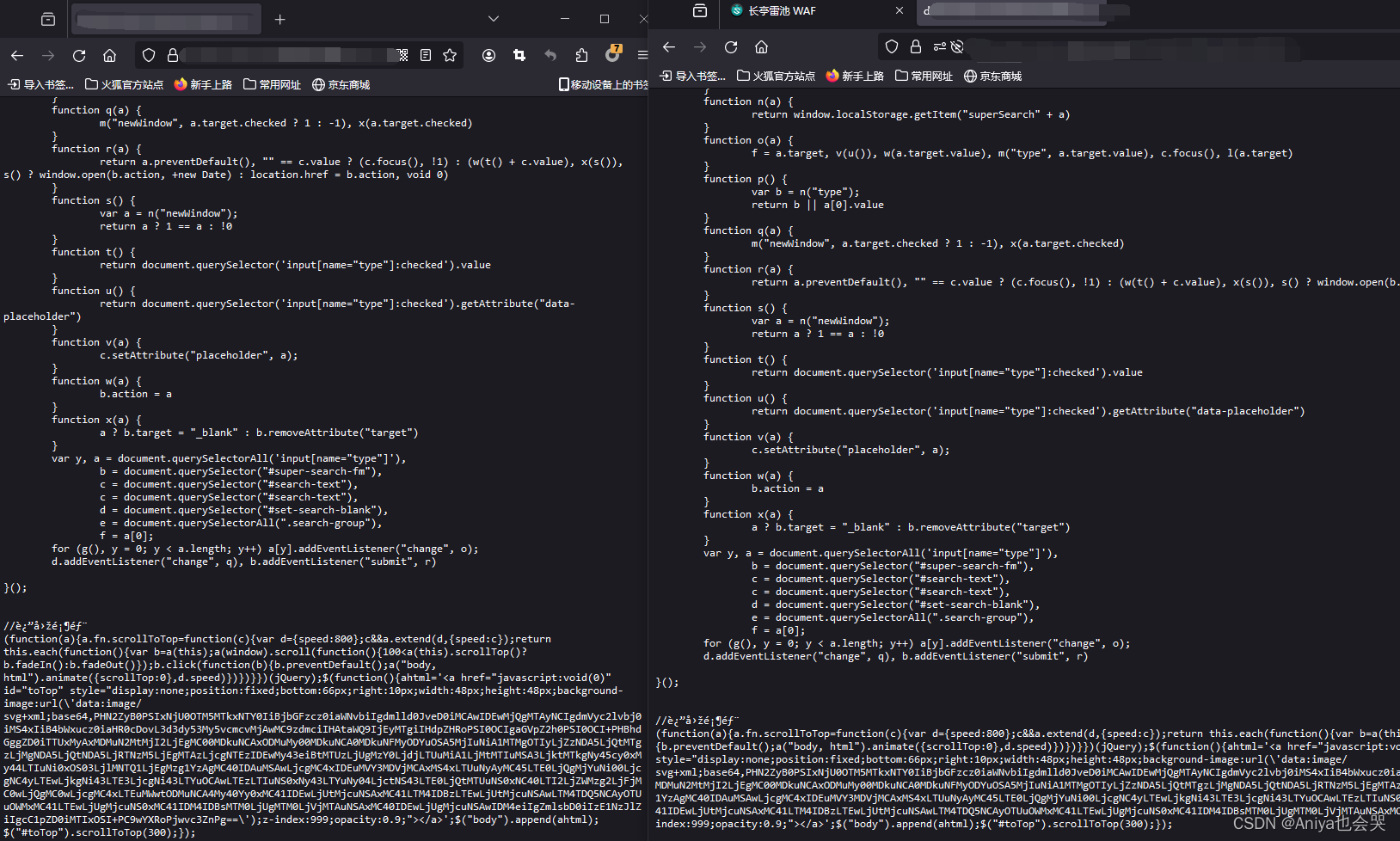

Javascript加密也是一样的,这个是加密前的Javascript代码

开启”动态防护后“后的Javascript代码如下

开启动态防护功能后,网站的安全性将得到显著提升。它不仅能实时分析并拦截恶意流量,还能对HTML和JavaScript代码进行动态加密,确保每次访问时这些代码都以随机且独特的形态呈现。这种动态加密技术有效增加了攻击者自动化利用程序的难度,使爬虫和自动化攻击工具难以识别和解析网站内容。因此,开启动态防护是保护网站免受爬虫和自动化攻击的重要手段。

四、体验”动态防护“功能

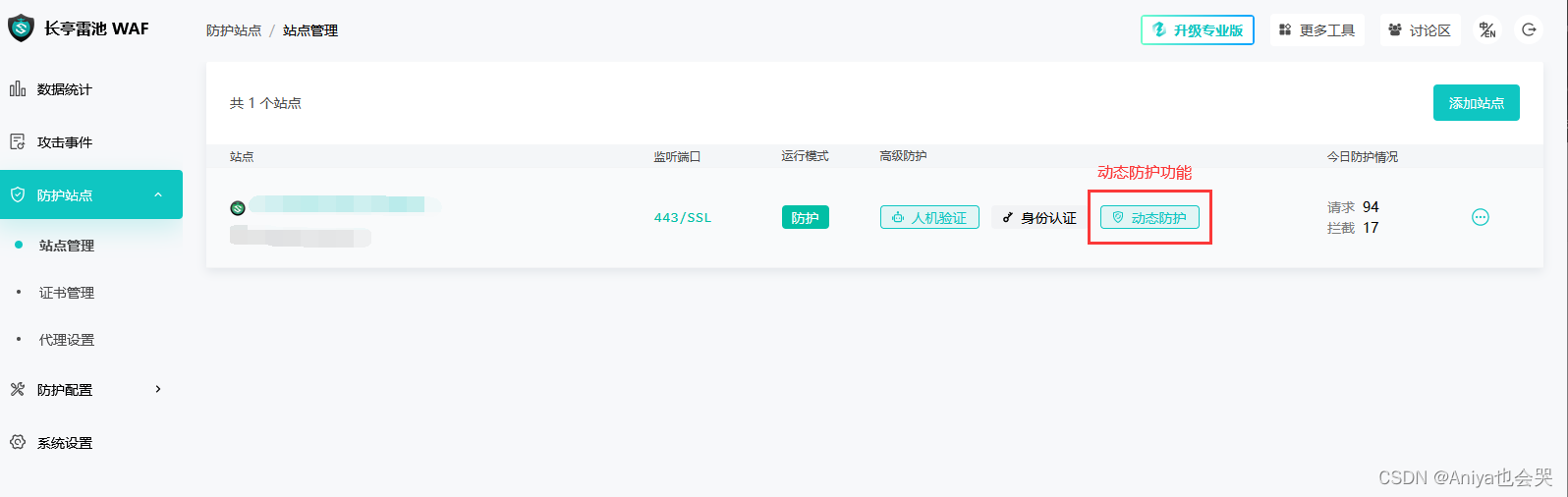

首先在配置站点里面点击配置防护打开才能哦。

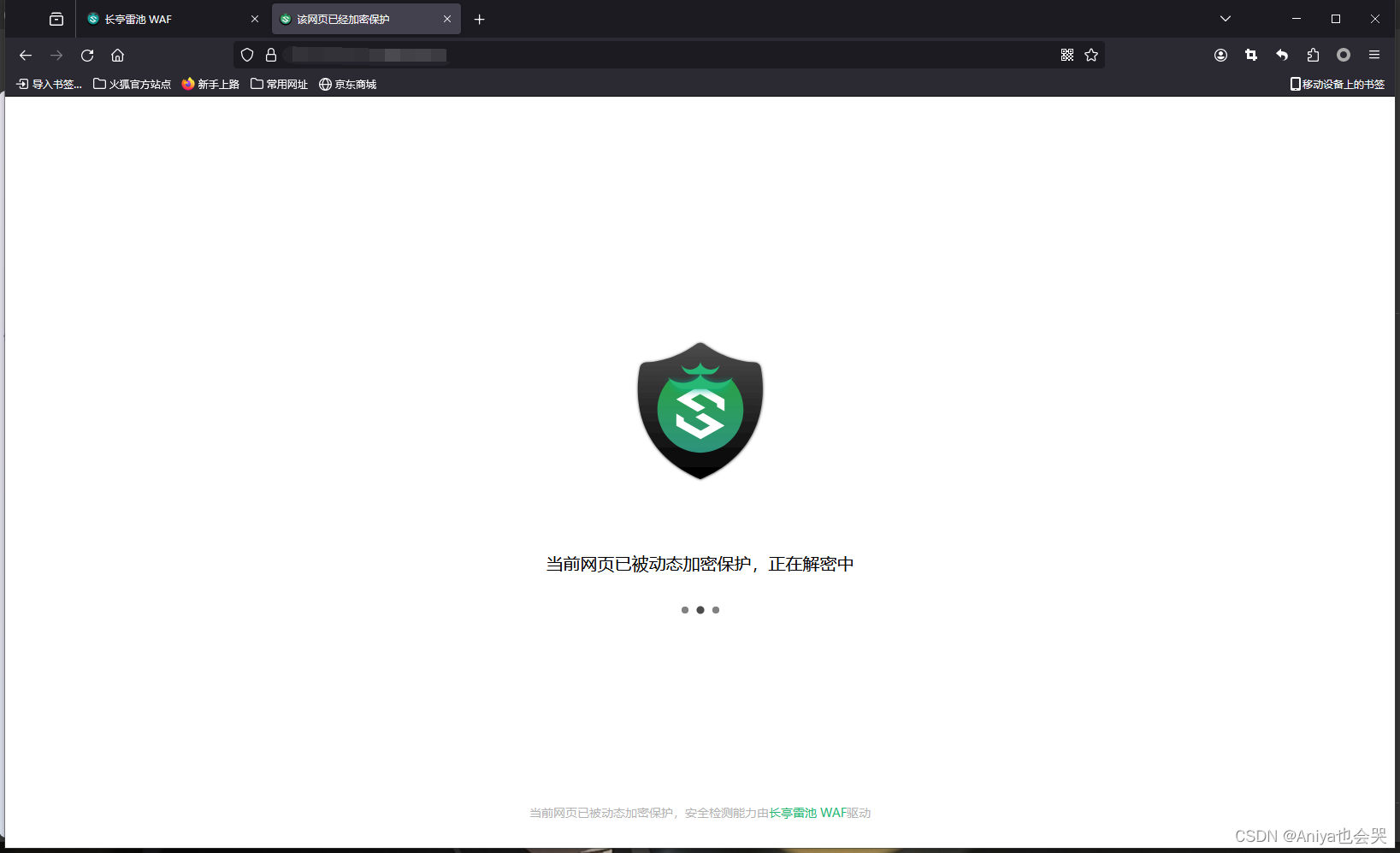

打开了之后,然后我们可以访问一下我们保护的站。可以看到的是,刚访问我们的站点,就显示我们的站点已经被动态加密了,然后进行解密的操作,才可以访问网站。这个大大降低了网络爬虫的一些操作,安全性是非常高的

这里做了个对比,加密前是右边的代码,加密后是左边的代码,很显然,是对Js代码进行动态的加密了,所以说在这里这个”动态防护“的功能是非强强大的,对于某些公司对于不想被爬虫爬取数据的时候,这个动态防护就显现出了与众不同的一面!!!

五、防护测试案列“爬虫”解析

案例一:“爬取某公司的网页重要信息”

有一个爬虫程序,它的任务是批量爬取目标网站的关键信息。爬虫的爬取网站设计思路是:

-

找到存在关键信息的网页,如http:/xxx.xxxx/index.php?id=1。

-

爬虫程序开始自动化发送请求,获取网页内容。

-

通过解析网页HTML结构,提取网页中的关键信息。

-

遍历ID,获取更多信息。

开启动态防护后,HTML网页结构将被彻底随机打乱(随机动态加密),爬虫的解析页面无法进行(因为每次进行访问的时候,就会重新打乱再随机加密一次),可能要花非常大量的精力(很少可能不会被爬取)。

案例二:“某人对某公司进行漏洞扫描,或者批量跑漏洞脚本”

假设有一个 Web 漏洞扫描器和漏洞脚本,扫描原理通常是这样的:

-

检测 SQL 注入漏洞,需要判断网页在 1=1 和 1=2 条件时响应内容的一致性

-

检测 RCE 漏洞,需要判断网页响应内容是否包含 payload 中的特征字符。

-

检测信息泄露,需要判断网页响应内容是否包含报错信息或敏感信息。

-

暴力破解,需要判断登录成功和登录失败时响应内容的一致性

开启动态防护后,网页的响应内容在每次访问时都会被动态加密为不同的随机形态,干扰扫描器的判断逻辑,使漏洞扫描行为无法进行。

1295

1295

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?