目录

概况

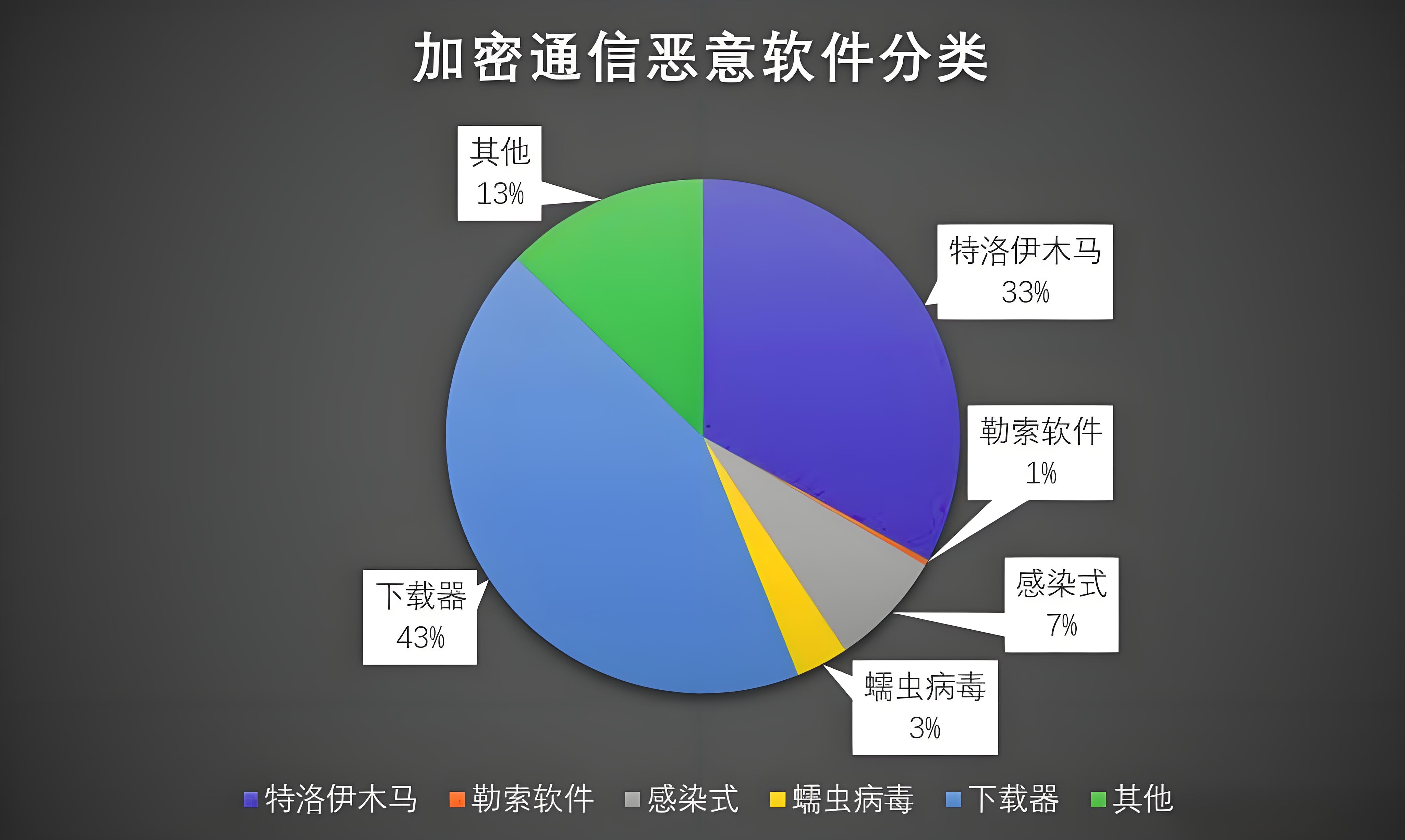

恶意软件的分类

目前使用加密通信的恶意软件家族超过200种,使用加密通信的恶意软件占比超过40%,使用加密通信的恶意软件几乎覆盖了所有常见类型,如:特洛伊木马、勒索软件、感染式、蠕虫病毒、下载器等,其中特洛伊木马和下载器类的恶意软件家族占比较高。

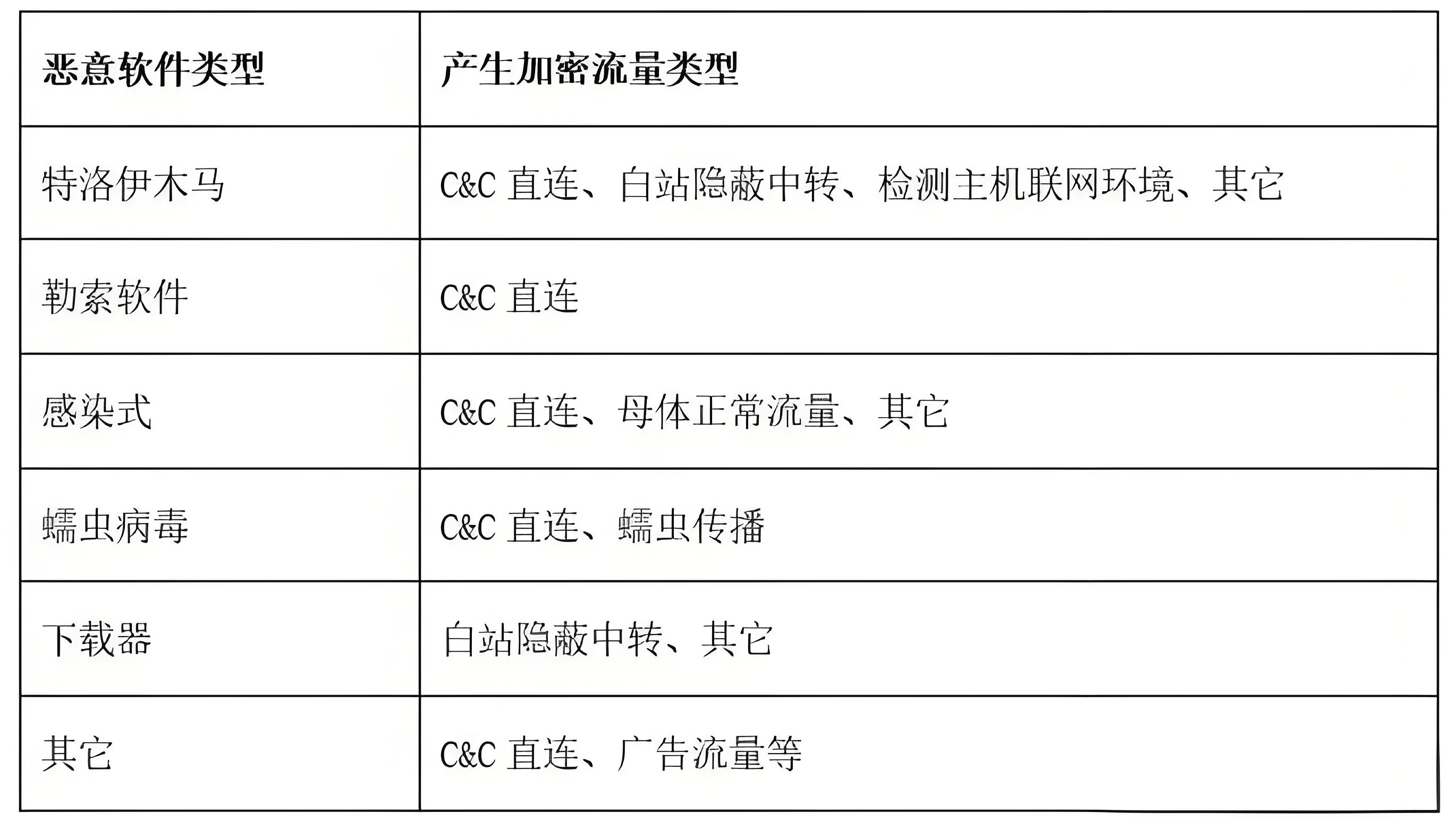

恶意软件的加密通信方式

恶意软件产生的加密流量,根据用途可以分为以下六类:C&C直连、检测主机联网环境、母体正常通信、白站隐蔽中转、蠕虫传播通信、其它。

代码

代码文件结构

malicious_traffic_detection_platform.traffic_platform

|

|_______ train_test (模型训练/预测)

| |____ dataset (清洗完毕的特征集)

| | |____ badx.csv (正常流量特征)

| | |____ goodx.csv (异常流量特征)

| |____ protocol (协议解析模板)

| | |____ ETHER

| | |____ FILES

| | |____ IP

| | |____ PORT

| | |____ UDP

| | |____ TCP

| | |____ WARN

| |____ safe_pcap (Folder)

| |

| |____ __init__.py

| |____ main.py (模型训练入口,支持args参数传入)

| |____ get_goodx.py (监听并根据协议模板自动解析本机HTTPS流量包,存储为goodx.csv)<

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?