📺 B站视频讲解(Bilibili):https://www.bilibili.com/video/BV1k1C9BYEAB/

📘 《Yocto项目实战教程》京东购买链接:Yocto项目实战教程

Jetson 平台 OP-TEE API 核心接口与文件关系实战指南

目标:用“能落地调试/能写代码/能定位问题”的方式,把 Jetson(L4T/JetPack/Yocto + meta-tegra)上的 OP-TEE 关键接口、对应文件、调用链路讲清楚,并给出可直接用于实战的技巧与排障方法。

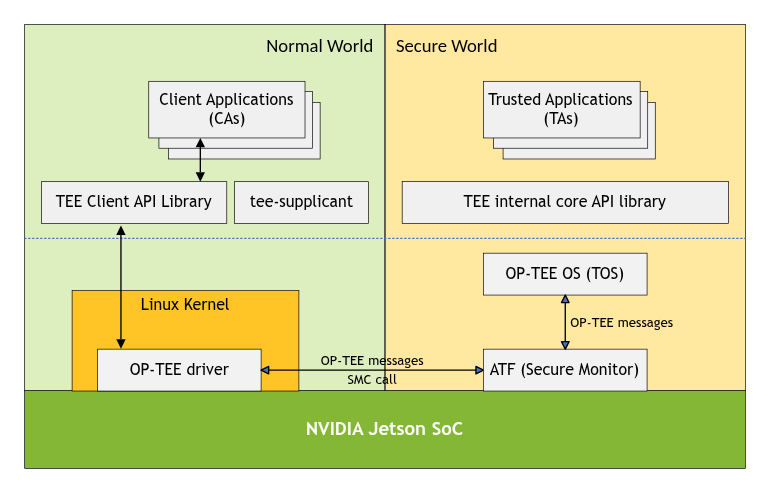

1. 先把图讲透:一次调用到底穿过了哪些层

从应用视角,OP-TEE 的一次“正常请求”可以理解为一条固定管道:

- CA(Client Application):Linux 普通应用

- libteec(TEE Client API):把“标准 TEEC_* 调用”封装成 ioctl

- 内核 optee 驱动:将 ioctl 转为 OP-TEE 消息格式(msg)

- SMC(Secure Monitor Call):进入 EL3

- ATF(Secure Monitor):切换 Normal World ↔ Secure World

- OP-TEE OS(TOS):解析 msg,调度 TA

- TA(Trusted Application):执行安全逻辑,返回结果

这条链路里,每一层都有“接口文件”和“边界协议”。掌握它们,就能做到:

- 看到一个 API 名字 → 知道对应哪个头文件

- 看到一个日志/错误码 → 知道属于哪一层

- 想加一个 feature/调试开关 → 知道改哪个仓库、哪个目录

2. 核心组件与“主文件入口”速查表(建议收藏)

下面按 Normal World / Secure World 分层列出最关键的接口文件与代码入口(路径为行业常见布局;Jetson 的 Yocto/源码树可能存在轻微差异,但目录名和文件名通常一致或非常接近)。

2.1 Normal World:应用与用户态库

A) TEE Client API(libteec)

-

核心头文件(你写 CA 必看)

tee_client_api.h:TEEC_* API 原型、结构体、常见错误码tee_client_api_extensions.h:扩展(不同发行版可能有)

-

核心实现(你想追调用栈必看)

libteec/:TEEC_InitializeContext()、TEEC_OpenSession()、TEEC_InvokeCommand()等实现- 关键点:这些函数最终会走到

/dev/tee*的 ioctl

你需要牢记的三类对象:

TEEC_Context:连接到某个 TEE 设备的上下文TEEC_Session:和某个 TA 的会话(对应 Secure World 里一个 session)TEEC_Operation:一次调用的参数(4 个参数槽)

B) tee-supplicant(用户态辅助进程)

-

作用:OP-TEE OS 在 Secure World 需要访问“普通世界资源”(如文件系统、RPMB、时间等)时,会通过 RPC 请求让 tee-supplicant 代办。

-

你在排障时要记住:

- 没有 supplicant,很多 TA/功能会失败(尤其依赖 Secure Storage/RPMB 的场景)

- 失败特征常见为:打开 session 正常,但某些命令执行时返回通用错误

C) PKCS#11 / Cryptoki(如果你走标准密码接口)

libckteec(Cryptoki 实现库):提供 PKCS#11(Cryptoki)API- Secure World 的

PKCS11 TA:真正执行密钥管理/签名/解密

如果你的目标是“让应用用标准接口做签名/密钥托管”,PKCS#11 这条路更工程化;如果目标是“自定义安全服务”,就走自定义 TA。

2.2 Normal World:Linux 内核 OP-TEE 驱动

A) UAPI(用户态和内核态的契约)

include/uapi/linux/tee.hinclude/uapi/linux/tee_ioctl.h

这两份头文件定义了:

/dev/tee*设备能接受哪些 ioctl- 数据结构怎么布局(兼容性非常重要)

B) 内核驱动实现(核心目录)

-

drivers/tee/optee/:OP-TEE 具体实现tee_core.c/tee_shm.c:TEE 子系统公共层

你关注的“关键点”通常集中在:

- ioctl 入口(用户态调用 TEEC_* 最终会落到这里)

- 共享内存(SHM)分配与映射

- OP-TEE 消息(msg)打包与解析

- SMC 调用封装

实战建议:当你看到

TEE_IOCTL_*或OPTEE_MSG_*字样,就说明你已经在“驱动/协议层”了。

2.3 Secure World:OP-TEE OS 与 TA

A) TA 的核心 API(你写 TA 必看)

tee_internal_api.htee_api_types.h

它们对应你在 TA 里写的:

TA_CreateEntryPoint()/TA_OpenSessionEntryPoint()TA_InvokeCommandEntryPoint()TEE_*加密、随机数、存储相关 API

B) OP-TEE OS Core(你追 Secure World 执行路径必看)

-

core/下:- 消息入口、线程调度

- RPC 处理

- 加密库对接

- Secure Storage(RPMB/REE-FS)

实战建议:当你看到

TEE_Result、utee_、ldelf、RPC、thread_smc等关键字,说明你已进入 OP-TEE OS 关键路径。

3. 从 TEEC_InvokeCommand 到 TA:把“对应关系”串起来

这一节只讲最核心的“对应链路”,你掌握这条链路,就能快速建立全局心智模型。

3.1 CA 侧(libteec)

你的 CA 通常写成这样:

TEEC_InitializeContext(NULL, &ctx)TEEC_OpenSession(&ctx, &sess, &uuid, ...)TEEC_InvokeCommand(&sess, cmd_id, &op, &err_origin)

对应关系:

uuid→ Secure World 里 TA 的 UUIDcmd_id→ TA 内部命令分发(你在TA_InvokeCommandEntryPoint里 switch)TEEC_Operation的 4 个参数槽 → OP-TEE msg 的参数数组

3.2 内核侧(/dev/tee* + ioctl)

TEEC_InvokeCommand 本质上把 op 转成 ioctl 数据结构并发给 /dev/tee*:

-

TEE_IOCTL_INVOKE(概念上类似) -

驱动负责:

- 验证参数

- 分配/绑定共享内存(SHM)

- 打包成

optee_msg_arg

你在驱动里最常看到的映射:

TEEC_MEMREF_*↔OPTEE_MSG_ATTR_TYPE_*TEMP_INPUT/OUTPUT/INOUT↔ buffer + sizeVALUE_INPUT/OUTPUT/INOUT↔ 两个/三个整数槽

3.3 SMC + ATF

驱动把消息准备好后,通过 SMC 进入 EL3:

-

SMC 的作用:

- 触发世界切换

- 把“请求共享内存地址/寄存器参数”交给 Secure World

ATF 的作用:

- Secure Monitor

- 决定切换到 Secure World 的入口

3.4 OP-TEE OS Core + TA

OP-TEE OS 收到消息后:

- 解析 msg 参数

- 找到 UUID 对应的 TA

- 建立/复用 session

- 调用 TA 的 entry points

- 将返回值与输出参数写回共享内存

对应关系落地到 TA:

cmd_id→TA_InvokeCommandEntryPoint(sess_ctx, cmd_id, param_types, params)param_types→TEE_PARAM_TYPES()params[]→TEE_Param params[4]

4. Jetson 实战:你最需要熟悉的“核心接口文件”清单

下面按“你实际会改/会读/会用”的优先级给一个清单。

4.1 写 CA(普通应用)必须熟的

-

tee_client_api.h -

TEEC_*调用语义(context/session/operation) -

参数类型:

TEEC_VALUE_*TEEC_MEMREF_TEMP_*TEEC_MEMREF_WHOLE / PARTIAL_*

实战技巧:

- 优先用

TEMP_*(临时 buffer)把链路跑通,再考虑注册共享内存优化性能 err_origin很重要:能快速判断是 CA/库/驱动/TEE/TA 哪一层拒绝了

4.2 写 TA(安全应用)必须熟的

-

tee_internal_api.h -

TA 生命周期:Create/Open/Invoke/Close/Destroy

-

常用 API:

TEE_GenerateRandomTEE_AllocateTransientObject/TEE_PopulateTransientObjectTEE_AsymmetricSignDigest/TEE_CipherUpdateTEE_OpenPersistentObject/TEE_CreatePersistentObject

实战技巧:

- 先实现一个“echo/loopback”命令:输入什么输出什么,用于验证参数映射完全正确

- TA 里返回

TEE_ERROR_BAD_PARAMETERS时,把param_types打印出来(排障效率极高)

4.3 调试/排障必须熟的

- 内核:

drivers/tee/optee/(你的问题经常卡在这里) - UAPI:

include/uapi/linux/tee*.h - supplicant:启动方式、日志开关、依赖(文件系统/RPMB)

实战技巧:

-

一旦涉及 Secure Storage / RPMB,优先确认:

- tee-supplicant 是否在跑

- RPMB 是否可用(设备、驱动、key provisioning)

- OP-TEE OS 是否启用了对应后端(REE-FS vs RPMB-FS)

5. 常见问题定位:按“症状 → 层级”快速归因

5.1 TEEC_InitializeContext 失败

常见原因:

/dev/tee0不存在(驱动没起来)- 权限不足

定位建议:

- 检查内核配置与模块:

CONFIG_TEE、CONFIG_OPTEE - 看 dmesg 是否有 optee probe 日志

5.2 TEEC_OpenSession 失败

常见原因:

- TA 不存在(UUID 不匹配、TA 未安装)

- TA 签名/加载策略不通过

定位建议:

- 确认 TA 放置路径(不同发行版/Yocto 方案不同)

- 提高 OP-TEE OS 日志级别,观察 TA 加载失败原因

5.3 TEEC_InvokeCommand 卡住或返回通用错误

常见原因:

- 参数类型不匹配(CA 传的 param_types 和 TA 期待的不一致)

- 触发 RPC,但 tee-supplicant 不工作

定位建议:

- 先跑最小化 echo 命令确认参数映射

- 开启 tee-supplicant debug

- 看内核 optee 驱动是否报告 RPC 超时/失败

5.4 Secure Storage 相关失败(尤其在 Jetson 量产安全场景)

常见原因:

- RPMB key 未正确 provision

- EKB/密钥派生链路不一致(FV/KDF/Root key 不匹配)

定位建议:

- 明确你使用的是 REE-FS(普通文件系统后端)还是 RPMB-FS(RPMB 后端)

- 在安全链路启用前,把功能链路跑通:先 REE-FS 后 RPMB-FS

6. “工程化实战技巧”合集(建议按需贴到你的项目手册)

6.1 用最小化用例验证链路

建议顺序:

xtest/optee_test(验证整套 TEE 通路)- 自己写 CA+TA 的 echo demo(验证参数映射)

- 再上加密/存储/PKCS#11

6.2 日志策略:让每一层都“能说话”

- CA:把每次 TEEC 调用的返回值 +

err_origin打印出来 - 内核:开启 dynamic debug(针对 drivers/tee/optee)

- supplicant:开启 debug 运行

- OP-TEE OS:提高 core log level(开发阶段)

原则:不要只盯一层日志。OP-TEE 的问题经常跨层。

6.3 参数映射的“最容易踩坑点”

TEEC_MEMREF_TEMP_*的 size 必须和 TA 侧期待一致VALUE_*是两个 32-bit 值(实现中可能扩展),注意大小端与截断param_types一定要和 TA 侧TEE_PARAM_TYPES()对齐

6.4 性能优化:什么时候该用注册共享内存

- 大数据(例如图像、模型、批量证书)才考虑 registered SHM

- 小数据(密钥句柄、摘要、签名)优先 temp memref

6.5 安全上线:把“开发便利”与“量产策略”分开

开发阶段常用:

- 放宽日志

- 放宽 TA 加载策略

- 使用 REE-FS

量产阶段必须收紧:

- 降低日志

- 可信链路(签名 TA / secure boot)

- 使用 RPMB/硬件绑定密钥体系

7. Jetson + Yocto(meta-tegra)落地:你需要关注的集成点

你在 Yocto 里做 OP-TEE 集成,通常会涉及:

- OP-TEE OS(Secure World 镜像)

- optee_client(libteec、tee-supplicant、工具)

- 内核 OP-TEE 驱动(CONFIG)

- TA 的部署(文件路径、打包、签名策略)

实战建议:

-

先确保“基础三件套”在目标机可用:

/dev/tee0存在tee-supplicant运行xtest通过

-

之后再逐步叠加:自定义 TA、PKCS#11、Secure Storage(RPMB)等。

8. 结尾:一张“心智模型”总结(你要做到的熟练度)

当你足够熟悉后,你应该能做到:

- 看到

TEEC_InvokeCommand()→ 立刻想到:ioctl → optee msg → SMC → TA - 看到

err_origin→ 立刻判断:失败发生在 CA/TEE/TA 哪个域 - 看到 Secure Storage 报错 → 立刻想到:RPC + supplicant + 后端(REE/RPMB)

- 需要新增安全能力 → 立刻选择:自定义 TA 还是 PKCS#11

9. 两个巩固问题(含标准答案)

Q1:为什么 OP-TEE 需要 tee-supplicant?

**A:**因为 Secure World 不能直接访问 Normal World 的文件系统、设备节点等资源。OP-TEE OS 通过 RPC 把“需要普通世界代办的工作”交给 tee-supplicant(例如 REE-FS、RPMB 相关访问、时间服务等)。没有 supplicant,很多依赖存储或外部资源的 TA 会失败。

Q2:CA 的 TEEC_Operation 参数为什么只有 4 个?

**A:**这是 TEE Client API/OP-TEE 消息模型的设计:一次调用固定 4 个参数槽,通过不同的参数类型(VALUE / MEMREF / NONE)组合满足绝大多数安全服务调用。复杂数据通过 memref buffer 承载,而不是无限扩展参数数量。

📺 B站视频讲解(Bilibili):https://www.bilibili.com/video/BV1k1C9BYEAB/

📘 《Yocto项目实战教程》京东购买链接:Yocto项目实战教程

293

293

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?