📺 B站视频讲解(Bilibili):https://www.bilibili.com/video/BV1k1C9BYEAB/

📘 《Yocto项目实战教程》京东购买链接:Yocto项目实战教程

Jetson OP-TEE + EKB 实战解析:正确地使用 ekb_hello_seed 解密 helloworld_kdf.enc

一、写在最前面:本文解决什么问题?

在 Jetson 平台上完成 OP-TEE 与 EKB(Encrypted Key Blob)配置之后,很多工程师都会遇到一个高度一致、但官方文档并未直接给出答案的问题:

EKB 已经成功注入,ekb_hello_seed 也已经存在于 Secure World,那 helloworld_kdf.enc 到底应该如何被“正确地”使用,最终得到 helloworld 的明文内容?

本文并不关注算法细节,也不试图展示“最快跑通 Demo 的技巧”,而是站在 Jetson 官方安全架构 + OP-TEE 设计边界 的角度,系统回答以下问题:

- helloworld_kdf.enc 在系统中的真实身份是什么?

- 为什么 Linux 侧永远不应该尝试解密它?

- Secure World 内部真正发生了什么?

- CA / TA 在整个流程中各自承担什么职责?

- 一个可量产、可审计、符合安全模型的完整运行流程应当是什么样?

如果你已经完成了 EKB 注入,但在“后续如何使用”这一阶段感到困惑,那么本文正是为你而写。

二、什么叫“正确地(Correctly)”使用 OP-TEE + EKB?

在本文中,“正确地(correctly)”并不是一个修辞词,而是一个明确的工程约束条件。它至少包含以下四层含义:

- 不越权:Normal World(Linux / CA)永远不直接接触 EKB 明文、seed 或派生密钥。

- 不绕设计:不通过调试接口、内存 dump、共享内存等方式绕过 OP-TEE 的安全模型。

- 不混职责:EKB 只负责安全注入;OP-TEE Core 只负责隔离与调度;TA 承载语义与策略;CA 仅作为请求者。

- 可量产:流程在烧 fuse、启用 Secure Boot、关闭调试口的量产条件下依然成立。

因此,本文中所说的“正确地解密 helloworld_kdf.enc”,指的是:

在不暴露 ekb_hello_seed 明文、不破坏 TrustZone 隔离、也不违背 NVIDIA Jetson 官方 OP-TEE/EKB 设计意图的前提下,

通过 CA → TA 的受控调用路径,

在 Secure World 内完成派生与解密,

并仅将业务所需的结果返回给 Normal World。

三、helloworld_kdf.enc 的真实身份与工程定位(核心认知章节)

3.1 helloworld_kdf.enc 并不是 EKB 的一部分

首先必须明确一个基础事实:

- EKB 的职责只存在于启动阶段,用于将安全资产注入 Secure World;

- 一旦系统完成启动,EKB 的使命已经结束。

因此:

ekb_hello_seed是 EKB 的内容;helloworld_kdf.enc不是,也不应该是 EKB 的内容。

二者的关系可以概括为:

ekb_hello_seed 是安全根材料,helloworld_kdf.enc 是运行期业务密文。

3.2 为什么 helloworld_kdf.enc 必须存在于 Normal World

乍一看,很多人会产生疑问:既然 helloworld_kdf.enc 最终必须依赖 ekb_hello_seed 才能解密,为什么不干脆也放在 Secure World?

原因在于 Secure World 的设计初衷。

Secure World(OP-TEE)的核心职责是:

- 持有和使用密钥材料;

- 执行可信计算;

- 对外提供受控的安全能力。

它不是文件系统,也不是业务数据仓库。业务密文本身并不属于“安全资产”,即使被复制、被监听,也不会直接破坏系统安全。

这正是 TrustZone 设计中的一条基本原则:

密文可以暴露,密钥绝对不能暴露。

因此,helloworld_kdf.enc 天然属于 Normal World。

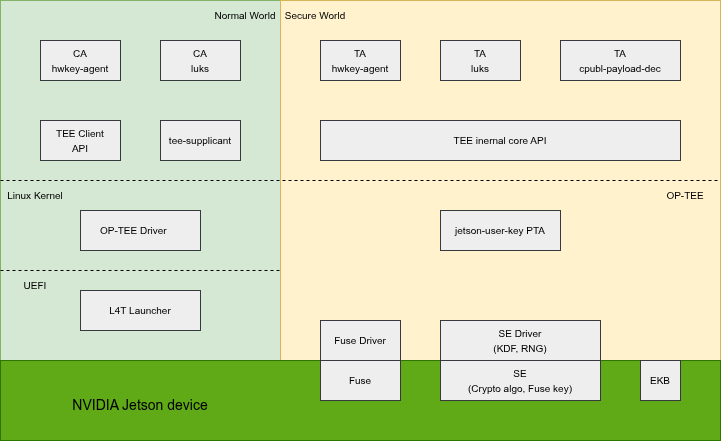

3.3 helloworld_kdf.enc 在系统架构中的位置

在一个完整的 Jetson + OP-TEE 系统中,其逻辑位置可以抽象为:

Normal World(Linux)

├── 应用 / 业务逻辑

├── helloworld_kdf.enc ← 业务密文

└── CA(Client Application)

↓ SMC + 共享内存

Secure World(OP-TEE)

├── OP-TEE Core

└── TA(Trusted Application)

└── ekb_hello_seed ← 安全根材料

这意味着:

helloworld_kdf.enc 的处理权始终掌握在 TA 手中,而不是 Linux 手中。

3.4 为什么 Linux 侧永远不应该尝试解密 helloworld_kdf.enc

无论从技术角度还是工程角度,Linux 侧解密 helloworld_kdf.enc 都是不成立的。

在量产条件下:

- OEM_K1 / OEM_K2 已烧入 fuse;

- Secure Boot 已启用;

- 调试接口已关闭。

Linux 无法获得 ekb_hello_seed 的明文,也无法获得派生过程中的中间密钥。即使知道算法,也缺少必要的输入材料。

更重要的是,一旦允许 Linux 解密,OP-TEE 与 EKB 的存在将失去意义。

四、从 helloworld_kdf.enc 到 helloworld 明文:运行期真实流程解析

在运行阶段,一个“正确的”解密流程始终遵循 CA → TA 的受控模型。

4.1 CA:Normal World 中的唯一入口

CA 运行在 Linux 中,只负责三件事:

- 读取 helloworld_kdf.enc;

- 将密文放入共享内存;

- 通过 OP-TEE Driver 发起请求。

CA 不理解 seed 的含义,也不参与任何解密逻辑。

4.2 世界切换与 OP-TEE Core 的角色

通过 SMC 指令进入 Secure World 后,OP-TEE Core 负责:

- 校验调用合法性;

- 查找并调度目标 TA;

- 管理 TA session 生命周期。

OP-TEE Core 的职责是隔离与调度,而不是业务处理。

4.3 TA:唯一理解 ekb_hello_seed 语义的实体

TA 是整个流程的安全核心:

- 它通过 OP-TEE Core 提供的接口访问 EKB 中的

ekb_hello_seed; - seed 明文只存在于 Secure World 私有内存;

- TA 使用 seed 执行 KDF / 解密算法。

seed 在整个过程中从未进入共享内存,也从未暴露给 Normal World。

4.4 解密与结果返回

TA 从共享内存中读取 helloworld_kdf.enc 的密文,完成解密后,仅将最终业务所需的明文结果写回共享内存并返回给 CA。

整个流程体现了 OP-TEE 的核心设计哲学:

只暴露结果,不暴露能力本身。

五、完整流程总结(一步不多,一步不少)

一个符合 Jetson 官方安全模型的完整流程可以严格总结为:

- 制造阶段:生成 ekb_hello_seed,并打包进 EKB;

- 启动阶段:OP-TEE 解密 EKB,seed 驻留 Secure World;

- 运行阶段(Normal World):CA 提交 helloworld_kdf.enc;

- 运行阶段(Secure World):TA 使用 seed 完成派生与解密;

- 结果返回:明文返回 CA,seed 永不外泄。

六、一个用于自检的工程判断标准

如果你能够完全认同下面这句话,那么说明你已经站在了“正确地使用 OP-TEE + EKB”的工程视角上:

如果我不实现任何 TA,那么 helloworld_kdf.enc 在系统中永远只是一段不可用的密文。

七、结语:helloworld 示例真正的价值

helloworld_kdf.enc 示例的真正意义,并不在于“Hello World”本身,而在于它完整展示了:

在不信任 Linux 的前提下,如何依然安全地使用关键材料。

一旦你真正理解并走通这一流程,OP-TEE 与 EKB 就不再是“神秘组件”,而是可以被理性、克制、正确使用的工程工具。

📺 B站视频讲解(Bilibili):https://www.bilibili.com/video/BV1k1C9BYEAB/

📘 《Yocto项目实战教程》京东购买链接:Yocto项目实战教程

1014

1014

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?