这次实验,我们做的是ACL实验,基于上次的静态路由配置

---------------------->静态路由配置

— 访问控制列表(ACL)是应用在路由器接口的指令列表,用来告诉路由器哪些数据包可以收、哪些数据包需要拒绝。ACL是路由器中不可缺少的另一大功能,主要应用在边界路由器和防火墙路由器。

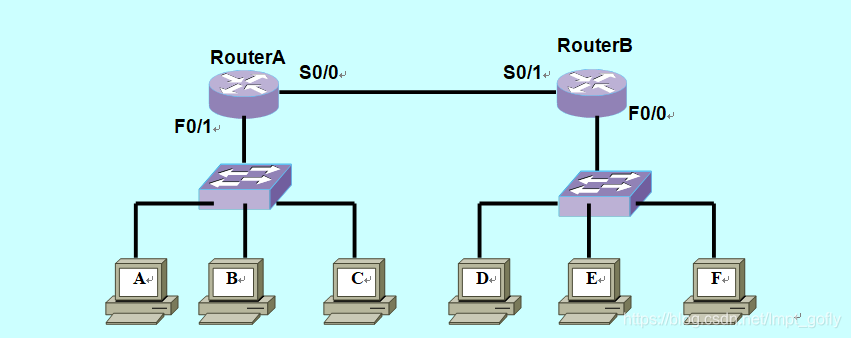

实验拓扑图:

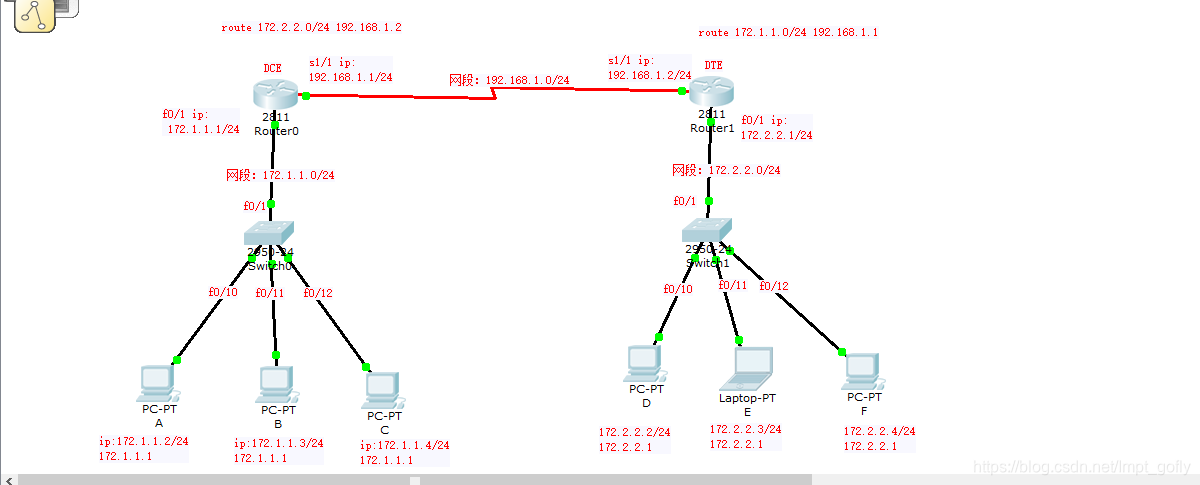

一.实现不同网段间主机通信

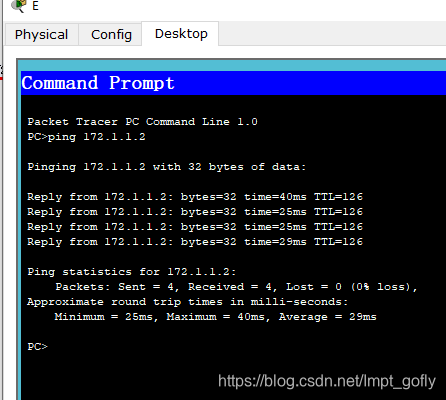

这里直接在上次实验的基础上让全部主机能够通信。:

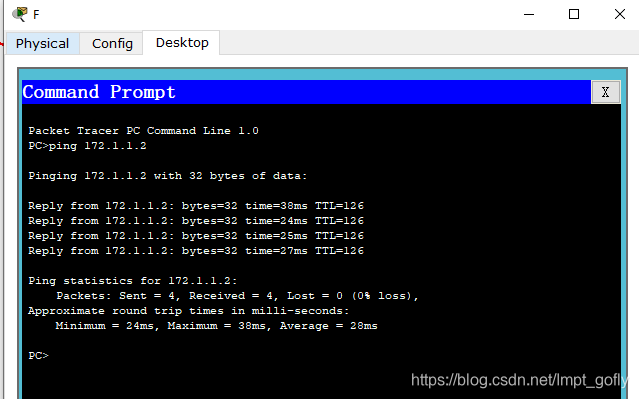

不同网段间测试结果(F ping A):

二.ACL设置

标准访问控制列表

要求:禁止主机F访问172.1.1.0/24 网段

-

-

- 因为我们是配置的标准访问控制列表,所以需要在靠近目标主机处进行配置。即对router0进行配置

-

> enable

# conf t

(config)# access-list 1 deny 172.2.2.4 0.0.0.0

(config)# access-list 1 permit any

(config)# interace f0/1

(config-if)# ip access-group 1 out

(config-if)# end

"""关于命令行的解释:"""

进入终端模式后,

(config)# access-list access-list-number {permit|deny} {test-conditions}

我们建立一个访问列表,其中access-list-number是列表号,标准ACL是0~99,扩展ACL是100~199; permit|deny 是允许或拒绝,必须选其一;然后是设定的条件。

如本实验设定的是创建列表号为1 ,拒绝主机172.2.2.4访问的ACL;然后在列表1中再次设置允许其他所有主机的通信。

在建立完ACL后,要在一个接口上应用它:

(config-if)# {protocol} access-group access-list-number {in|out}

如本实验是说:在ip协议上应用ACL-1,数据流的方向是从f0/1流出。(数据流的方向:看是向本网段传入的信息-->流出;从本网段传出的信息-->流入)

然后也可以查看ACL的配置信息:

# show access-list 1

standard IP access list 1

deny 172.2.2.4

permit any

Router#

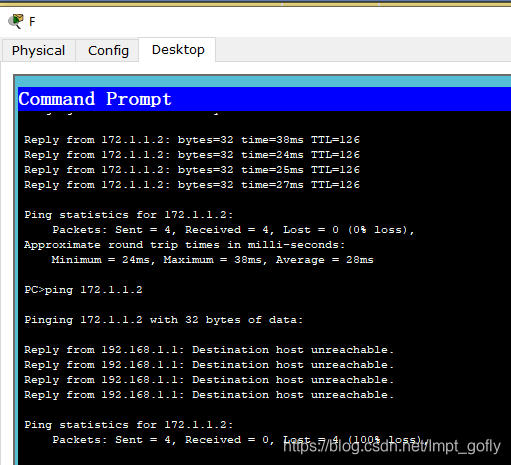

设置完ACL后,再进行连通测试:

F主机的同网段内其他主机正常:

当然,你也可以删除这个ACL

(config)# no access-list 1

扩展访问控制列表

请设计一个扩展ACL,禁止主机A对路由器B进行telnet.

提示:

-

路由器B首先要配置允许telnet

-

扩展ACL的格式:access-list {100-199} {deny | permit} 协议 源地址 通配符掩码 目的地址 通配符掩码 eq {telnet | ftp | email}

-

应用扩展ACL的方法和标准ACL是一样的

>en

# conf t

(config)# enable serect cisco

(config)# line vty 0 4

(config-line)# password cisco

(config-line)# login

(config)# access-list 102 deny 172.2.2.0 0.0.0.255 172.1.1.0 0.0.0.255 eq(telnet)

(config)# inter f0/1

(config-if)# ip access-group 102

本文详细介绍了在路由器上配置标准和扩展访问控制列表(ACL)的过程,包括禁止特定主机访问指定网段及阻止远程登录等操作,适合网络工程师和学生学习。

本文详细介绍了在路由器上配置标准和扩展访问控制列表(ACL)的过程,包括禁止特定主机访问指定网段及阻止远程登录等操作,适合网络工程师和学生学习。

2398

2398

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?