目录

受害者:aHR0cHM6Ly93d3cuaHV5YS5jb20v

受害者:aHR0cHM6Ly93d3cuaHV5YS5jb20v

分析:

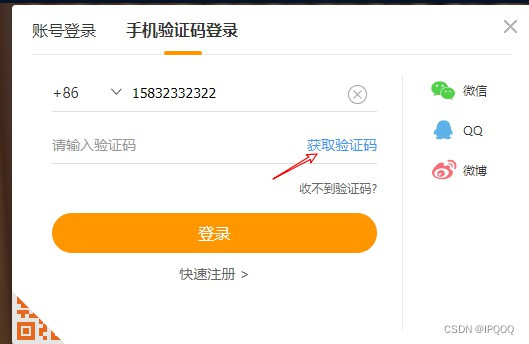

这里选择手机验证登录,随便输入个手机号。获取验证码就会弹出滑动拼图。

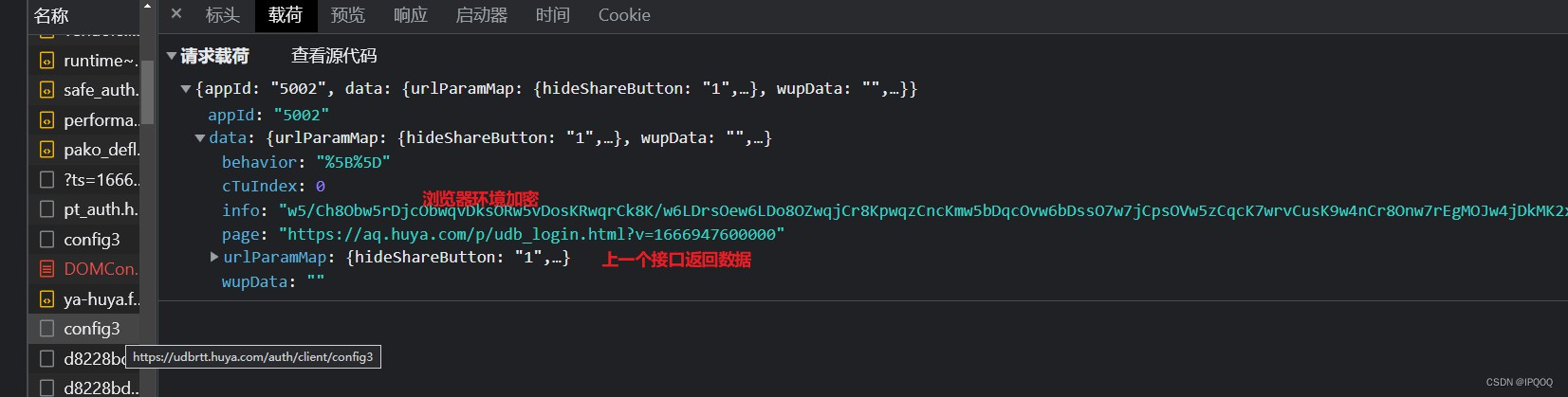

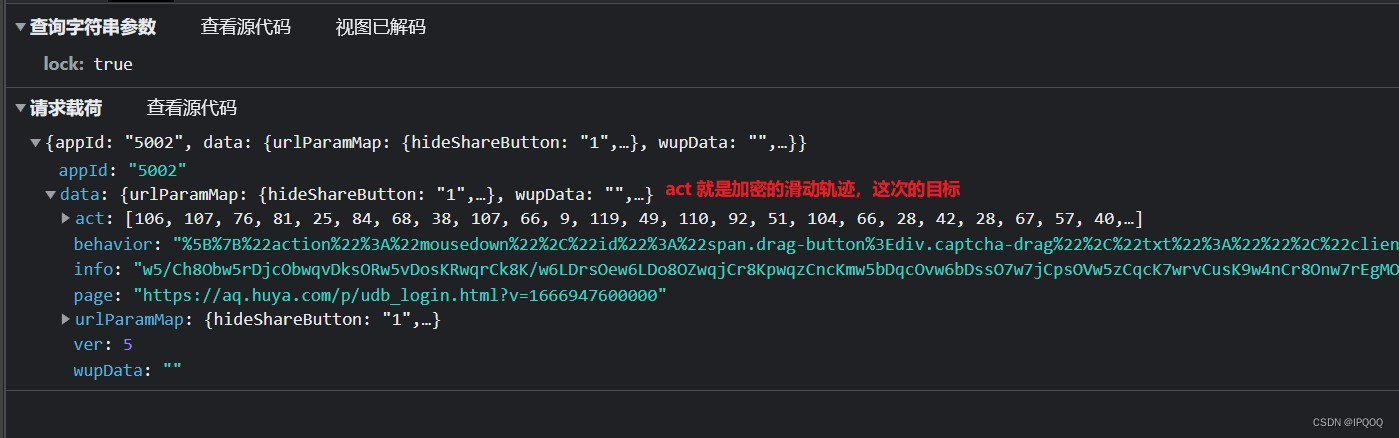

config3接口:请求参数其中的urlParamMap是上个包正则匹配下来的,info是浏览器环境值生成的,可以固定写死。

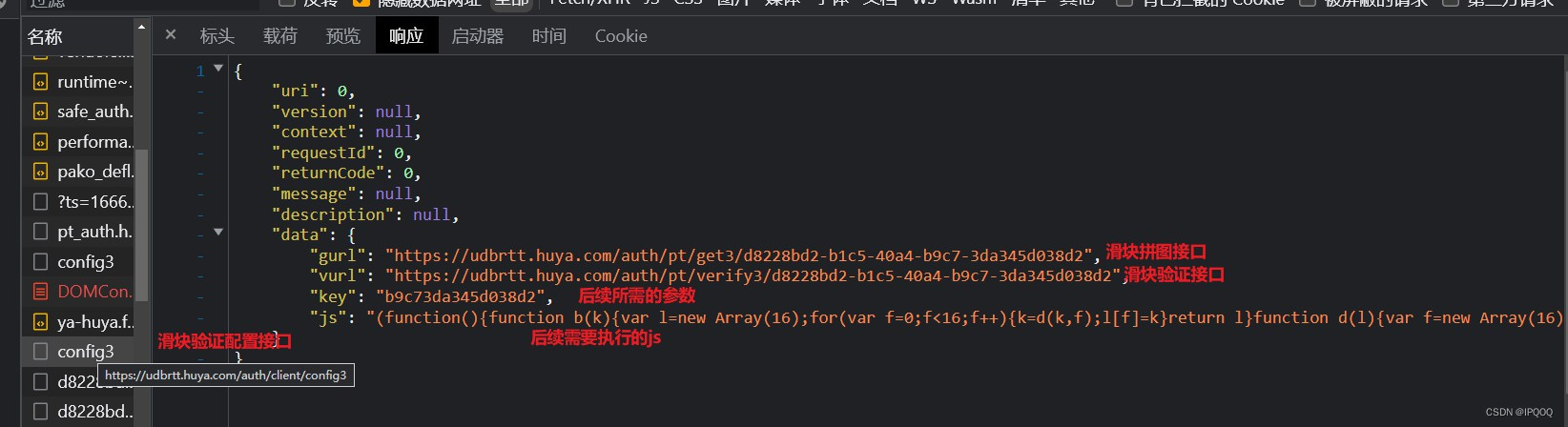

config3接口:响应内容里面的gurl是滑动验证图片地址,vurl是提交验证地址,这段JS需要保存下来,后面会用到,key值也是一样需要保存下来。

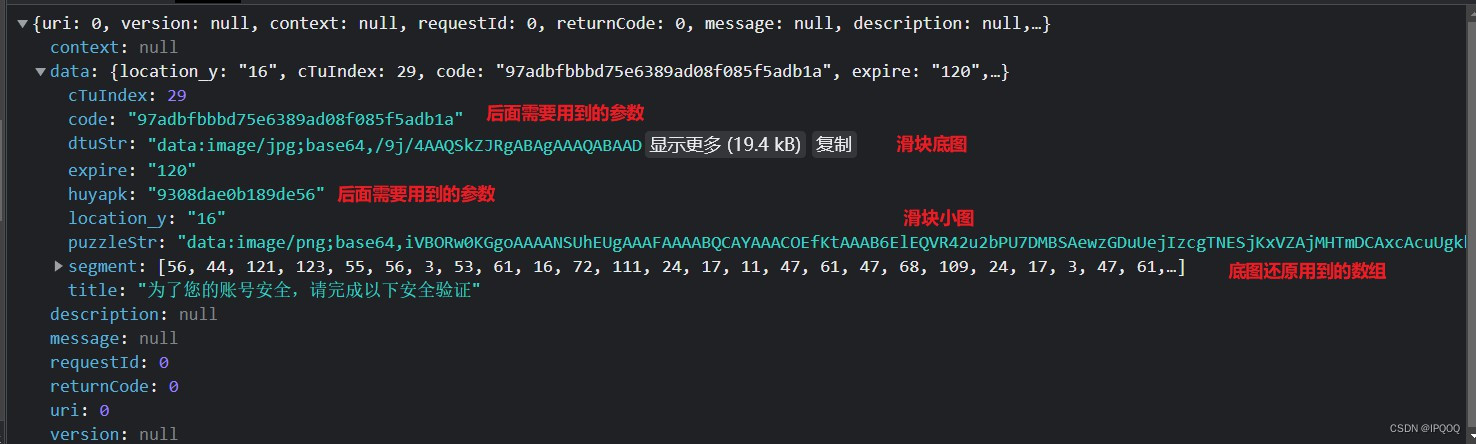

获取图片:

滑动滑块提交验证:

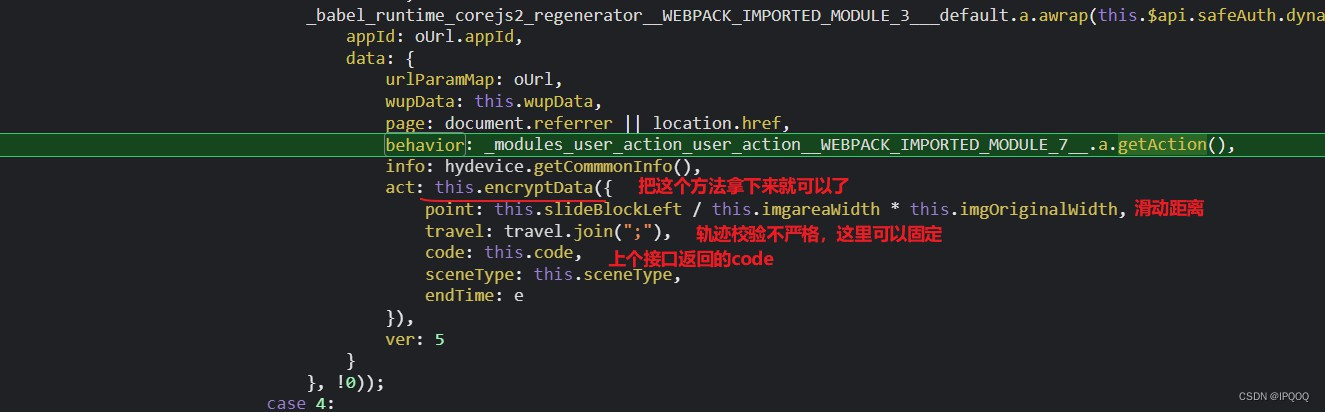

加密位置,直接把这个方法全部抠出来即可,运行的时候记得带上之前保存下来JS代码

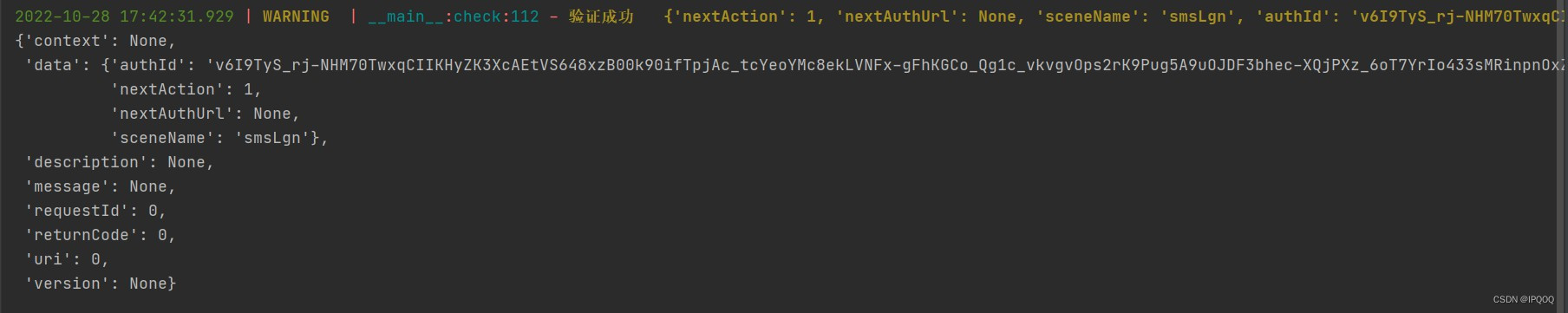

结果:

因为识别的原因,成功率不是很好。

提示:若是侵权请联系删除,若是侵权请联系删除,若是侵权请联系删除,重要的事儿说三遍。

dnjvvJpweXRob244NjY=

博客对受害者网站 aHR0cHM6Ly93d3cuaHV5YS5jb20v 的登录验证进行分析。选择手机验证登录,输入手机号获取验证码会弹出滑动拼图。介绍了 config3 接口的请求参数和响应内容,包括图片地址、提交验证地址等,还提及加密位置处理,但识别成功率不佳。

博客对受害者网站 aHR0cHM6Ly93d3cuaHV5YS5jb20v 的登录验证进行分析。选择手机验证登录,输入手机号获取验证码会弹出滑动拼图。介绍了 config3 接口的请求参数和响应内容,包括图片地址、提交验证地址等,还提及加密位置处理,但识别成功率不佳。

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?