受害者:aHR0cHM6Ly93d3cubXl0b2tlbmNhcC5jb20v

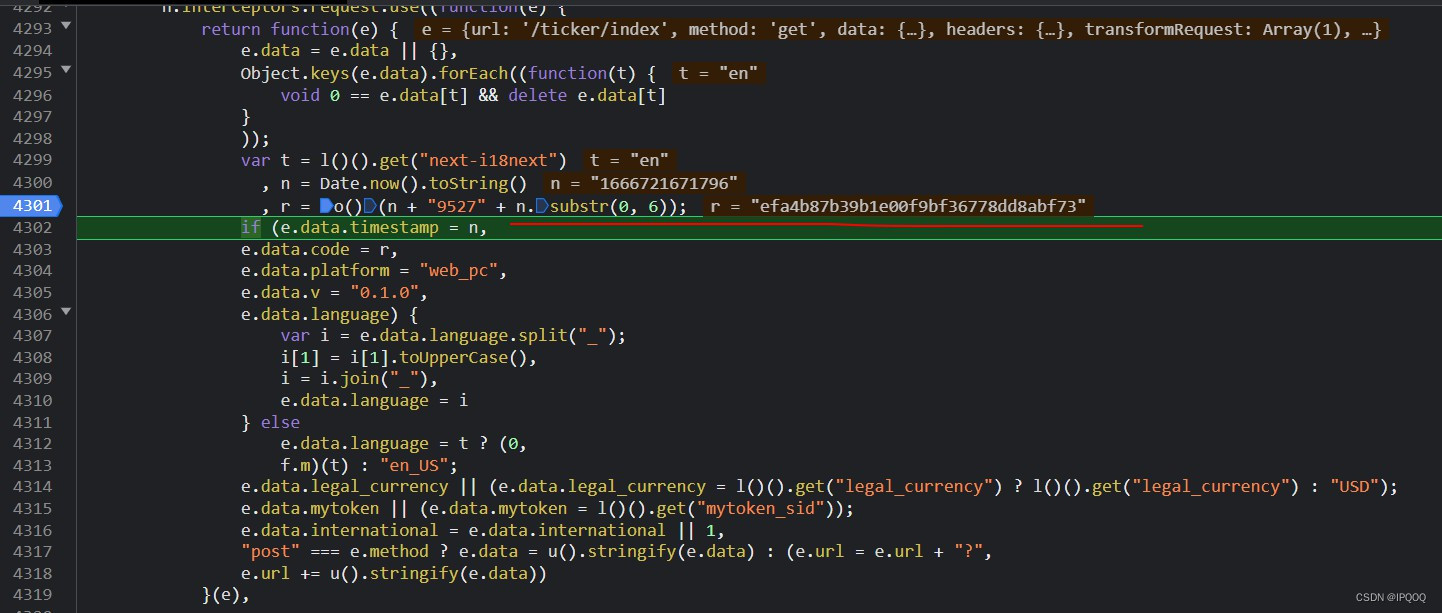

目标参数:code = MD5(时间戳 + ‘某些数字’ + 时间戳前六位)

分析:

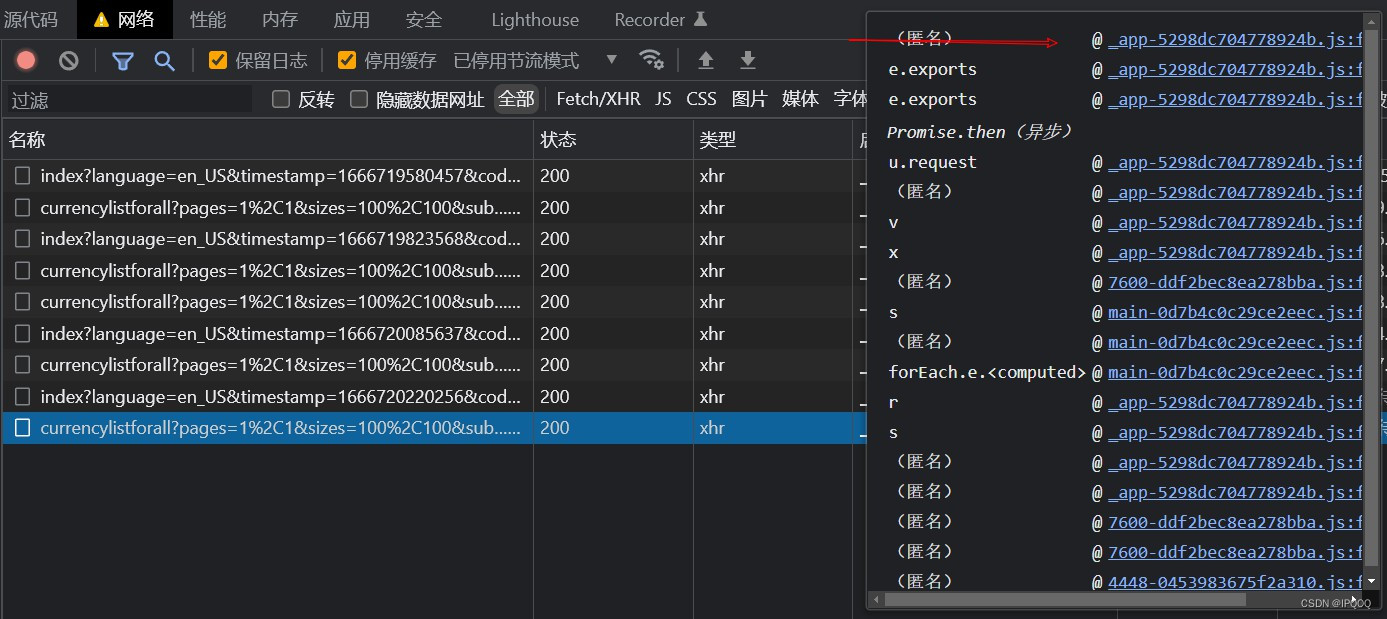

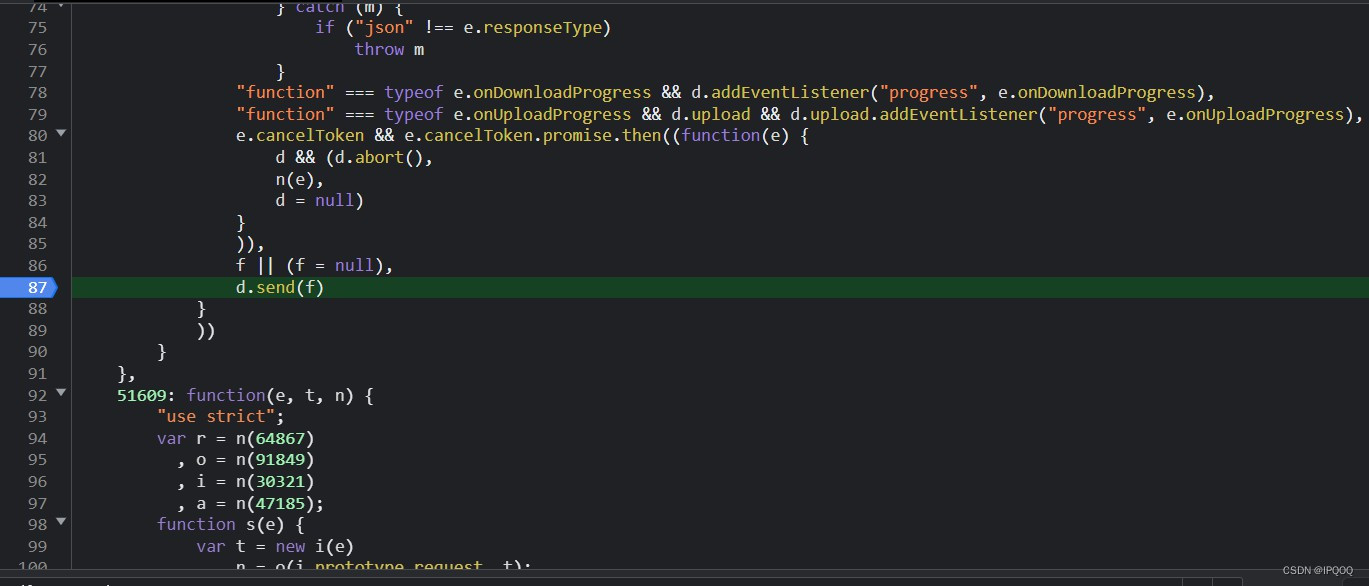

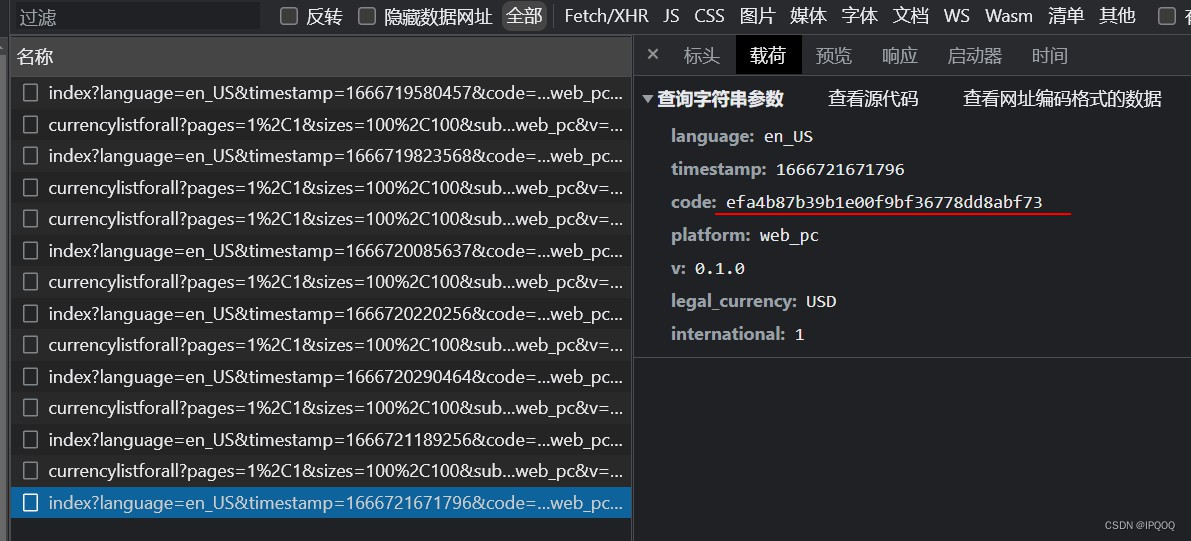

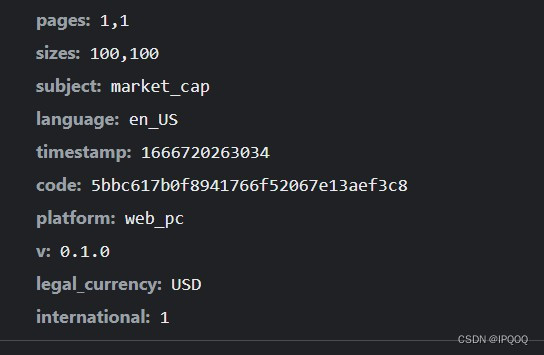

找个带有code参数的接口,在87行下断点。

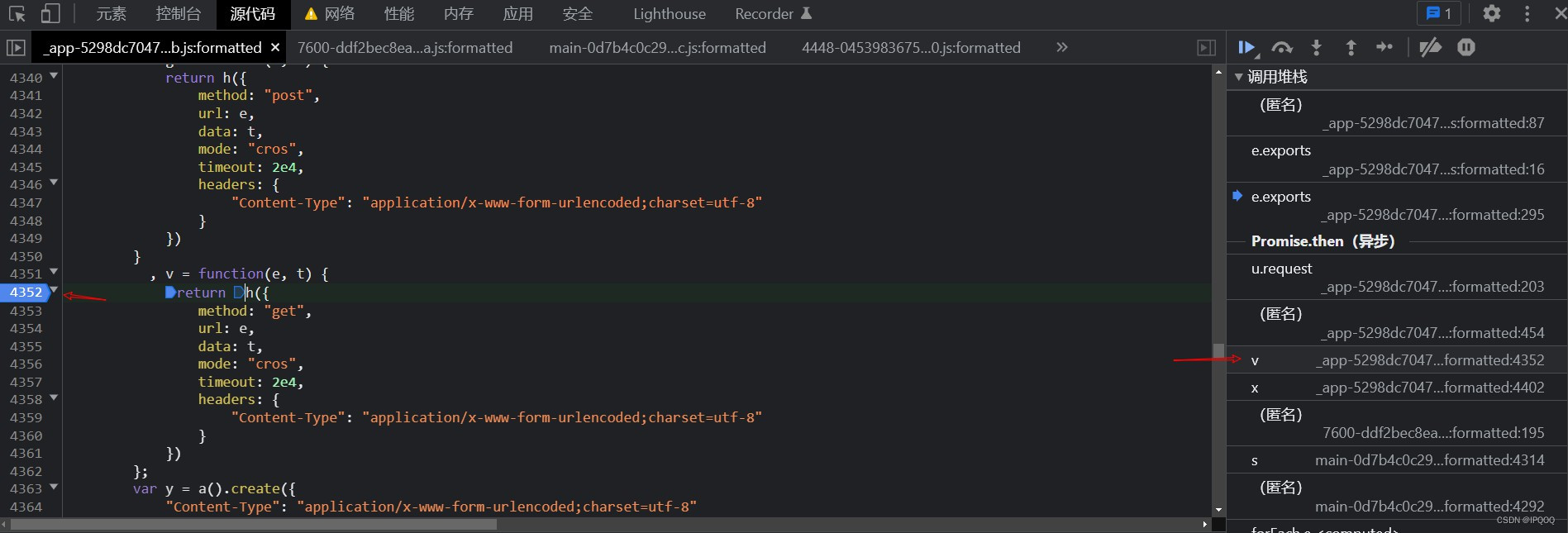

打上断点之后就发现已经断住了。已经看到f里面是携带code参数的。根据堆栈往上找。在V里面看到t参数,这位置还没生成code参数。

F10跳过函数调用,一步一步运行到此处发现疑似code加密值。变量名也是code。记录r值对比接口发现值一致。加密位置就找到了。

经过在线测试。是标准的MD5加密。这里就不扣代码了。调库生成加密。

var encrypt_md5 = require('md5-node');

// var n = Date.now().toString();

var n = "1666721671796";

var r = encrypt_md5(n + "9527" + n.substr(0, 6));

console.log(r);

// efa4b87b39b1e00f9bf36778dd8abf73

提示:若是侵权请联系删除,若是侵权请联系删除,若是侵权请联系删除,重要的事儿说三遍。

dnjvvJpweXRob244NjY=

博客围绕目标参数 code = MD5(时间戳 + ‘某些数字’ + 时间戳前六位)展开分析。通过在带有 code 参数的接口 87 行下断点,根据堆栈查找,找到疑似 code 加密值,经在线测试为标准 MD5 加密,后续可通过调库生成加密。

博客围绕目标参数 code = MD5(时间戳 + ‘某些数字’ + 时间戳前六位)展开分析。通过在带有 code 参数的接口 87 行下断点,根据堆栈查找,找到疑似 code 加密值,经在线测试为标准 MD5 加密,后续可通过调库生成加密。

2400

2400

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?