受害者:aHR0cHM6Ly93d3cuZHVvemh1YXl1LmNvbS9jYXRlZ29yaWVzLzE5MjcwNTM2NDYyMDIxODI4Nw==

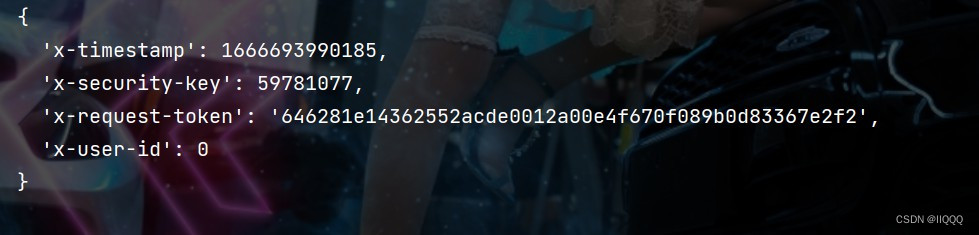

分析:

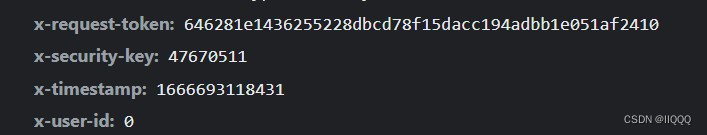

- x-request-token:每次请求会发生变化

- x-security-key:每次请求会发生变化

- x-timestamp:时间戳

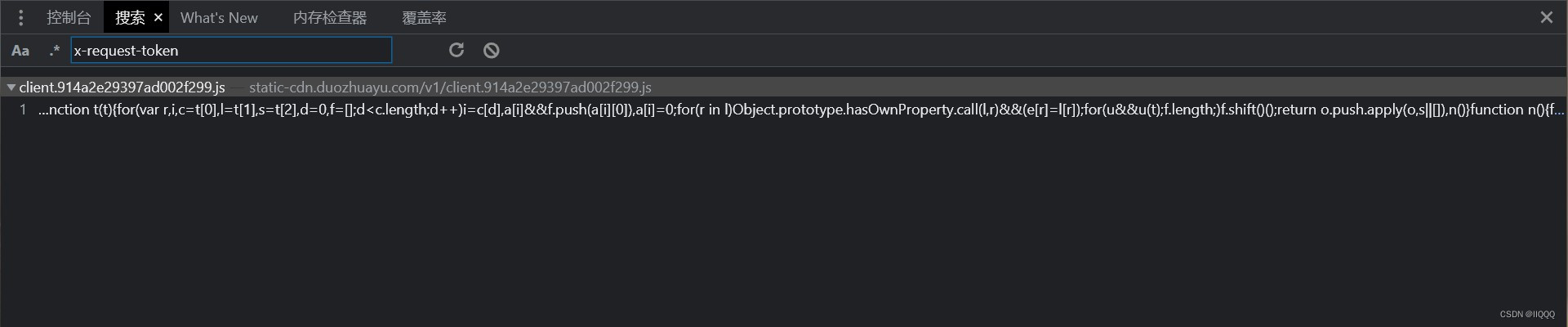

在控制台搜索 x-request-token 发现只有一处

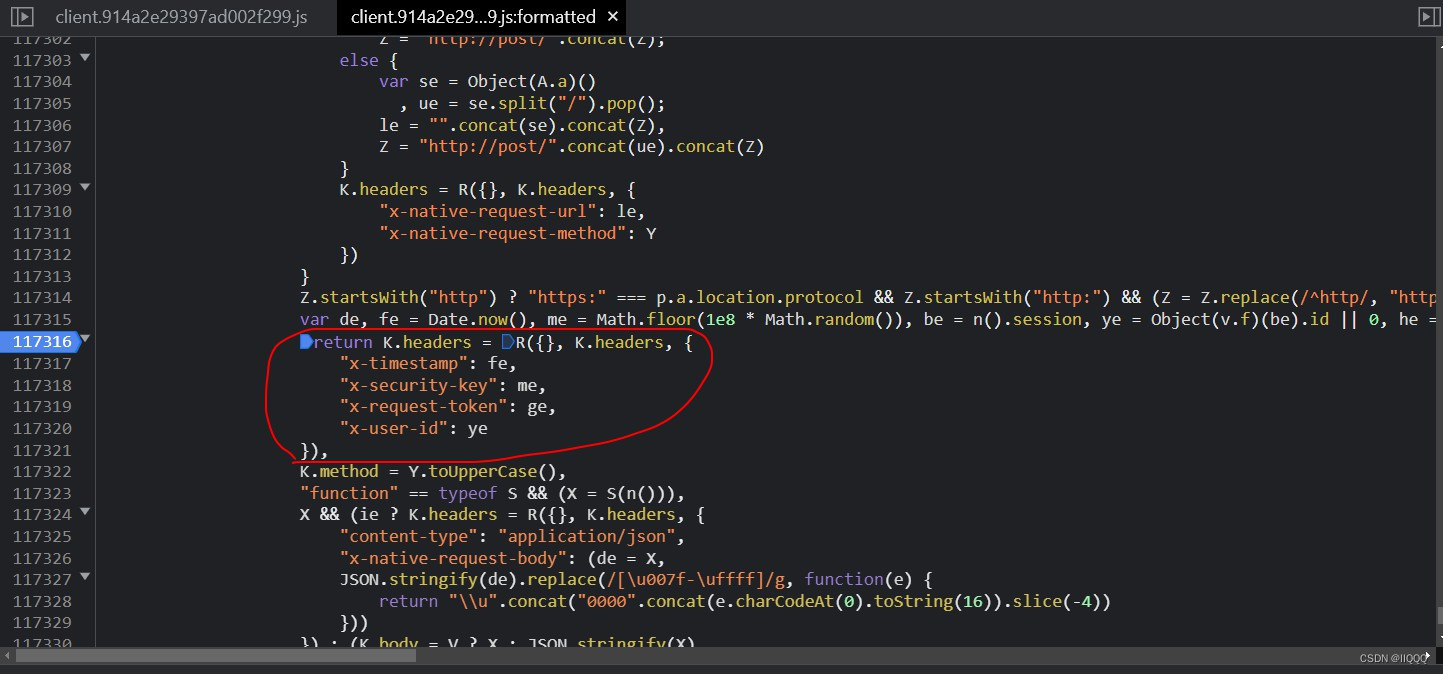

此处和请求头是不是一模一样? 打个断点,刷新页面就会断下来。下面就是这四个参数生成的方法。这里只有ge是加密。只要吧A方法拿下来就能得到加密结果。这个加密还是比较简单的。

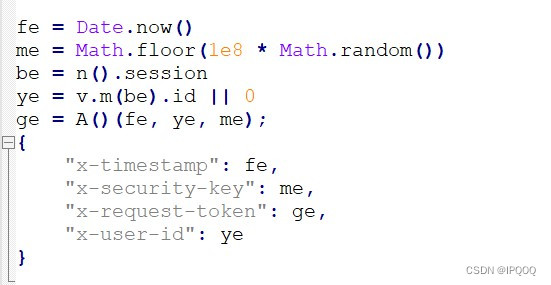

fe = Date.now()

me = Math.floor(1e8 * Math.random())

be = n().session

ye = Object(v.m)(be).id || 0 ==> v.m(be).id || 0

ge = A()(fe, ye, me)

此处ye传入的be是一个对象,取user里面的ID值;如果有ID值取ID否者为0。

运行结果:

提示:若是侵权请联系删除,若是侵权请联系删除,若是侵权请联系删除,重要的事儿说三遍。

dnjvvJpweXRob244NjY=

博客围绕Python对特定网址请求进行分析。指出请求中的x-request-token、x-security-key每次请求会变,x-timestamp为时间戳。通过在控制台搜索发现关键信息,还给出四个参数生成方法,其中ge为加密,获取A方法可得加密结果。

博客围绕Python对特定网址请求进行分析。指出请求中的x-request-token、x-security-key每次请求会变,x-timestamp为时间戳。通过在控制台搜索发现关键信息,还给出四个参数生成方法,其中ge为加密,获取A方法可得加密结果。

3654

3654