网络安全领域近期出现一款名为SHUYAL的新型高级信息窃取木马,其凭证窃取能力展现出前所未有的攻击广度。该恶意软件针对19款不同网络浏览器的登录凭证实施窃取,攻击范围涵盖Google Chrome、Microsoft Edge等主流浏览器,以及Tor和Epic等注重隐私保护的浏览器。这种全面覆盖的攻击方式使得SHUYAL极具危险性,无论用户使用何种浏览器都可能遭受凭证泄露风险。

多阶段攻击与高级规避技术

SHUYAL采用多阶段攻击向量:首先进行系统侦察,随后实施凭证提取,最终完成数据外传。该恶意软件运用多种高级规避技术,包括自动禁用Windows任务管理器以及复杂的反检测机制,确保其在恶意操作期间不被发现。其自我删除功能进一步增强了隐蔽性——在完成主要功能后会自动清除活动痕迹。

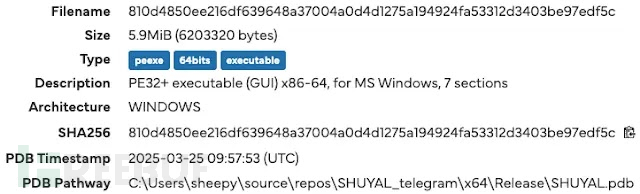

Hybrid Analysis研究人员通过全面的行为分析发现了SHUYAL,其命名依据是在可执行文件的程序数据库(PDB,Program Database)路径中发现的唯一标识符。

该恶意软件展现出卓越的技术复杂性,将传统凭证窃取与现代外传方法相结合,利用Discord令牌收集和基于Telegram的数据传输基础设施实施攻击。

全面的数据收集能力

SHUYAL的危害不仅限于简单的密码窃取,还能捕获系统截图、剪贴板内容,并执行详细的系统侦察。这种全面的数据收集方式为攻击者提供了受害者系统和用户活动的完整画像,极大增加了后续利用和身份盗窃的可能性。

高级规避与持久化机制

SHUYAL的持久化策略基于复杂的防御规避技术,既能确保长期控制系统,又能避免被发现。该恶意软件通过使用CopyFileA函数将自身复制到Windows启动文件夹来实现持久化,确保系统重启时自动执行。这种持久化机制还包含干扰安全工具和系统监控的激进反分析功能。

该窃取程序最显著的规避策略是系统性地针对Windows任务管理器。执行时,SHUYAL会枚举正在运行的进程以定位taskmgr.exe,然后使用TerminateProcess方法终止它。终止后,恶意软件将注册表值DisableTaskMgr修改为1,有效阻止用户启动任务管理器来调查可疑系统活动。

SHUYAL通过Windows管理规范(WMI,Windows Management Instrumentation)命令执行广泛的系统侦察,收集有关磁盘驱动器、输入设备和显示配置的详细信息。该恶意软件执行诸如wmic diskdrive get model,serialnumber和wmic path Win32_Keyboard get Description,DeviceID等命令来全面分析受感染系统。

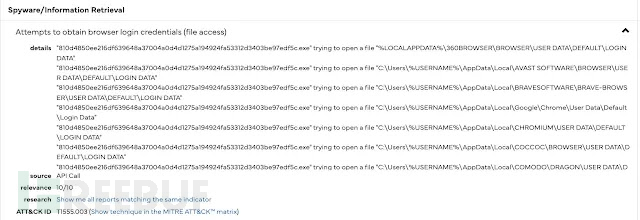

凭证提取技术细节

凭证提取过程采用复杂的SQL查询:SELECT origin_url, username_value, password_value FROM logins,针对浏览器数据库执行。该恶意软件通过从浏览器Local State文件中提取主密钥来解密存储的密码——先对密钥进行base64解码,然后通过CryptUnprotectData使用Windows数据保护API(DPAPI,Data Protection API)执行解密操作。

135

135

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?