攻击技术分析

一家监控公司被发现利用复杂的SS7(七号信令系统)旁路技术追踪手机用户位置。该攻击通过利用SS7网络中TCAP(事务能力应用部分)层此前未知的漏洞,成功规避了全球移动运营商实施的安全防护措施。

关键发现

- 畸形的SS7命令可掩盖IMSI(国际移动用户识别码)实现位置追踪

- 扩展的TCAP标签(30 13 9f 00 08)能绕过传统SS7防火墙

- 该漏洞自2024年第四季度起被利用,导致用户位置信息泄露

TCAP协议层漏洞利用

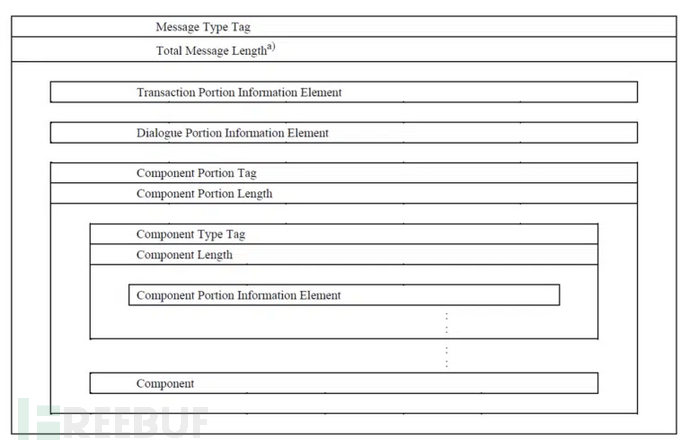

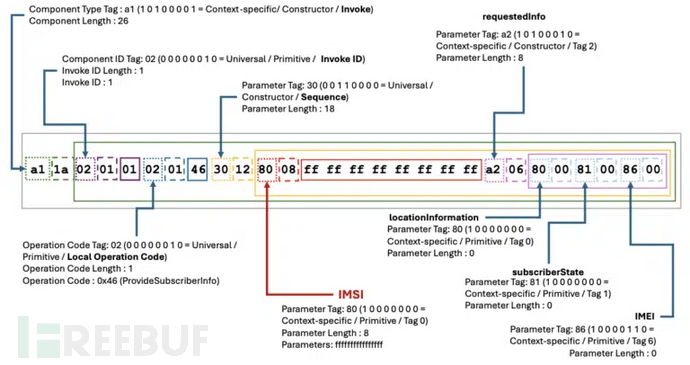

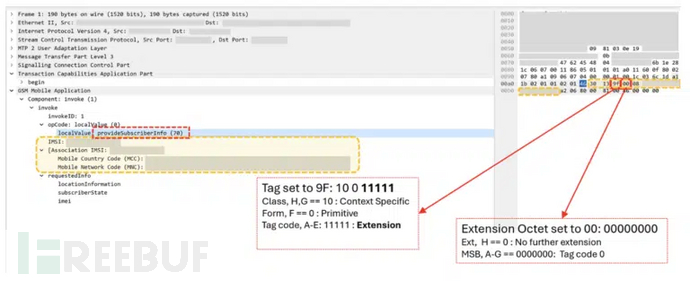

攻击者利用了TCAP协议层中ASN.1 BER(基本编码规则)编码的一个鲜为人知的特性。通过使用扩展标签编码方法(30 13 9f 00 08替代标准编码序列30 12 80 08),恶意数据包将标签代码扩展到超出正常单字节格式的范围。

该技术专门针对PSI(提供用户信息)命令——这是移动运营商用于位置追踪和移动性管理的合法GSM-MAP操作。扩展标签编码导致标识目标用户的IMSI字段对许多信令安全系统不可读,使得安全防火墙无法正确解码IMSI,进而无法执行关键的归属网络与漫游网络检查来阻止未经授权的位置请求。

攻击实施与影响

实施这些攻击的监控公司自2024年第四季度起就将该TCAP操纵技术集成到其操作工具包中。其方法涉及从外部网络发送带有扩展标签代码的畸形PSI请求,目标是那些位置本应受到保护、免遭外部查询的归属网络用户。

攻击成功的原因在于:许多SS7软件栈从未设计处理扩展TCAP标签代码的能力(这种编码方法在TCAP运行的40多年中很少使用);此外,传统SS7系统通常对不可解码字段采取宽松处理方式,只要数据包可路由就允许通过,将解码责任留给终端节点。

安全建议与行业响应

Enea威胁情报部门已确认该漏洞在真实场景中被成功利用,观察到完整的定位追踪攻击案例——PSI请求绕过安全措施并返回用户位置数据。该技术代表了监控公司用于突破信令安全防御的不断演变的旁路方法之一。

安全专家建议采取以下防护措施:

- 拦截所有畸形的PDU结构

- 对无法解码预期IMSI字段的MAP PDU实施增强检测

全球移动通信系统协会(GSMA)已收到该漏洞警报,并向移动运营商分发建议以加强其信令安全态势。这一发现凸显了监控实体与电信安全之间持续的军备竞赛——攻击者不断利用SS7网络中固有的复杂ASN.1协议结构来逃避检测,维持对敏感用户信息的未授权访问。

监控公司利用SS7旁路攻击追踪用户位置

监控公司利用SS7旁路攻击追踪用户位置

345

345

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?