网络安全公司Akamai发现,新版Coyote银行木马不仅更新了攻击目标,更采用了前所未有的技术手段。研究人员确认,该变种成为首个主动利用微软UI自动化(UIA,User Interface Automation)框架窃取银行凭证的恶意软件,将数月前仅存在于理论中的攻击风险转化为现实威胁。

从概念验证到实际攻击

2024年12月,Akamai曾预警微软UIA框架可能遭黑客滥用。该技术本用于辅助工具与软件交互,但直到近期针对巴西用户的攻击中,研究人员才首次观测到Coyote木马实际运用UIA窃取银行及加密货币平台的浏览器敏感信息。

这款2024年2月首次现身的木马,原本以针对拉美金融机构的网络钓鱼覆盖和键盘记录著称。最新变种通过UIA框架绕过了端点检测与响应(EDR)等安全工具的监控,标志着其攻击方式的重要演变。

突破性攻击技术剖析

与传统API检测方式不同,新版木马通过UIA实现智能攻击:

- 当活动窗口标题与预设的75家金融机构/交易所地址不匹配时,立即启动UIA COM对象

- 逐层扫描活动窗口子元素,识别金融活动特征痕迹

- 根据内部分类体系动态调整凭证填充策略,提升攻击精准度

UIA框架使攻击者无需掌握特定应用程序设计细节,即可扫描其他软件的UI界面,从地址栏、输入框等字段提取内容,进而定制攻击或窃取登录数据。

隐蔽性增强与防御建议

该木马还具备以下特征:

- 回传计算机名、用户名及浏览器数据至C2服务器

- 离线状态下仍可执行本地检测

- 演示案例显示可篡改浏览器地址栏,诱导用户跳转钓鱼网站

防御措施包括:

- 监控陌生进程加载

UIAutomationCore.dll行为 - 使用

osquery命令标记与UIA相关命名管道交互的进程 - 部署Akamai威胁狩猎服务检测异常UIA活动

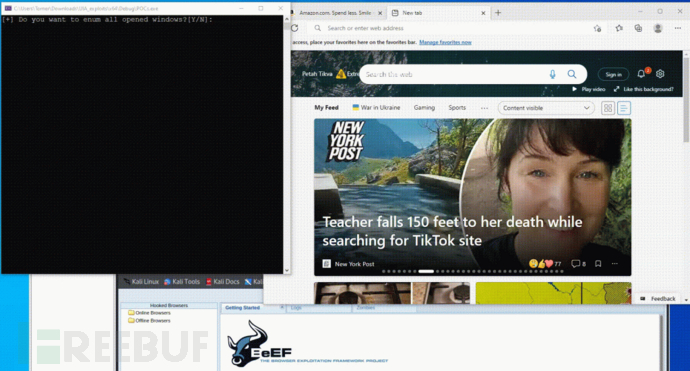

Akamai概念验证演示(点击播放GIF)

研究人员警告,UIA框架可能开辟新的攻击路径,攻击者不仅能窃取数据,还可操纵UI元素实施更隐蔽的攻击。目前Akamai已在其威胁监测服务中加入相关异常行为检测功能。

67

67

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?