SecureLayer7 安全研究人员近日公布了一个影响 Linux 系统的安全漏洞(CVE-2025-6019)的技术细节和概念验证(PoC)利用代码。该漏洞影响依赖 udisksd 守护进程和 libblockdev 后端的 Linux 发行版,包括 Fedora 和 SUSE。在配置不当的环境中,该漏洞可被轻易利用,允许 allow_active 组中的用户实现本地权限提升(LPE)至 root 权限。

漏洞原理分析

报告指出:"该漏洞允许 allow_active 组中的用户在特定条件下将权限提升至 root"。CVE-2025-6019 的根本原因在于 udisksd(一个用于管理磁盘的系统守护进程)通过 D-Bus 进行通信时,错误地将组成员身份视为执行特权磁盘操作(如挂载、格式化和解锁)的充分授权。

SecureLayer7 解释称:"问题源于通过 D-Bus 进行进程间通信(IPC)时对用户权限的不当处理"。简而言之,allow_active 组中的任何用户都可以欺骗系统执行 root 级别的操作,而无需实际的 root 凭证。

受影响系统

- Fedora 40 及以上版本

- 使用 udisks2 和 libblockdev 的 SUSE Linux

- 使用 allow_active 组进行磁盘相关权限配置的系统

漏洞利用条件

攻击者可在以下条件下利用该漏洞:

- 系统安装并运行了 udisksd

- 用户属于 allow_active 组

- 系统使用默认或弱化的 Polkit/D-Bus 验证规则

SecureLayer7 指出:"权限的分层崩溃,加上基于组的信任假设存在缺陷,造成了危险的安全漏洞,特别是在共享或多用户系统上"

漏洞验证过程

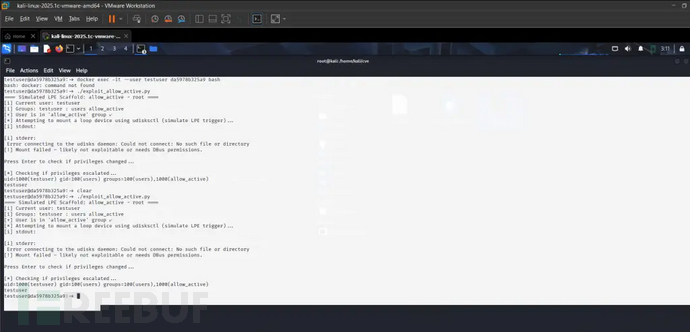

SecureLayer7 在装有 udisks2、libblockdev 和测试用户的 Fedora 40 容器中复现了该漏洞。使用简单的基于 Python 的脚本或 D-Bus 命令行调用即可触发挂载操作:

print("[*] 尝试通过 udisksctl 挂载...")

result = subprocess.run(["udisksctl", "mount", "-b", "/dev/loop0"],

stdout=subprocess.PIPE, stderr=subprocess.PIPE,

universal_newlines=True)

print("标准输出:", result.stdout)

print("错误输出:", result.stderr)

如果组和服务配置不当,执行:

udisksctl mount -b /dev/loop0

将得到如下结果:

已将 /dev/loop0 挂载至 /run/media/testuser/loop0

研究人员确认:"这证实了非 root 用户能够执行 root 控制的挂载操作"。在某些情况下,结合卷管理 API 可能实现完全的 root 权限获取。

修复方案

开发者已修复该逻辑问题,确保只有 root 用户才能挂载磁盘,即使他们属于 allow_active 组。报告称:"补丁引入了更严格的验证路径,消除了仅基于组的信任模型,完全转向基于 polkitd 和 uid 的策略执行"

此外,Fedora 还强化了针对 /org/freedesktop/UDisks2/Manager 的 Polkit 规则,堵住了 D-Bus 策略执行中的漏洞。

安全建议

系统管理员和 Linux 桌面用户应采取以下措施:

- 立即将 udisks2 和 libblockdev 更新至最新修补版本

- 审计并尽量减少 allow_active 组的使用

- 审查并收紧针对磁盘和卷操作的 Polkit 策略

- 避免在多用户系统中未经沙箱隔离就暴露 udisksd

94

94